Ressources

Protection des données à l'aide de Skyhigh Security's Unified Exact Data Matching

Par Hari Prasad Mariswamy - Gestion des produits, Skyhigh Security

21 novembre 2022 3 Lecture minute

Les études montrent que les organisations modernes investissent davantage dans la protection des données les plus sensibles contre l'exfiltration vers des applications, des utilisateurs et des appareils non autorisés. Bien que les administrateurs de data loss prevention (DLP) puissent configurer les politiques de protection de ces données de nombreuses façons, nous entendons toujours parler de fuites de données. Cela peut être redoutable pour les organisations financières ou de santé qui s'efforcent de protéger les données privées de leurs clients, risquant ainsi de se mettre en conformité avec les réglementations standard telles que le GDPR, l'HIPPA, etc.

Choisir la bonne solution DLP

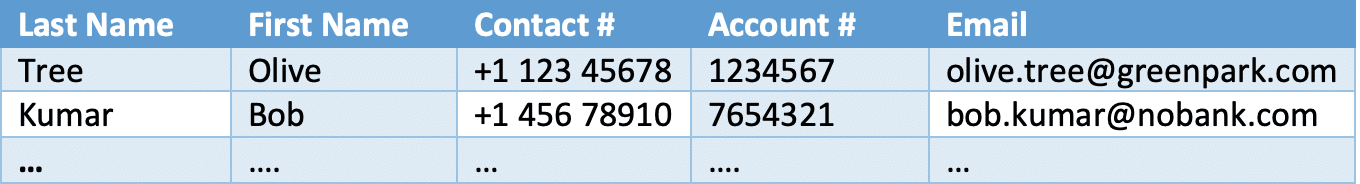

Parmi les approches courantes pour définir les règles DLP, on peut citer l'élaboration d'un vaste dictionnaire de mots-clés ou de termes, la création d'expressions régulières complexes pour faire correspondre tous les types de données liés aux informations sensibles et personnellement identifiables (PII). Ces techniques sont efficaces lorsqu'il existe des types de données standard tels qu'une liste d'adresses IP ou une norme ISO pour les formats de données où les expressions régulières peuvent être appliquées. Elles ne sont pas adaptées lorsque les entreprises cherchent à empêcher la perte de leurs dossiers clients ou d'informations sensibles sur les IPI, car de nouvelles formes/formats de données peuvent échapper à ces politiques et entraîner des fuites de données. Par exemple, les données PII des clients d'une organisation financière peuvent être stockées dans une base de données sous forme d'enregistrements en lignes et en colonnes, et doivent être protégées contre l'exfiltration afin d'éviter d'éventuelles fuites de données. La correspondance exacte des données (EDM) est une technique de DLP qui peut jouer un rôle crucial dans de tels scénarios.

Comment fonctionne la GED de Skyhigh ?

La GED fonctionne en prenant l'empreinte de grandes quantités de données structurées organisées en lignes et en colonnes. Skyhigh SecurityUne fois installé sur le serveur local du client, l'outil d'intégration DLP d'EDM est utilisé pour prendre les empreintes de ces grandes bases de données contenant des milliards de cellules et télécharger les empreintes formées en toute sécurité vers le Cloud DLP à l'aide de techniques d'empreintes novatrices à la pointe de l'industrie. Cela permet de déployer plus rapidement des règles de protection des données avec ces grands ensembles de données d'empreintes digitales afin de protéger efficacement les données les plus sensibles dans leur forme exacte. Par exemple, l'outil d'empreintes digitales de Skyhigh Securitypeut entraîner une table de base de données composée de données dans "n'importe quelle langue" et réparties sur environ 6 milliards de cellules en six heures environ, ce qui est nettement plus rapide que certains autres fournisseurs de premier plan.

Également appelées empreintes digitales structurées, les empreintes digitales EDM peuvent ensuite être utilisées comme critère de correspondance de contenu dans les classifications de données, ce qui permet d'empêcher l'exfiltration de données lorsque les empreintes digitales correspondent précisément. Grâce à ses capacités de correspondance exacte, l'EDM Fingerprints ne supprime pas seulement la charge manuelle des administrateurs DLP, qui doivent élaborer avec soin une expression régulière complexe, mais il offre également aux entreprises le plus haut niveau de conformité.

Une véritable solution unifiée de GED

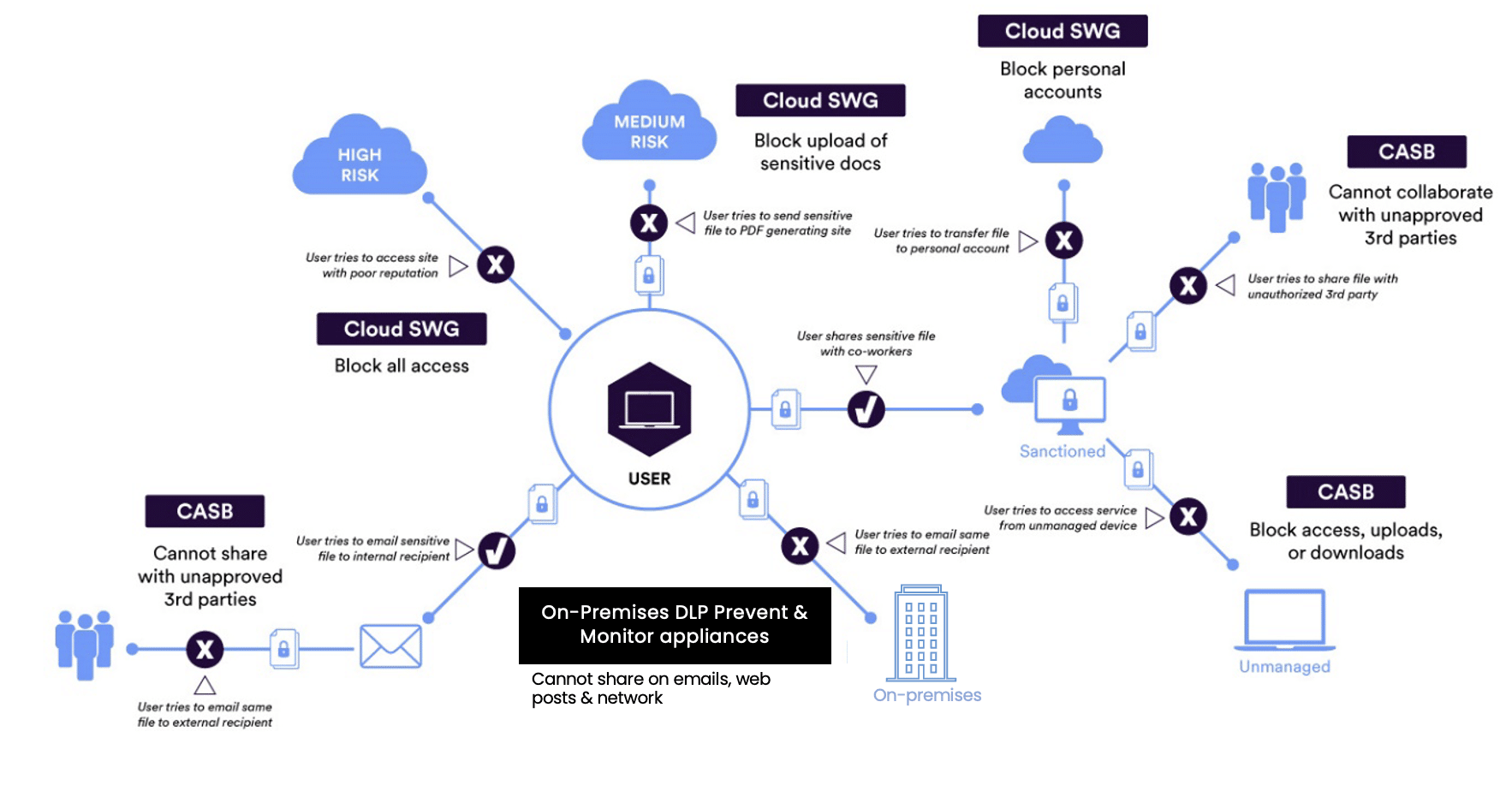

Avec la solution de protection des données multi-vecteurs de Skyhigh pour Security Service Edge (SSE), les empreintes structurées de la GED unifiée formées une fois (manuellement via l'outil de l'intégrateur DLP ou via l'automatisation programmée de l'API) peuvent être utilisées dans le cadre des "classifications communes" pour les politiques DLP afin de protéger les données exfiltrées à travers divers vecteurs, y compris :

- Services en nuage à haut risque

- Services en nuage autorisés

- Services en nuage sanctionnés

- Courriel

- Applications privées

- Trafic réseau sur site

Pour assurer la protection des données à travers tous les vecteurs d'exfiltration, la protection DLP fonctionne de manière cohérente à travers tous les modes de déploiement de SSE, y compris Forward Proxy, API, Reverse Proxy, et SMTP.

S'il est essentiel de protéger les données en temps réel, il est tout aussi important pour les entreprises de savoir où sont stockées leurs données sensibles et qui y a accès. Skyhigh SecurityDLP On-Demand Scan (ODS) permet aux entreprises de planifier et d'exécuter des analyses DLP pour les données au repos sur les services en nuage, les boîtes aux lettres électroniques de l'entreprise et les partages de réseau sur site. Les analyses ODS sont capables d'utiliser des empreintes digitales structurées pour découvrir les données sensibles et les classer avec les étiquettes appropriées.

Enfin, la console unifiée de gestion des incidents de Skyhigh Securitypermet aux administrateurs DLP de gérer facilement toutes les violations liées aux données dans les applications sanctionnées et Shadow IT. Les incidents liés aux violations de la GED pour les applications sanctionnées et Shadow-IT fournissent des analyses détaillées en affichant les points forts des correspondances sous forme d'extraits de documents.

Cliquez ici pour commencer à utiliser la fonction Unified Exact Data Matching de Skyhigh Securitypour la protection des données, apprendre à créer des empreintes digitales et automatiser le processus pour toute modification de la base de données.

Retour à BlogsContenu connexe

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Blogs en vogue

Les attributs LLM que tout RSSI devrait surveiller actuellement

Sarang Warudkar 18 février 2026

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Niharika Ray et Sarang Warudkar 12 février 2026

Skyhigh Security 2025 : contrôle plus précis, visibilité plus claire et action plus rapide sur les données, le Web et le cloud

Thyaga Vasudevan 21 janvier 2026

Le risque caché de l'IA générique qui pourrait coûter des millions à votre entreprise (et comment y remédier dès aujourd'hui)

Jesse Grindeland 18 décembre 2025

Skyhigh Security : 2026 sera l'année où l'IA imposera un nouveau modèle pour la sécurité des entreprises

Thyaga Vasudevan 12 décembre 2025