Ressources

BULLETIN D'INFORMATION

C'est à voir - Les serveurs non sécurisés peuvent mettre des vies en danger

Comment un Amazon S3 Bucket exposé a permis d'exposer 3 To de données sensibles d'un aéroport

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

6 juillet 2022 7 Minute Read

Un serveur non sécurisé a exposé des données sensibles appartenant à des employés d'aéroports à travers la Colombie et le Pérou. Les buckets AWS S3 contenant environ 3 To de données remontant à 2018 étaient constitués de dossiers d'employés d'aéroports, de photos de cartes d'identité et d'informations personnelles identifiables (PII), notamment des noms, des photos, des professions et des numéros d'identification nationaux.

La sécurité des aéroports protège la vie des voyageurs et du personnel des aéroports. Cette faille, découverte par SafetyDetectives, est donc extrêmement dangereuse et pourrait avoir des conséquences dévastatrices si le contenu du seau se retrouvait entre de mauvaises mains. En Colombie, au Pérou et dans le monde entier, les criminels de la guérilla et les organisations terroristes représentent désormais une menace sérieuse s'ils devaient accéder à ce panier AWS S3 non sécurisé.

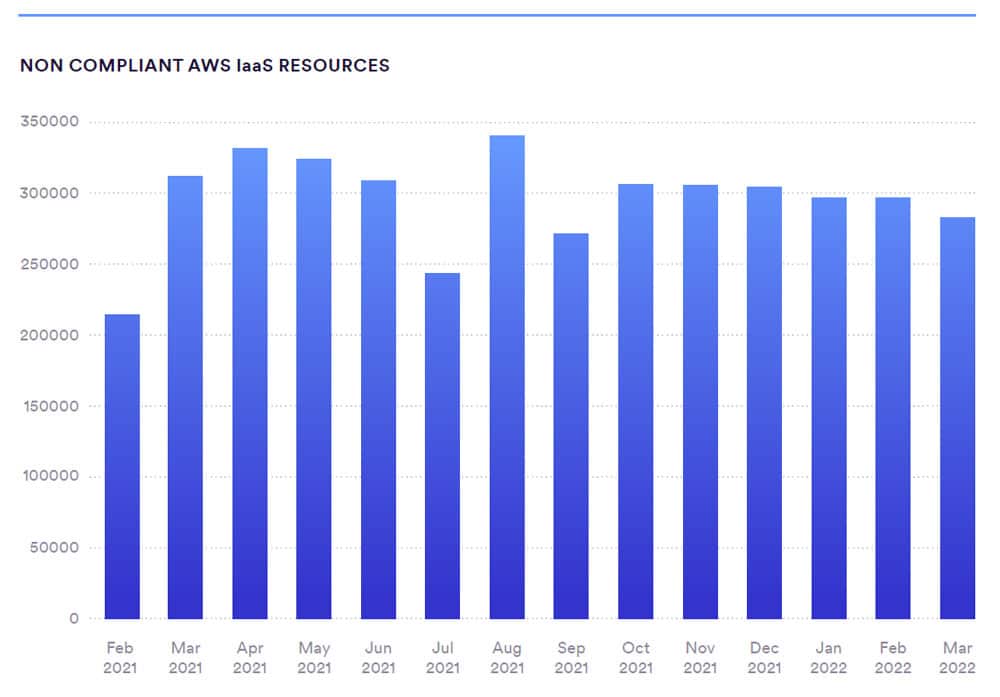

Malheureusement, ces types de violations et d'incidents ne sont pas nouveaux ou uniques, car les organisations trébuchent dans le nuage.

Le problème est en partie dû à la vitesse imprévue à laquelle de nombreuses organisations ont entrepris leur processus d'adoption de l'informatique dématérialisée, dans une course désespérée pour permettre à leurs employés de travailler à distance à la suite de la pandémie de COVID-19. Comme on pouvait s'y attendre, les acteurs de la menace et les groupes APT se réjouissent de ces perspectives.

Comment ces violations se sont-elles produites ?

La plupart des organisations qui ne parviennent pas à contrôler l'utilisation de l'informatique dématérialisée partageront des données sensibles de manière inappropriée. Malheureusement, les gros titres des journaux mettent en évidence des exemples de violation de données due à une configuration erronée, simple mais préjudiciable : un service de stockage dans le nuage non sécurisé et exposé. Les complexités liées à la gestion des identités, aux autorisations d'accès, aux configurations sécurisées, à la protection des données et à bien d'autres choses encore entraînent continuellement une mauvaise hygiène de la sécurité dans les nuages et, en fin de compte, l'exposition des données.

Que peut-on faire ?

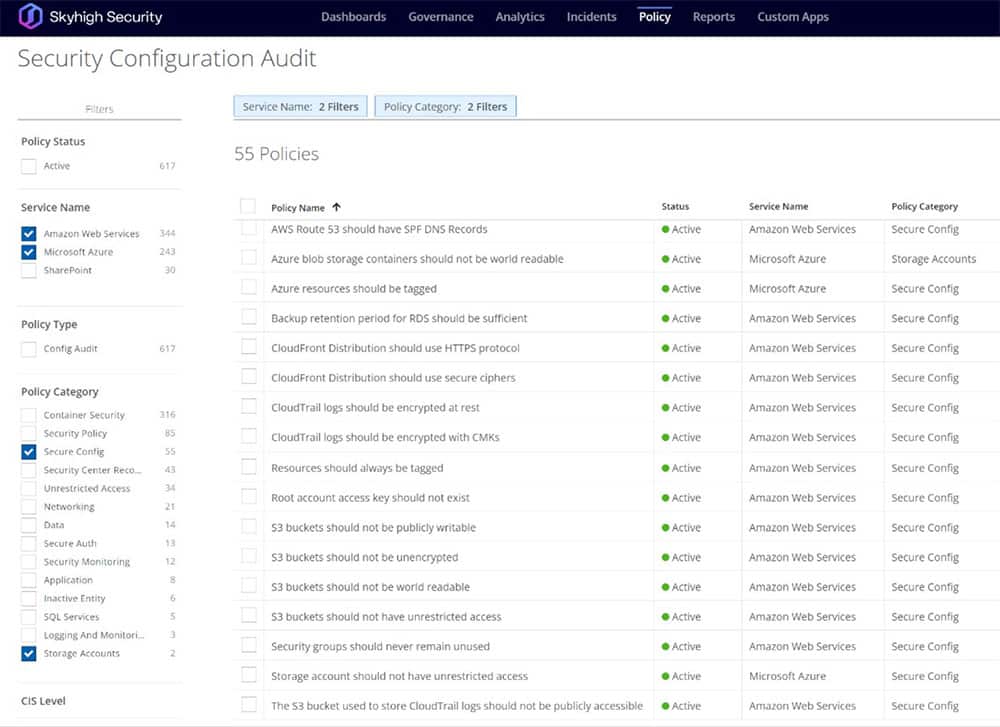

Dans l'idéal, le renforcement des autorisations de lecture/écriture peut être la première et la seule réaction qui vous vient à l'esprit. En réalité, il faudra bien plus que cela, en raison des nombreuses façons dont les stockages en nuage peuvent être accédés et utilisés à mauvais escient. Skyhigh Security relève ces défis et minimise les risques associés en appliquant un certain nombre de capacités fondamentales, grâce à des intégrations étroites dans de nombreuses plates-formes en nuage.

Alors que les brèches mondiales continuent de se produire aux mains d'attaques de ransomware et d'acteurs criminels, la gestion de la posture de sécurité dans le nuage, les évaluations de vulnérabilité, les audits de configuration et les capacités de protection des données de Skyhigh Securityaident les organisations en appliquant continuellement une sécurité optimale tout en réduisant les complexités liées à la gestion du stockage dans des environnements multi-cloud.

Utilisez Skyhigh Security?

- Activez l'analyse automatique du stockage vulnérable dans les Buckets S3 d'AWS et les Blobs d'Azure.

- Utilisez des audits de configuration continus pour les comptes et les services IaaS afin d'assurer une protection cohérente.

- Effectuer des contrôles de conformité par rapport aux meilleures pratiques de l'industrie afin de maintenir des postures sécurisées

- Exécutez des analysesdata loss prevention et des analyses de logiciels malveillants pour détecter les violations dans les services de stockage en nuage et protéger les données sensibles contre l'exfiltration.

- Détecter les menaces internes ainsi que les menaces liées aux comptes compromis et à l'utilisation abusive des accès privilégiés.

- Appliquer des mesures correctives automatiques pour prendre des mesures appropriées contre les configurations erronées, les vulnérabilités et les expositions.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Un fournisseur de services de sécurité configure mal un panier AWS S3 contenant environ 1,5 million de fichiers (3 To).

- Le seau non sécurisé était accessible au public, ouvert et ne nécessitait pas d'authentification pour y accéder.

- Les informations exposées comprenaient des IPI d'employés et des données sensibles d'entreprises d'au moins quatre aéroports en Colombie et au Pérou.

- Les données comprenaient également des photos d'employés de compagnies aériennes, d'avions, de conduites de carburant, de cartes d'identité nationales, de coordonnées GPS et de bagages

- Les applications mobiles Android contenues dans les buckets, utilisées par le personnel de sécurité pour faciliter le signalement des incidents et le traitement des données.

- Les fuites concernant les cartes d'identité aéroportuaires présentent de graves menaces de la part d'organisations terroristes et de groupes criminels