Server yang tidak aman telah mengekspos data sensitif milik karyawan bandara di Kolombia dan Peru. Bucket AWS S3 yang berisi sekitar 3TB data yang berasal dari tahun 2018 terdiri dari catatan karyawan bandara, foto kartu identitas, dan informasi identitas pribadi (PII), termasuk nama, foto, pekerjaan, dan nomor KTP.

Keamanan bandara melindungi nyawa para pelancong dan staf bandara. Oleh karena itu, pelanggaran ini, yang ditemukan oleh SafetyDetectives, sangat berbahaya dengan konsekuensi yang berpotensi menghancurkan jika isi ember tersebut jatuh ke tangan yang salah. Di Kolombia, Peru, dan di seluruh dunia, penjahat gerilya dan organisasi teroris kini menjadi ancaman serius jika mereka mengakses bucket AWS S3 yang tidak aman ini.

Sayangnya, jenis pelanggaran dan insiden seperti itu bukanlah hal baru atau unik karena organisasi tersandung di cloud.

Sebagian dari masalahnya adalah kecepatan yang tidak terduga dari proses adopsi cloud yang dilakukan oleh banyak organisasi, dalam upaya keras untuk membekali karyawan mereka agar dapat bekerja dari jarak jauh sebagai akibat dari pandemi COVID-19. Seperti yang diharapkan, para pelaku ancaman dan kelompok APT, menikmati prospek ini.

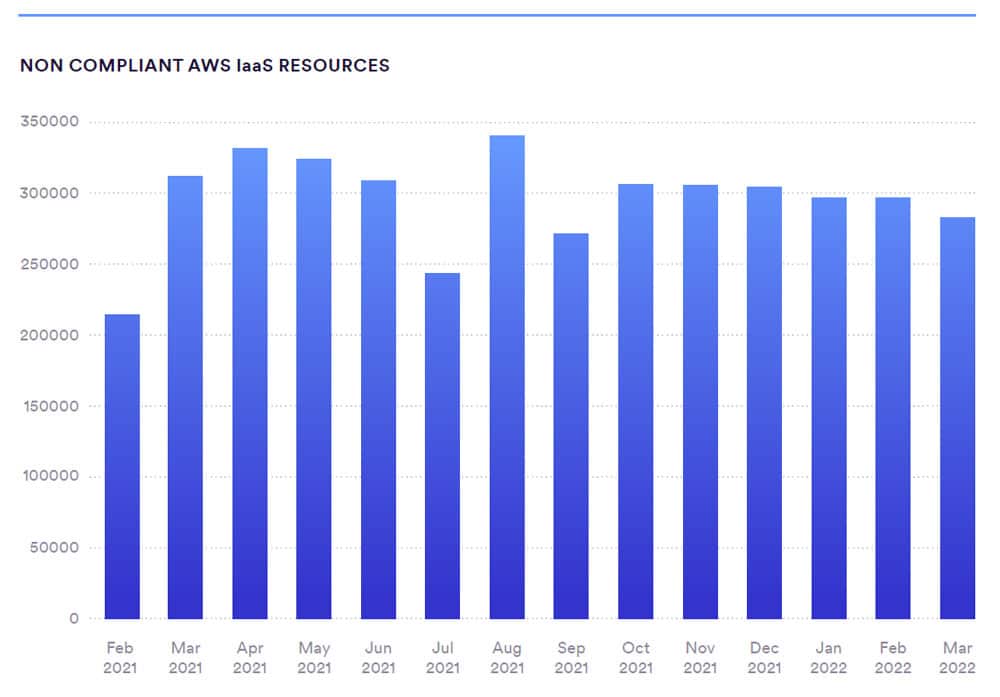

Gambar 1. Jumlah sumber daya IaaS yang tidak sesuai yang digunakan di AWS: Skyhigh Security.

Gambar 1. Jumlah sumber daya IaaS yang tidak sesuai yang digunakan di AWS: Skyhigh Security.

Bagaimana pelanggaran ini terjadi?

Sebagian besar organisasi yang gagal mengendalikan penggunaan cloud publik akan membagikan data sensitif secara tidak tepat. Sayangnya, berita utama seperti ini menyoroti contoh-contoh pelanggaran data karena kesalahan konfigurasi yang sederhana, namun berbahaya: layanan penyimpanan cloud yang tidak aman dan terbuka. Kompleksitas seputar manajemen identitas, izin akses, konfigurasi yang aman, perlindungan data, dan masih banyak lagi, secara terus menerus menghasilkan kebersihan keamanan cloud yang buruk dan pada akhirnya, eksposur data.

Apa yang bisa dilakukan?

Idealnya, memperketat izin baca/tulis mungkin merupakan reaksi pertama dan satu-satunya yang terlintas di benak Anda. Kenyataannya, diperlukan lebih dari itu; berkat banyaknya cara yang dapat digunakan untuk mengakses dan menyalahgunakan penyimpanan awan. Skyhigh Security menjawab tantangan ini dan meminimalkan risiko terkait dengan menerapkan sejumlah kemampuan mendasar, berkat integrasi yang ketat ke dalam banyak platform awan.

Karena pelanggaran global terus muncul akibat serangan ransomware dan pelaku kriminal, manajemen postur keamanan cloud, penilaian kerentanan, audit konfigurasi, dan kapabilitas perlindungan data dari Skyhigh Securitymembantu organisasi dengan terus menerapkan keamanan yang optimal sekaligus mengurangi kerumitan yang terkait dengan pengelolaan penyimpanan di lingkungan multi-cloud.

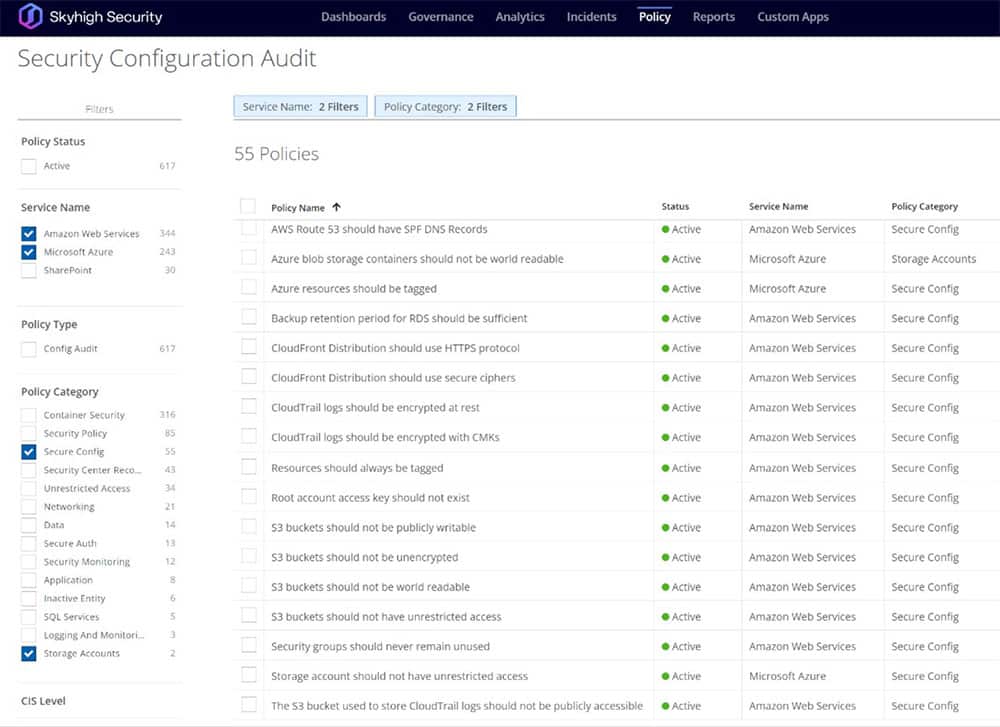

Gambar 2. Skyhigh Security Audit Konfigurasi untuk Layanan Cloud (hasil yang difilter).

Gambar 2. Skyhigh Security Audit Konfigurasi untuk Layanan Cloud (hasil yang difilter).