Un server non sicuro ha esposto dati sensibili appartenenti a dipendenti di aeroporti in Colombia e Perù. I bucket AWS S3 contenenti circa 3 TB di dati risalenti al 2018 consistevano in registri di dipendenti aeroportuali, foto di carte d'identità e informazioni di identificazione personale (PII), tra cui nomi, foto, occupazioni e numeri di identificazione nazionale.

La sicurezza degli aeroporti protegge la vita dei viaggiatori e del personale aeroportuale. Per questo motivo, questa violazione, che è stata scoperta da SafetyDetectives, è estremamente pericolosa con conseguenze potenzialmente devastanti se il contenuto del bucket dovesse finire nelle mani sbagliate. In Colombia, Perù e in tutto il mondo, i criminali della guerriglia e le organizzazioni terroristiche rappresentano ora una seria minaccia se dovessero accedere a questo bucket AWS S3 non protetto.

Purtroppo, questo tipo di violazioni e di incidenti non sono nuovi o unici, in quanto le organizzazioni si imbattono nel cloud.

Parte del problema è la velocità imprevista con cui molte organizzazioni hanno intrapreso il processo di adozione del cloud, in un disperato tentativo di fornire ai propri dipendenti la possibilità di lavorare da remoto, a seguito della pandemia COVID-19. Come previsto, gli attori delle minacce e i gruppi APT apprezzano queste prospettive.

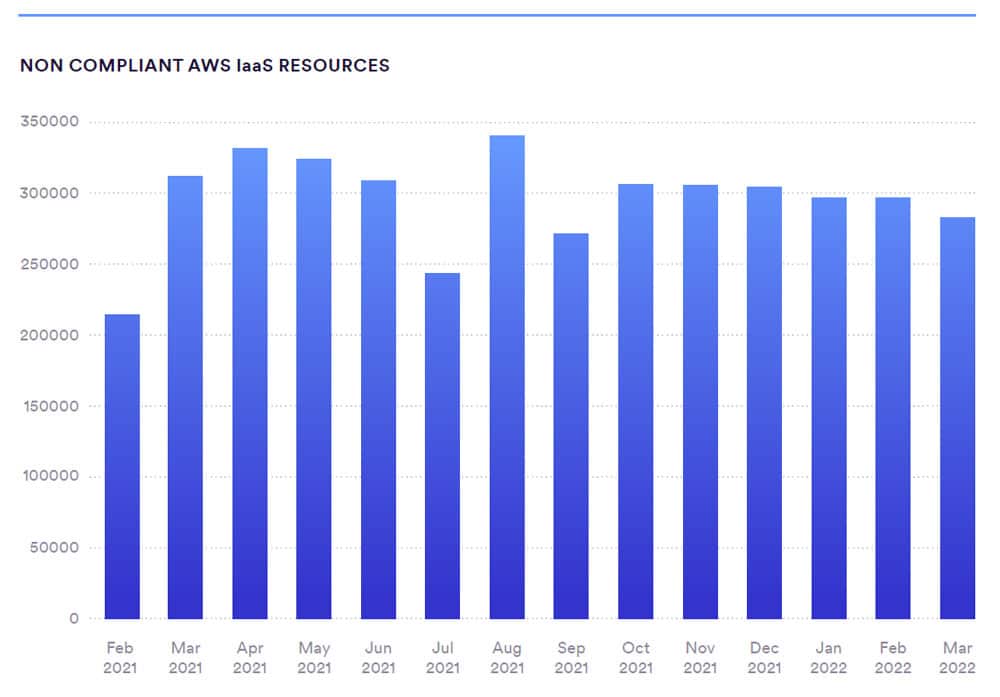

Figura 1. Numero di risorse IaaS non conformi distribuite in AWS: Skyhigh Security.

Figura 1. Numero di risorse IaaS non conformi distribuite in AWS: Skyhigh Security.

Come si sono verificate queste violazioni?

La maggior parte delle organizzazioni che non controllano l'uso del cloud pubblico condividono in modo inappropriato i dati sensibili. Purtroppo, titoli di notizie come queste evidenziano esempi di violazione dei dati a causa di una semplice, ma dannosa configurazione errata: un servizio di cloud storage non protetto ed esposto. Le complessità relative alla gestione delle identità, alle autorizzazioni di accesso, alle configurazioni sicure, alla protezione dei dati e molto altro ancora, portano continuamente a una scarsa igiene della sicurezza del cloud e, in ultima analisi, all'esposizione dei dati.

Cosa si può fare?

Idealmente, il rafforzamento dei permessi di lettura/scrittura potrebbe essere la prima e unica reazione che viene in mente. In realtà, è necessario molto di più; grazie alle numerose modalità di accesso e di abuso degli archivi cloud. Skyhigh Security affronta queste sfide e riduce al minimo i rischi associati applicando una serie di funzionalità fondamentali, grazie a strette integrazioni con molte piattaforme cloud.

Poiché le violazioni globali continuano a verificarsi per mano di attacchi ransomware e di attori criminali, la gestione della postura di sicurezza del cloud, le valutazioni delle vulnerabilità, gli audit di configurazione e le funzionalità di protezione dei dati di Skyhigh Securityaiutano le organizzazioni ad applicare continuamente una sicurezza ottimale, riducendo al contempo le complessità legate alla gestione dello storage in ambienti multi-cloud.

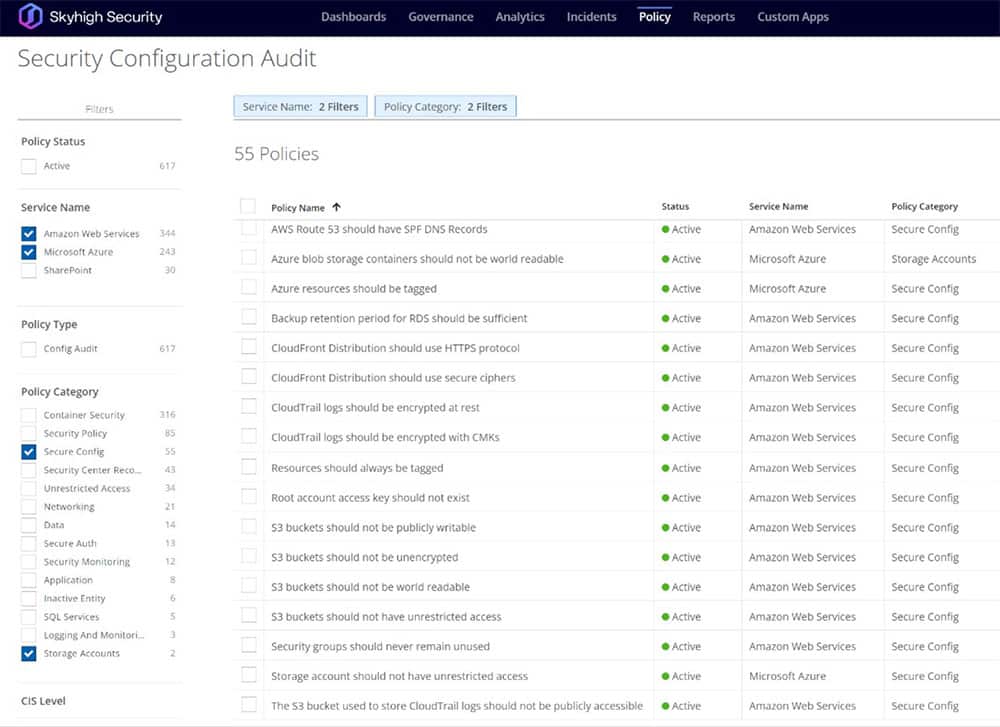

Figura 2. Skyhigh Security Audit di configurazione per i servizi cloud (risultati filtrati).

Figura 2. Skyhigh Security Audit di configurazione per i servizi cloud (risultati filtrati).