Recursos

ZTNA vs VPN - Cómo reventar un mito cibernético

Por Vishwas Manral - Tecnólogo y Jefe de Seguridad Nativa en la Nube, Skyhigh Security

18 de agosto de 2022 3 Minuto de lectura

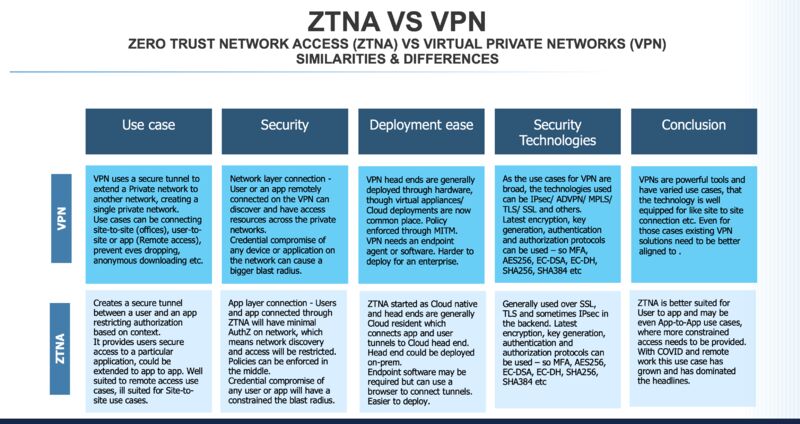

Oigo muchos mitos sobre lo que es Zero Trust Network Access (ZTNA) y cómo se compara con la VPN. Algunas cosas son ciertas y otras están muy lejos de la verdad. Como he escrito las normas en torno a algunas de las principales tecnologías VPN y de seguridad como IPsec/ ADVPN y MPLS, decidí profundizar un poco más en la tecnología y hacer un poco de ruptura de mitos.

Intentemos sumergirnos en el meollo de la cuestión - ZTNA vs VPN - ¿cuál es la realidad y la ficción entre ambas? Profundicemos en las similitudes y diferencias entre ZTNA y VPN.

VPN

VPN son las siglas en inglés de Redes Privadas Virtuales. Las VPN extienden las redes privadas a través de la red pública de Internet. La red puede conectarse en la capa de enlace de datos (Capa-2 o Ethernet), en la capa de Internet (Capa-3 o IP) o en una capa de transporte (Capa-4 o TCP) a través de un túnel. Por ejemplo, cuando existe una VPN de Capa-2 entre los dos sitios, éstos pueden compartir la misma subred IP a través de la Internet pública. Esto da lugar a una gran superficie de ataque, lo que hace que el servicio sea vulnerable. La VPN de acceso remoto es un caso de uso de las VPN en el que los usuarios remotos se conectan con sus dispositivos empresariales a las redes y aplicaciones de la empresa a través de una VPN.

ZTNA

Zero Trust Network Access (ZTNA) crea un modelo de mínimo privilegio (confianza cero) para las VPN de acceso remoto al permitir que un usuario se conecte con aplicaciones. ZTNA proporciona acceso a las aplicaciones a través de un corredor de seguridad, y la aplicación se vuelve indetectable sin el corredor. Con ZTNA, la conexión entre el usuario y la aplicación se realiza en una capa de aplicación (capa 7) que permite al usuario acceder únicamente a la aplicación basándose en el contexto del dispositivo, el usuario y la aplicación. Además, el corredor puede inspeccionar y asegurar todo el tráfico antes de que llegue a la aplicación.

Hacer preguntas difíciles: Mitos comunes sobre ZTNA y VPN

¿Son ZTNA y Zero trust lo mismo?

No. Confianza Cero es un conjunto de principios arquitectónicos que se basan en "verificar siempre y luego confiar". ZTNA es el primer caso de uso de Zero Trust. Aplica los principios de Zero Trust al caso de uso de VPN de acceso remoto. Zero Trust es el "cómo" mientras que ZTNA es el "qué". Ahora tenemos casos de uso de la Confianza Cero para el acceso a los datos, el acceso a las aplicaciones y mucho más.

¿Es el ZTNA más adecuado para el acceso remoto que la VPN?

Sí. Las razones son obvias. ZTNA proporciona una mayor seguridad, un escalado sencillo y una incorporación y gestión sin problemas. Con el crecimiento del trabajo a distancia, las soluciones de ZTNA que se proporcionan en la nube son más fáciles de escalar.

¿Desaparecerán pronto las VPN y no habrá otros casos de uso de las VPN?

No. Las VPN tienen muchos casos de uso diferentes. Entre ellos se incluyen la prevención de la caída de eves, las VPN de sitio a sitio, las descargas anónimas y otros casos de uso de VPN de acceso no remoto que ZTNA no sustituye. Las soluciones VPN se proporcionan generalmente como dispositivos físicos o virtuales y son más difíciles de ampliar.

¿Son los algoritmos de seguridad ZTNA más seguros que las VPN?

No. Se pueden utilizar los mismos algoritmos de encriptación, generación de claves y autenticación tanto para las VPN como para las ZTNA. No hay diferencias tecnológicas aunque puede haber diferencias en las implementaciones reales.

¿ No se trata ZTNA principalmente de conectividad, túneles seguros y controles de red al igual que las VPN ?

No. Aunque la ZTNA empezó como un sustituto de la VPN es mucho más que controles centrados en la red y basados en la identidad. ZTNA se está centrando más en los datos y la seguridad. Con ZTNA se pueden aplicar políticas DLP a todos los archivos salientes para evitar cualquier filtración de datos maliciosa o involuntaria.

Al igual que la VPN, ¿también necesita el cliente ZTNA para funcionar?

No. ZTNA puede soportarse de forma sin cliente y no requiere necesariamente un agente. Para las aplicaciones web, ZTNA puede utilizar capacidades nativas del navegador y plugins para crear una conectividad segura para el usuario final.

Con todos los extraños conceptos erróneos y argumentos falaces, que he oído con respecto a las soluciones ZTNA y VPN, es bueno mirar más de cerca lo que estas soluciones logran. Espero haberle ayudado en su lucha contra los mitos sobre las ZTNA y las VPN.

Volver a BlogsContenido relacionado

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Blogs de moda

Atributos LLM que todo CISO debería seguir hoy en día

Sarang Warudkar 18 de febrero de 2026

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Niharika Ray y Sarang Warudkar 12 de febrero de 2026

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Thyaga Vasudevan 21 de enero de 2026

El riesgo oculto de la IA generativa que podría costarle millones a su empresa (y cómo solucionarlo hoy mismo)

Jesse Grindeland 18 de diciembre de 2025

Skyhigh Security : 2026 es el año en que la IA impondrá un nuevo modelo de seguridad empresarial

Thyaga Vasudevan 12 de diciembre de 2025