Recursos

Las cuatro principales protecciones de las aplicaciones en la nube desde dispositivos no gestionados

Por Suhaas Kodagali - Jefe de gestión de productos

14 de junio de 2023 5 Minuto de lectura

En un mundo postcovida y de trabajo remoto, los equipos de seguridad de las empresas buscan ampliar las protecciones en muchos vectores de seguridad. Uno de ellos que está recibiendo mucha atención es el de los dispositivos: la capacidad de aplicar controles basados en el tipo de dispositivo que está accediendo a los recursos de datos corporativos. La parte dominante de los dispositivos que acceden a los datos de la empresa son los dispositivos gestionados, que en su mayoría incluyen a empleados que utilizan ordenadores o teléfonos proporcionados y controlados por la organización. Los dispositivos gestionados se adhieren a las políticas y normas de la organización, permiten una gestión centralizada, controles de seguridad y actualizaciones de software, garantizando así un mayor nivel de control y seguridad. Pero en la última década, la proporción de tráfico procedente de dispositivos no gestionados está creciendo de forma constante, lo que plantea problemas de seguridad.

Investigaciones recientes indican que el sistema "traiga su propio dispositivo" (BYOD, por sus siglas en inglés) sigue siendo la norma, con un número significativo de empresas que permiten el uso de dispositivos personales (o no gestionados) en el lugar de trabajo. Los dispositivos no gestionados incluyen los dispositivos de propiedad personal utilizados por los empleados, así como los dispositivos de terceros proveedores, vendedores, socios y otras entidades externas. Estos dispositivos no gestionados funcionan fuera del control directo de la organización y pueden introducir vulnerabilidades y riesgos potenciales para la seguridad de la red y los datos. A pesar de los problemas de seguridad, las empresas los permiten porque añaden valor empresarial. Ayudan a los empleados a seguir siendo productivos cuando los dispositivos gestionados pueden no estar accesibles, como cuando están de vacaciones. También facilitan la colaboración con socios, proveedores y contratistas, que son fundamentales para el funcionamiento de muchas organizaciones.

Los equipos de seguridad de las empresas se están haciendo a la idea de que los dispositivos no gestionados que acceden a las aplicaciones corporativas en la nube son un fenómeno que ha llegado para quedarse. Por ello, su principal preocupación es la protección de los datos dentro de las aplicaciones SaaS autorizadas, como OneDrive, Salesforce, Google Workspace, Slack o ServiceNow. Por ejemplo, si un empleado contratado accede a documentos corporativos en OneDrive desde un dispositivo no gestionado, quiero asegurarme de que no descargue ninguna hoja de ruta interna o documentos de planificación. O quiero asegurarme de que un empleado del equipo de ventas que se traslada a otra empresa no descarga datos de informes de ventas o contactos de clientes de Salesforce. Para abordar estas preocupaciones, los equipos de seguridad utilizan su solución Security Services Edge (SSE) para definir y aplicar estos controles. Los controles más importantes que los clientes aplican sobre el tráfico procedente de dispositivos no gestionados son los siguientes

- Visibilidad y protección de datos en dispositivos no gestionados que acceden a aplicaciones SaaS autorizadas:

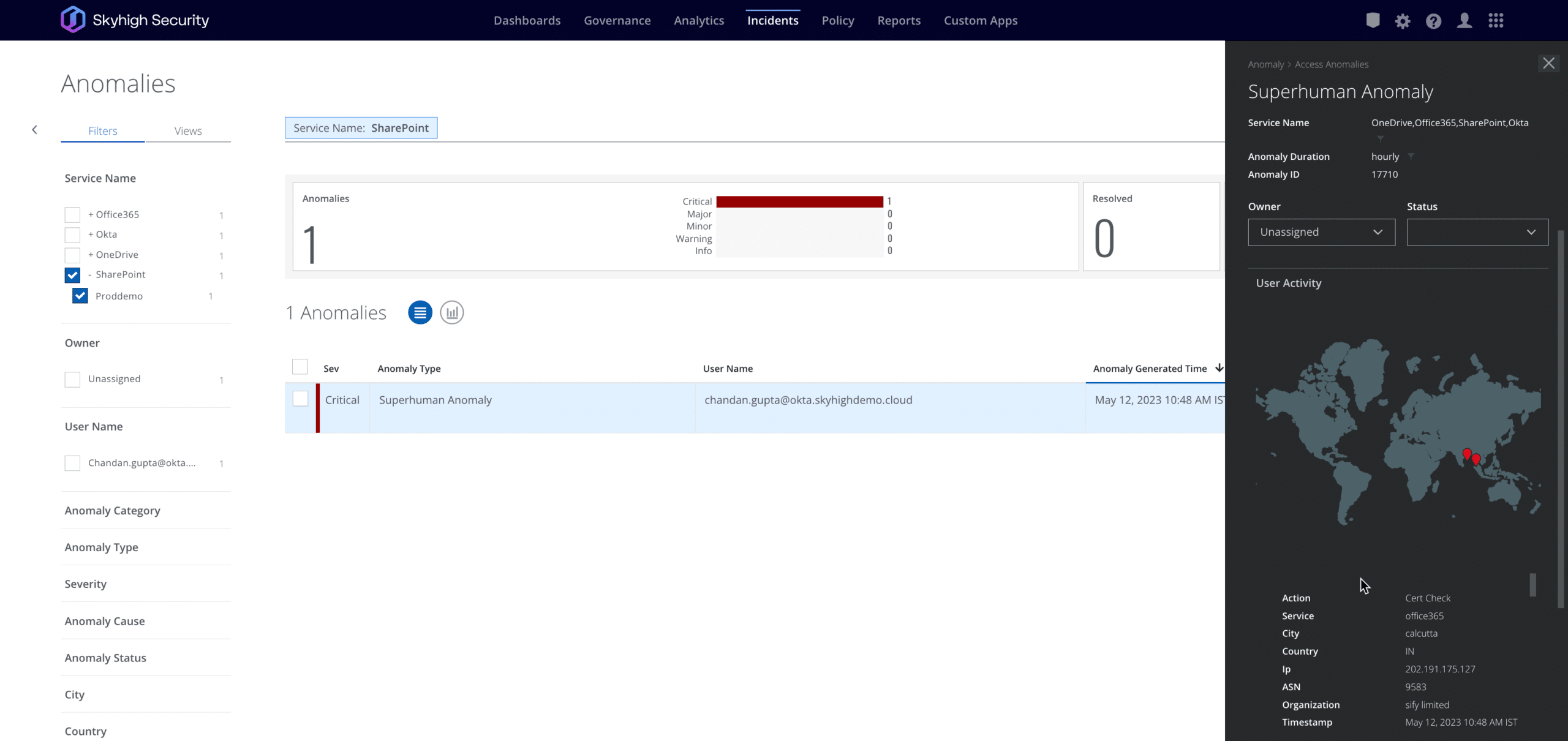

Cuando los empleados o los usuarios de terceros acceden a las aplicaciones corporativas de la empresa a través de dispositivos no gestionados, los equipos de seguridad quieren asegurarse de que tienen visibilidad de la actividad realizada y un registro de que los controles de la organización se aplicaron a este acceso. Por ejemplo, la detección de un uso anómalo no debe verse obstaculizada sólo porque un empleado que no tenía acceso a su portátil decidió utilizar su iPad personal para actualizar una presentación en SharePoint. Los clientes que utilizan la solución Skyhigh Security SSE disponen de una visibilidad completa de toda la actividad procedente de dispositivos no gestionados en las aplicaciones corporativas en virtud de una integración API, que es agnóstica con respecto a los dispositivos. Así, los clientes pueden aplicar controles integrales que incluyen data loss prevention (DLP), análisis forense (a través de la visibilidad de las actividades), detección de amenazas, identificación de configuraciones erróneas y control de las apps conectadas de terceros. Al ofrecer la lista de integraciones API más amplia del mercado de SSE, Skyhigh Security permite a sus clientes aplicar estos controles de seguridad a una amplia gama de aplicaciones de software como servicio (SaaS) sancionadas.

- Bloquee la filtración de datos corporativos desde aplicaciones SaaS autorizadas a dispositivos no gestionados:

La mayor preocupación que tienen los equipos de seguridad con los dispositivos no gestionados que acceden a aplicaciones en la nube autorizadas por la empresa es que pueden descargar datos en el dispositivo, tras lo cual la empresa pierde todo el control sobre lo que hacen con los datos. Para evitarlo, quieren aplicar controles que impidan la descarga de cualquier archivo si el acceso se produce desde un dispositivo no gestionado. Así, el usuario puede ver y editar un archivo pero no puede descargarlo. Pero la exfiltración de datos no siempre se produce con la descarga; un usuario puede extraer datos por otros medios, como copiar y pegar o imprimir. Por lo tanto, estas acciones también deben controlarse. Los clientes de Skyhigh Security disponen de una solución única para abordar este problema. Utilizando una combinación de su Cloud Access Security Broker tecnologías (CASB) y Remote Browser Isolation (RBI), Skyhigh Security es capaz de redirigir el tráfico de un dispositivo no gestionado a una sesión RBI y aplicar controles granulares para bloquear acciones como la carga, la descarga, la copia y la impresión, que pueden exfiltrar datos confidenciales.

- Evite la filtración de datos sensibles de aplicaciones privadas:

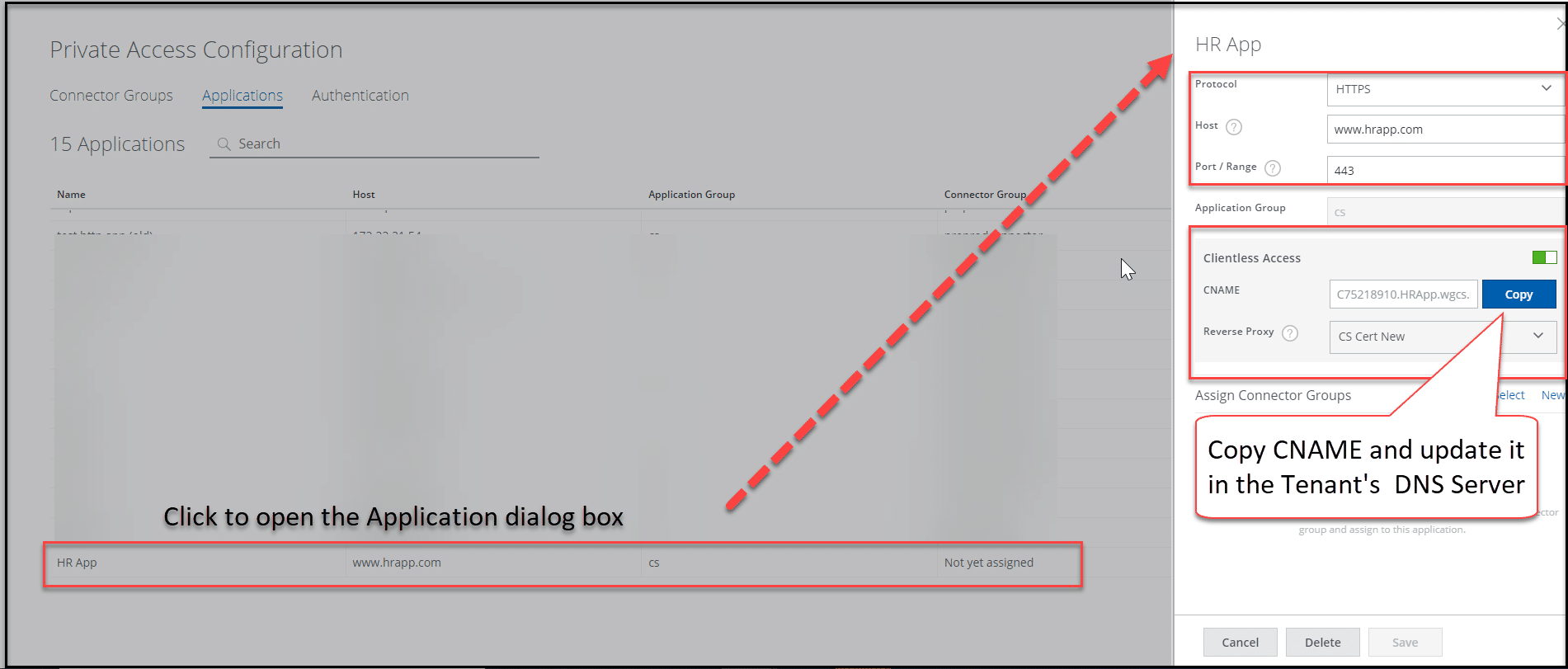

Las aplicaciones propias o privadas se están convirtiendo cada vez más en el centro de los controles de seguridad de las empresas, ya que éstas buscan aplicar controles de acceso de Confianza Cero para permitir únicamente el acceso a estas aplicaciones a aquellos usuarios que lo necesiten. En muchos casos, las empresas requieren que los usuarios de terceros accedan también a estas apps, ya que incluyen apps de adquisiciones, nóminas o basadas en el desarrollo. Esto les obliga a permitir el acceso a través de dispositivos no gestionados y, en consecuencia, a aplicar también las protecciones necesarias. Los clientes de Skyhigh Security utilizan Skyhigh Private Access para aplicar controles seguros que incluyen controles de acceso y DLP. Para los dispositivos no gestionados, los clientes pueden utilizar la opción Clientless Access, que permite a los usuarios finales autenticarse y establecer una conexión segura con aplicaciones privadas utilizando únicamente un navegador web. Los equipos de seguridad también tienen la opción de redirigir el tráfico de los dispositivos no gestionados a través de una sesión RBI, al igual que con las aplicaciones SaaS. Con la opción Clientless Private Access , se elimina el proceso de instalación y gestión de software adicional, agilizando el acceso a los recursos críticos. Esto ayuda enormemente a proporcionar acceso y control a las aplicaciones privadas a los usuarios de dispositivos no gestionados.

- Evite la carga de malware en las aplicaciones SaaS corporativas:

Los dispositivos no gestionados no suelen tener los controles de seguridad necesarios y tienen usuarios que descargan datos de cualquier número de redes sociales y aplicaciones no reguladas. Cuando estos dispositivos se utilizan para cargar archivos en las aplicaciones SaaS autorizadas de una empresa, entonces una infección de malware podría propagarse a la instancia en la nube y, potencialmente, extenderse a los dispositivos sincronizados. Al empujar el tráfico de los dispositivos no gestionados a una sesión RBI, los clientes de Skyhigh Security pueden realizar comprobaciones exhaustivas de malware en estos datos para filtrar cualquier archivo potencialmente dañino.

La necesidad empresarial de permitir el acceso desde dispositivos no gestionados está clara, pero la amenaza para la seguridad de los dispositivos no gestionados es real. Un estudio reciente muestra que la mayoría de los empleados adoptan conductas de riesgo en sus dispositivos móviles personales: el 71% almacena contraseñas de trabajo confidenciales en su teléfono y el 66% utiliza aplicaciones de mensajería personales para fines laborales. Así pues, las empresas tienen que protegerse contra este vector de amenazas aplicando los controles necesarios. Para ello, confían en soluciones líderes en ESS como Skyhigh Security , de modo que puedan permitir a los empleados y socios acceder a las aplicaciones corporativas en la nube sin comprometer los requisitos de seguridad y conformidad.

Para saber más sobre lo que los productos Skyhigh Security pueden hacer por usted, solicite una demostración hoy mismo.

Volver a BlogsContenido relacionado

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Blogs de moda

Atributos LLM que todo CISO debería seguir hoy en día

Sarang Warudkar 18 de febrero de 2026

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Niharika Ray y Sarang Warudkar 12 de febrero de 2026

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Thyaga Vasudevan 21 de enero de 2026

El riesgo oculto de la IA generativa que podría costarle millones a su empresa (y cómo solucionarlo hoy mismo)

Jesse Grindeland 18 de diciembre de 2025

Skyhigh Security : 2026 es el año en que la IA impondrá un nuevo modelo de seguridad empresarial

Thyaga Vasudevan 12 de diciembre de 2025