Recursos

INTELLIGENCE DIGEST

La evolución del ransomware

Los ataques pasan del cifrado de archivos a la exfiltración de datos para extorsionar

Por Rodman Ramezanian - Global Cloud Threat Lead

30 de junio de 2023 7 Minute Read

Un reciente aviso publicado conjuntamente por la Oficina Federal de Investigación (FBI), la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) y el Centro Australiano de Ciberseguridad (ACSC) detalla las crecientes amenazas que plantea el grupo de ransomware y extorsión BianLian. Con el grupo cibercriminal activo desde junio de 2022, parece que la encriptación más convencional de los archivos de las víctimas para el pago del ransomware se ha desplazado ahora a la exfiltración de los datos comprometidos con fines de chantaje y extorsión.

La campaña de ransomware de BianLian, que suele obtener acceso a través de credenciales válidas del protocolo de escritorio remoto (RDP), se ha dirigido a conocidas organizaciones de los sectores de la educación, la sanidad, las infraestructuras críticas, la banca, los servicios financieros y los seguros, los medios de comunicación y el entretenimiento, la industria manufacturera y otros sectores verticales.

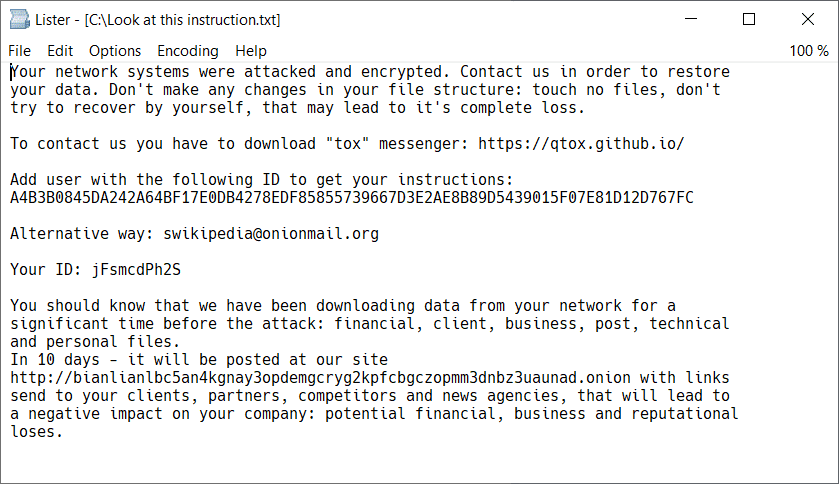

Según el aviso, "el grupo BianLian emplea técnicas adicionales para presionar a la víctima para que pague el rescate; por ejemplo, imprimir la nota de rescate en impresoras de la red comprometida. Los empleados de las empresas víctimas también informaron haber recibido llamadas telefónicas amenazantes de individuos asociados con el grupo BianLian".

Entre las muchas advertencias y recomendaciones ofrecidas por las respectivas agencias de inteligencia, el aviso destaca la importancia de que las organizaciones "... limiten estrictamente el uso de RDP y otros servicios de escritorio remoto..." para reducir las superficies de ataque y negar las oportunidades de movimientos laterales no autorizados. Esto es particularmente importante porque el grupo BianLian, a diferencia de la mayoría de otros grupos de ransomware, se basa principalmente en la explotación técnica de herramientas de acceso remoto en lugar de las más ortodoxas Tácticas, Técnicas y Procedimientos (TTP) que dependen únicamente de correos electrónicos de phishing no solicitados.

Con un mayor enfoque en la exfiltración de datos, esta última iteración de la cepa de ransomware de BianLian "utiliza el protocolo de transferencia de archivos y Rclone, una herramienta utilizada para sincronizar archivos con el almacenamiento en la nube con el fin de exfiltrar datos. El FBI observó que los actores del grupo BianLian instalan Rclone y otros archivos en carpetas genéricas y normalmente no controladas... La ACSC observó que los actores del grupo BianLian utilizan el servicio de intercambio de archivos Mega para exfiltrar los datos de las víctimas".

¿Por qué se producen estos incidentes?

Hoy en día, el ransomware como vector de amenaza propio no se consideraría exactamente "novedoso". Donde hay datos, hay un resquicio para que los actores de amenazas tomen esta información sensible como rehén y exijan un pago por su liberación. Este concepto se remonta a los primeros días de las infecciones de malware, cuando la cepa del "virus del SIDA" entró en escena como uno de los primeros casos de ransomware.

El enfoque de la extorsión y el robo de datos sigue ganando popularidad entre los grupos de ransomware, ya que las organizaciones víctimas están adoptando una postura más estricta a la hora de ceder a las exigencias de pago del ransomware tradicional. Con este renovado "modus operandi", los actores de la amenaza obtienen su acceso inicial, se mueven lateralmente por las redes de la víctima, encuentran datos sensibles/valiosos para su posterior exfiltración, despliegan sus cargas útiles de ransomware y, finalmente, emiten sus demandas. A partir de ese momento, si la organización víctima no paga la demanda inicial de rescate, los actores de la amenaza amenazarán con filtrar en línea los datos robados.

Por desgracia, este nuevo y mejorado modelo de doble extorsión está ganando cada vez más adeptos entre los ciberdelincuentes y sus campañas de amenazas, en las que exigen pagos separados por descifrar los sistemas afectados y por no filtrar los datos robados de la víctima.

¿Qué se puede hacer?

Como mínimo, las directrices de seguridad fundamentales y la autenticación multifactor deberían estar habilitadas y utilizarse siempre que sea posible. Esto se denomina específicamente en el mencionado aviso como "autenticación multifactor resistente al phishing". BianLian es un ejemplo más de cómo se obtienen y explotan credenciales estáticas y válidas para facilitar un mayor acceso a la infraestructura de la víctima.

El ransomware, como su nombre indica, se centra principalmente en mantener como rehenes los datos de una organización víctima a cambio de un rescate (no hay puntos por adivinar eso). ¿Cómo? Tradicionalmente, esto se hace cifrando los archivos de la víctima. Si los archivos de su organización han sido tomados como rehenes utilizando los algoritmos de cifrado del grupo de amenazas, el equipo de Avast ha desarrollado una herramienta de descifrado específica de BianLian para ayudar a las víctimas a recuperar sus datos cifrados de forma gratuita y evitar el pago del rescate a los atacantes.

Además, se recomienda encarecidamente a las organizaciones que aprovechen los Indicadores de Compromiso (IOC) conocidos en sus plataformas apropiadas para detectar, remediar y prevenir las infecciones BianLianas.

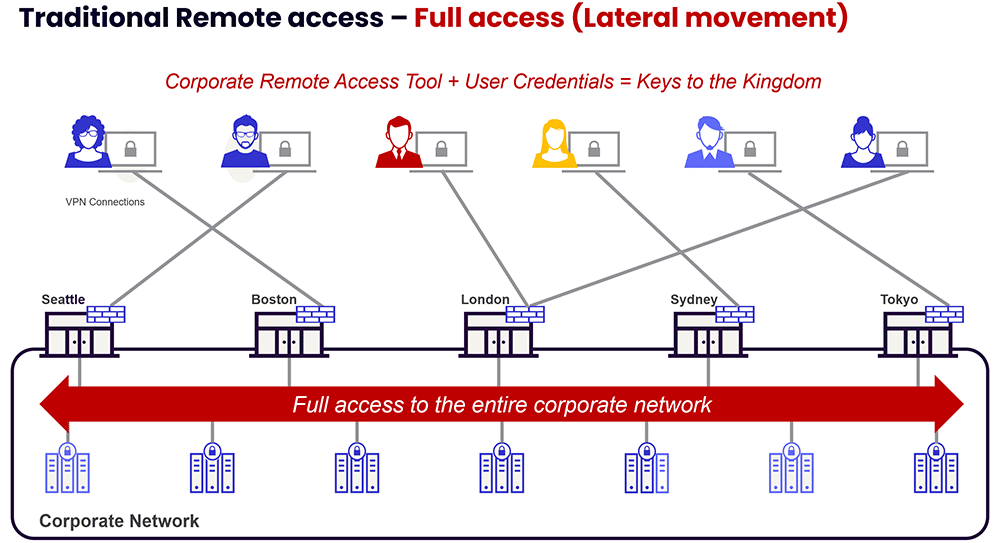

Como señalan las respectivas agencias de inteligencia en su aviso, la reducción de la superficie de ataque es una importante técnica de mitigación de riesgos a tener en cuenta, especialmente cuando los movimientos laterales parecen ser otra TTP común en este caso. Limitar estrictamente los servicios RDP y de escritorio remoto es una recomendación común ofrecida para amenazas recientes como Lapsus$ y Venus, y es una que debería tomarse igualmente en serio para BianLian.

Es comprensible que las organizaciones de hoy en día dependan en gran medida de los servicios y capacidades de acceso remoto para permitir que su personal funcione y colabore en entornos distribuidos. Por esta razón, adoptar un enfoque de mano dura simplemente "prescindiendo" de las herramientas RDP existentes puede no ser factible. En su lugar, las organizaciones deben encontrar formas de mitigar los riesgos subyacentes asociados con el uso y la explotación de escritorios remotos siempre que sea posible.

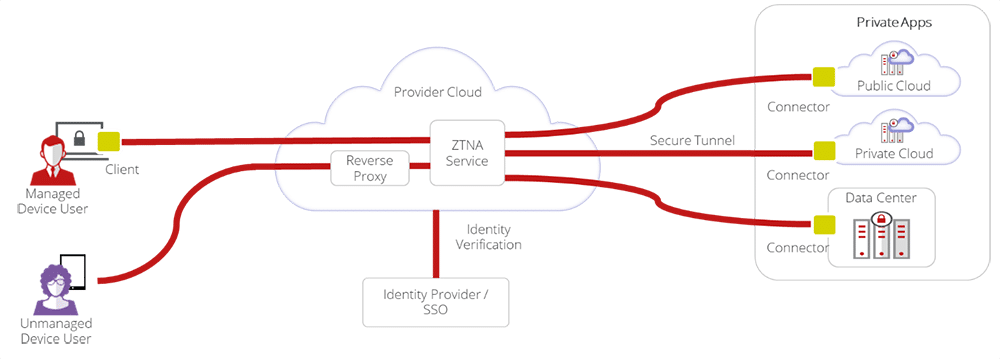

Como ejemplo, alinearse con los principios de Zero Trust Network Access (ZTNA) puede ayudar en gran medida a reducir la superficie de ataque, lo que significa que el acceso a cualquier recurso se deniega por defecto. Se asume que cada usuario y dispositivo, ya sea interno o remoto, es inseguro y arriesgado, y su identidad y postura de seguridad deben verificarse antes de conceder acceso a recursos privados sensibles, incluidos los servicios de conectividad RDP.

La ZTNA permite a las organizaciones crear perímetros definidos por software y dividir la red corporativa en múltiples microsegmentos. Al permitir únicamente el acceso de "mínimo privilegio" a aplicaciones específicas y recursos internos -no a toda la red subyacente a cualquier usuario con claves de acceso válidas-, la superficie de ataque se reduce drásticamente, evitando así el movimiento lateral de amenazas desde cuentas o dispositivos comprometidos.

Referencias:

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-136a

- https://www.cisa.gov/sites/default/files/publications/fact-sheet-implementing-phishing-resistant-mfa-508c.pdf

- https://decoded.avast.io/threatresearch/decrypted-bianlian-ransomware/

- https://www.bleepingcomputer.com/news/security/venus-ransomware-targets-publicly-exposed-remote-desktop-services/

Utilice Skyhigh Security?

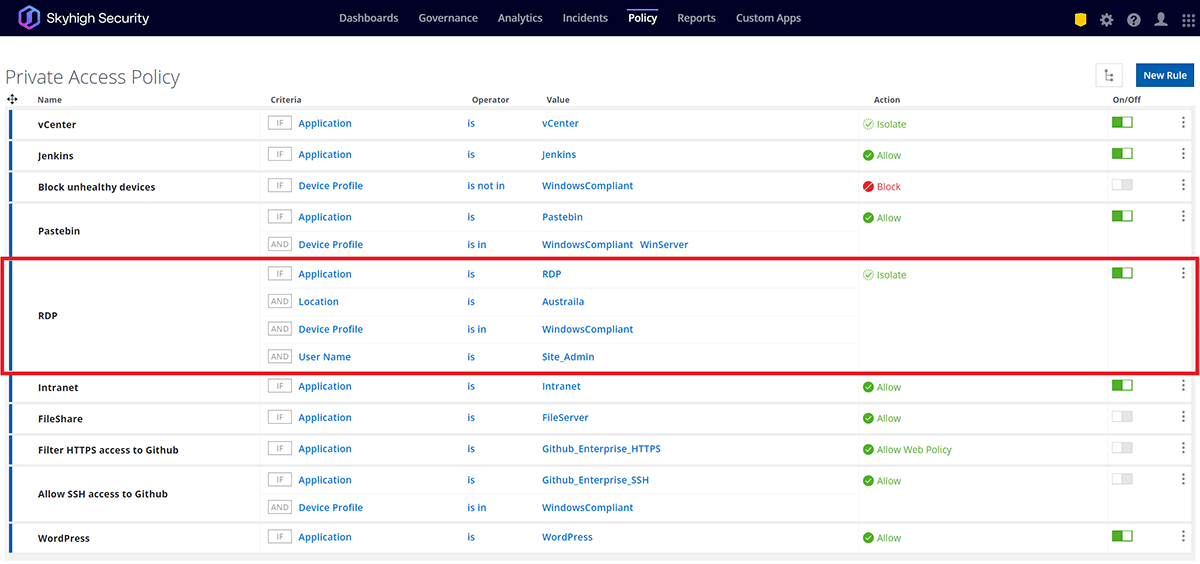

- Aproveche las reglas de política de Private Access para imponer el acceso controlado directamente a las aplicaciones privadas, eliminando los riesgos de movimiento lateral.

- Defina perfiles de dispositivos y evaluaciones de postura para dispositivos gestionados/no gestionados que soliciten acceso a recursos corporativos, ya sean internos o externos.

- Habilite las auditorías de configuración para descubrir y supervisar los servicios expuestos a un acceso no restringido.

- Evalúe las actividades de los usuarios más allá de los inicios de sesión para incluir sus movimientos, comportamientos, acceso a servicios corporativos, ubicaciones y muchas otras anomalías potenciales.

- Bloquee los dispositivos no gestionados, aplique la autenticación multifactor y muchas otras políticas de acceso contextual para ayudar a detener la reutilización exitosa de credenciales robadas de aplicaciones en la nube.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Los actores de amenazas bianlianas obtienen acceso inicial a las redes de las víctimas aprovechando credenciales válidas y comprometidas del Protocolo de Escritorio Remoto (RDP) adquiridas de intermediarios externos de acceso inicial o mediante técnicas de phishing.

- Tras una explotación exitosa, los operadores se preparan para la ejecución remota de comandos del sistema desplegando scripts shell web maliciosos en los sistemas infectados.

- Los actores del grupo BianLian implantan una puerta trasera personalizada específica para cada víctima e instalan software de gestión y acceso remotos -como TeamViewer, Atera Agent, SplashTop, AnyDesk- para la persistencia y el mando y control.

- A continuación, los actores de la amenaza utilizan las cuentas válidas para el movimiento lateral a través de la red y para llevar a cabo otras actividades de seguimiento.

- Para acabar exfiltrando datos con fines de extorsión, el grupo utiliza una combinación de protocolo de transferencia de archivos (FTP) y Rclone, una herramienta de sincronización de archivos dirigida a la infraestructura de almacenamiento en la nube.