Recursos

INTELLIGENCE DIGEST

(Ransom)¿Dónde son vulnerables ahora los usuarios de Microsoft 365?

¿Quién dijo que los entornos en nube son inmunes a los ataques de ransomware?

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

3 de agosto de 2022 7 Minute Read

Un error común entre las empresas y sus usuarios lleva a creer que los entornos en la nube son inmunes a las amenazas de ransomware. Sin embargo, en un descubrimiento reciente realizado por los investigadores de Proofpoint, los actores maliciosos pueden instigar ataques de ransomware aprovechando las copias de seguridad de versiones de archivos de Microsoft 365, disponibles gracias a la función nativa de "autoguardado" de archivos de la plataforma.

En términos sencillos, un ciberdelincuente puede cifrar todas las versiones conocidas de un archivo, incluso las de las copias de seguridad, de forma que sean irreparables sin copias de seguridad dedicadas o una clave de descifrado del atacante.

Desgraciadamente, no es la primera vez que el ransomware se adentra en el mundo de Microsoft 365. Retrocediendo ya 6 años, la cepa de ransomware Cerber había puesto sus miras en Microsoft 365 y logró exponer a millones de usuarios con un novedoso ataque de día cero que tenía la capacidad de burlar la seguridad nativa de Microsoft 365.

¿Cómo, se preguntará? Utilizando técnicas similares que aún se utilizan hoy en día: correos electrónicos de phishing con archivos maliciosos adjuntos, engañando a los usuarios para que permitan el contenido de macros, weaponizando aplicaciones de terceros y otros métodos diversos.

A medida que los servicios en la nube acumulan un gran número de usuarios en un único ecosistema, se convierten en objetivos principales para los ciberdelincuentes. Imagínese el daño que un ataque de ransomware bien diseñado puede infligir a un gran segmento de empresas que utilicen todas ellas los servicios de Microsoft 365. En 2020, como vimos en los primeros ataques exitosos contra SolarWinds y Microsoft, los impactos económicos tienen el potencial de ser devastadores.

¿Cómo se produjeron estas infracciones?

Los servicios y aplicaciones en la nube son más críticos que nunca para las empresas. No es de extrañar entonces por qué los actores criminales siguen poniendo plataformas en la nube como Microsoft 365 en su punto de mira, sabiendo que las víctimas estarán mucho más dispuestas a pagar los rescates. Los vectores de ataque en este caso implican la explotación de funciones nativas de Microsoft 365 para realizar copias de seguridad en la nube. Las amenazas que "viven del terreno" utilizando herramientas y parámetros incorporados suelen ser más difíciles de mitigar, ya que se puede abusar de ellas más fácilmente y son más difíciles de detectar y prevenir.

¿Qué se puede hacer?

Una combinación de buenas prácticas puede ayudar a reducir significativamente el impacto de ataques como estos, especialmente cuando el vector de ataque inicial en este caso sigue implicando el compromiso de una cuenta de Microsoft 365 mediante la toma de control.

No deben pasarse por alto medidas básicas como forzar la autenticación Step-Up y multifactorial (MFA), aplicar normas estrictas sobre contraseñas, mantener estrictos controles de acceso a la identidad y seguir invirtiendo en programas de formación para concienciar a los empleados.

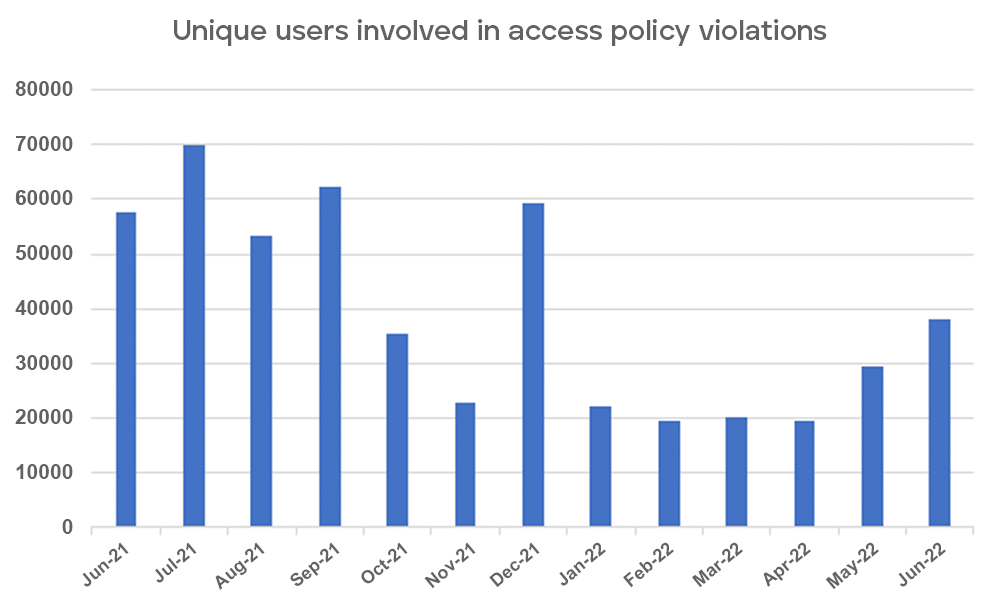

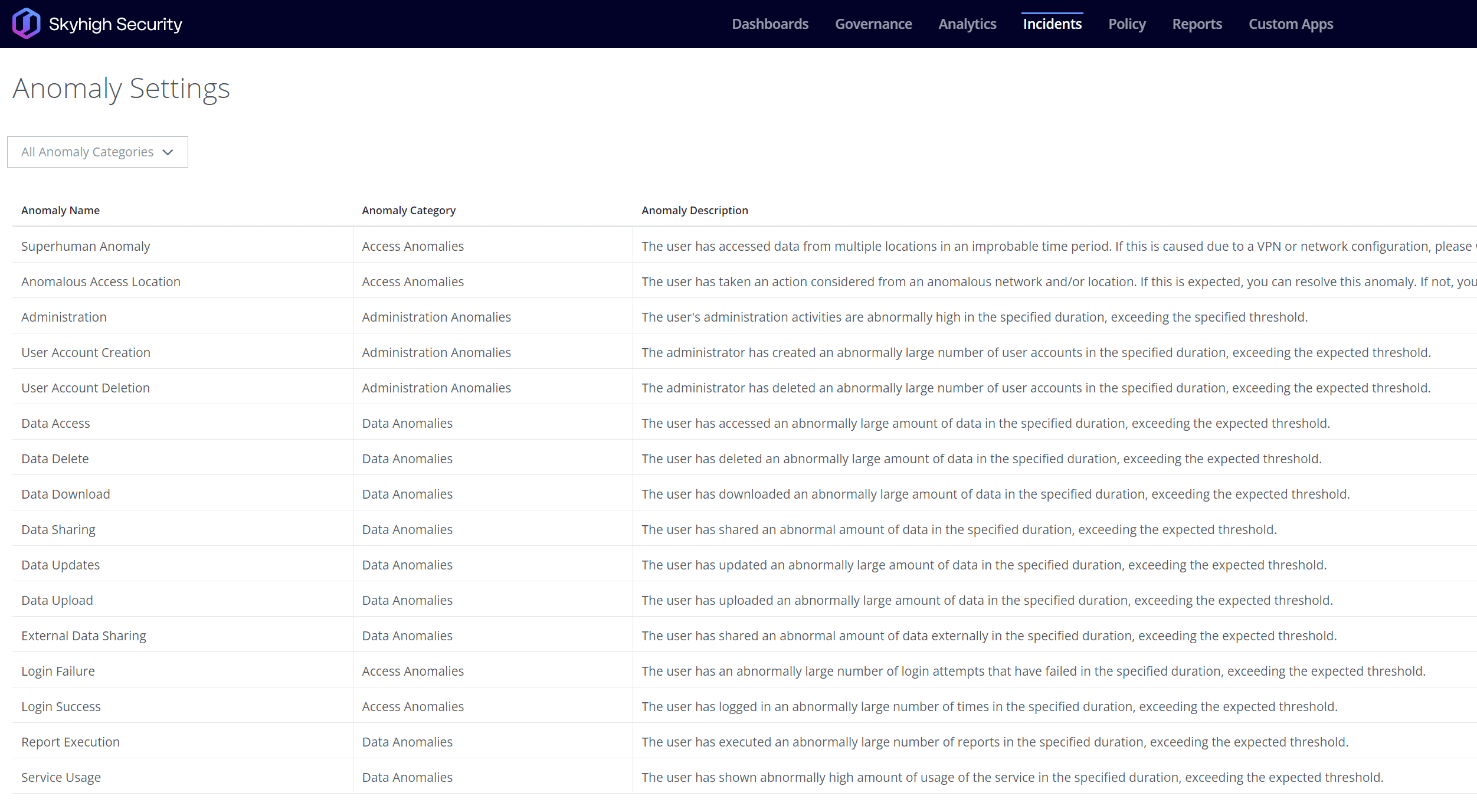

La prevención directa de estos riesgos siempre será un reto por las razones mencionadas anteriormente. Por esa razón, establezca disparadores y parámetros de anomalía para detectar valores atípicos sospechosos y actividades que puedan ser potencialmente amenazadoras, como acciones administrativas anómalas o solicitudes de acceso a datos que pueden ser las señales de alarma de la manipulación de los límites de copia de seguridad de versiones y de las configuraciones de Autoguardado.

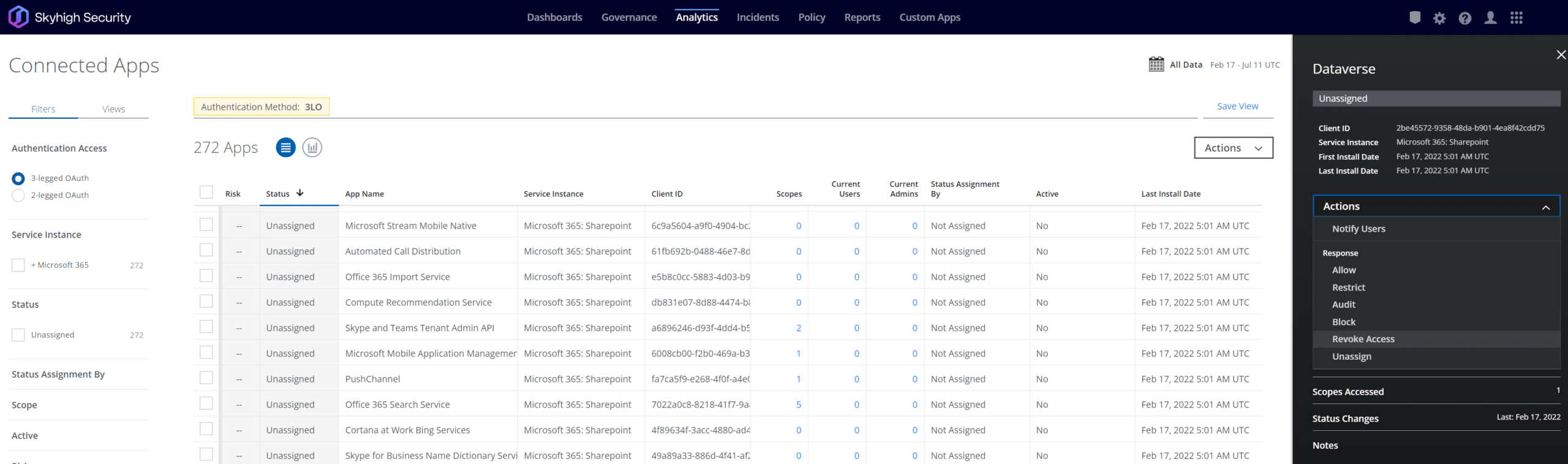

Muchas aplicaciones de terceros se conectan a plataformas SaaS (como Microsoft 365 en este caso) a través de tokens OAuth. A diferencia de los nuevos usuarios que inician sesión en un entorno, los tokens OAuth no necesitan autenticarse a través de un proveedor de identidad después de su concesión inicial. Una vez que la aplicación tiene acceso a Microsoft 365 y sus datos a través de OAuth, mantiene ese acceso indefinidamente hasta que se revoque el acceso. Por este motivo, asegúrese de revocar los tokens y el acceso a las aplicaciones sospechosas que lleguen a su tenencia de Microsoft 365.

Las organizaciones siempre deben planificar para lo peor adoptando una mentalidad de "asumir la brecha". Por lo tanto, en tiempos como estos, las copias de seguridad fuera de línea nunca son una mala idea, además de los procedimientos de recuperación de BC/DR probados y comprobados.

Utilice Skyhigh Security?

- Imponga la autenticación escalonada para los casos de uso que puedan presentar mayores riesgos

- Implemente umbrales de anomalías para resaltar comportamientos sospechosos que puedan justificar una investigación más profunda

- Utilice Anomalías de Datos para señalar accesos inusuales a archivos y registros dentro de Microsoft 365 o sus otros Servicios Sancionados

- Analice las anomalías de acceso que puedan indicar posibles intentos de acceso no autorizado

- Descubra anomalías de acceso privilegiado en los casos en que los usuarios administrativos puedan comportarse de forma dudosa

- Revoque las aplicaciones de terceros conectadas que puedan facilitar el acceso a datos dentro de Microsoft 365

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Los primeros pasos en los ataques de ransomware en la nube suelen implicar tácticas comunes como campañas de phishing, ataques de fuerza bruta y/o aplicaciones maliciosas de terceros que se aprovechan de los tokens OAuth que se integran con Microsoft OneDrive/SharePoint

- Una vez que una cuenta de Microsoft 365 ha sido infiltrada, se pueden descubrir los archivos del usuario en toda la plataforma

- Los atacantes comienzan a abusar de las funciones nativas de "Guardado automático" y "Control de versiones" que crean copias de seguridad en la nube de versiones anteriores de archivos (con la intención de ayudar a los usuarios a recuperar copias antiguas de archivos editados).

- Al reducir el número de límite de versión de la biblioteca de documentos a un dígito inferior, el atacante sólo necesita editar muy ligeramente y luego cifrar el archivo o archivos más allá de ese límite de versión para que el archivo quede inaccesible.

- En ausencia de copias de seguridad externas, las víctimas deben entonces pagar un rescate