Recursos

INTELLIGENCE DIGEST

El abuso de los servicios de intercambio de archivos favorece las campañas de phishing, ¡una vez más!

Cómo los servicios gratuitos y legítimos de transferencia de archivos distribuyen malware a través del correo electrónico

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

17 de noviembre de 2022 7 Minute Read

El correo electrónico ha sido el alma de la comunicación y la colaboración empresarial durante décadas; de eso no hay duda. Sin embargo, el correo electrónico también sigue siendo una de las formas más eficaces de distribuir malware o ransomware, responsable de más del 90% de los envíos e infecciones de malware. Y ello a pesar de que las herramientas de protección del correo electrónico han mejorado y avanzado con el tiempo.

En la actualidad, los actores de amenazas aprovechan las herramientas gratuitas en la nube, como proveedores de alojamiento, servicios de transferencia de archivos, plataformas de colaboración, organizadores de calendarios o una combinación de cada uno de ellos, para eludir las medidas de seguridad y difundir cargas útiles maliciosas por todo el mundo. En este caso, nos centramos en la campaña de malware Lampion, de la que informaron por primera vez los investigadores de Cofense.

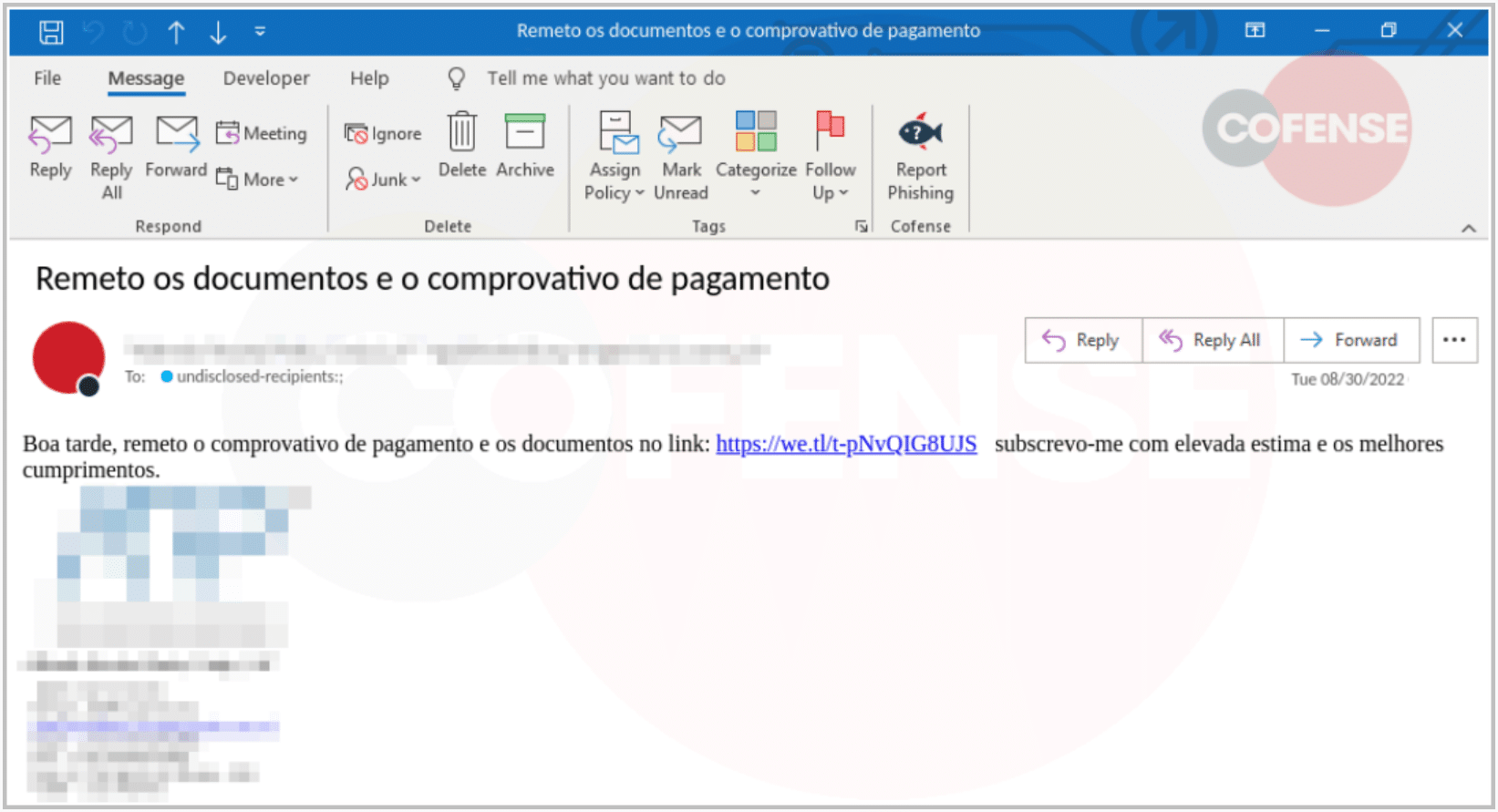

Lo que hace que esta determinada campaña de phishing sea más amenazadora que la mayoría, es el uso de un servicio legítimo y, en la mayoría de los casos, de confianza implícita llamado "WeTransfer". Para los que no lo sepan, WeTransfer ofrece servicios gratuitos de intercambio de archivos en línea para que los usuarios suban/descarguen contenidos.

Lampion es una cepa de amenaza conocida, observada por primera vez en 2019. En sus inicios, se dirigía predominantemente a la demografía española, pero desde entonces ha expandido sus operaciones por todo el mundo. En 2022, sin embargo, los investigadores han observado un aumento de su circulación, y algunas detecciones muestran vínculos con los nombres de host de campañas de ransomware de Bazaar y LockBit.

Los actores de la amenaza detrás de la campaña de malware Lampion envían correos electrónicos de phishing utilizando cuentas comerciales pirateadas, animando a los usuarios finales a descargar un archivo falso de "Prueba de pago" alojado en WeTransfer. Su objetivo principal es extraer los datos de la cuenta bancaria del sistema. La carga útil superpone sus propios formularios de acceso a las páginas de acceso bancario. Cuando los usuarios introducen sus credenciales, estos formularios de inicio de sesión falsos son robados y enviados de vuelta al atacante.

¿Por qué se producen estas infracciones?

Dado que el correo electrónico sigue siendo una arteria tan vital para las operaciones empresariales, no es de extrañar que los actores de amenazas apliquen allí gran parte de su atención como uno de los vectores más exitosos para la entrega de cargas útiles.

Luego está, por supuesto, el phishing por derecho propio como táctica, técnica y procedimiento. Nosotros, los humanos, seguimos siendo considerados "los eslabones más débiles" de la ciberseguridad, cayendo en señuelos convincentes y señuelos de ingeniería social. Verizon respaldó recientemente esta tendencia en su Informe sobre investigaciones de violaciones de datos de 2022, afirmando que el 82% de las violaciones se producen a manos de humanos.

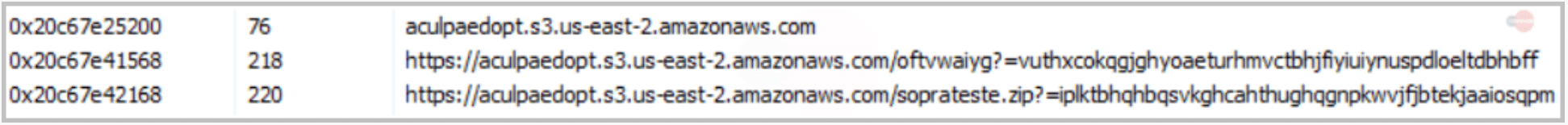

Esta forma de malware es especialmente difícil para los equipos de seguridad bancaria, ya que el acceso a los enlaces maliciosos se realiza a través del sistema de la víctima, un dispositivo de confianza. Es más, WeTransfer no es el único servicio legítimo que utilizan/abusan los atacantes: también están aprovechando los recursos de Amazon Web Services (AWS) para alojar las cargas útiles.

Otra dificultad reside en el hecho de que las comprobaciones de reputación convencionales realizadas por las herramientas de seguridad no siempre resultan eficaces. WeTransfer, como servicio genuino de cierta reputación, y las direcciones aparentemente genéricas alojadas en AWS pueden no hacer sonar necesariamente ninguna alarma; al menos reputacionalmente en la mayoría de las bases de datos de reputación de proveedores, si no en todas.

Por ello, hay que plantearse un enfoque diferente, más innovador.

¿Qué se puede hacer?

Dado que este tipo de amenazas se basan, y prosperan, en el uso de URL externas para introducir la carga útil, remote browser isolation resulta ser una de las formas más eficaces de impedir que los sistemas de las víctimas naveguen directamente al contenido pretendido por el atacante.

Mediante este método, en el desafortunado caso de que una víctima haga clic en un enlace malicioso -es decir, el astuto enlace de WeTransfer en este escenario-, una sesión de navegador aislada de forma remota se activaría instantáneamente para proteger el sistema de cualquiera de los contenidos que se avecinan.

¿Cómo?

Ya sea basándose en categorías de reputación de riesgo (por ejemplo, Compartir archivos, Peer2Peer, Juego, etc.), categoría de URL, dirección IP, Dominio, o incluso por coincidencias según listas creadas a medida, los equipos de seguridad pueden garantizar que si/cuando sus usuarios sean víctimas de un ataque similar, ninguno de los contenidos maliciosos de esa sesión de navegador llegará nunca al propio dispositivo local - sólo un flujo visual de píxeles que representan la página

Los usuarios pueden seguir interactuando con el sitio con normalidad (a discreción del administrador), o pueden tener funciones como cargas, descargas, uso del portapapeles y otras bloqueadas por completo. Pero de este modo, la sesión del navegador aislada remotamente que muestra la página blinda cualquiera de las cargas útiles, cookies y contenidos maliciosos del usuario y su dispositivo.

Al hacerlo, los equipos de seguridad ya no están al albur de las búsquedas de reputación o de las políticas binarias de permitir/denegar para detectar al lobo con piel de cordero.

Utilice Skyhigh Security?

- Habilite la supervisión de la actividad, data loss prevention, y la protección contra amenazas para GitHub

- Supervise la actividad de los usuarios de GitHub en la página de supervisión de la actividad

- Bloquee el acceso a las URL en función de la reputación y la categorización de los dominios

- Bloquear URLs en categorías prohibidas como sitios de intercambio de archivos

- Protéjase contra sitios web no clasificados y tipos de medios específicos

- Aplique los conocimientos de las reputaciones de URL para el filtrado antimalware

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Los usuarios objetivo reciben un paquete ZIP que contiene un VBS (Virtual Basic Script).

- El ataque comienza una vez que el usuario ejecuta el archivo de script, y se inicia un proceso WScript, que genera cuatro archivos VBS adicionales con nombres aleatorios.

- El proceso WScript recupera archivos DLL utilizando URL con referencias a instancias de AWS.

- Una vez descargadas, las cargas útiles DLL se cargan en la memoria.

- A partir de ahí, Lampion se ejecuta y mantiene la persistencia discretamente en los sistemas comprometidos, antes de empezar a buscar y exfiltrar datos en el sistema.

- Comandado por un servidor C2 remoto, el troyano imita un formulario de inicio de sesión sobre la página de inicio de sesión original, de modo que cuando un usuario introduce sus credenciales, el formulario falso enviará los detalles al pirata informático.

- Los actores detrás de Lampion actualizan constantemente sus cargas útiles con capas adicionales y código falso para dificultar su detección por parte de los escáneres.