Ressourcen

NACHRICHTENÜBERSICHT

Die Rückkehr der berüchtigten Qakbot-Bedrohungskampagne

Frühere Taktiken des entschärften QakBot-Trojaners dienen nun als Grundlage für weitreichende Phishing-Kampagnen

Von Rodman Ramezanian - Global Cloud Threat Lead

Dezember 13, 2023 7 Minuten gelesen

Erinnern Sie sich an die Cyberbedrohung QakBot (auch bekannt als Qbot oder Pinkslipbot)? Diese Bedrohung wurde im August 2023 im Rahmen einer koordinierten Aktion der Strafverfolgungsbehörden ausgeschaltet - und sie erlebt nun ein Comeback!

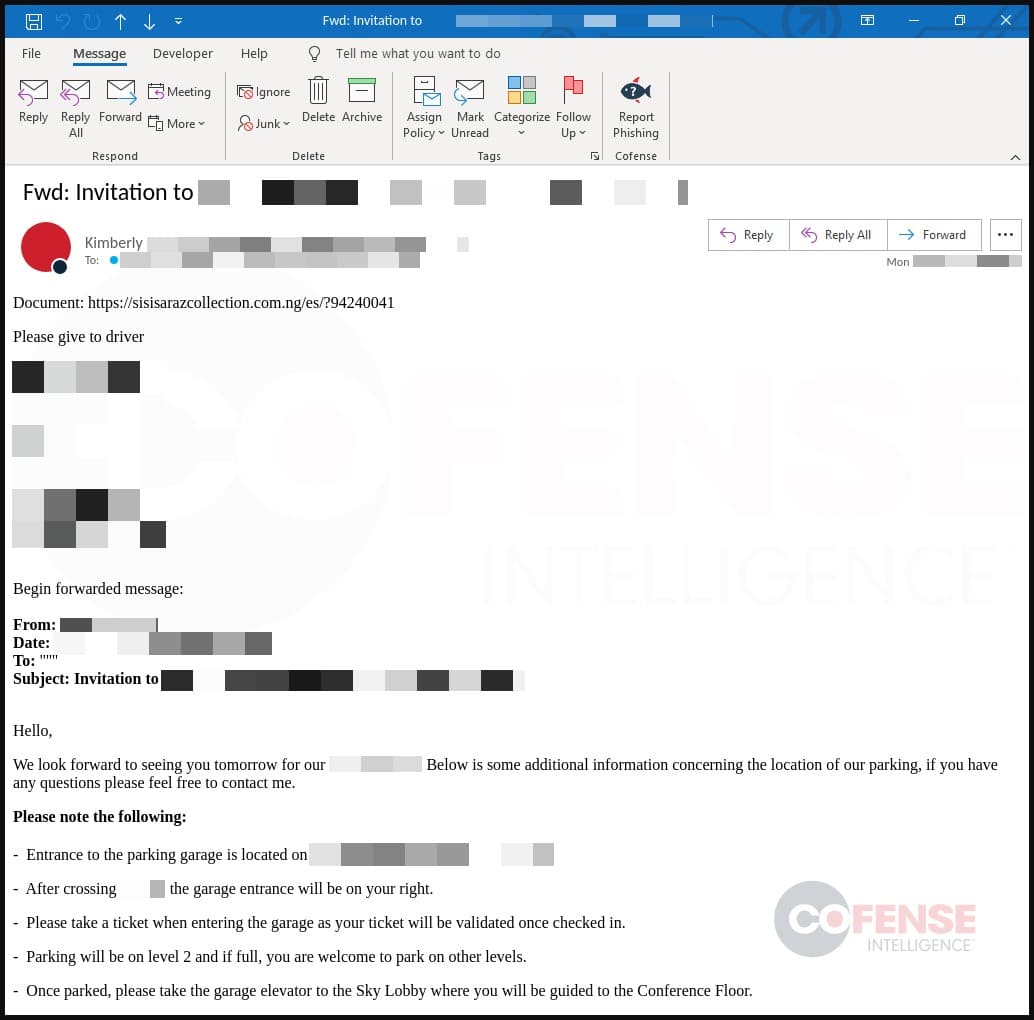

Bösewichte nutzen ihre alten Tricks in einer neuen Phishing-Kampagne, die auf eine Vielzahl von Branchen abzielt. Sie verschicken betrügerische E-Mails, die wie laufende Gespräche aussehen und gefährliche Links enthalten. Wenn Sie auf diese Links klicken, gelangen Sie zu einer Datei, die Malware wie DarkGate oder PikaBot auf Ihrem System installieren kann. (Abbildung 1)

Einmal infiziert, können diese bösartigen Programme großen Schaden anrichten. Sie erpressen oft Ihre Daten oder nutzen heimtückische Cryptomining-Malware, die die Computerressourcen eines Geräts zum Schürfen von Kryptowährungen nutzt. Die Angreifer erlangen die Kontrolle über Ihre Systeme mit der Absicht, Informationen zu stehlen oder andere schädliche Aktionen durchzuführen. Die von den Bedrohungsakteuren aufgebauten Verbindungen sind bidirektional: Angreifer können in Echtzeit Befehle senden und Antworten erhalten, was es ihnen ermöglicht, die Systeme des Opfers zu erkunden, Daten zu stehlen und andere schädliche Aktionen auszuführen.

PikaBot, eine raffinierte neue Malware-Variante, die auf QakBot basiert, ist besonders schwierig zu analysieren und gibt Angreifern mehr Kontrolle.

DarkGate, das erstmals 2017 entdeckt wurde, ist ebenfalls wieder aufgetaucht. Er wurde 2023 in Hacker-Communities weiter verbreitet, was zu einem starken Anstieg seiner Nutzung und Verbreitung führte. Dieser Malware-Stamm nutzt Microsoft Teams-Nachrichten aus, um schädliche Anhänge zu verbreiten, die die DarkGate-Malware installieren. Forscher haben Phishing-Nachrichten in Microsoft Teams entdeckt, die von zwei kompromittierten externen Microsoft 365-Konten stammen. Diese Konten wurden genutzt, um Microsoft Teams-Benutzer in verschiedenen Organisationen in die Irre zu führen und sie zum Download einer ZIP-Datei mit dem Namen "Änderungen am Urlaubsplan" aufzufordern. Ein Klick auf diesen Anhang löste den Download-Prozess von einer SharePoint-URL aus, hinter der sich eine LNK-Datei als PDF-Dokument verbarg.

Wie kommt es zu diesen Vorfällen?

DarkGate und PikaBot sind vielseitige Malware-Stämme, die nicht speziell auf eine bestimmte Branche abzielen, so dass sie eine Bedrohung für verschiedene Sektoren darstellen. DarkGate und PikaBot zielen darauf ab, wahllos in Systeme einzudringen und Schwachstellen zu finden, die sie ausnutzen können. Ihre modulare Natur ermöglicht es Angreifern, Aktivitäten wie Datendiebstahl, Fernzugriff, Kryptowährungs-Mining und andere bösartige Aktionen in einem breiten Spektrum von Branchen durchzuführen. Ihre Anpassungsfähigkeit ermöglicht es Hackern, sie für verschiedene Cyberangriffe zu nutzen, von denen Branchen wie das Finanzwesen, das Gesundheitswesen, das Bildungswesen, die Regierung, die Produktion und andere betroffen sein können. Daher benötigen alle Branchen robuste Cybersicherheitsmaßnahmen, um sich vor diesen sich entwickelnden Bedrohungen zu schützen.

Phishing ist für die Betreiber von DarkGate- und PikaBot-Malware ein äußerst erfolgreicher erster Zugangsvermittler. Wenn das Opfer auf den Phishing-Link in einer E-Mail klickt, ist dies für die Bedrohungsakteure das entscheidende Einfallstor, um Zugang zu erhalten. Diese Techniken sind für Angreifer aus mehreren Gründen weiterhin sehr effektiv:

- Täuschende Techniken: Diese Malware-Stämme verwenden oft ausgeklügelte Phishing-Taktiken, wie z. B. das Versenden von E-Mails, die legitim erscheinen oder sogar laufende Unterhaltungen imitieren, um die Benutzer dazu zu bringen, dem Inhalt zu vertrauen.

- Ausnutzen menschlicher Schwachstellen: Phishing nutzt menschliche Emotionen wie Neugier oder Dringlichkeit aus, um zum Handeln aufzufordern. Die E-Mails verleiten die Empfänger dazu, auf Links zu klicken oder Anhänge herunterzuladen, indem sie sich als dringende oder wichtige Nachrichten ausgeben.

- Social Engineering: Diese Technik manipuliert das Vertrauen der Benutzer in vertraute Plattformen oder Personen, wodurch es schwieriger wird, bösartige Absichten zu erkennen.

Vielfältige Angriffsvektoren: Diese Malware-Stämme nutzen verschiedene Einstiegspunkte, wie E-Mail-Anhänge oder Links, und nutzen Schwachstellen in Systemen oder Software aus. Dieser mehrgleisige Ansatz erhöht die Erfolgsaussichten. - Anpassungsfähigkeit: QakBot, DarkGate und PikaBot entwickeln sich ständig weiter und passen ihre Phishing-Strategien an, um Sicherheitsmaßnahmen zu umgehen, was ihre Entdeckung und Bekämpfung erschwert.

- Automatisierte Verbreitung: Diese Bedrohungen können sich schnell verbreiten, indem sie automatisierte Systeme nutzen, um Phishing-E-Mails in großem Umfang zu versenden, was die Wahrscheinlichkeit erhöht, dass jemand ihrer Taktik zum Opfer fällt.

Was kann man tun?

Die Sensibilisierung und Aufklärung der Benutzer kann äußerst effektiv sein, um solche Phishing-Angriffe zu vereiteln, denn die Bedrohungsakteure verlassen sich größtenteils auf den ersten Klick, der ihnen die Tür öffnet.

Die Realität ist jedoch, dass menschliche Schwachstellen gepaart mit betrügerischen Taktiken seitens der Bedrohungsakteure dazu führen, dass dieser URL-Link angeklickt wird. Die Phishing-Taktiken entwickeln sich ständig weiter und werden immer raffinierter. Die Angreifer setzen verschiedene Taktiken wie Social Engineering ein, um überzeugende Nachahmungen legitimer E-Mails zu erstellen, so dass es für herkömmliche Sicherheitsmaßnahmen schwieriger wird, sie zu unterscheiden.

Aus diesem Grund ist remote browser isolation (RBI) ein wirksames Mittel gegen Phishing-Angriffe, bei denen auf URLs geklickt wird, denn es führt Browsing-Sitzungen außerhalb des lokalen Geräts aus und isoliert potenzielle Bedrohungen innerhalb einer kontrollierten Umgebung. Hier ist der Grund für seine Wirksamkeit:

- Isoliert die Ausführung: Wenn ein Benutzer auf eine URL klickt, findet die Browsing-Sitzung in einer Remote-Umgebung statt. Dadurch wird verhindert, dass potenzielle Malware oder Bedrohungen direkt auf das Gerät des Benutzers gelangen, da die Browsing-Aktivität vom lokalen System getrennt ist.

- Begrenzt die Anfälligkeit: Durch die Isolierung der Browsing-Sitzung - selbst wenn die URL zu einer bösartigen Website führt - bleibt jede Malware oder jeder schädliche Inhalt, auf den Sie stoßen, innerhalb der Remote-Umgebung isoliert. Sie haben keinen direkten Zugriff auf das Gerät oder Netzwerk des Benutzers.

- Verhindert eine Geräteinfektion: Da das Surfen in einer isolierten Umgebung stattfindet, hat jegliche Malware, die während der Browsing-Sitzung auftritt, keine Gelegenheit, das Gerät des Benutzers zu infizieren oder sensible Daten zu gefährden.

- Verringert die Angriffsfläche: Remote browser isolation minimiert die Angriffsfläche, indem es sicherstellt, dass potenziell gefährliche Webinhalte niemals auf das Gerät des Benutzers geladen werden, wodurch die mit Phishing-URLs verbundenen Risiken verringert werden.

- Verbessert die Sicherheitslage: Es fügt eine zusätzliche Sicherheitsebene hinzu, indem es die Interaktion des Benutzers mit potenziell riskanten Webinhalten vom lokalen Gerät und Netzwerk trennt und so die Chancen auf erfolgreiche Phishing-Angriffe verringert.

Das Portfolio von Skyhigh Security Service Edge (SSE) umfasst standardmäßig Risky Web RBI. Es schützt Benutzer vor riskanten Websites, indem es Browsing-Anfragen an den RBI-Dienst umleitet. Die RBI-Technologie ist in die Plattform Skyhigh Security integriert und bietet einen robusten Schutz vor Ransomware und Phishing-Bedrohungen und vereinfacht gleichzeitig die Einführung einer Zero-Trust-Architektur.

Darüber hinaus kann die vollständige RBI-Funktion, die separat erhältlich ist, bestimmten Datenverkehr in RBI-Sitzungen leiten und so noch stärkere Sicherheitsmaßnahmen gewährleisten. Skyhigh SecurityDer Ansatz von RBI besteht darin, den Webverkehr über Cloud-Proxys zu leiten, um potenziell riskantes Browsing zu isolieren. Dies gewährleistet einen umfassenden Schutz durch data loss prevention (DLP) und Anti-Malware-Richtlinien. Wenn ein Benutzer auf eine Phishing-URL klickt, wird das Opfer in der Regel auf eine Seite umgeleitet, auf der Payloads gehostet werden, um die Dateien des Angreifers herunterzuladen. Aus diesem Grund ist eine ausreichende Bedrohungsanalyse erforderlich, um eine Erstinfektion des Geräts zu verhindern.

Skyhigh SecurityDie Gateway Anti-Malware (GAM)-Engine nutzt eine proaktive Absichtsanalyse, um bösartige Webinhalte in Echtzeit herauszufiltern, ohne sich auf Signaturen zu verlassen. Sie erkennt sowohl ausführbare als auch nicht ausführbare bösartige Inhalte, indem sie das Verhalten simuliert, das Verhalten versteht und die Absicht des Codes vorhersagt, um Zero-Day- und gezielte Angriffe effektiv zu bekämpfen. Die Engine überwacht auch das Web-Zugriffsverhalten von Clients, identifiziert potenziell unerwünschte Programme (PUPs) und isoliert kompromittierte Workstations.

GAM ist in der Lage, das Verhalten von Code in verschiedenen Formaten zu erkennen, z. B. in ausführbaren Dateien von Microsoft Windows, JavaScript, Flash ActionScript, Java, ActiveX-Steuerelementen und mehr. So kann es beispielsweise böswillige Absichten in einem verschleierten Visual Basic Script innerhalb eines Word-Dokuments erkennen und verhindern, dass das Dokument heruntergeladen wird.

Während traditionelle signaturbasierte und heuristische Anti-Malware-Engines enthalten sind, basiert die Kernfunktion zur Erkennung unbekannter Malware auf GAM, das maschinelles Lernen und Echtzeit-Emulation nutzt. Es umfasst drei heuristische Funktionen:

- Statische Verhaltensheuristiken, um verdächtiges Verhalten in neuen Codebeispielen zu blockieren.

- Strukturelle Heuristiken, die modifizierte Malware-Varianten mit bekannten Malware-Familien verbinden.

- Heuristiken zum Netzwerkverhalten, die potenziell infizierte Client-Systeme identifizieren, die verdächtige Internet-Zugriffsmuster aufweisen.

Verwenden Sie Skyhigh Security?

- Sperren Sie den Zugriff auf URLs basierend auf Reputation und Domain-Kategorisierung.

- Schützen Sie Benutzer und Geräte vor riskanten Websites, insbesondere bei Phishing-E-Mails mit gefährlichen URLs.

- Blockieren Sie Downloads von Dateien und andere spezifische Aktivitäten mit Remote Browser Isolation.

- Begrenzen Sie die Gefährdung Ihres Unternehmens, auch wenn die Browser-Isolierung zum Schutz der Patienten nicht aktiviert werden kann.

- Verweigern Sie unbefugte Datenübertragungen und Aktivitäten, sogar von internen Anwendungen über Fernverbindungen, wenn ein Benutzer auf einen Phishing-Link klickt.

- Optimieren Sie das Scannen und Blockieren von Malware, um zu verhindern, dass bösartige Nutzdaten auf ein Gerät gelangen.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Bedrohungsakteure starten den Angriff, indem sie Phishing-E-Mails mit kompromittierten E-Mail-Konversationen versenden, die wie eine Antwort aussehen, oder indem sie eine gestohlene Konversation weiterleiten, um das Vertrauen der Empfänger zu stärken und sie dann zum Anklicken einer bösartigen URL zu verleiten.

- Diese gestohlenen E-Mail-Nachrichten wurden wahrscheinlich durch Microsoft ProxyLogon-Angriffe (CVE-2021-26855) erlangt. Diese Sicherheitslücke im Microsoft Exchange Server ermöglicht es Angreifern, die Authentifizierung zu umgehen und sich als Administrator des zugrunde liegenden Kontos auszugeben.

- Diese URL hat mehrere Ebenen, die sicherstellen, dass nur bestimmte Benutzer, die bestimmte Kriterien erfüllen (wie Standort und Browser), auf die Schadsoftware zugreifen können, um zu überprüfen, ob sie gültige Ziele sind.

- Wenn Sie auf die URL klicken, wird eine ZIP-Datei heruntergeladen, die eine JavaScript-Datei enthält, die als JavaScript-Dropper bekannt ist. Diese wird später zum Herunterladen und Ausführen von infizierten Portable Executable (PE)-Dateien sowie von bösartigen DLL-Dateien verwendet.

- Das JavaScript-Dropper-Programm stellt eine Verbindung zu einer anderen URL her, um Malware mit Hilfe von Visual Basic Script (VBS)-Downloadern zu holen und zu aktivieren, die Malware über .vbs-Dateien ausführen können, die typischerweise in Microsoft Office-Dokumenten zu finden sind, oder indem sie Befehlszeilenprogramme initiieren, LNK-Downloader, die Microsoft-Verknüpfungsdateien (.lnk) missbrauchen, und Excel-DNA-Loader, die XLL-Dateien für weitere Ausbeutungsaufgaben erstellen. Eine XLL-Datei, die normalerweise als Microsoft Excel-Add-on für legitime Arbeitszwecke verwendet wird, wird von Bedrohungsakteuren manipuliert. Sie haben diese Add-Ons so angepasst, dass sie auf bestimmte Orte zugreifen und schädliche Nutzdaten herunterladen.

- An diesem Punkt ist das Opfer erfolgreich mit den Malware-Stämmen DarkGate oder PikaBot infiziert, die weitere schädliche Aktionen wie die Bereitstellung und Installation von fortschrittlicher Kryptomining-Software, Aufklärungs-Tools, Ransomware-Nutzdaten und mehr ermöglichen.