Ressourcen

NACHRICHTENÜBERSICHT

Doppelter Ärger: Mitternachtsblizzard erschüttert Microsoft und HPE im Hacking-Fiasko

Beide Organisationen wurden Opfer von Angriffen staatlich gesponserter Akteure, die hinter dem SolarWinds-Vorfall stehen

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

Februar 26, 2024 7 Minuten gelesen

Jüngste Berichte, wonach sowohl Microsoft als auch Hewlett Packard Enterprise (HPE) über ihre Cloud-basierten E-Mail-Infrastrukturen angegriffen wurden, haben die Cybersicherheitsbranche im Sturm erobert - und das aus mehr als einem Grund! Für diejenigen, die sich an die SolarWinds-Hacks im Jahr 2020 erinnern, scheint es so, als ob dieselben Akteure, die heute eher als Midnight Blizzard (auch bekannt als Cozy Bear, Nobelium, APT29) bezeichnet werden, wieder am Werk sind.

Obwohl die Einbrüche bei HPE und Microsoft innerhalb weniger Tage bekannt wurden, unterstreicht die Situation vor allem die anhaltende Realität der internationalen Spionagebemühungen von Midnight Blizzard - Berichte, die die Bedrohungsgruppe eng mit dem russischen Auslandsgeheimdienst (SVR) in Verbindung bringen, und ihre Hartnäckigkeit beim Ausnutzen von Schwachstellen in den digitalen Fußabdrücken und Anlagen von Unternehmen.

Beide Vorfälle stimmen insofern überein, als dass sich die Midnight Blizzard-Mitarbeiter Zugang zu den Cloud-basierten E-Mail-Umgebungen von HPE und Microsoft verschafften, indem sie auf die Mailboxen einzelner Mitarbeiter abzielten bzw. Passwort-Spray-Angriffe durchführten.

HPE gab an, dass die Hackergruppe auf eine "begrenzte Anzahl" der 365-Postfächer von HPE "zugriff und Daten exfiltrierte", nachdem sie sich über kompromittierte Konten Zugang verschafft hatte.

Im Falle von Microsoft nutzten die Angreifer ihren anfänglichen Zugang, um eine alte OAuth-Testanwendung mit erweitertem Zugriff auf die Microsoft-Unternehmensumgebung zu identifizieren und zu infiltrieren. Die Ausnutzung dieser Anwendung ermöglichte es ihnen, noch mehr bösartige OAuth-Anwendungen zu generieren, die es ihnen schließlich erlaubten, sich selbst privilegierte Microsoft 365 Exchange Online-Rollen einzuräumen. Diese Taktik ermöglichte es ihnen, Zugriff auf Postfächer innerhalb des Systems zu erhalten.

Um die Bedrohung zu verschlimmern, wurde die Gruppe dabei beobachtet, wie sie Session-Replay-Angriffe einsetzte, die es ihnen ermöglichten, einen ersten Zugang zu Cloud-Ressourcen zu erhalten, indem sie gestohlene Sessions nutzten, die sie mit illegalen Methoden und Access Brokern erworben hatten.

In Anbetracht früherer Untersuchungen und öffentlicher Beiträge von Microsoft, in denen vor Bedrohungsakteuren gewarnt wurde, die OAuth-Anwendungen in den Netzwerken der Opfer ausnutzen, sind diese Angriffe ebenso faszinierend wie aufsehenerregend. In einem Blog-Beitrag von Microsoft aus dem Jahr 2022 beschrieb das Unternehmen einen Angriff, bei dem Bedrohungsakteure Credential Stuffing gegen die Cloud-Mieterkonten eines Unternehmens ohne Multi-Faktor-Authentifizierungsschutz (MFA) einsetzten. Anschließend nutzten die Bedrohungsakteure den Zugang zu Cloud Tenant-Konten, um bösartige OAuth-Apps zu erstellen, die ihnen Zugang zur Exchange Online-Instanz des Opfers verschafften. Ironischerweise war dies gar nicht so weit von dem entfernt, was in diesem Fall gegen Microsoft geschah.

Wie kommt es zu diesen Vorfällen?

Die Analyse der Aktivitäten von Midnight Blizzard offenbart die Raffinesse der Gruppe, die eine Mischung aus speziell entwickelter Malware und veränderten, öffentlich zugänglichen Tools einsetzt, um Authentifizierungsmechanismen zu umgehen, ihre Ziele zu infiltrieren und der Entdeckung zu entgehen.

Obwohl Microsoft aufgrund seiner beträchtlichen Größe und seines Einflusses auf die IT-Infrastruktur häufig ins Visier genommen wird, gab es in letzter Zeit einen Anstieg erfolgreicher Angriffe auf seine Produkte und internen Systeme. Vorfälle wie der hier beschriebene, bei dem Passwörter ausgespäht wurden, hätten mit einer Multi-Faktor-Authentifizierung verhindert werden können - eine Maßnahme, die offensichtlich nicht umgesetzt wurde. Microsoft befürwortet MFA als entscheidende Komponente einer robusten Cyberhygiene. In Anbetracht seiner Position im Sicherheits-Ökosystem ist es zwingend erforderlich, das Unternehmen stärker in die Pflicht zu nehmen.

In Microsofts eigenen Worten: "Der Angriff war nicht das Ergebnis einer Schwachstelle in Microsoft-Produkten oder -Diensten", und das ist wichtig, um zu verstehen, warum es zu diesem Vorfall kam. Zum Leidwesen von Microsoft lag es daran, dass ihre Cloud-Umgebungen und -Infrastrukturen nicht ausreichend für den Schutz konfiguriert waren.

Angriffe auf Microsoft 365-E-Mail-Konten sind nicht neu, und dies ist ein großartiges Beispiel dafür, dass selbst Branchenriesen wie HPE über den Cloud-Vektor ins Visier genommen und erfolgreich infiltriert werden können.

Die harte Realität ist, dass große, multinationale IT-Organisationen heutzutage kaum noch überraschend ins Visier genommen werden, vor allem, wenn es sich um Exfiltration und Datendiebstahl handelt, wie es bei diesen beiden Vorfällen der Fall war. Der alarmierendere Trend ist jedoch, wie oft diese Unternehmen über ihre Cloud-Umgebungen und -Anlagen ins Visier genommen werden.

So wie Cloud Computing Unternehmen jeder Art und Größe zu Skalierbarkeit, Flexibilität, Wachstum und Zusammenarbeit einlädt, so verlockt es auch Cyberkriminelle - insbesondere hochqualifizierte und motivierte staatliche Akteure - dazu, nach Gelegenheiten zu suchen (und davon gibt es viele), bei denen Token für den Verbundzugang entwendet werden können, Cloud-Ressourcen falsch konfiguriert und angreifbar sind oder E-Mail-Benutzer mit einigen cleveren Social-Engineering-Techniken beeinflusst werden können. Da Cloud-Umgebungen und -Plattformen miteinander vernetzt sind, kann es für Angreifer schon ausreichen, wenn auch nur einer dieser Versuche erfolgreich ist.

Was kann man tun?

Diese Vorfälle sollten eine ernüchternde Mahnung für Unternehmen jeder Größe und in allen Branchen sein: Cyberangriffe können jeden treffen, unabhängig von seiner Größe, selbst Branchenriesen. Die Wahrheit ist, dass jede Unternehmensplattform, jedes Infrastrukturelement und jede unterstützende Technologie ein Hauptziel für potenzielle Angriffe ist.

Es gibt jedoch grundlegende, nicht verhandelbare Sicherheitsfunktionen und -prozesse, die aktiviert und übernommen werden müssen, um wertvolle Ressourcen zu schützen oder zumindest die Arbeit von Angreifern zu erschweren. Dinge wie:

- Erzwingen von MFA überall möglich

- Auditing von OAuth-Anwendungen und -Tokens mit der Möglichkeit, diese jederzeit zu widerrufen (insbesondere solche, die als "veraltet" bekannt sind)

- Verwaltung der Sicherheitslage (denn es gibt immer etwas, das übersehen oder vergessen wird)

- Überwachung von Anomalien, um verdächtige Verhaltensweisen von Konten zu erkennen (z. B. Erstellung neuer Anwendungen, Zuweisung neuer/privilegierter Rollen, Exfiltration von Daten)

Erlauben Sie mir, das näher auszuführen:

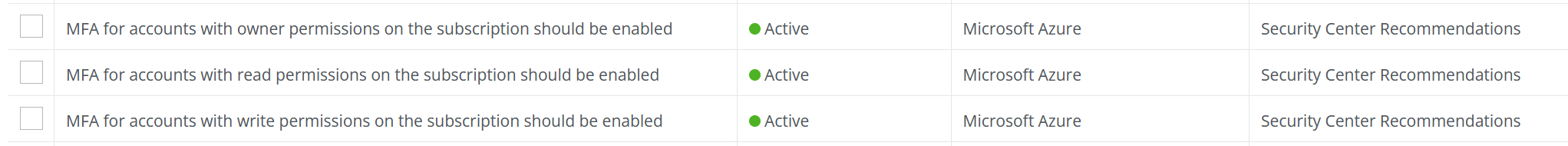

Konfigurationsprüfungen und Lagebeurteilungen können Fehlkonfigurationen identifizieren und beheben, bei denen MFA möglicherweise nicht durchgesetzt wurde, z. B. auf der Stammebene des Azure Security Center (Abbildung 1).

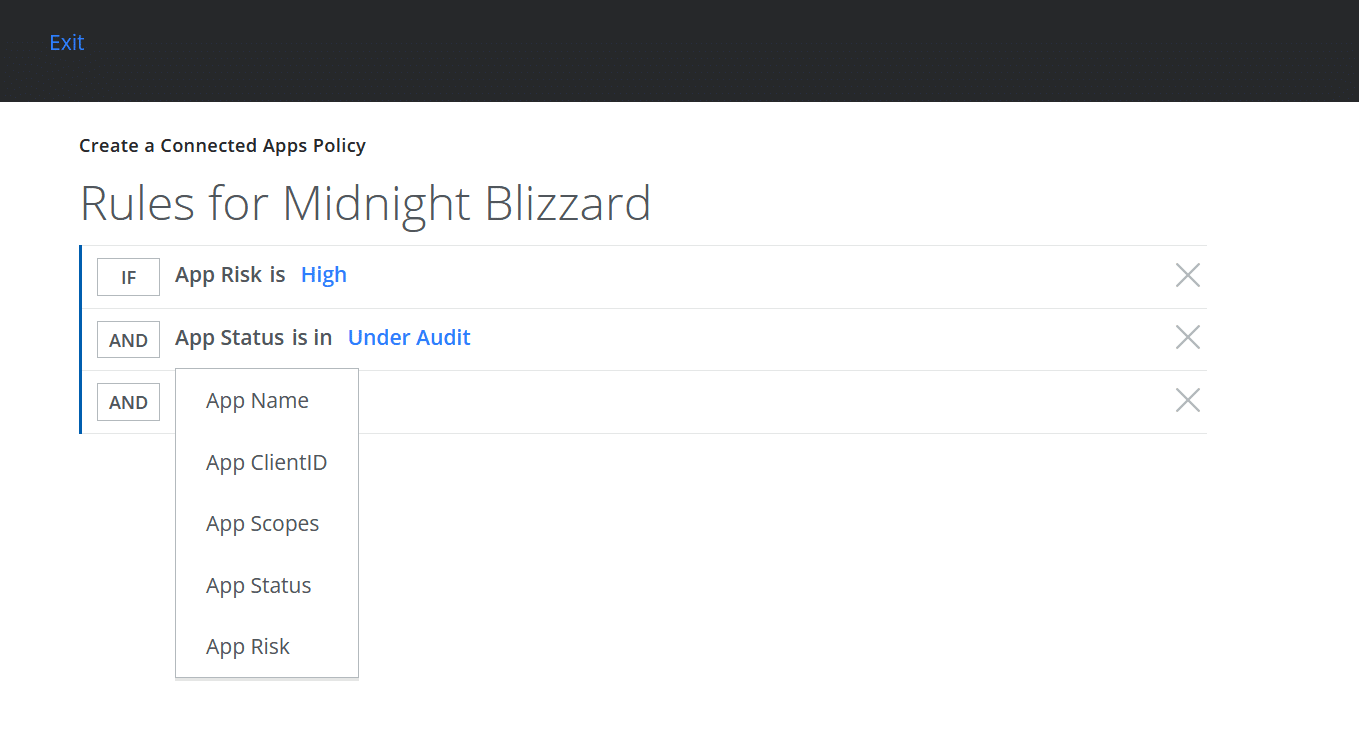

Die Angreifer nutzten eine bösartige OAuth-Anwendung, um den Zugriff zu vermitteln und die Privilegien so weit zu erhöhen, dass sie auf den Microsoft-Mieter des Unternehmens zugreifen konnten, in dem die E-Mails der Führungskräfte gespeichert waren. Sicherheitsteams müssen in der Lage sein, "verbundene OAuth-Anwendungen", die Zugriff auf Benutzerdaten haben, zu korrigieren, zu überprüfen, zuzulassen oder zu blockieren.

Es ist wichtig, dass Sie die Kontrolle darüber behalten, wie die Apps mit den Unternehmensdaten in M365 interagieren können (Abbildung 2).

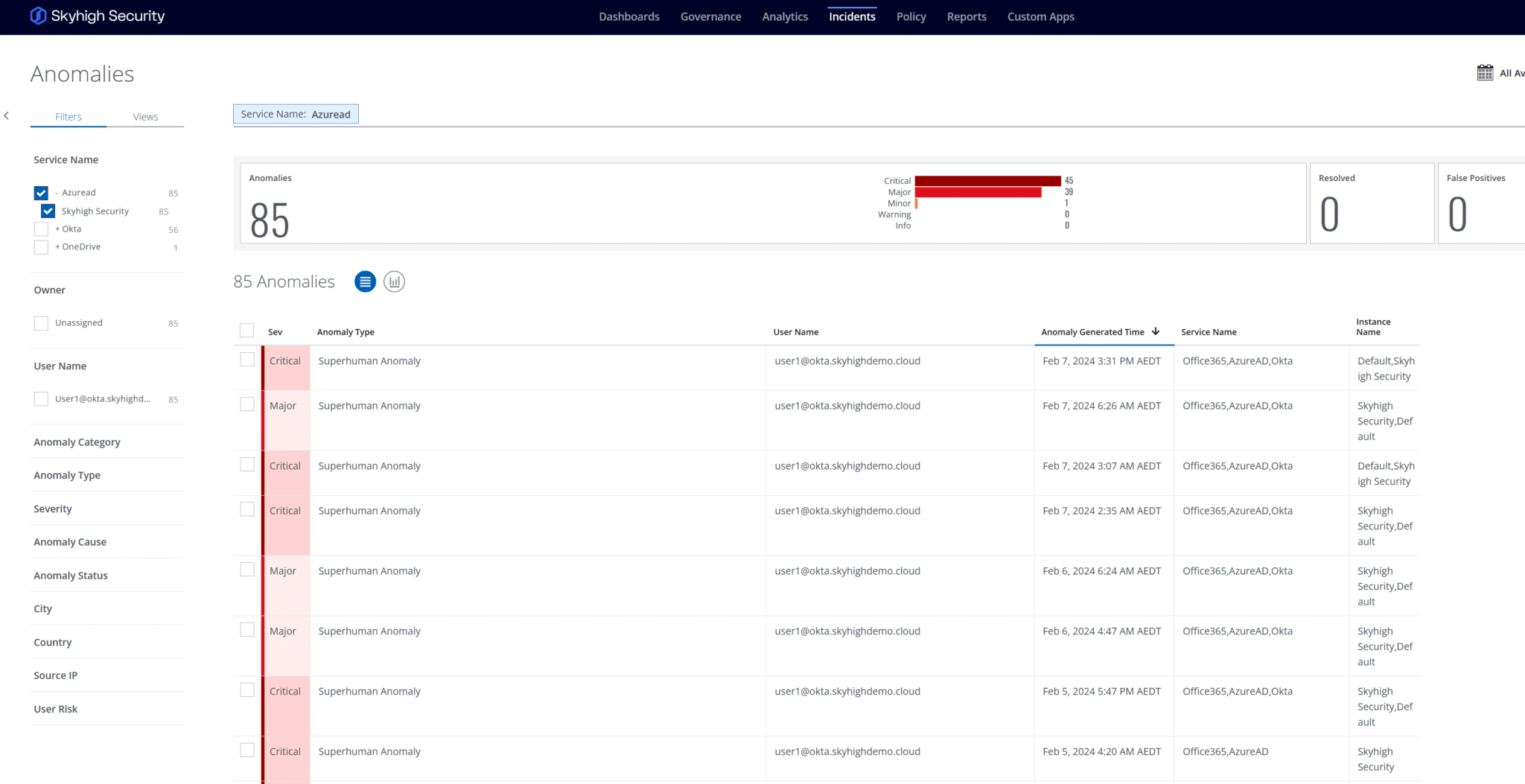

Im Hinblick auf die Identität (Entra ID) und das M365-Verhalten müssen Sicherheitsteams in der Lage sein, Anomalien und verdächtiges Verhalten in ihren Microsoft 365-Umgebungen sowie ihre Sicherheitsrollen und -berechtigungen zu erkennen, hervorzuheben und zu verhindern.

Referenzen:

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

Verwenden Sie Skyhigh Security?

- Führen Sie Sicherheitsaudits in Cloud-Umgebungen durch, in denen MFA nicht aktiviert und erzwungen wird.

- Behalten Sie die App-Governance und die Kontrolle darüber, wie verbundene Apps mit Unternehmensdaten innerhalb von M365 interagieren können.

- Erweitern Sie data loss prevention auf Exchange Online-Postfächer, um die Exfiltration von Daten zu verhindern (im Falle einer Kontoübernahme).

- Definieren Sie akzeptable administrative Verhaltensweisen, um Anomalien im Zusammenhang mit dem Missbrauch von privilegierten Zugängen zu erkennen.

- Überwachen Sie die Benutzeraktivitäten, um verdächtige Ausreißer zu erkennen.

- Richten Sie Bedrohungen, Anomalien und Vorfälle nach dem MITRE ATT&CK-Framework aus, um SOC-Analysten bei ihren Untersuchungen zu unterstützen.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Hewlett Packard Enterprise (HPE) hat bekannt gegeben, dass eine Gruppe mutmaßlicher russischer Hacker, die als Midnight Blizzard identifiziert wurde, in das Microsoft 365 E-Mail-System des Unternehmens eingedrungen ist, um Daten aus dem Cybersecurity-Team und anderen Abteilungen zu extrahieren.

- Vorläufige Erkenntnisse von HPE deuten auf eine mögliche Verbindung zu einem früheren Vorfall im Mai 2023 hin, bei dem die Bedrohungsakteure Berichten zufolge den SharePoint-Server des Unternehmens infiltrierten und Dateien extrahierten.

- Bei dem Vorfall vom November 2023, der sich gegen Microsoft richtete, nutzte der Angreifer einen Passwort-Spray-Angriff, um effektiv in ein altes, nicht produktives Test-Mieterkonto ohne MFA einzudringen. Damit verschafften sich die Angreifer einen wertvollen Vorsprung.

- Die Angreifer nutzten ihren ersten Zugang, um eine alte OAuth-Testanwendung mit erweitertem Zugriff auf die Microsoft-Unternehmensumgebung zu identifizieren und zu infiltrieren.

- Diese Legacy-Anwendung wurde als Waffe eingesetzt, um weitere bösartige OAuth-Anwendungen zu erstellen, denen die Rolle des Vollzugriffs auf Microsoft 365 Exchange Online gewährt wurde, um so Zugriff auf die Postfächer von Microsoft zu erhalten.

- Anschließend nutzte die Bedrohungsgruppe die Privilegien des Kontos, um auf einen ausgewählten Teil der E-Mail-Konten des Microsoft-Unternehmens zuzugreifen, darunter Mitglieder des Microsoft-Führungsteams sowie Mitarbeiter der Abteilungen Cybersicherheit, Recht und andere. Dadurch konnten die Midnight Blizzard-Mitarbeiter einige E-Mails und angehängte Dokumente extrahieren.

- Nach Angaben von Microsoft ist der Angriff nicht auf eine Sicherheitslücke in Microsoft-Produkten und -Diensten zurückzuführen.