리소스

또 다른 유명 인사가 도난당한 자격 증명을 이용한 갈취의 희생양이 되었습니다.

로드먼 라메자니안 - 글로벌 클라우드 위협 책임자, Skyhigh Security

2022년 8월 15일 3 분 읽기

- 도난당한 Cisco 직원의 자격 증명 및 VPN 액세스는 인증 오용의 위험을 강조합니다.

사이버 범죄 조직에 의한 수많은 유명 침해 사건에 이어, 최근 얀루오왕 랜섬웨어 그룹의 갈취 공격으로 기업 네트워크가 침해된 것을 확인하게 된 Cisco는 의심할 여지 없이 매우 유감스럽게 생각합니다.

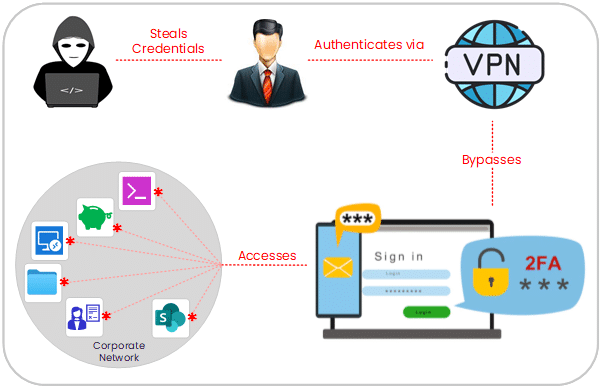

위협 행위자는 Cisco 직원의 개인 Google 계정에서 훔친 기업 자격 증명, 소셜 엔지니어링, 보이스 피싱, 측면 이동 및 기타 전술을 조합하여 기업 Cisco 시스템 및 리소스에 성공적으로 액세스했습니다.

Cisco의 자체 보안팀에 따르면, 공격자는 관리자 수준으로 권한을 상승시켜 네트워크 내부에서 활동하며 여러 시스템에 성공적으로 로그인할 수 있었습니다. 일단 로그인에 성공한 얀루오왕 그룹은 약 2.8GB에 달하는 시스코 기업 데이터를 빼냈다고 주장합니다.

여기에는 제한되지 않은 VPN 액세스로 인한 측면 이동의 심각한 위험이 있습니다. 공격자들은 원격 액세스를 위한 '성곽과 해자'와 같은 기존 VPN 방법의 또 다른 근본적인 약점을 강조했습니다.

조직의 네트워크를 성으로, 네트워크 경계를 해자라고 상상해 보세요. 도개교가 내려가고 누군가 도개교를 건너면 성 안을 자유롭게 드나들 수 있게 됩니다. 마찬가지로 공격자가 네트워크에 액세스하는 경우, 즉 '해자'를 넘으면 그 안에 있는 모든 데이터와 시스템에 액세스할 수 있습니다.

이 공격에서 알 수 있듯이 공격자는 사용자 자격 증명을 훔치거나, 알려진 액세스 브로커를 악용하거나, 권한 상승 툴킷을 활용하거나, 소셜 엔지니어링 공격을 수행하는 등의 방법으로 네트워크를 침입할 수 있습니다. 방화벽 및 기타 제품과 같은 기존의 경계 보호 기능은 이러한 공격 중 일부를 차단할 수 있지만, 공격이 통과할 경우 그 대가는 분명 높습니다.

안타깝게도 개인용 클라우드 앱과 비즈니스 앱의 경계가 모호해진 하이브리드 인력으로 인해 조직, 심지어 Cisco와 같은 대기업도 원격 액세스와 오용으로 인한 변동성과 관련된 고유한 과제와 위험에 직면해 있습니다. 일반적으로 하이브리드 근무자들은 VPN 원격 액세스가 얼마나 중요한지 잘 알고 있습니다. 하지만 이번 Cisco 인프라 침해 사례에서 알 수 있듯이 위협 행위자들도 원격 접속이 얼마나 중요한지 잘 알고 있습니다.

제로 트러스트 아키텍처는 사용자가 시스템과 데이터에 액세스할 수 있는 방법과 시기에 대해 안전한 방법론을 적용합니다. "성곽과 해자" 모델과 달리 제로 트러스트 보안은 네트워크 내부와 외부 모두에 보안 위험이 이미 존재한다고 가정합니다. 따라서 네트워크 내부의 어떤 것도 기본적으로 암묵적으로 신뢰되지 않으므로 "제로 트러스트"라는 레이블이 붙습니다.

제로 트러스트는 데이터와 애플리케이션에 대한 액세스 권한을 부여하기 전에 네트워크의 모든 사용자와 디바이스에 대한 엄격한 평가와 검증을 요구합니다. 그럼에도 불구하고 관리자는 사용 가능한 항목, 액세스 가능한 항목, 사용자가 리소스와 상호 작용할 수 있는 방법을 강력하게 제어할 수 있습니다.

이번 Cisco 공격에서 볼 수 있듯이 공격자가 측면 이동을 효과적으로 사용하면 보안 팀이 탐지하기가 매우 어려울 수 있습니다. 바로 이러한 이유로 네트워크 세분화는 조직이 구현해야 하는 필수 보안 프로세스입니다.

그러나 민첩성으로 인해 정보 보안에 의도치 않은 변화가 발생했으며, 클라우드 보안을 확장하기 위해서는 한 팀의 단독 책임이 될 수 없습니다. 오히려 클라우드 보안은 프로세스에 포함되어야 하며 개발, 아키텍트, 운영 간의 협업에 의존해야 합니다. 이제 클라우드 보안에서 이러한 팀의 역할이 더욱 중요해졌으며, 많은 경우 보안을 강화하기 위해 변화를 구현할 수 있는 유일한 팀이기도 합니다. 이제 InfoSec은 게이트키퍼 대신 셰르파의 역할을 수행하여 모든 팀이 동일한 보안 속도로 나아갈 수 있도록 합니다.

보안팀은 제로 트러스트 방법론을 사용하여 애플리케이션과 리소스를 기본적으로 링 펜싱하여 중요 자산 주변에 빠르고 효율적으로 마이크로 경계를 설정할 수 있습니다.

저희 클라우드 보안 서비스는 클라우드에서 애플리케이션을 이동하고 개발하는 고객을 위해 특별히 개발되었습니다. 모든 서비스에는 약자가 있어야 하므로 Skyhigh Cloud-Native Application Protection Platform 또는 Skyhigh CNAPP이라고 부릅니다.

생산성 향상을 위해 클라우드 인프라 전반에 걸쳐 데이터가 계속 확산됨에 따라 조직은 클라우드 앱 간에 콘텐츠 인식 협업 제어를 활성화할 뿐만 아니라 단순하고 손상된 VPN 세션으로 인해 보안이 희생되는 것을 방지하기 위해 클라우드 Data Loss Prevention 기능을 구현해야 합니다.

이러한 유형의 공격이 필연적으로 초래하는 슬픈 현실은 끔찍합니다. 위협 행위자가 사회 공학적 전술과 교묘한 속임수를 사용하는 공격에서 우리 인간은 여전히 가장 약한 고리일 수밖에 없습니다.

그러나 IT 네트워크와 리소스의 보호자로서 최신 보안 원칙을 고려하고 채택함으로써 달성할 수 있는 것이 여전히 많습니다.

Skyhigh Security 인텔리전스 다이제스트를 읽어보세요,

피싱. 자격 증명 도용. 유출. 강탈. 사가는 계속됩니다.

여기에서 전체 Skyhigh Security 인텔리전스 다이제스트 시리즈를 확인하세요.

블로그로 돌아가기인기 블로그

Skyhigh Security 2025년 Skyhigh Security : 데이터, 웹, 클라우드 전반에 걸친 더욱 정밀한 제어, 더욱 선명한 가시성, 더욱 신속한 대응

티야가 바수데반 2026년 1월 21일