संसाधन

इंटेलिजेंस डाइजेस्ट

नॉट-सो-हार्मलेस चैट - मैलवेयर वितरित करने के लिए उपयोग की जाने वाली MS Teams

Microsoft Teams का अंतर्निहित विश्वास इतना अच्छा विचार क्यों नहीं है!

रोडमैन रामेज़ानियन द्वारा - एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार

19 मई, 2022 7 मिनट पढ़ें

ब्लेपिंग कंप्यूटर की रिपोर्टिंग के अनुसार, धमकी देने वाले अभिनेता चैट थ्रेड में दुर्भावनापूर्ण दस्तावेज़ लगाकर मैलवेयर वितरण के लिए Microsoft Teams के खिलाफ अपने प्रयासों को तेज कर रहे हैं, जिसके परिणामस्वरूप अंततः पीड़ितों ने ट्रोजन को निष्पादित किया जो उनके कॉर्पोरेट सिस्टम को हाईजैक करते हैं।

परंपरागत रूप से, हैकर्स ने माइक्रोसॉफ्ट के सार्वभौमिक दस्तावेज़ और साझाकरण सूट - कार्यालय और इसके क्लाउड-आधारित कार्यालय 365 पर अपने लक्ष्यों को केंद्रित किया है - व्यक्तिगत ऐप, जैसे कि वर्ड, एक्सेल और अन्य के खिलाफ हमलों के साथ।

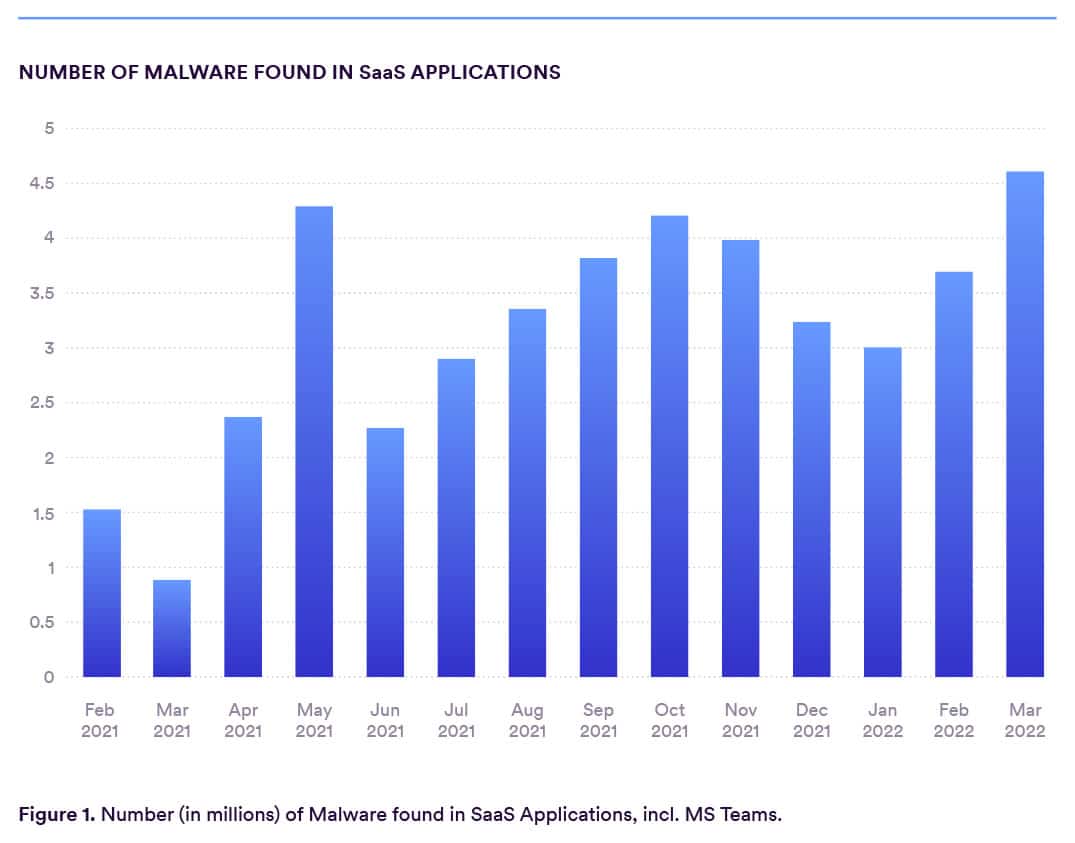

अब, COVID-19 (कई अन्य SaaS अनुप्रयोगों की तरह) के बाद से इसके जबरदस्त गोद लेने की वृद्धि के लिए धन्यवाद, Microsoft Teams एक अत्यधिक प्रचलित हमले की सतह बनी हुई है। जैसे-जैसे कई संगठनों के कर्मचारी दूरस्थ रूप से काम करना जारी रखते हैं, सहयोग करने के लिए Microsoft Teams पर निर्भरता पहले से कहीं अधिक मजबूत है। स्टेटिस्टा की बाजार अंतर्दृष्टि के अनुसार, टीमों के दैनिक सक्रिय उपयोगकर्ताओं की संख्या 2020 से 2021 तक लगभग दोगुनी हो गई, माइक्रोसॉफ्ट की रिपोर्ट के साथ अब जनवरी 2022 तक 270 मिलियन मासिक सक्रिय उपयोगकर्ताओं का दावा किया गया है।

सफल भाला-फ़िशिंग और व्यावसायिक ईमेल समझौता हमलों को कमजोर सुरक्षा प्रमाणीकरण विधियों द्वारा प्रवर्धित किया जा रहा है, खतरे के अभिनेताओं को कॉर्पोरेट Microsoft 365 खातों तक पहुंच प्राप्त होती है, जो बदले में, उन्हें अंतर-संगठनात्मक अनुप्रयोगों, चैट, फ़ाइलों और निर्देशिकाओं तक पहुंच प्रदान करते हैं।

वहां से, टीम्स चैट संदेशों के माध्यम से ट्रोजन-लोडेड फ़ाइलें भेजने में बहुत कम प्रयास होता है, और इस प्रकार उपयोगकर्ता निष्पादन होता है। दुर्भाग्य से, आपदा तब उपयोगकर्ता के सिस्टम की कमांडिंग के साथ होती है।

ये उल्लंघन क्यों होते हैं?

स्पीयर-फ़िशिंग और बीईसी अटैक वैक्टर कोई नई बात नहीं है (जो उदार सुरक्षा प्रथाओं का बहाना नहीं करता है), और उपयोगकर्ता आमतौर पर ईमेल पर प्राप्त डेटा से सावधान रहते हैं - आंतरिक ईमेल फ़िशिंग जागरूकता प्रशिक्षण के लिए धन्यवाद। अधिकांश, हालांकि, एक निजी और कॉर्पोरेट चैट प्लेटफॉर्म पर प्राप्त फ़ाइलों के बारे में थोड़ी सावधानी या संदेह प्रदर्शित करते हैं; विशेष रूप से "उपयोगकर्ता केंद्रित" नामक प्रतीत होता है निर्दोष अनुलग्नकों के साथ। उस बिंदु पर, "उपयोगकर्ता सबसे कमजोर कड़ी है" जैसा कि कहा जाता है, और इस प्रकार खतरे के अभिनेता को वह पैर जमाने के साथ प्रदान करता है जिसे उसे सिस्टम के नियंत्रण को प्रशासित करने की आवश्यकता होती है। अफसोस की बात है कि एमएस टीम्स की सीमित देशी सुरक्षा इस प्रकार के हमलों को बढ़ाती है।

क्या किया जा सकता है?

- फ़िशिंग और व्यावसायिक खाता समझौता से जुड़े मामलों का सामना करते समय उपयोगकर्ता जागरूकता प्रशिक्षण हमेशा आवश्यक होता है।

- खाता अपहरण को रोकने में मदद करने के लिए बहु-कारक प्रमाणीकरण का अनिवार्य उपयोग भी महत्वपूर्ण है।

- दुर्भाग्य से, ये अकेले उपयोगकर्ताओं को बहुत ठोस हमलों से बचाने के लिए पर्याप्त नहीं हो सकते हैं।

- बेशक, जब दुर्भावनापूर्ण सामग्री के लिए संदेशों और फ़ाइलों की जांच की बात आती है, तो Microsoft Teams स्वयं बिल्कुल सुविधा संपन्न नहीं है।

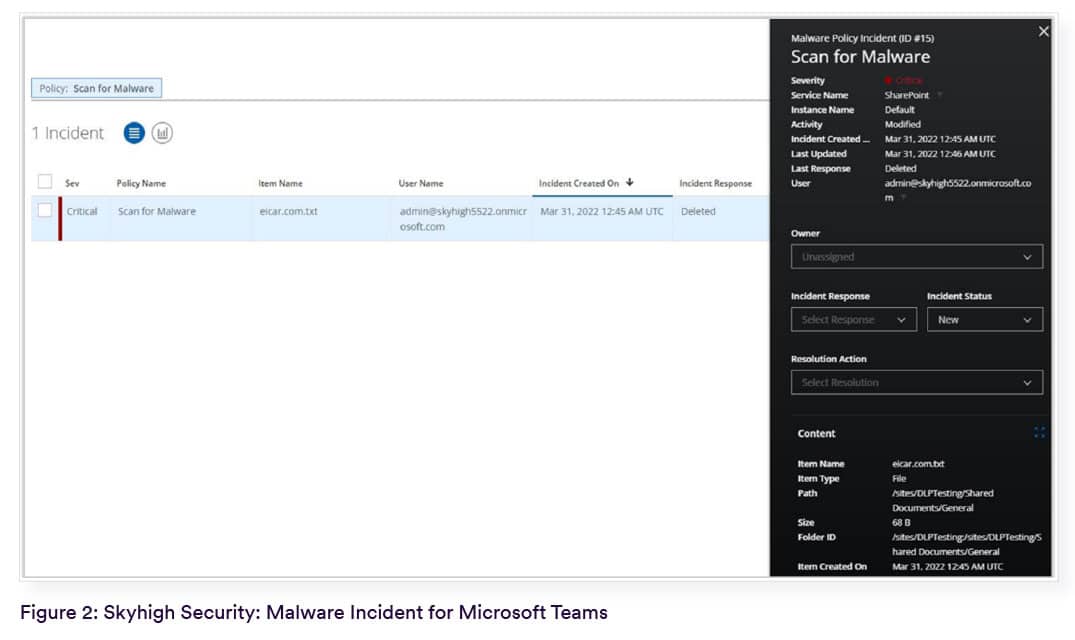

- इस कारण से, मैलवेयर सुरक्षा को एकीकृत करने वाले सुरक्षा प्लेटफ़ॉर्म का उपयोग करने की अत्यधिक अनुशंसा की जाती है, data loss prevention, व्यवहार विश्लेषण, और सहयोग नियंत्रण न केवल टीमों के लिए, बल्कि अन्य सभी Microsoft 365 सेवाओं, जैसे कि Sharepoint और OneDrive के लिए भी, जो आमतौर पर पहली बार में खाता समझौता की सुविधा प्रदान कर सकते हैं।

प्रयोग Skyhigh Security?

- Microsoft Teams के लिए सहयोग नियंत्रण नीतियाँ सक्षम करें

- Microsoft Teams संदेशों और सामग्री के लिए मैलवेयर स्कैनिंग का उपयोग करें

- वेब और क्लाउड सेवाओं और गतिविधियों के बीच बहु-कारक प्रमाणीकरण का आदेश

- उत्तोलन सुरक्षा, मुद्रा प्रबंधन और data loss prevention यह सुनिश्चित करने की क्षमता कि Microsoft Teams सुरक्षित रूप से कॉन्फ़िगर किया गया है

- अपने Microsoft 365 टेनेंसी से कनेक्ट तृतीय-पक्ष एप्लिकेशन खोजें और सुरक्षित करें

- चूंकि एमएस टीम अंतर्निहित एमएस SharePoint प्लेटफॉर्म का उपयोग करती है, इसलिए किसी भी फ़ाइल गतिविधि के लिए अपने पूरे किरायेदार की निगरानी करें

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- धमकी देने वाले अभिनेता कॉर्पोरेट Microsoft 365 खातों को भाला-फ़िशिंग और/या व्यावसायिक ईमेल समझौता हमलों के माध्यम से हाईजैक करते हैं

- खाता क्रेडेंशियल्स का उपयोग तब Microsoft उपयोगकर्ता खातों और ऐप्स (MS Teams) में घुसपैठ करने के लिए किया जाता है

- हैकर्स Microsoft Teams पर बातचीत में दुर्भावनापूर्ण निष्पादन योग्य फ़ाइलों को छोड़ना शुरू कर देते हैं, जिन्हें अंतिम उपयोगकर्ताओं को बरगलाने के लिए "उपयोगकर्ता केंद्रित" के रूप में लेबल किया जाता है

- एक बार निष्पादित होने के बाद, मैलवेयर सिस्टम की रजिस्ट्री में डेटा लिखता है, डीएलएल स्थापित करता है, और विंडोज मशीन पर दृढ़ता स्थापित करता है

- ऑपरेटिंग सिस्टम और हार्डवेयर के बारे में विस्तृत जानकारी एकत्र की जाती है, साथ ही ओएस संस्करण और स्थापित पैच के आधार पर मशीन की सुरक्षा स्थिति के साथ

- नतीजतन, धमकी देने वाला अभिनेता एंडयूज़र सिस्टम तक पूर्ण पहुंच प्राप्त करता है