Ressources

BULLETIN D'INFORMATION

Le retour de la célèbre campagne de menaces Qakbot

Les anciennes tactiques du cheval de Troie démantelé QakBot alimentent désormais de vastes campagnes d'hameçonnage.

Par Rodman Ramezanian - Responsable mondial des menaces liées à l'informatique en nuage

13 décembre 2023 7 Minute Read

Vous vous souvenez de la cybermenace QakBot (également connue sous le nom de Qbot ou Pinkslipbot) ? Cette menace a été éradiquée en août 2023 dans le cadre d'une action coordonnée des forces de l'ordre, et elle revient sur le devant de la scène !

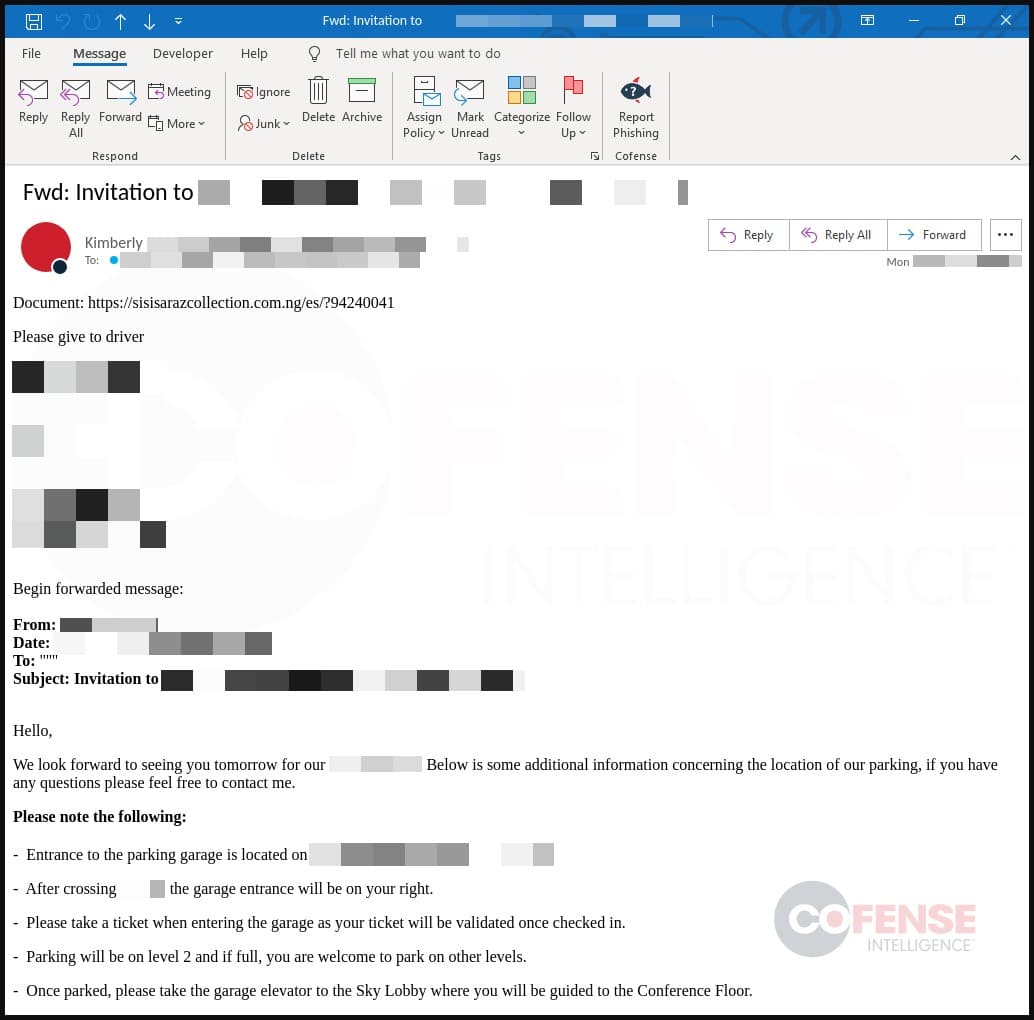

Des acteurs malveillants utilisent leurs vieux trucs dans le cadre d'une nouvelle campagne d'hameçonnage visant divers secteurs d'activité. Ils envoient des courriels trompeurs qui ressemblent à des conversations en cours et contiennent des liens dangereux. En cliquant sur ces liens, vous accédez à un fichier qui peut installer des logiciels malveillants tels que DarkGate ou PikaBot sur votre système. (Figure 1)

Une fois infectés, ces programmes malveillants peuvent causer de graves dommages. Ils demandent souvent une rançon pour vos données ou utilisent des logiciels malveillants de cryptomining sournois qui utilisent les ressources informatiques d'un appareil pour extraire des crypto-monnaies. Les attaquants prennent le contrôle de vos systèmes dans le but de voler des informations ou d'effectuer d'autres actions nuisibles. Les connexions établies par les acteurs de la menace sont bidirectionnelles : les attaquants peuvent envoyer des commandes et recevoir des réponses en temps réel, ce qui leur permet d'explorer le(s) système(s) de la victime, de voler des données et de mener d'autres actions nuisibles.

PikaBot, une nouvelle variante sophistiquée de logiciel malveillant basée sur QakBot, est particulièrement difficile à analyser et donne aux attaquants plus de contrôle.

DarkGate, découvert pour la première fois en 2017, a également refait surface. Il est devenu plus largement disponible dans les communautés de pirates en 2023, ce qui a conduit à une forte augmentation de son utilisation et de sa distribution. Cette souche de malware profite des messages Microsoft Teams pour diffuser des pièces jointes nuisibles qui installent le malware DarkGate. Les chercheurs ont remarqué des messages de phishing dans Microsoft Teams, provenant de deux comptes Microsoft 365 externes compromis. Ces comptes ont été utilisés pour tromper les utilisateurs de Microsoft Teams dans différentes organisations, en les incitant à télécharger un fichier ZIP intitulé "Changements dans le calendrier des vacances". Le fait de cliquer sur cette pièce jointe déclenchait le processus de téléchargement à partir d'une URL SharePoint, dissimulant un fichier LNK sous la forme d'un document PDF.

Pourquoi ces incidents se produisent-ils ?

DarkGate et PikaBot sont des souches de logiciels malveillants polyvalents qui ne ciblent pas spécifiquement un secteur, et constituent donc une menace pour divers secteurs. DarkGate et PikaBot visent à infiltrer les systèmes sans distinction, à la recherche de vulnérabilités à exploiter. Leur nature modulaire permet aux attaquants de mener des activités telles que le vol de données, l'accès à distance, le minage de crypto-monnaie et d'autres actions malveillantes dans un large éventail de secteurs. Leur adaptabilité permet aux pirates de les utiliser dans diverses cyberattaques, affectant potentiellement des secteurs tels que la finance, la santé, l'éducation, le gouvernement, l'industrie manufacturière et d'autres. Par conséquent, tous les secteurs ont besoin de mesures de cybersécurité solides pour se protéger contre ces menaces en constante évolution.

Le phishing est un courtier d'accès initial très efficace pour les opérateurs de logiciels malveillants DarkGate et PikaBot. Lorsque la victime se résout à cliquer sur le lien d'hameçonnage contenu dans un courriel, elle devient le point de passage obligé des acteurs de la menace pour accéder au système. Ces techniques restent efficaces pour les attaquants pour plusieurs raisons :

- Techniques trompeuses : Ces souches de logiciels malveillants utilisent souvent des tactiques d'hameçonnage sophistiquées, telles que l'envoi de courriels qui semblent légitimes ou qui imitent même des conversations en cours, incitant les utilisateurs à faire confiance au contenu.

- Exploiter les vulnérabilités humaines : Le phishing s'appuie sur les émotions humaines, comme la curiosité ou l'urgence, pour inciter à l'action. Les courriels incitent les destinataires à cliquer sur des liens ou à télécharger des pièces jointes en se faisant passer pour des messages urgents ou importants.

- L'ingénierie sociale : Cette technique manipule la confiance des utilisateurs dans des plateformes ou des personnes familières, ce qui rend plus difficile la détection d'intentions malveillantes.

Diversité des vecteurs d'attaque : Ces souches de logiciels malveillants utilisent divers points d'entrée, tels que des pièces jointes à des courriels ou des liens, et exploitent les vulnérabilités des systèmes ou des logiciels. Cette approche sur plusieurs fronts augmente les chances de succès. - Adaptabilité : QakBot, DarkGate et PikaBot évoluent constamment, adaptant leurs stratégies d'hameçonnage pour contourner les mesures de sécurité, ce qui les rend plus difficiles à détecter et à limiter.

- Distribution automatisée : Ces menaces peuvent se propager rapidement, en s'appuyant sur des systèmes automatisés pour envoyer des courriels de phishing à grande échelle, augmentant ainsi la probabilité que quelqu'un soit victime de leurs tactiques.

Que peut-on faire ?

La sensibilisation et l'éducation des utilisateurs peuvent s'avérer extrêmement efficaces pour contrecarrer les attaques de phishing de ce type, car les acteurs de la menace comptent en grande partie sur le premier clic pour leur ouvrir les portes.

En réalité, les vulnérabilités humaines associées à des tactiques trompeuses de la part des acteurs de la menace tendent à conduire à un clic sur ce lien URL. Les tactiques d'hameçonnage évoluent sans cesse et deviennent de plus en plus sophistiquées. Les attaquants utilisent diverses tactiques telles que l'ingénierie sociale pour créer des répliques convaincantes de courriels légitimes, ce qui rend les mesures de sécurité traditionnelles plus difficiles à différencier.

C'est pourquoi remote browser isolation (RBI) est efficace contre les attaques de phishing qui impliquent de cliquer sur des URL, car il exécute des sessions de navigation en dehors de l'appareil local, isolant les menaces potentielles dans un environnement contrôlé. Voici pourquoi il est efficace :

- Isole l'exécution : Lorsqu'un utilisateur clique sur une URL, la session de navigation se déroule dans un environnement distant. Cela empêche tout logiciel malveillant ou toute menace potentielle d'atteindre directement l'appareil de l'utilisateur, car l'activité de navigation est séparée du système local.

- Limitation de l'exposition : en isolant la session de navigation, même si l'URL mène à un site malveillant, tout logiciel malveillant ou contenu nuisible rencontré reste isolé dans l'environnement distant. Ils n'ont pas d'accès direct à l'appareil ou au réseau de l'utilisateur.

- Empêche l'infection de l'appareil : La navigation s'effectuant dans un environnement isolé, les logiciels malveillants rencontrés au cours de la session de navigation n'ont pas la possibilité d'infecter l'appareil de l'utilisateur ou de compromettre des données sensibles.

- Réduction de la surface d'attaque : Remote browser isolation réduit la surface d'attaque en s'assurant que le contenu web potentiellement dangereux n'est jamais chargé sur l'appareil de l'utilisateur, ce qui réduit les risques associés aux URL d'hameçonnage.

- Améliore la posture de sécurité : Il ajoute une couche supplémentaire de sécurité en séparant l'interaction de l'utilisateur avec le contenu web potentiellement risqué de l'appareil local et du réseau, ce qui réduit les chances de réussite des attaques par hameçonnage.

Le portefeuille Skyhigh Security Service Edge (SSE) inclut par défaut Risky Web RBI. Il protège les utilisateurs des sites web à risque en redirigeant les requêtes de navigation vers le service RBI. La technologie RBI s'intègre à la plateforme Skyhigh Security , offrant une protection solide contre les ransomwares et les menaces de phishing tout en simplifiant l'adoption d'une architecture de confiance zéro.

En outre, la fonction RBI complète, disponible séparément, peut diriger un trafic spécifique vers des sessions RBI, garantissant ainsi des mesures de sécurité encore plus strictes. Skyhigh SecurityL'approche de RBI adoptée par l'ENA consiste à canaliser le trafic web à travers des proxys en nuage afin d'isoler la navigation potentiellement risquée. Cela garantit une protection complète grâce à data loss prevention (DLP) et à des politiques anti-malware. Lorsqu'un utilisateur clique sur une URL d'hameçonnage, celle-ci redirige généralement la victime vers une page où des charges utiles sont hébergées pour télécharger les fichiers de l'attaquant. C'est pourquoi une analyse suffisante des menaces est nécessaire pour empêcher l'infection initiale de l'appareil.

Skyhigh SecurityLe moteur gateway anti-malware (GAM) utilise une analyse proactive des intentions pour filtrer en temps réel les contenus web malveillants sans s'appuyer sur des signatures. Il détecte les contenus malveillants exécutables et non exécutables en simulant le comportement, en comprenant le comportement et en prédisant l'intention du code, ce qui permet de lutter efficacement contre les attaques ciblées et les attaques de type "zero-day". Le moteur surveille également les comportements des clients en matière d'accès au web, identifiant les programmes potentiellement indésirables (PUP) et mettant en quarantaine les postes de travail compromis.

Le GAM est capable de détecter le comportement du code dans différents formats, tels que les exécutables Microsoft Windows, JavaScript, Flash ActionScript, Java, les contrôles ActiveX, et bien d'autres encore. Par exemple, il peut identifier les intentions malveillantes dans un script Visual Basic obfusqué dans un document Word et empêcher le téléchargement du document.

Si les moteurs anti-programmes malveillants traditionnels basés sur les signatures et heuristiques sont inclus, les capacités essentielles de détection des programmes malveillants inconnus reposent sur le GAM, qui tire parti de l'apprentissage automatique et de l'émulation en temps réel. Il comprend trois capacités heuristiques :

- heuristique de comportement statique pour bloquer les comportements suspects dans les nouveaux échantillons de code.

- heuristique structurelle permettant de relier les variantes modifiées de logiciels malveillants à des familles de logiciels malveillants connues.

- L'heuristique du comportement du réseau, qui permet d'identifier les systèmes clients potentiellement infectés présentant des schémas d'accès à l'internet suspects.

Utilisez Skyhigh Security?

- Bloquer l'accès aux URL sur la base de la réputation et de la catégorisation des domaines.

- Protégez les utilisateurs et les appareils des sites web à risque, en particulier lorsqu'ils sont confrontés à des courriels d'hameçonnage contenant des URL dangereuses.

- Bloquez les téléchargements de fichiers et d'autres activités spécifiques à l'aide de Remote Browser Isolation.

- Limitez l'exposition de votre organisation, même lorsque l'isolation du navigateur ne peut pas être activée pour protéger le patient zéro.

- Refuser les transferts de données et les activités non autorisées, même à partir d'applications internes via des connexions à distance, lorsqu'un utilisateur clique sur un lien d'hameçonnage.

- Affinez l'analyse et le blocage des logiciels malveillants afin d'empêcher les charges utiles malveillantes de pénétrer dans un appareil.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Les acteurs de la menace lancent l'attaque en envoyant des courriels d'hameçonnage en utilisant des conversations compromises qui semblent être une réponse ou en transférant une conversation volée, ce qui rend les destinataires plus susceptibles de faire confiance et les incite à cliquer sur une URL malveillante.

- Ces messages électroniques volés ont probablement été obtenus par le biais d'attaques Microsoft ProxyLogon (CVE-2021-26855). Cette vulnérabilité dans Microsoft Exchange Server permet aux attaquants de contourner l'authentification et de se faire passer pour des administrateurs du compte sous-jacent.

- Cette URL comporte plusieurs couches, garantissant que seuls des utilisateurs spécifiques répondant à des critères définis (tels que la localisation et le navigateur) peuvent accéder au logiciel nuisible afin de vérifier qu'ils sont des cibles valides.

- En cliquant sur l'URL, vous téléchargez un fichier ZIP contenant un fichier JavaScript connu sous le nom de JavaScript Dropper. Celui-ci est ensuite utilisé pour télécharger et exécuter des fichiers exécutables portables (PE) infectés ainsi que des fichiers DLL malveillants.

- Le programme JavaScript Dropper se connecte à une autre URL pour récupérer et activer des logiciels malveillants à l'aide de téléchargeurs Visual Basic Script (VBS) capables d'exécuter des logiciels malveillants par le biais de fichiers .vbs que l'on trouve généralement dans les documents Microsoft Office ou en lançant des programmes de ligne de commande, de téléchargeurs LNK qui utilisent abusivement les fichiers de raccourcis Microsoft (.lnk) et de chargeurs Excel DNA utilisés pour créer des fichiers XLL en vue d'autres tâches d'exploitation. Un fichier XLL, généralement utilisé comme module complémentaire de Microsoft Excel à des fins professionnelles légitimes, est manipulé par les acteurs de la menace. Ils ont adapté ces modules complémentaires pour qu'ils accèdent à des emplacements spécifiques et téléchargent des charges utiles nuisibles.

- À ce stade, la victime est infectée avec succès par les souches de logiciels malveillants DarkGate ou PikaBot, ce qui permet d'autres actions nuisibles telles que la livraison et l'installation de logiciels de cryptomining avancés, d'outils de reconnaissance, de charges utiles de ransomware, et bien plus encore.