Tokenización frente a cifrado

La tokenización y el cifrado se mencionan a menudo juntos como medios para proteger la información cuando se transmite por Internet o se almacena en reposo. Además de ayudar a cumplir las propias políticas de seguridad de datos de su organización, ambas pueden ayudar a satisfacer requisitos normativos como los de PCI DSS, HIPAA-HITECH, GLBA, ITAR y el GDPR de la UE. Aunque tanto la tokenización como la encriptación son tecnologías eficaces de ofuscación de datos, no son lo mismo y no son intercambiables. Cada tecnología tiene sus propios puntos fuertes y débiles, y en función de éstos, una u otra debería ser el método preferido para proteger los datos en diferentes circunstancias. En algunos casos, como con los datos de pago electrónico, se utilizan tanto la encriptación como la tokenización para asegurar el proceso de extremo a extremo.

| Cifrado | Tokenización |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

Definición de encriptación

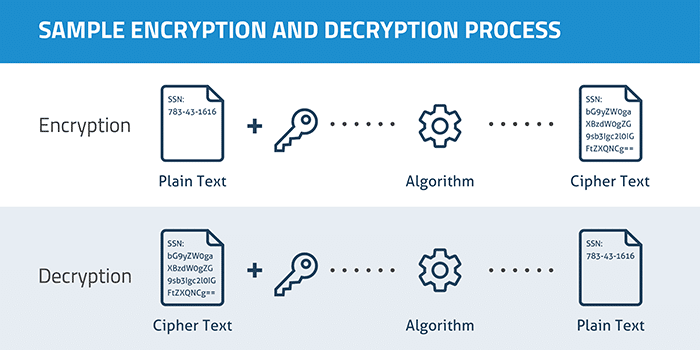

La encriptación es el proceso de utilizar un algoritmo para transformar la información de texto plano en una forma no legible llamada texto cifrado. Se necesita un algoritmo y una clave de cifrado para descifrar la información y devolverla a su formato original de texto sin formato. Hoy en día, el cifrado SSL se utiliza habitualmente para proteger la información que se transmite por Internet. Utilizando las funciones de cifrado integradas en los sistemas operativos o herramientas de cifrado de terceros, millones de personas cifran los datos de sus ordenadores para protegerse contra la pérdida accidental de datos confidenciales en caso de que les roben el ordenador. Y la encriptación puede utilizarse para frustrar la vigilancia gubernamental y el robo de datos sensibles de las empresas.

"La encriptación funciona. Los sistemas criptográficos fuertes correctamente implementados son una de las pocas cosas en las que se puede confiar". - Edward Snowden

En el cifrado de clave asimétrica (también llamado cifrado de clave pública), se utilizan dos claves diferentes para los procesos de cifrado y descifrado. La clave pública puede distribuirse libremente, ya que sólo se utiliza para bloquear los datos y nunca para desbloquearlos. Por ejemplo, un comerciante puede utilizar una clave pública para cifrar los datos de pago antes de enviar una transacción para que la autorice una empresa de procesamiento de pagos. Esta última empresa necesitaría disponer de la clave privada para descifrar los datos de la tarjeta y poder procesar el pago. El cifrado de clave asimétrica también se utiliza para validar la identidad en Internet mediante certificados SSL.

Independientemente del tipo de clave que se utilice, los usuarios del cifrado suelen practicar una rotación regular de las claves para reducir la probabilidad de que una clave comprometida se utilice para descifrar todos los datos sensibles. La rotación de claves limita la cantidad de datos que se cifran utilizando una sola clave. En el caso de que una clave de cifrado se viera comprometida, sólo los datos cifrados con esa clave serían vulnerables.

Hasta ahora, uno de los inconvenientes de cifrar los datos dentro de las aplicaciones es que el cifrado rompe la funcionalidad de la aplicación, como la clasificación y la búsqueda. Dado que el texto cifrado tiene un formato diferente al de los datos originales, el cifrado también puede romper la validación de campos si una aplicación requiere formatos específicos dentro de campos como números de tarjetas de pago o direcciones de correo electrónico. Los nuevos esquemas de cifrado que preservan el orden, el formato y las búsquedas están facilitando a las organizaciones la protección de su información sin sacrificar la funcionalidad del usuario final dentro de las aplicaciones críticas para el negocio. Sin embargo, suele haber un compromiso entre la funcionalidad de la aplicación y la fuerza del cifrado.

Definición de tokenización

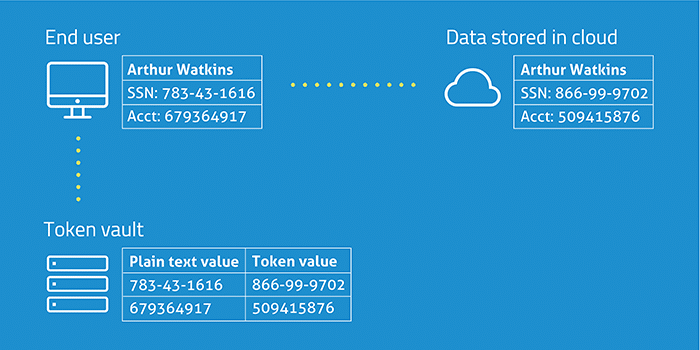

La tokenización es el proceso de convertir un dato significativo, como un número de cuenta, en una cadena aleatoria de caracteres llamada token que no tiene ningún valor significativo si es violada. Los tokens sirven como referencia a los datos originales, pero no pueden utilizarse para adivinar esos valores. Esto se debe a que, a diferencia de la encriptación, la tokenización no utiliza un proceso matemático para transformar la información sensible en el token. No existe una clave, o algoritmo, que pueda utilizarse para derivar los datos originales de un token. En su lugar, la tokenización utiliza una base de datos, llamada bóveda de tokens, que almacena la relación entre el valor sensible y el token. Los datos reales de la bóveda se aseguran a continuación, a menudo mediante encriptación.

El valor del token puede utilizarse en diversas aplicaciones como sustituto de los datos reales. Si es necesario recuperar los datos reales - por ejemplo, en el caso del procesamiento de un pago recurrente con tarjeta de crédito - el token se envía a la cámara acorazada y el índice se utiliza para recuperar el valor real para su uso en el proceso de autorización. Para el usuario final, esta operación es realizada sin problemas por el navegador o la aplicación de forma casi instantánea. Es probable que ni siquiera sean conscientes de que los datos se almacenan en la nube en un formato diferente.

La ventaja de los tokens es que no existe ninguna relación matemática con los datos reales que representan. Si son violados, no tienen ningún significado. Ninguna clave puede revertirlos a los valores de los datos reales. También se puede considerar el diseño de un token para hacerlo más útil. Por ejemplo, los cuatro últimos dígitos del número de una tarjeta de pago pueden conservarse en el token de modo que el número tokenizado (o una parte de él) pueda imprimirse en el recibo del cliente para que éste pueda ver una referencia al número real de su tarjeta de crédito. Los caracteres impresos podrían ser todos asteriscos más esos cuatro últimos dígitos. En este caso, el comerciante sólo dispone de un token, no de un número de tarjeta real, por motivos de seguridad.

Casos prácticos de cifrado y tokenización

El caso de uso más común de la tokenización es la protección de los datos de las tarjetas de pago para que los comerciantes puedan reducir sus obligaciones según la norma PCI DSS. El cifrado también puede utilizarse para proteger los datos de las cuentas, pero como los datos siguen estando presentes, aunque en formato de texto cifrado, la organización debe asegurarse de que toda la infraestructura tecnológica utilizada para almacenar y transmitir estos datos cumple plenamente los requisitos de la PCI DSS.

Cada vez se utilizan más los tokens para asegurar otros tipos de información sensible o personalmente identificable, como números de la seguridad social, números de teléfono, direcciones de correo electrónico, números de cuenta, etc. Los sistemas backend de muchas organizaciones se basan en números de la Seguridad Social, números de pasaporte y números de carné de conducir como identificadores únicos. Dado que estos identificadores únicos están entretejidos en estos sistemas, es muy difícil eliminarlos. Y estos identificadores también se utilizan para acceder a la información para la facturación, el estado de los pedidos y el servicio al cliente. La tokenización se utiliza ahora para proteger estos datos con el fin de mantener la funcionalidad de los sistemas backend sin exponer la IIP a los atacantes.

Aunque la encriptación puede utilizarse para proteger campos estructurados, como los que contienen datos de tarjetas de pago e IPI, también puede emplearse para proteger datos no estructurados en forma de largos pasajes de texto, como párrafos o incluso documentos enteros. El cifrado es también la forma ideal de asegurar los datos intercambiados con terceros y de proteger los datos y validar la identidad en línea, ya que la otra parte sólo necesita una pequeña clave de cifrado. SSL o Secure Sockets Layer, la base para compartir datos de forma segura en Internet hoy en día, se basa en la encriptación para crear un túnel seguro entre el usuario final y el sitio web. El cifrado de clave asimétrica es también un componente importante de los certificados SSL utilizados para validar la identidad.

Tanto el cifrado como la tokenización se utilizan regularmente hoy en día para proteger los datos almacenados en servicios o aplicaciones en la nube. Dependiendo del caso de uso, una organización puede utilizar el cifrado, la tokenización o una combinación de ambos para proteger distintos tipos de datos y cumplir diferentes requisitos normativos. Skyhigh Cloud Access Security Broker (CASB), por ejemplo, aprovecha un proceso unidireccional irreversible para tokenizar la información de identificación del usuario en las instalaciones y ofuscar la identidad de la empresa.

A medida que más datos se trasladan a la nube, el cifrado y la tokenización se están utilizando para asegurar los datos almacenados en los servicios en la nube. En particular, si una agencia gubernamental cita los datos almacenados en la nube, el proveedor de servicios sólo puede entregar la información cifrada o tokenizada sin forma de desbloquear los datos reales. Lo mismo ocurre si un ciberdelincuente accede a los datos almacenados en un servicio en la nube.