Ressourcen

Endlich echter, einheitlicher Multi-Vektor-Datenschutz in einer Cloud-Welt

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen, Skyhigh Security

Juni 14, 2022 4 Minute gelesen

Einem Bericht von Gartner aus dem Jahr 2020 zufolge haben 88 % der Unternehmen ihre Mitarbeiter dazu ermutigt oder verpflichtet, von zu Hause aus zu arbeiten. Und ein Bericht von PwC stellte fest, dass die Unternehmen die Bemühungen um die Telearbeit im Großen und Ganzen als Erfolg bezeichnen. Viele Führungskräfte gestalten ihre Büros um, um die Kapazität um die Hälfte oder mehr zu reduzieren. Dies zeigt, dass die Arbeit von zu Hause aus ein fester Bestandteil des Arbeitslebens sein wird, auch wenn wir die Einschränkungen, die uns die Pandemie auferlegt hat, hinter uns gelassen haben.

Sicherheitsteams, die mit den Veränderungen bei der Heimarbeit Schritt halten wollen, stehen vor zahlreichen Herausforderungen. Eine der wichtigsten ist, wie sie Unternehmensdaten vor der Exfiltration schützen und die Compliance in diesem neuen Paradigma der Heimarbeit einhalten können. Die Mitarbeiter arbeiten in weniger sicheren Umgebungen und verwenden mehrere Anwendungen und Kommunikationsmittel, die in der Unternehmensumgebung möglicherweise nicht erlaubt waren. Was ist, wenn sie sensible Unternehmensdaten auf einen weniger sicheren Cloud-Dienst hochladen? Was ist, wenn Mitarbeiter ihre persönlichen Geräte verwenden, um E-Mail-Inhalte des Unternehmens oder Salesforce-Kontakte herunterzuladen?

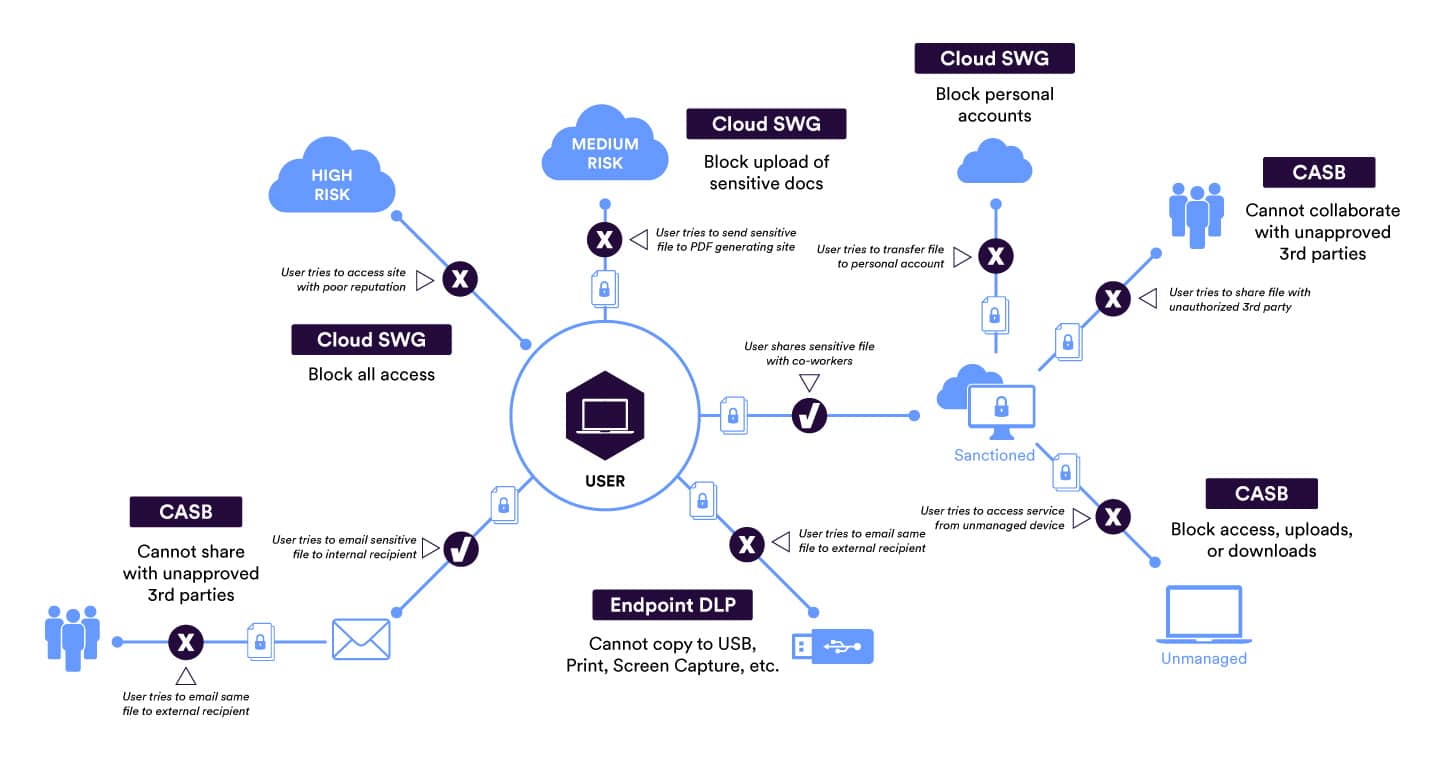

Skyhigh Security Service Edge (SSE) bietet Unternehmen einen umfassenden Daten- und Bedrohungsschutz, indem es seine Flaggschiff-Angebote secure web gateway, Cloud Access Security Broker (CASB) und Endpunkt data loss prevention (DLP) in einer einzigen integrierten Lösung zusammenführt. Die von Skyhigh Security angebotene Lösung bietet eine einheitliche Datenklassifizierung und Vorfallsverwaltung über das Netzwerk, genehmigte und nicht genehmigte (Schatten-IT) Cloud-Anwendungen, Webverkehr und Endpunkte und deckt damit mehrere wichtige Exfiltrationsvektoren ab.

SSE schützt vor mehreren Vektoren der Datenexfiltration

1. Exfiltration zu hochriskanten Cloud-Diensten

Leider verschlüsselt die große Mehrheit der Cloud-Dienste die Daten im Ruhezustand nicht, und viele Cloud-Dienste löschen die Daten auch nicht bei Beendigung des Kontos, so dass die Kundendaten auf Dauer im Besitz des Cloud-Dienstes bleiben. Skyhigh SSE erkennt die Nutzung risikobehafteter Cloud-Dienste anhand von über 75 Sicherheitsattributen und setzt Richtlinien durch, z. B. die Sperrung aller Dienste mit einem Risikowert von über sieben. Dies hilft, die Exfiltration von Daten in risikobehaftete Cloud-Dienste zu verhindern.

2. Exfiltration zu erlaubten Cloud-Diensten

Einige Cloud-Dienste, insbesondere die risikoreichen, können blockiert werden. Aber es gibt auch andere, die von der IT-Abteilung nicht vollständig genehmigt werden, aber einen geschäftlichen Bedarf erfüllen oder die Produktivität verbessern und daher zugelassen werden müssen. Um Daten zu schützen und gleichzeitig diese Dienste zu ermöglichen, können Sicherheitsteams partielle Kontrollen durchsetzen, z.B. indem sie Benutzern das Herunterladen von Daten aus diesen Diensten erlauben, Uploads aber blockieren. Auf diese Weise bleiben die Mitarbeiter produktiv, während die Unternehmensdaten geschützt bleiben.

3. Exfiltration aus sanktionierten Cloud-Diensten

Die digitale Transformation und Cloud-First-Initiativen haben dazu geführt, dass erhebliche Datenmengen in Cloud-Datenspeicher wie Office 365 und G Suite verschoben wurden. Unternehmen haben also kein Problem damit, dass sensible Unternehmensdaten in diesen Datenspeichern liegen, sind aber besorgt darüber, dass sie an unbefugte Benutzer weitergegeben werden könnten. So kann beispielsweise eine Datei in OneDrive mit einem unbefugten externen Benutzer geteilt werden, oder ein Benutzer kann Daten von einem SharePoint-Konto des Unternehmens herunterladen und sie dann in ein persönliches OneDrive-Konto hochladen. Skyhigh Security Kunden wenden in der Regel Collaboration-Kontrollen an, um die unbefugte Freigabe durch Dritte zu blockieren, und verwenden Inline-Kontrollen wie Tenant Restrictions, um sicherzustellen, dass sich Mitarbeiter immer mit ihren Unternehmenskonten und nicht mit ihren persönlichen Konten anmelden.

4. Exfiltration von Endpunktgeräten

Eine wichtige Überlegung für alle Sicherheitsteams, insbesondere wenn man bedenkt, dass die meisten Mitarbeiter heute von zu Hause aus arbeiten, ist die Fülle an nicht verwalteten Geräten wie Speicherlaufwerken, Druckern und Peripheriegeräten, in die Daten eingeschleust werden können. Darüber hinaus verfügen Dienste, die das Arbeiten an entfernten Standorten ermöglichen, wie Zoom, WebEx und Dropbox, über Desktop-Anwendungen, die die gemeinsame Nutzung von Dateien und die Synchronisierung von Aktionen ermöglichen, die aufgrund von Web-Socket- oder Zertifikats-Pinning-Überlegungen nicht durch Netzwerkrichtlinien kontrolliert werden können. Die Fähigkeit, Datenschutzrichtlinien auf den Endgeräten durchzusetzen, ist von entscheidender Bedeutung, um den Datenabfluss auf nicht autorisierte Geräte zu verhindern und die Compliance in einer WFH-Welt aufrechtzuerhalten.

5. Exfiltration per E-Mail

Ausgehende E-Mails sind einer der kritischen Vektoren für Datenverluste. Die Möglichkeit, DLP-Richtlinien auf E-Mails auszuweiten und durchzusetzen, ist ein wichtiger Aspekt für Sicherheitsteams. Viele Unternehmen entscheiden sich für die Anwendung von Inline-E-Mail-Kontrollen, während andere die Off-Band-Methode verwenden, bei der Richtlinienverstöße nur im Überwachungsmodus aufgedeckt werden.

Skyhigh SSE bietet ein umfassendes Datenschutz-Angebot

Die Verwendung von punktuellen Sicherheitslösungen für den Datenschutz bringt zahlreiche Herausforderungen mit sich. Die Verwaltung von Richtlinien-Workflows in mehreren Konsolen, das Umschreiben von Richtlinien und der Abgleich von Informationen über Vorfälle in mehreren Sicherheitsprodukten führen zu betrieblichem Mehraufwand und Koordinierungsproblemen, die die beteiligten Teams ausbremsen und die Fähigkeit des Unternehmens beeinträchtigen, auf einen Sicherheitsvorfall zu reagieren. Skyhigh Security vereint Web-, CASB- und Endpunkt-DLP in einem konvergenten Angebot für den Datenschutz. Skyhigh SSE bietet eine einheitliche Lösung, die die Konsistenz und Effizienz der Sicherheitsteams in mehrfacher Hinsicht verbessert.

1. Wiederverwendbare Klassifizierungen

Ein einziger Satz von Klassifizierungen kann über verschiedene Plattformen hinweg wiederverwendet werden, einschließlich Trellix ePO, Skyhigh CASB und Skyhigh SSE. Wenn beispielsweise eine Klassifizierung zur Identifizierung von brasilianischen Führerscheininformationen implementiert wird, um DLP-Richtlinien auf Endpunktgeräten anzuwenden, kann dieselbe Klassifizierung in DLP-Richtlinien auf Collaboration-Richtlinien in Office 365 oder ausgehende E-Mails in Exchange Online angewendet werden. Würden Endpunkt und Cloud durch zwei separate Produkte gesichert, müssten Sie auf beiden Plattformen unterschiedliche Klassifizierungen und Richtlinien erstellen und dann sicherstellen, dass die beiden Richtlinien dieselben zugrunde liegenden Regex-Regeln haben, um Richtlinienverstöße konsistent zu halten. Dies erhöht die betriebliche Komplexität und den Aufwand für die Sicherheitsteams.

2. Konvergente Infrastruktur für Vorfälle

Kunden, die Skyhigh SSE verwenden, haben eine einheitliche Ansicht von Cloud-, Web- und Endpunkt-DLP-Vorfällen in einer einzigen Konsole. Dies kann in Szenarien, in denen ein einzelner Exfiltrationsvorgang eines Mitarbeiters über mehrere Vektoren verteilt ist, äußerst hilfreich sein. Zum Beispiel versucht ein Mitarbeiter, ein Unternehmensdokument mit seiner persönlichen E-Mail-Adresse zu teilen und es dann auf einen Schattendienst wie WeTransfer hochzuladen. Als beide Versuche fehlschlagen, verwendet er ein USB-Laufwerk, um das Dokument von seinem Büro-Laptop zu kopieren. Jeder dieser Vorfälle löst einen Vorfall aus. Wenn wir jedoch eine konsolidierte Ansicht dieser Vorfälle auf der Grundlage der Datei präsentieren, haben Ihre Administratoren eine eindeutige Perspektive und möglicherweise eine andere Abhilfemaßnahme, als wenn sie versuchen würden, diese Vorfälle mit separaten Lösungen zu analysieren.

3. Konsistente Erfahrung

Skyhigh Securitybietet Kunden eine einheitliche Erfahrung bei der Erstellung von DLP-Richtlinien, unabhängig davon, ob es sich um die Absicherung sanktionierter Cloud-Dienste, den Schutz vor Malware oder die Verhinderung der Datenexfiltration in Schatten-Cloud-Dienste handelt. Ein vertrauter Arbeitsablauf macht es mehreren Teams leicht, Richtlinien zu erstellen und zu verwalten und Vorfälle zu beheben.

Wie der Bericht von PwC feststellt, wird das Paradigma der Arbeit von zu Hause aus wahrscheinlich nicht so bald verschwinden. Während sich Unternehmen auf die neue Normalität vorbereiten, ermöglicht eine Lösung wie Skyhigh SSE die Sicherheitsumstellung, die sie benötigen, um in einer ferngesteuerten Welt erfolgreich zu sein.

Zurück zu BlogsVerwandter Inhalt

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Laufende Blogs

LLM-Attribute, die jeder CISO heute im Blick behalten sollte

Sarang Warudkar 18. Februar 2026

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Niharika Ray und Sarang Warudkar 12. Februar 2026

Skyhigh Security 2025: Präzisere Kontrolle, klarere Transparenz und schnellere Maßnahmen für Daten, Web und Cloud

Thyaga Vasudevan 21. Januar 2026

Das versteckte Risiko von GenAI, das Ihr Unternehmen Millionen kosten könnte (und wie Sie es heute beheben können)

Jesse Grindeland 18. Dezember 2025

Skyhigh Security : 2026 ist das Jahr, in dem künstliche Intelligenz einen neuen Entwurf für die Unternehmenssicherheit vorantreibt.

Thyaga Vasudevan 12. Dezember 2025