Ressourcen

NACHRICHTENÜBERSICHT

Microsoft Azure-Umgebungen von MERCURY-Angriffen betroffen

Zerstörerische Advanced Persistent Threat (APT)-Gruppe verlegt sich auf Cloud-Umgebungen

Von Rodman Ramezanian - Global Cloud Threat Lead

25. Mai 2023 7 Minuten gelesen

Jüngsten Branchenuntersuchungen zufolge wurden mehrere Kampagnen und Tools der MERCURY APT-Gruppe (auch bekannt als MuddyWater, Static Kitten), die weithin mit dem iranischen Ministerium für Geheimdienst und Sicherheit (MOIS) in Verbindung gebracht wird, dabei beobachtet, wie sie schädliche Angriffe in Microsoft Azure Cloud-Umgebungen starteten.

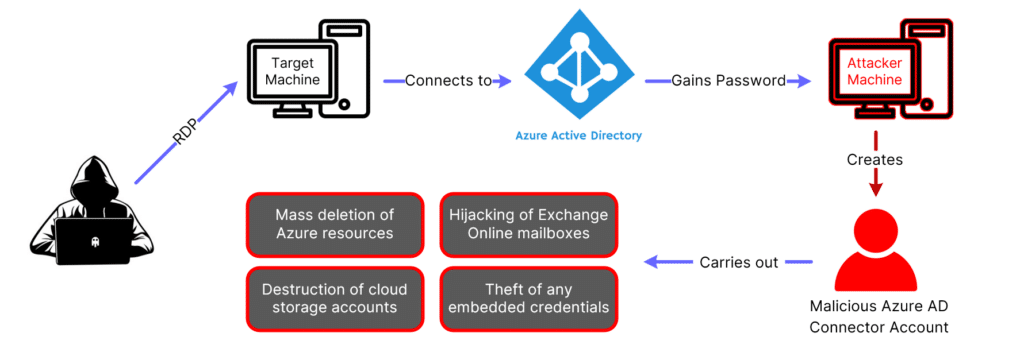

Eine von Microsoft durchgeführte Studie zeigt, wie Angreifer mit nationalem Hintergrund sich Zugang zu anfälligen, unsicheren Ressourcen vor Ort sowie zu Cloud-Umgebungen verschafft haben, wodurch sie der Infrastruktur des Zielunternehmens erheblichen Schaden zufügen konnten. Bei Unternehmen, die hybride Windows-Domänenumgebungen mit einer Kombination aus lokalem Active Directory (AD) und Azure Active Directory (AAD) betreiben, wurde der Azure Active Directory Connect-Agent manipuliert, wodurch sie Zugang zu ihrer Online-Azure-Infrastruktur erhielten und die Azure-Umgebung des Opfers zerstörten.

Dies reichte von der Löschung ihrer virtuellen Azure-Maschineninstanzen, Serverfarmen und Arbeitslasten, virtuellen Netzwerke, Speicherkonten und mehr.

Während ihrer Operationen haben die Bedrohungsakteure aktiv sowohl auf lokale als auch auf Cloud-Umgebungen abgezielt. Nach dem, was derzeit über diese Kampagne bekannt ist, waren ihre Hauptziele Störung und Zerstörung.

Interessanterweise entspricht dieses störende und zerstörerische Verhalten den allgemein bekannten Taktiken, Techniken und Verfahren (TTP) iranischer Angreifer. Dies gilt insbesondere für die schädlichen Angriffe auf Saudi Aramco im Jahr 2012, die von iranischen Hackern durchgeführt wurden, sowie für die fortgesetzte Nutzung von DDoS-Angriffen und Wiper-Malware, um Systeme zu überschreiben oder anderweitig unbrauchbar oder nicht wiederherstellbar zu machen (es sei denn, Unternehmen haben funktionierende Backups).

Doppelt interessant ist die starke Ausrichtung der APT-Gruppe auf das Cloud-Ökosystem von Microsoft. In der Vergangenheit konzentrierten sich ihre Angriffe meist auf anfällige, lokale Exchange-Dienste und Fortinet-Sicherheitsanwendungen oder in letzter Zeit auf Online-Dienste wie Dropbox und OneHub.

Wie kommt es zu diesen Vorfällen?

Es sollte nicht überraschen, dass sich die raffinierten Hacker von heute zunehmend auf Cloud-Umgebungen konzentrieren, um ihre Ziele zu erreichen. Unabhängig davon, ob die Geopolitik eine Rolle in der Geschichte dieses nationalstaatlichen Akteurs spielt, sehen wir weiterhin die Ausnutzung von Fernzugriffs-Tools als primären Einstiegsvektor in Zielumgebungen.

Da die meisten Unternehmen ihre Entwicklung in Richtung Cloud fortsetzen, bieten hybride Infrastrukturen Flexibilität für Anforderungen, die in reinen Cloud-Ökosystemen nicht erfüllt werden können oder noch nicht bereit für eine Cloudifizierung sind. Durch die Aufrechterhaltung von lokalen und Cloud-nativen Ressourcen (vermutlich in einer synchronisierten, hybriden Form) können diese Unternehmen das Beste aus beiden Welten nutzen, bis effizientere Methoden für sie ausgereift sind.

Da sich diese Philosophie immer mehr durchsetzt, genießen Bedrohungsakteure den Gedanken, ihre Muskeln bei den traditionelleren und etablierten Zugangsvektoren (z.B. Remote-Desktop-Verbindung) spielen zu lassen, um dann schließlich mit einem Drehpunkt in der Cloud-Infrastruktur des Ziels belohnt zu werden. In der Folge bietet diese neue Cloud-Domäne enorme Möglichkeiten für Diebstahl, finanzielle Gewinne durch Lösegeldzahlungen, Unterbrechung oder sogar völlige Zerstörung, wie wir hier sehen.

Was kann man tun?

Bedrohungen wie diese profitieren von anfälligen oder ungeschützten Diensten, die einen Brückenkopf in die Umgebung eines Ziels bieten. Von da an kommt es nur noch darauf an, wo und wie böswillige Akteure überschüssige Privilegien und Berechtigungen ausnutzen, um ihre Angriffe auszuführen. Die Reduzierung Ihrer gesamten Angriffsfläche ist zumindest ein wichtiger Schritt, um die "niedrig hängenden Früchte" zu vereiteln, die den Bedrohungsakteuren vor die Nase gelegt werden. Das bedeutet, dass Sie Fernzugriffsdienste, private Anwendungen oder Protokolle, die nicht mehr benötigt werden oder nicht öffentlich zugänglich sein sollten, hinter veralteten Perimeter-Tools deaktivieren oder zumindest segmentieren sollten. Funktionen wie Zero Trust Network Access (ZTNA) ermöglichen es Unternehmen, softwaredefinierte Perimeter zu erstellen und das Unternehmensnetzwerk in mehrere Mikrosegmente zu unterteilen, um die seitliche Bewegung von Bedrohungen zu verhindern und die Angriffsfläche im Falle eines Einbruchs zu verringern.

Kontinuierliche Zugriffsbewertungen und -validierungen sind ebenfalls sehr wirksame Abhilfemaßnahmen, da Missbrauchsversuche bei jeder einzelnen Zugriffsanfrage erkannt und verhindert werden können. Auf der Grundlage der Bewertung der Benutzeridentität, der Geräteidentität, der Sicherheitslage und anderer kontextbezogener Faktoren erlaubt ZTNA jedem Benutzer mit einer erfolgreichen Anmeldung den Zugriff mit den geringsten Rechten auf bestimmte Anwendungen und nicht auf das gesamte zugrunde liegende Netzwerk.

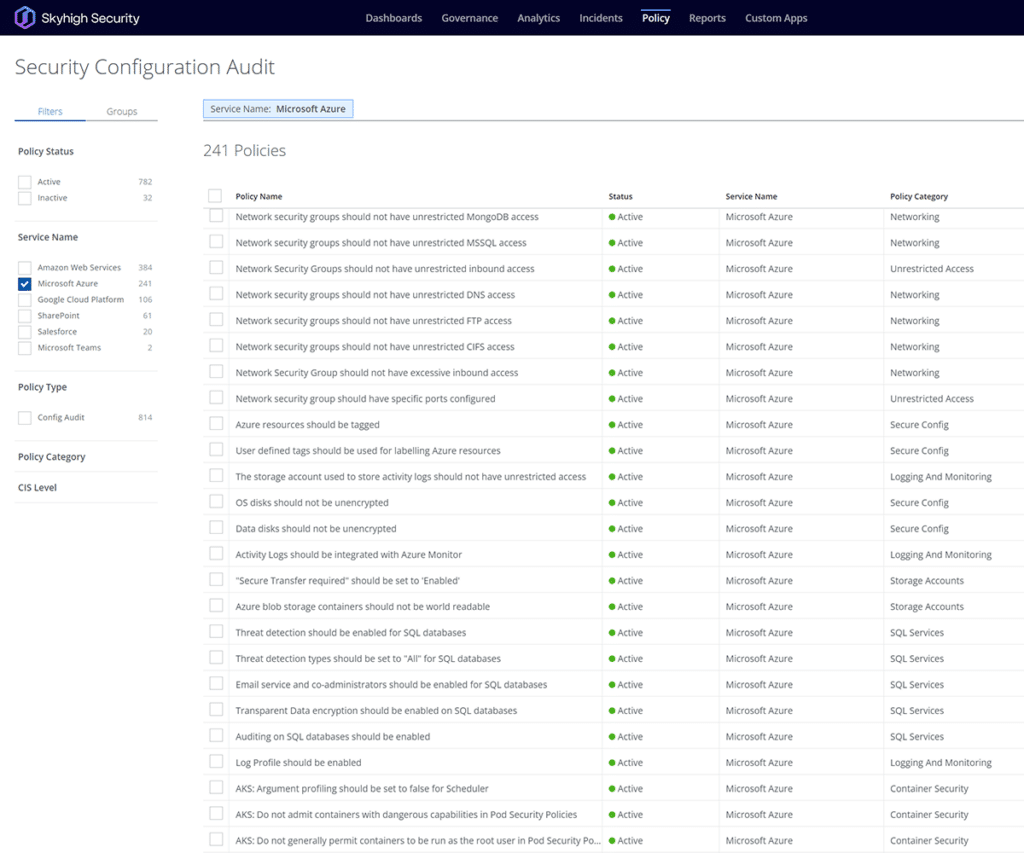

Da wir auch beobachten, dass Konfigurationen innerhalb von Microsoft Azure-Umgebungen manipuliert werden, um den Weg für die Zerstörung zu ebnen, sowie den Missbrauch von privilegierten Microsoft Azure-Administratorkonten, können Funktionen wie Posture Management dabei helfen, Aktivitäten und Änderungen zu erkennen und zu verhindern, die als anomal oder gegen die Unternehmensstandards verstoßend gelten.

Skyhigh Security hilft dabei, indem es die Funktionen zur Aktivitätsüberwachung und zur Überprüfung der Sicherheitskonfiguration auf Microsoft Azure-Infrastrukturen ausweitet. Um interne und externe Bedrohungen der Azure-Infrastruktur zu erkennen, erfasst Skyhigh Security eine vollständige Aufzeichnung aller Benutzeraktivitäten in Microsoft Azure über mehrere Heuristiken, erkennt Bedrohungen, ergreift automatisch risikomindernde Maßnahmen und unterstützt forensische Untersuchungen. Sobald die Bedrohungen beseitigt sind, bezieht Skyhigh diese Daten automatisch in seine Verhaltensmodelle ein, um die Erkennungsgenauigkeit zu verbessern.

Skyhigh aktualisiert dynamisch und kontinuierlich Schwellenwerte für jeden Benutzer und jede Gruppe, um Aktivitäten zu identifizieren, die auf Insider-Bedrohungen hinweisen. Integrierte Analysen für privilegierte Benutzer identifizieren Risiken durch inaktive Administratorkonten, übermäßige Berechtigungen und ungerechtfertigte Eskalation von Berechtigungen und Benutzerbereitstellung.

Verwenden Sie Skyhigh Security?

- Aktivieren Sie Posture Management für Microsoft Azure-Umgebungen, um Konfigurationsänderungen zu erkennen und zu verhindern.

- Nutzen Sie Private Access, um die Netzwerksicherheit zu erhöhen und private Anwendungen und Ressourcen zu segmentieren.

- Messen Sie die Risiken, die ein Benutzer für die Cloud-Dienste und -Daten Ihres Unternehmens darstellen könnte.

- Erstellen Sie Device Posture Profiles, die bei Verbindungsanfragen geprüft werden.

- Überwachen Sie die Aktivitäten kontinuierlich auf Anomalien und Verstöße.

- Nutzen Sie die Richtlinienvorlagen für Microsoft Azure, die nach Skyhigh, CIS Level 1 & 2, PCI DSS, HIPAA und NIST bewertet sind.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- MERCURY-Bedrohungsakteure nutzen anfällige, nicht gepatchte Internet-Geräte und Web-Anwendungen, um sich zunächst Zugang zu den Umgebungen der Opfer zu verschaffen.

- Nach erfolgreicher Ausnutzung setzen die Betreiber Web-Shells auf diesen Anlagen ein, um Systembefehle aus der Ferne ausführen zu können.

- Lokale Benutzerkonten werden erstellt, um eine Eskalation der Privilegien in den Administratormodus zu ermöglichen, mit dem Ziel, schließlich die Zieldomänencontroller zur weiteren Verbreitung zu erreichen.

- Wenn das anvisierte Unternehmen hybride Windows-Domänenumgebungen betreibt, die lokale AD- und Azure AD-Dienste kombinieren, nutzen die Bedrohungsakteure alle privilegierten Konten aus, die vom Azure AD Connect-Agenten erstellt wurden. Dieser Agent dient als "Brücke" zwischen lokalen AD- und Azure AD-Umgebungen, um sie synchron zu halten, mit zusätzlichen Funktionen wie der Passwortsynchronisierung für gemeinsam genutzte Identitäten, Objektsynchronisierung und mehr.

- Sobald sich die Angreifer über das kompromittierte Konto erfolgreich in der Microsoft Azure-Umgebung angemeldet haben, werden die Kontoberechtigungen und Rollenberechtigungen manipuliert, um weitere Aktionen durchzuführen.

- Die Vernichtung von Microsoft Azure-Assets beginnt, einschließlich der Löschung von Workloads, VM-Images, Servern, Festplatten, Speicherkonten und verschiedenen anderen Dienstinstanzen im Azure-Konto.