Ressourcen

NACHRICHTENÜBERSICHT

Cyberangriff auf MGM Resorts - von der Cloud zum Casino

Weitverbreitete Störungen durch Social Engineering und Ransomware-Angriffe

Von Rodman Ramezanian - Global Cloud Threat Lead

18. Oktober 2023 7 Minuten gelesen

Der jüngste Cyberangriff auf MGM Resorts International hat die dringenden Probleme beim Schutz sensibler Daten und die Schwachstellen, mit denen moderne Unternehmen in der heutigen Bedrohungslandschaft konfrontiert sind, deutlich gemacht.

MGM Resorts, der Betreiber mehrerer renommierter Hotels und Casinos entlang des berühmten Las Vegas Strip, darunter das Bellagio, das Aria und das Cosmopolitan, leitete als Reaktion auf die zunehmenden Cyberattacken umfangreiche Netzwerkabschaltungen ein. Dies führte zu erheblichen Unterbrechungen in allen Hotels und Casinos. Die Probleme für die Gäste reichten von nicht verfügbaren Geldautomaten und Spielautomaten bis hin zu nicht funktionierenden digitalen Zimmerschlüsselkarten und elektronischen Zahlungssystemen.

Die Übeltäter? Cyberkriminelle, die ein Händchen für Social Engineering haben. Sie sind in Cybersecurity-Kreisen für eine einzigartige Eigenschaft bekannt: Sie beherrschen die englische Sprache fließend und unterscheiden sich damit von der Mehrheit der Cyberkriminellen, deren Englischkenntnisse in der Regel unzureichend sind.

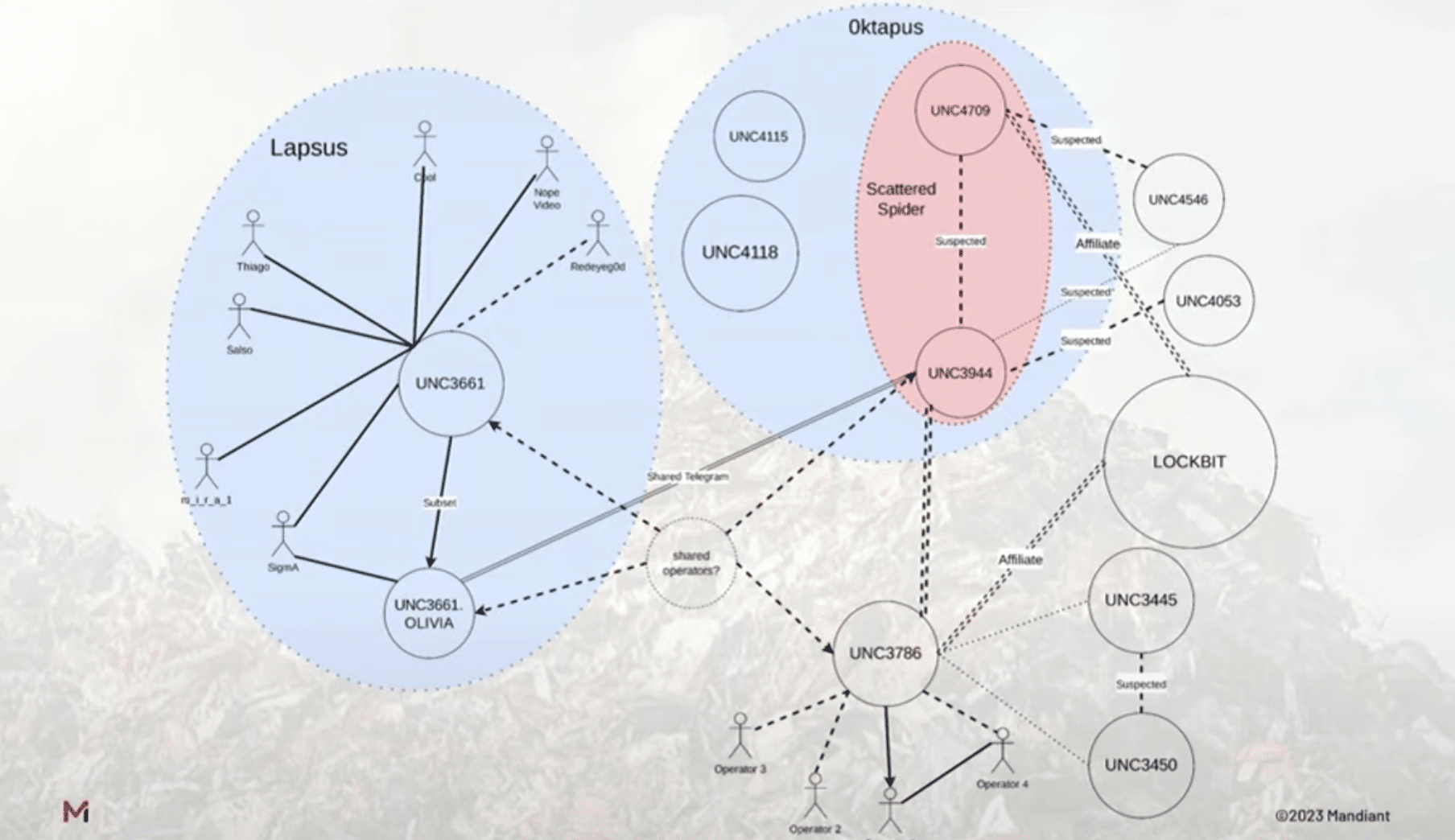

Interessanterweise haben die Forscher von Mandiant dank ihrer vergleichbaren Taktiken, Techniken und Verfahren (TTPs) eine Korrelation zwischen Scattered Spider und der Hackergruppe Lapsus$ festgestellt, die ähnliche Teamzusammensetzungen und Vorgehensweisen aufweisen (siehe Abbildung 1).¹

Ihre Vorgehensweise? Ein geschickt ausgeführtes Social-Engineering-Manöver ebnete ihnen den Weg zum ersten Zugang. Sie nutzten das LinkedIn-Profil eines älteren MGM-Benutzers, um das Zurücksetzen von Anfragen zur Multifaktor-Authentifizierung (MFA) über den internen Helpdesk zu erleichtern.

Laut zahlreichen Sicherheitsberichten zu diesem Thema haben die Täter das Netzwerk von MGM durch die Einrichtung eines zusätzlichen Identitätsanbieters (IdP) in ihrem Okta-Tenant mit Hilfe einer Funktion, die als "Inbound-Föderation" bekannt ist, dauerhaft übernommen. Diese Funktion wird in der Regel für schnelle Verbindungen und Integrationen bei Unternehmensfusionen und -übernahmen verwendet, doch in diesem Fall nutzten die Bedrohungsakteure sie aus, um ihren Einfluss auf die Netzwerke der Opfer zu vergrößern.

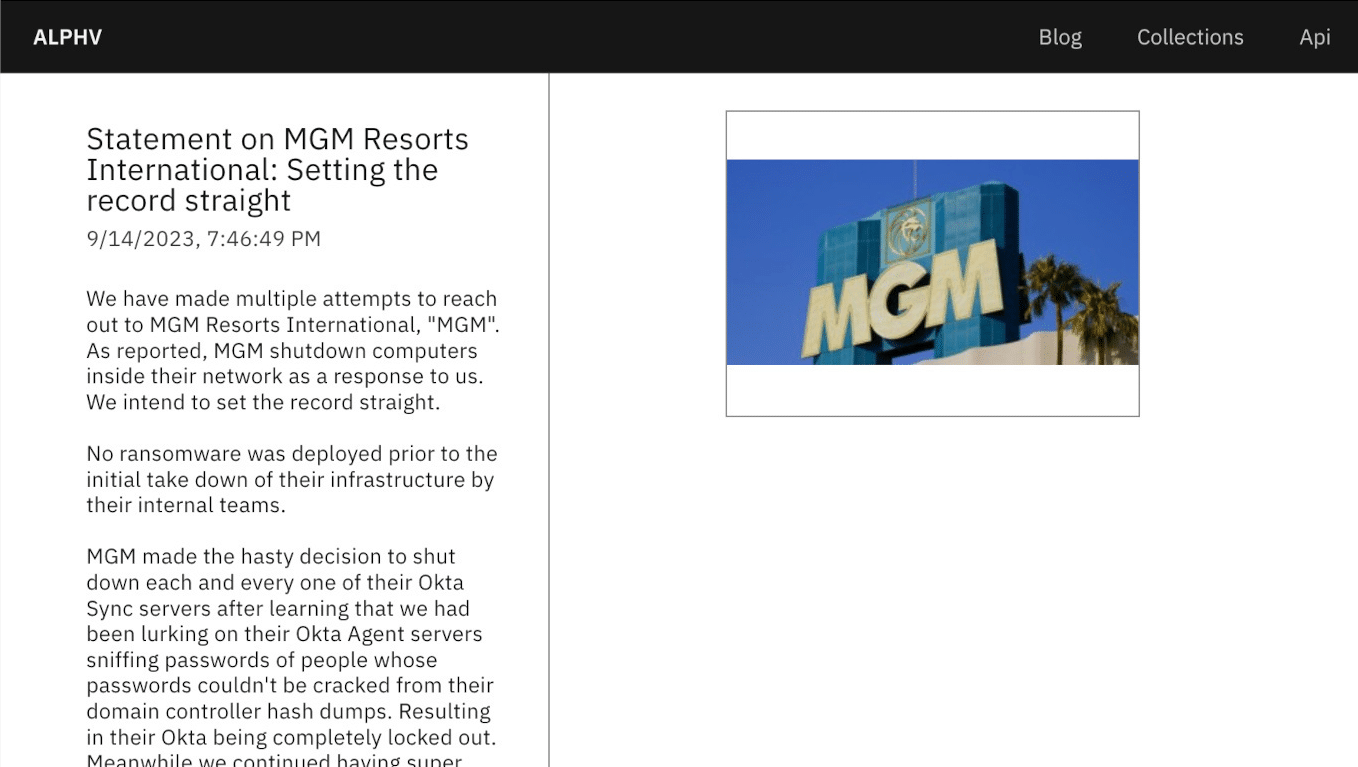

Von diesem Zeitpunkt an übernahmen die Angreifer die Kontrolle über die Okta- und Microsoft Azure-Cloud-Umgebungen von MGM, wobei sie nicht nur die von der Identitäts- und Zugriffsmanagement-Plattform (IAM) verwalteten Anwendungen, sondern auch deren Cloud-Assets in ihre Gewalt brachten. Selbst nachdem das Cybersecurity-Personal von MGM die Okta-Serversynchronisierung abgeschaltet hatte, blieben die Hacker innerhalb des Netzwerks, wie sie in ihrer Erklärung bestätigten (siehe Abbildung 2).² Sie behaupteten, Superadministrator-Rechte für die Okta-Umgebung von MGM und Global-Administrator-Rechte für den Microsoft Azure-Mieter von MGM behalten zu haben.

Letztendlich verschlüsselten sie Hunderte von ESXi-Servern, die Tausende von VMs beherbergten, die zahlreiche Hospitality-Systeme unterstützten, und lösten damit weitreichende Verwüstungen aus. Da die ESXi-Hosts nacheinander verschlüsselt wurden, stürzten die Anwendungen nacheinander ab. Dies führte dazu, dass Spielautomaten nicht mehr funktionierten, Schlüssel für Hotelzimmer nicht mehr funktionierten, Reservierungen für Abendessen nicht mehr möglich waren, Kassensysteme nicht mehr funktionierten und Gäste nicht mehr ein- oder auschecken konnten.

Wie kommt es zu diesen Vorfällen?

Ransomware-Angriffe nutzen traditionell verschiedene Methoden wie Phishing, Diebstahl von Zugangsdaten, Ausnutzung von Sicherheitslücken und mehr.

Social Engineering, oder in diesem Fall genauer gesagt Vishing (Voice Phishing), ist in den letzten Jahren aus einer Reihe von Gründen immer effektiver geworden:

- Fortgeschrittene Spoofing-Techniken: Angreifer sind inzwischen sehr geschickt darin, Telefonnummern zu fälschen, um den Anschein zu erwecken, dass ihre Anrufe von legitimen Quellen kommen. Dies kann Personen dazu verleiten, Anrufe anzunehmen, die sie sonst ignorieren würden.

- Social Engineering: Vishing-Angriffe beinhalten oft überzeugende Social Engineering-Taktiken. Die Angreifer sammeln persönliche Informationen aus verschiedenen Quellen - in diesem Fall das LinkedIn-Profil eines leitenden MGM-Mitarbeiters - um ihre Anrufe überzeugender zu gestalten.

- Leichte Ausführung: Vishing-Angriffe können mit relativ geringen technischen Fähigkeiten und Ressourcen ausgeführt werden. Diese Zugänglichkeit bedeutet, dass ein breiteres Spektrum von Bedrohungsakteuren solche Angriffe durchführen kann.

- Fernarbeit: Die Zunahme der Telearbeit hat dazu geführt, dass die Kommunikation zunehmend über Telefon- und Videoanrufe erfolgt. Angreifer haben diese Gelegenheit ergriffen, um die veränderte Kommunikationslandschaft auszunutzen.

Das Angreifen von IAM-Plattformen ist eine bekannte Taktik von Angreifern, die ihnen dauerhaften Zugang zu Unternehmen verschafft und ihre Privilegien über Systeme hinweg ausweitet, was zu einem erhöhten Schaden führt. Diese Strategie ist alles andere als neu, aber sie bietet Angreifern, die sich einen starken Zugang verschaffen wollen, einen enormen Vorteil.

Sobald die Bedrohungsakteure entdeckt und bemerkt wurden, wurden die Okta-Synchronisationsserver von MGM beendet und die Ransomware-Phase des Angriffs war dank der Ransomware-Gruppe BlackCat/ALPHV im Gange. Ransomware-as-a-Service (RaaS) ist eine florierende Branche innerhalb der kriminellen Lieferkette. Ähnlich wie seriöse Unternehmen auf SaaS-Anwendungen angewiesen sind, bieten kriminelle Gruppen wie BlackCat/ALPHV professionelle Dienstleistungen an, die die Fähigkeiten des ursprünglichen Angreifers ergänzen. Dazu gehören die Entwicklung von Malware, Command-and-Control-Dienste, Tor-Leak-Sites, Malware-Support und sogar Verhandlungsdienste für Opfer.

Angesichts der Tatsache, dass Caesars Entertainment, die größte US-Kasinokette, nach einem schwerwiegenden Einbruch ein Lösegeld in Höhe von etwa 15 Millionen Dollar gezahlt hat, würden Cyberkriminelle reichlich Motivation finden, die sich ihnen bietenden Möglichkeiten zu erkunden.

Was kann man tun?

Das offensichtliche Element des Sicherheitstrainings und der Wachsamkeit sollte auf keinen Fall außer Acht gelassen werden, da der Angreifer die Daten der Opfer in den sozialen Medien (LinkedIn) geschickt nutzte, um die IT-Helpdesk-Mitarbeiter von MGM zu täuschen und den entscheidenden ersten Zugriffsvektor zu erhalten.

Die Minimierung der Gefährdung und der Angriffsflächen ist von entscheidender Bedeutung, wenn Sie mit Bedrohungen wie diesen konfrontiert werden, die Social Engineering und Vishing, das Sammeln von Anmeldeinformationen, das Hijacking von Cloud-Konten und schließlich Ransomware kombinieren. Hier sind einige Tipps, die helfen können, ausgeklügelte Bedrohungen wie diese abzuwehren:

- Verringern Sie den Radius der Explosion: Trennen Sie interne Systemressourcen, ob vor Ort oder in der Cloud. Selbst in Fällen, in denen sich Bedrohungsakteure als solche ausgeben und erfolgreich in Unternehmensumgebungen eindringen, schränken Sie deren Bewegungsfreiheit drastisch ein und minimieren die Angriffsfläche, wenn Sie Ihre Ressourcen nach den Prinzipien von Zero Trust isoliert und segmentiert haben.

- Stoppen Sie kompromittierte Benutzer und Insider-Bedrohungen: Nutzen Sie die Inline-Anwendungs- und Dateninspektion sowie umfangreiche Verhaltensanalysen, um potenzielle Angreifer zu identifizieren und zu stoppen - egal ob externe Bedrohungen oder Insider mit böswilligen Absichten.

- Minimieren Sie die externe Angriffsfläche: Verknüpfen Sie Benutzer und Zugriffsanfragen direkt mit Anwendungen und Diensten, um Querbewegungen einzuschränken. Im Fall des MGM-Angriffs wurde der Hack durch seitliche Bewegungen zwischen Okta, Microsoft Azure und schließlich den ESXi-Servern vor Ort ermöglicht.

- Verhindern Sie Datenverluste: Setzen Sie data loss prevention für alle potenziellen Bedrohungsvektoren und Leckagekanäle ein. Sollte sich ein Eindringling unbefugt Zugang zu Ihren Daten verschaffen, können Sie die Auswirkungen von Sicherheitsverstößen drastisch reduzieren, wenn Sie verhindern, dass er sie angreift.

- Führen Sie häufige Audits und Bewertungen durch: Regelmäßige Audits der Cybersicherheit bewerten die Einhaltung der Vorschriften und decken Wissenslücken auf. Außerdem zeigen sie Schwachstellen und Sicherheitslücken auf, die Cyberkriminellen den entscheidenden ersten Zugriff ermöglichen.

- Informieren Sie Ihre Mitarbeiter kontinuierlich: Vishing wird immer mehr zu einer starken Waffe im Arsenal der Angreifer. Viele Menschen sind sich nicht bewusst, dass Vishing eine Bedrohung darstellt oder dass sie anfällig für Vishing-Angriffe sind, was dazu führt, dass sie bei der Beantwortung von Anrufen unvorsichtig werden. Dieses fehlende Bewusstsein kann sie anfällig für Manipulationen machen.

Referenzen:

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

Verwenden Sie Skyhigh Security?

- Überwachen Sie die Benutzeraktivitäten in Okta und überprüfen Sie die von User and Entity Behavior Analytics (UEBA) und Algorithmen für maschinelles Lernen erkannten Bedrohungen.

- Erkennen Sie interne und externe Bedrohungen der Microsoft Azure-Infrastruktur und erfassen Sie alle Benutzeraktivitäten, um forensische Untersuchungen zu unterstützen.

- Übernehmen Sie Zero Trust-Prinzipien, um eine strengere Netzwerksicherheit und Segmentierung privater Anwendungen und Ressourcen wie Okta, Microsoft Azure und VMware ESXi-Serverinfrastrukturen zu ermöglichen.

- Verhindern Sie unbefugte Datenübertragungen und Aktivitäten, sogar von internen Anwendungen über Fernverbindungen.

- Messen Sie die Risiken, die ein Benutzer für die Cloud-Dienste und -Daten Ihres Unternehmens darstellen könnte.

- Erstellen Sie Profile für die Gerätehaltung, die bei Verbindungsanfragen geprüft werden.

- Überwachen Sie die Aktivitäten kontinuierlich auf Anomalien und Verstöße.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Die Angreifer sammelten Daten über LinkedIn und hatten es auf leitende MGM-Mitarbeiter abgesehen, die wahrscheinlich hohe Privilegien in ihrer Okta-Infrastruktur haben.

- Sie nutzten diese Informationen für Vishing-Angriffe (Voice-Phishing), indem sie die IT-Helpdesk-Dienste von MGM kontaktierten, sich als privilegierte(s) Opfer ausgaben und den IT-Helpdesk baten, die Multi-Faktor-Authentifizierungsanfragen der Opfer zurückzusetzen.

- Nach erfolgreichem Vishing kompromittierten die Angreifer die Okta-Systeme von MGM und verschafften sich Superadministrator-Rechte für ihre Okta- und Microsoft Azure-Umgebungen.

- Die Angreifer behaupteten, eine unbestimmte Menge an Daten aus dem MGM-Netzwerk exfiltriert zu haben, sobald sie darin waren.

Nachdem die Reaktionsteams von MGM die Okta-Synchronisierungsserver beendet hatten, um die Angreifer aufzuscheuchen, wurde die Aufmerksamkeit auf mehrere hundert ESXi-Server von MGM gelenkt, auf denen Tausende von VMs gehostet wurden. Diese VMs unterstützten Hunderte von Systemen und Tausende von Geräten, die in den Gastronomie- und Glücksspieleinrichtungen von MGM weit verbreitet waren. - Dies löste einen Dominoeffekt aus. Da die ESXi-Hosts nacheinander verschlüsselt wurden, stürzten die Anwendungen in einer Kettenreaktion ab. Die Schlüssel zu den Hotelzimmern funktionierten nicht mehr, die Reservierungen für das Abendessen wurden unterbrochen, die Kassensysteme konnten keine Zahlungen mehr verarbeiten, die Gäste konnten nicht mehr ein- oder auschecken und die Spielautomaten waren völlig unzugänglich.