Ressourcen

NACHRICHTENÜBERSICHT

Immer verbunden, immer angreifbar: Die Kehrseite von VPN und Firewalls

Die jüngste Sicherheitslücke von Palo Alto Network setzt Unternehmen der Gefahr von lateralen Bedrohungen und Datenschutzverletzungen aus

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

29. April 2024 7 Minuten gelesen

Das vergangene Jahr war ein ständiges Spiel mit VPN-Schwachstellen, so dass Unternehmen, die veraltete Fernzugriffssysteme verwenden, potenziellen Cyberangriffen gegenüber weit offen sind. Hacker nutzen kritische Schwachstellen in alltäglicher Software aus, von VPNs - wie den hochgradig gefährlichen Ivanti CVEs und den Fortinet FortiVPN-Ereignissen - bis hin zu Firewalls wie Palo Alto Networks PAN-OS und Messaging-Anwendungen wie Telegram. Diese Schwachstellen ermöglichen es Angreifern, durch Remotecode-Ausführung die vollständige Kontrolle über Geräte zu übernehmen oder den Zugriff auf Geräte mit Denial-of-Service (DoS)-Angriffen zu blockieren und gefährden so Ihre wertvollen Daten.

Im Dezember 2023 nutzten chinesische, vom Staat unterstützte Hacker Zero-Day-Schwachstellen (CVE-2023-46805 & CVE-2023-21887) in Ivanti VPN-Produkten aus, die unbefugten Zugriff durch Umgehung der Authentifizierung und Fernsteuerung durch Remote Command Injection ermöglichten. Selbst nachdem Patches veröffentlicht wurden, fanden die Angreifer neue Schwachstellen (CVE-2024-21888), um die Korrekturen zu umgehen und ihre bösartigen Aktivitäten fortzusetzen.

Im Februar dieses Jahres schlug die U.S. Cybersecurity and Infrastructure Security Agency (CISA) wegen eines weiteren VPN-Angriffs Alarm. Diesmal waren die Cisco ASA Security Appliances, die Firewall-, Antivirus-, Intrusion Prevention- und virtuelle VPN-Funktionen kombinieren, das Ziel. Der Übeltäter war eine bekannte Sicherheitslücke (CVE-2020-3259), die von der Ransomware-Gruppe Akira ausgenutzt wurde, die sowohl Windows- als auch Linux-Systeme angreift. Die Cybercrime-Organisation nutzte falsch konfigurierte WebVPN/AnyConnect-Konfigurationen aus, um Daten zu stehlen.

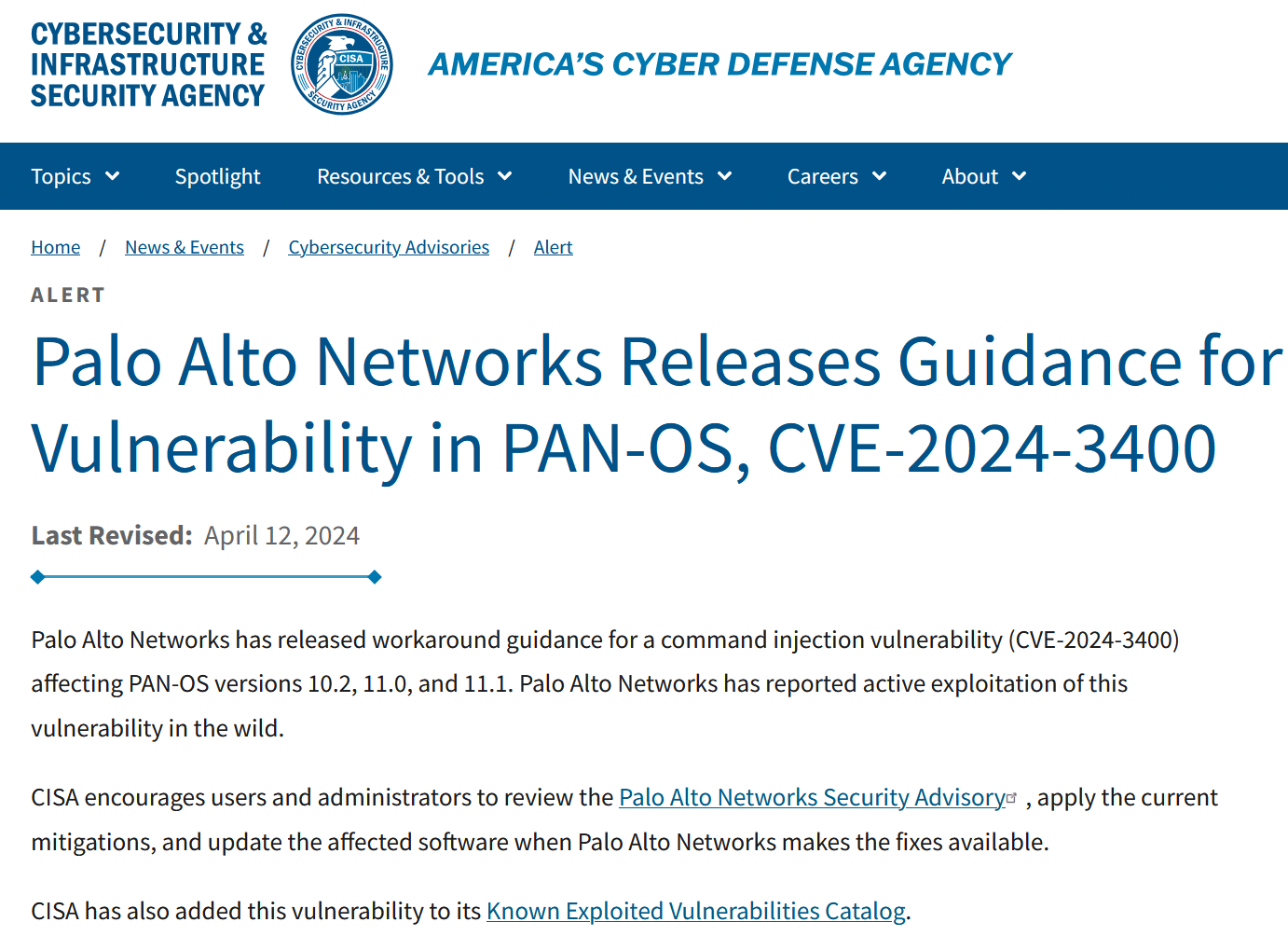

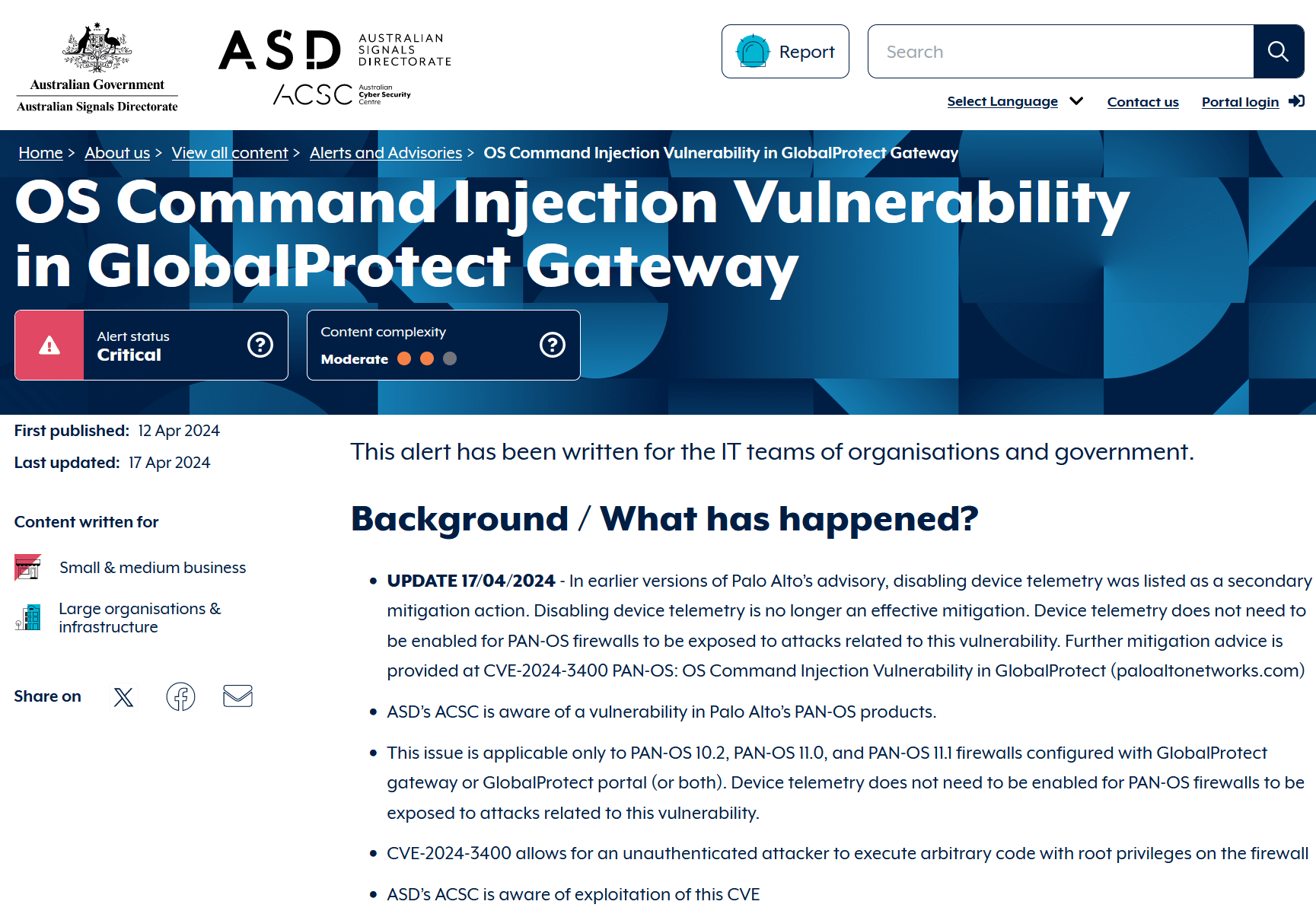

Die neueste Sicherheitslücke stammt von Palo Alto Networks. Diese kritische Zero-Day-Schwachstelle mit der Bezeichnung CVE-2024-3400 betrifft das GlobalProtect VPN-Produkt des Herstellers. Die kritische Sicherheitslücke, die in Palo Alto Networks PAN-OS gefunden wurde, ermöglicht es Angreifern, mit Root-Rechten die vollständige Kontrolle über die Firewall selbst und die von ihr ermöglichte VPN-Konnektivität zu erlangen, ohne dass ein Benutzername und ein Passwort erforderlich sind. Um es einfach auszudrücken: Diese Zero-Day-Bedrohung hat den höchstmöglichen Schweregrad: 10 von 10.

In dem von Volexity veröffentlichten Artikel über die erste Entdeckung wurde festgestellt, dass der Angreifer sich darauf konzentrierte, Konfigurationsdaten von den Geräten zu exportieren und diese dann als Einstiegspunkt zu nutzen, um sich seitlich innerhalb der Zielunternehmen zu bewegen.

Diese wiederholten Angriffe mit Zero-Day-Exploits zeigen einen besorgniserregenden Trend auf: Das Problem liegt in der veralteten Architektur von VPNs selbst, nicht bei einem bestimmten Anbieter.

Wie kommt es zu diesen Vorfällen?

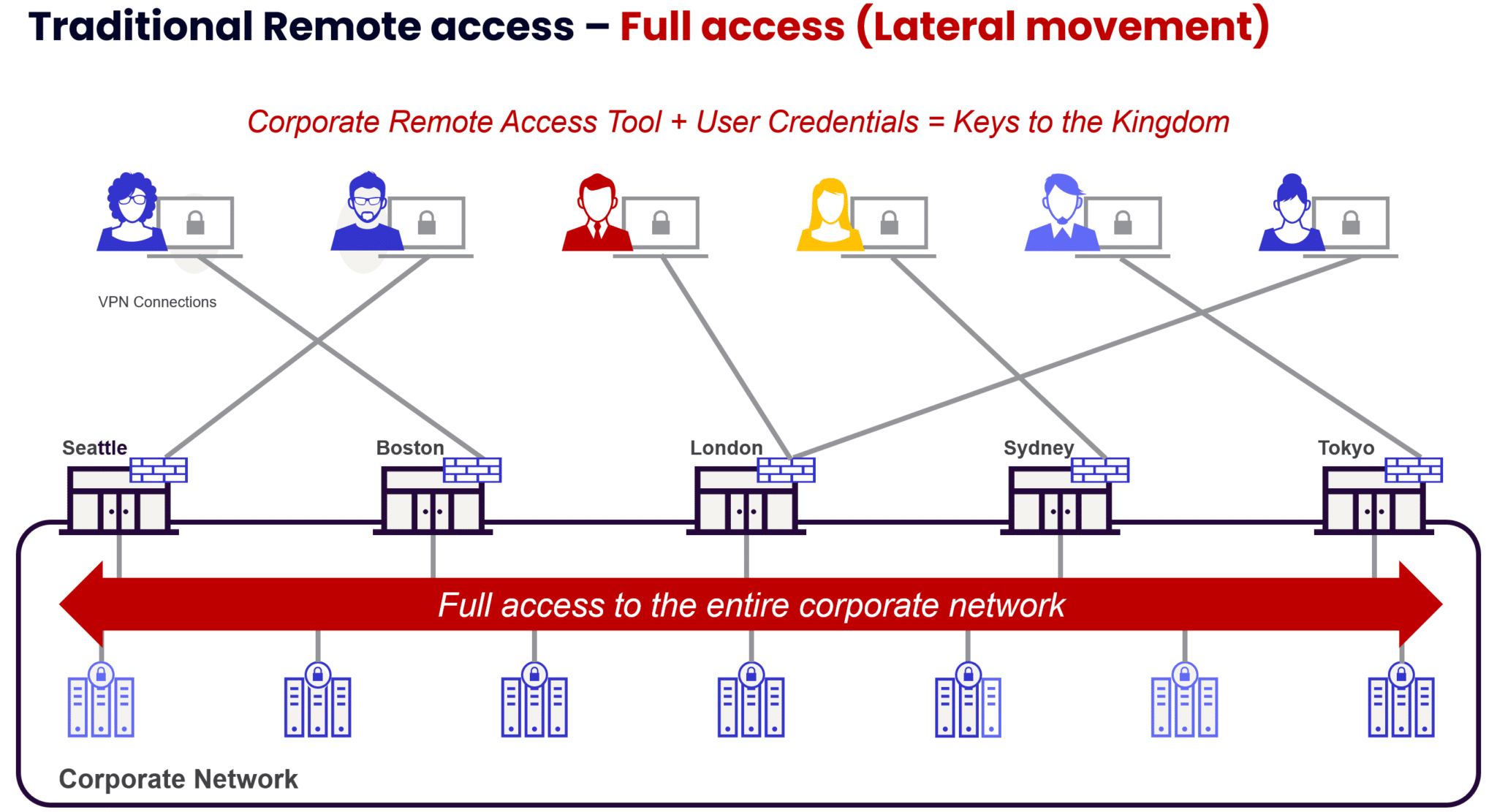

In den letzten Jahren wurden SSL-VPN-Produkte von einer Vielzahl von Bedrohungsakteuren ins Visier genommen, sowohl von finanziell motivierten Cyberkriminellen als auch von Hacktivisten mit nationalem Hintergrund. Wie lässt sich dieses Phänomen erklären? Die Antwort ist relativ einfach: SSL-VPNs können als Einstiegspunkt für den Zugriff auf einen Schatz an wertvollen Unternehmensdaten dienen. Sie bieten einen direkten Weg in das Netzwerk eines Unternehmens, was sie zu einem wertvollen Ausgangspunkt für weitere Angriffe macht.

Der Anstieg der Fernarbeit nach der COVID-19-Pandemie hat SSL-VPNs zu einem zweischneidigen Schwert gemacht. Da sie leicht zugänglich sind, können Angreifer die Anfälligkeit von Fernarbeitern für Phishing und andere sozial motivierte Angriffe ausnutzen.

Die jüngsten Schwachstellen in VPNs und Firewalls, wie die Schwachstelle in Palo Alto Networks GlobalProtect, zeigen einen weiteren besorgniserregenden Trend auf. Hier geht es nicht darum, mit dem Finger auf bestimmte Anbieter zu zeigen. Vielmehr geht es um den grundlegenden Konstruktionsfehler dieser Technologien. Unternehmen müssen sich darüber im Klaren sein, dass mit dem Internet verbundene Anlagen wie Firewalls und VPNs bevorzugte Ziele für Angriffe sind. Sobald sich Angreifer Zugang verschafft haben, können sie sich mit herkömmlichen Legacy-Architekturen frei im Netzwerk bewegen, sensible Daten stehlen und kritische Anwendungen gefährden.

Die US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA ) und das australische Cybersicherheitszentrum (ACSC ) haben einen Leitfaden veröffentlicht, in dem empfohlen wird, dass Organisationen aller Größenordnungen - insbesondere in Behörden - aufgrund der Schwere der Sicherheitslücke schnell handeln sollten. Diese Artikel enthalten zusätzliche Ressourcen, die bei der Installation von Patches und der Begrenzung der Gefährdung helfen.

Die Behebung von Schwachstellen ist nach wie vor von entscheidender Bedeutung, aber für eine wirklich proaktive Verteidigung gegen Zero-Day-Angriffe bietet eine Zero-Trust-Architektur den größten Vorteil.

Es gibt eine Reihe grundlegender Schritte, um die Exposition zu begrenzen:

- Minimieren Sie Angriffspunkte: Machen Sie kritische Anwendungen und anfällige VPNs online unsichtbar, um erste Angriffe zu verhindern.

- Begrenzen Sie Einbrüche: Verbinden Sie Benutzer direkt mit Anwendungen, um den Schaden durch kompromittierte Systeme zu minimieren.

- Stoppen Sie Bedrohungen schon am Eingangstor: Untersuchen Sie kontinuierlich den gesamten Datenverkehr, um aufkommende Bedrohungen automatisch zu blockieren.

- Beschränken Sie die Zugriffsprivilegien: Geben Sie Benutzern nur den Zugriff, den sie benötigen, um unautorisierte Aktionen zu verhindern.

"Zero Trust" ist zu einem Schlagwort in der Sicherheitsbranche geworden, aber wenn es richtig gemacht wird, ist es ein Ansatz, der einen echten Wert hat. Durch die Umsetzung der Zero Trust-Prinzipien und der zugrundeliegenden Architektur können Unternehmen die Sicherheitsrisiken, die herkömmliche Netzwerke plagen, effektiv angehen. Dazu gehören auch schwerwiegende Risiken durch Schwachstellen in Firewall- und VPN-Produkten.

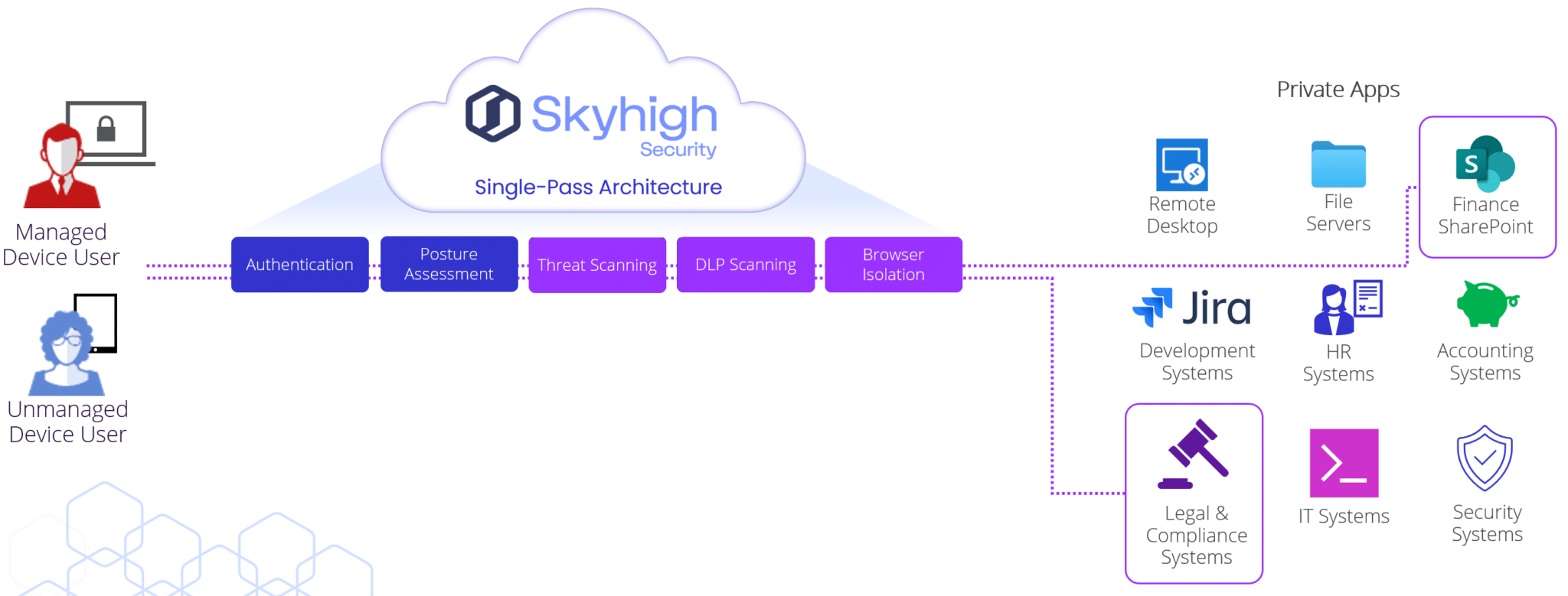

Wenn Sie die Abhängigkeit von VPN minimieren und damit das Risiko, erneut durch eine Sicherheitslücke gefährdet zu werden, ausschalten können, warum sollten Sie diese Option nicht nutzen? Zero Trust wirft das alte Regelwerk über den Haufen. Anders als herkömmliche Netzwerke, die durch Firewalls und VPNs gesichert sind, verlässt sich Zero Trust nicht auf eine zentrale "vertrauenswürdige Zone". Stattdessen schafft es sichere Verbindungen direkt zwischen den Benutzern und den spezifischen Ressourcen, die sie benötigen. Dabei geht es nicht nur um Benutzer und Anwendungen. Zero Trust kann Workloads, Zweigstellen, Remote-Mitarbeiter und sogar industrielle Kontrollsysteme miteinander verbinden.

Skyhigh Security ermöglicht dies, indem es eine sichere Verbindung zu autorisierten Anwendungen herstellt, anstatt den anfragenden Benutzer oder das Gerät auf das Unternehmensnetzwerk zu verweisen. Jeder Benutzer, jedes Gerät und jede Verbindung wird kontinuierlich überprüft, bevor der Zugriff auf sensible Ressourcen gewährt wird. Vertrauen wird nie standardmäßig gewährt, so dass die Sicherheit und Integrität der Daten jederzeit gewährleistet ist, ohne dass die Verfügbarkeit oder Leistung für Ihre Benutzer beeinträchtigt wird.

Es ist an der Zeit, dass Sicherheitsverantwortliche sich Zero Trust zu eigen machen. Dieser Cloud-basierte Ansatz verkleinert die Angriffsfläche, indem er Schwachstellen beseitigt, die mit Firewalls, VPNs und anderen älteren Technologien verbunden sind. Indem es Angreifern die üblichen Einstiegspunkte verwehrt, schafft Zero Trust eine stärkere Verteidigung und robustere Sicherheitslage.

Referenzen:

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

Warum Skyhigh Security verwenden?

- Übernehmen Sie Zero Trust-Prinzipien, um eine strengere Netzwerksicherheit und eine Segmentierung privater Anwendungen und Ressourcen zu ermöglichen.

- Definieren Sie Geräteprofile und Zustandsbewertungen für verwaltete und nicht verwaltete Geräte, die intern oder extern Zugriff auf Unternehmensressourcen anfordern.

- Aktivieren Sie Konfigurationsprüfungen, um Dienste zu entdecken und zu überwachen, die einem uneingeschränkten Zugriff ausgesetzt sind.

- Bewerten Sie Benutzeraktivitäten, die über die erste Anmeldung hinausgehen, um Benutzerbewegungen, Verhaltensweisen, Zugriff auf Unternehmensdienste, Standorte und viele andere potenzielle Anomalien zu erfassen.

- Sperren Sie nicht verwaltete Geräte, erzwingen Sie Multi-Faktor-Authentifizierung und viele andere kontextbezogene Zugriffsrichtlinien, um die erfolgreiche Wiederverwendung gestohlener Anmeldedaten für Cloud-Anwendungen zu verhindern.

- Richten Sie Bedrohungen, Anomalien und Vorfälle nach dem MITRE ATT&CK-Framework aus, um SOC-Analysten bei ihren Untersuchungen zu unterstützen.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- In Palo Alto Networks PAN-OS, das für den Betrieb der Firewall- und VPN-Funktionen verwendet wird, wurde eine kritische Sicherheitslücke mit dem höchstmöglichen CVSS-Score von 10 von 10 gefunden.

- Diese Sicherheitslücke ermöglicht es einem entfernten, nicht authentifizierten Angreifer, Root-Rechte auf dem Produkt zu erlangen und die volle Kontrolle darüber zu übernehmen. Nach Angaben von Palo Alto Networks wird diese Sicherheitslücke derzeit aktiv ausgenutzt.

- Angreifer nutzen die Firewalls von Palo Alto Networks als Einstiegspunkt, um sich seitlich in den Zielunternehmen zu bewegen.

- Untersuchungen und Erkenntnisse der Branche haben Tausende von Fällen ergeben, in denen die Schwachstelle in diesen Produkten Unternehmen weltweit den Zero-Day-Bedrohungen aussetzt.

- In einem Fall, der von Branchenforschern entdeckt wurde, nutzte ein Angreifer ein kompromittiertes, hoch privilegiertes Dienstkonto auf der Palo Alto Networks-Firewall, um sich über das SMB-Protokoll (Server Message Block) Zugang zum internen Netzwerk zu verschaffen.