موارد

تنسيق أمن DNS وبوابات الويب الآمنة

بقلم توني فروم - أخصائي منتجات ، Skyhigh Security

20 يوليو 2022 يوليو 20 يوليو 2022 7 قراءة دقيقة

في واقع اليوم من الاستخدام السحابي الكثيف للأغراض الشخصية والتجارية ، أصبح أمان الويب مصدر قلق بالغ ولكنه معقد للغاية. تتحدى بنيات الشبكات المتنوعة ، والمستخدمون عن بعد ، وعدد كبير من الأنظمة الأساسية للعميل ، وإحضار جهازك الخاص (BYOD) ، وتضاؤل محيط الشبكة التقليدي ، وعدد لا يحصى من الاعتبارات الفنية الأخرى المتخصصين في مجال الأمن الذين يحاولون تأمين حركة مرور الويب الخاصة بمؤسستهم.

برز أمن DNS كبديل ل secure web gateway (SWG) حل واعد بالبساطة والنشر السريع. بشكل أساسي ، يتم توصيل أمان DNS بدقة اسم المجال لمنع الوصول إلى المجالات الخطرة. يسمح ذلك للمؤسسات بتبسيط أمان الويب من خلال معاملة النطاقات على أنها "أحياء". يمنع الوصول إلى المجالات الأكثر خطورة ويوجه المستخدمين نحو مناطق أكثر أمانا. في حين أن هذا النهج يبسط إلى حد كبير مشكلة أمان الويب ، إلا أنه يأتي مع بعض القيود. دعونا نلقي نظرة فاحصة على ما يجعل أمان DNS جذابا للغاية ونحلل ما إذا كان حقا الحل السحري الذي تبحث عنه العديد من المؤسسات.

هل أمن DNS كاف؟

فوائد أمان DNS واضحة. الميزة الأكثر جاذبية هي أنه ليست هناك حاجة لإعادة تصميم الشبكة. عادة ما تكون مشاركة فريق الشبكة ضئيلة. كما يمكن أمان DNS المؤسسات من توسيع نطاق الحماية للشبكة دون عناء لتأمين عدد متزايد باستمرار من المستخدمين خارج الموقع. كمكافأة إضافية ، يتجاوز أمان DNS قدرات SWG من خلال توفير تغطية لجميع المنافذ والبروتوكولات. إنفاذ السياسة بسيط. يمكنك حظر النطاقات عالية الخطورة وفئات الويب التي يحتمل أن تكون ضارة. مع أخذ كل هذه الفوائد في الاعتبار ، يبدو أمان DNS خيارا منطقيا.

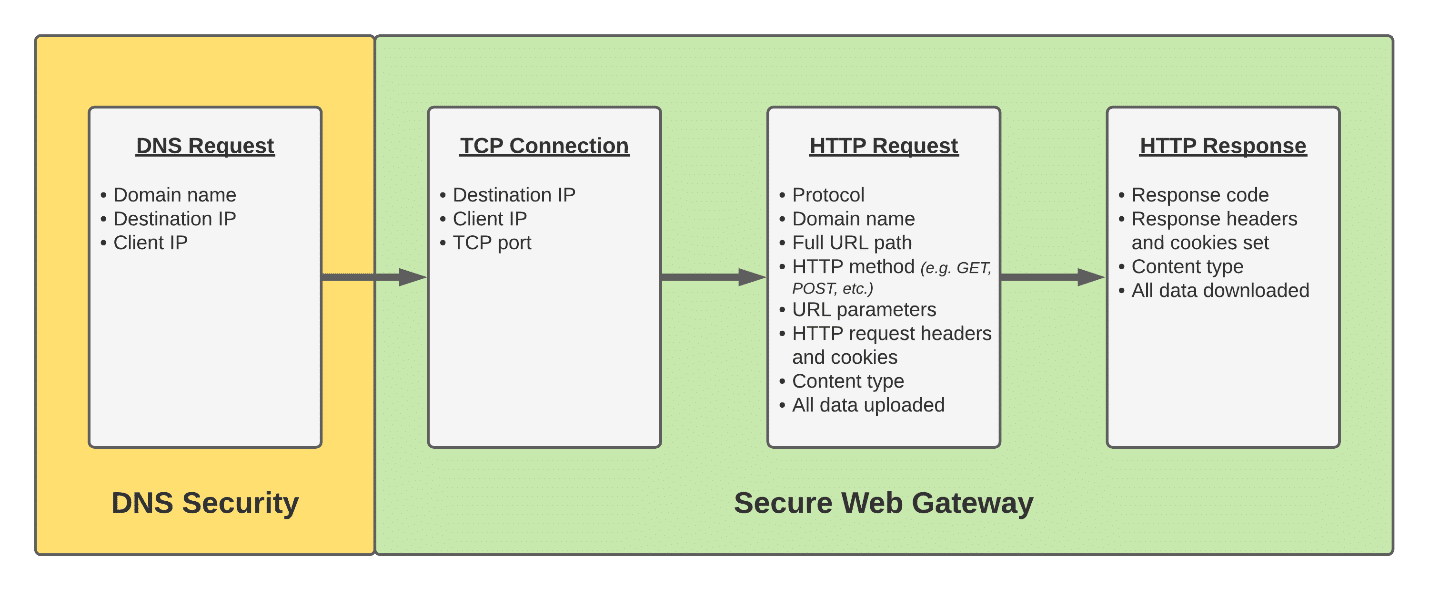

لكن كل هذا الخير يأتي بتكلفة. في كلمة واحدة ، الرؤية. عندما تحيل أمان الويب الخاص بك إلى النظر في طلبات DNS ، فإنك تفقد السياق المهم والحدة. يعرف حل أمان DNS أنه تم حل المجال بواسطة عميل. لكن المعلومات ذات الصلة حول حركة المرور المرسلة إلى المجال بعد حل DNS غير معروفة. لا يمكن لحل أمان DNS الإجابة على هذه الأسئلة: "ما مقدار حركة المرور التي تم إرسالها إلى هذا المجال أو استلامه منه؟ ما هي البروتوكولات المستخدمة وعلى أي منافذ؟ ما هي الملفات التي تم إرسالها ، وهل كانت خبيثة؟ هل تم تحميل أي بيانات حساسة إلى حسابات السحابة الشخصية؟" تؤكد هذه الأسئلة التي لم تتم الإجابة عليها على الافتقار إلى الرؤية والسياق وتكشف عن ثغرات أمنية صارخة في أمان DNS.

دعونا نفكر في السيناريو الأسوأ. ماذا لو تم استهداف مؤسستك بتهديدات مستندة إلى الويب؟ ما مدى صعوبة قيام المهاجم بالتحايل على أمان DNS الخاص بك تماما؟ قد يكون أحد الخيارات هو الحصول على محتوى ضار على نطاق "جيد معروف". قد يكون هذا تافها مثل ارتباط مشترك إلى ملف على حساب Dropbox أو OneDrive شخصي. يمكن للمهاجم أيضا تجنب استخدام أسماء النطاقات تماما. من المحتمل أن يؤدي استخدام عنوان URL بعنوان IP في بريد إلكتروني للتصيد الاحتيالي إلى خداع مستخدم ساذج مثل الارتباط باستخدام اسم مضيف. حتى إذا احتاج المهاجم إلى استخدام عناوين IP ديناميكيا ، فهناك طرق أخرى للحصول على عنوان IP لجهاز الضحية ، مثل النشر على حساب وسائط اجتماعية ، أو إفلاته في حاوية Amazon S3 ، أو خيارات أخرى لا حصر لها. لا يمكنك ببساطة افتراض أن استعلامات DNS ستكون جزءا من كل هجوم على بيئتك.

بالإضافة إلى الرؤية ، يتم التضحية بالتحكم أيضا باسم البساطة والنشر السريع. عندما تقتصر نقطة التحكم الخاصة بك على طلب DNS ، تكون خيارات الاستجابة محدودة أيضا. في كثير من الأحيان ، يترك لك خيار السماح أو الحظر ، ويجب اتخاذ هذا القرار بدون سياق أكثر من اسم المجال. ينتج عن هذا إما سياسة متساهلة ومحفوفة بالمخاطر بشكل مفرط أو بديل أكثر حدة من شأنه أن يجعل المستخدمين ينظرون إلى فريق الأمان في ضوء سلبي. لا يوجد خيار لتنفيذ سياسة أكثر عملية مثل ، "يسمح ب Facebook ، لكن لا يمكنك الدردشة" أو "يسمح بحسابات Dropbox الشخصية ، ولكن يتم فحص تحميلات البيانات الحساسة".

لماذا يعتبر SWG بديلا أفضل وأكثر شمولا

مع وضع ذلك في الاعتبار ، من الواضح أن SWG يجلب فوائد متعددة إلى الطاولة. إنها تقنية ناضجة للغاية مصممة خصيصا لفك تشفير وفحص بروتوكول واحد ربما يمثل أكثر من 90٪ من حركة المرور الناتجة عن نقاط النهاية الخاصة بك: HTTP / S. يوفر SWG الرؤية والسياق غير المتوفرين مع أمان DNS. يتم عرض أسماء النطاقات كعناوين URL كاملة. يمكنك التدقيق في محتوى كل طلب ، بما في ذلك كل من حركة المرور المرسلة والمستلمة بواسطة نقاط النهاية.

تترجم هذه الرؤية المتزايدة مباشرة إلى أمان محسن. لا تضمن حلول SWG زيارة المستخدمين للنطاقات المناسبة والموثوقة فحسب ، بل تقوم أيضا بإجراء تحليل للبرامج الضارة على جميع المحتويات التي تم تنزيلها ، بما في ذلك رابط إلى ملف من حساب Dropbox شخصي. عند تحميل المحتوى ، يمكن مسحه ضوئيا بحثا عن بيانات حساسة لضمان عدم خرق اللوائح أو فقدان الملكية الفكرية.

تتضمن إضافة أحدث إلى مجموعة أدوات SWG القدرة على فرض قيود المستأجر. تعد قيود المستأجر طريقة مهمة لضمان حماية البيانات من خلال السماح للمستخدمين فقط بالوصول إلى الخدمات الخاضعة للعقوبات مع مستأجر (أو مثيل) خاضع للعقوبات داخل تلك الخدمات. مقرونا cloud access security broker (CASB) عناصر التحكم، وفرض قيود المستأجر يسمح للبيانات بالترحيل بأمان "خارج الباب" من خلال حل أمان الويب مع البقاء تحت سيطرة المؤسسة. نظرا لأنه لا يمكن تطبيق عناصر تحكم CASB المستندة إلى واجهة برمجة التطبيقات إلا على المستأجرين المملوكين للمؤسسة، فإن منع المستخدمين من استخدام مستأجري "الظل" أمر بالغ الأهمية.

كما أن الفحص العميق لجميع حركة مرور الويب يمكن المؤسسات من تطبيق المزيد من الاستجابات التكتيكية لسلوكيات مستخدم معينة. هذا غير ممكن مع أمان DNS. على سبيل المثال ، مع SWG ، تعد عناصر التحكم في النشاط قدرة شائعة تسمح لفرق الأمان بالسماح بالمجالات المتعلقة ببعض التطبيقات السحابية ولكن تمنع أنشطة معينة داخل تلك التطبيقات. يريد المستخدمون الوصول إلى حساباتهم الشخصية على Dropbox أو Evernote ، لكن فرق الأمان قلقة بشأن أمان البيانات. باستخدام عناصر التحكم في النشاط، يمكنك السماح بهذه التطبيقات ولكن مع منع التحميلات.

مثال آخر هو تدريب المستخدم. لنفترض أنه تم اختراق نطاق مسموح به. بدلا من الرد عن طريق حظر المجال ، يمكن للمؤسسة أن تقرر إخطار المستخدمين ومطالبتهم بتغيير بيانات الاعتماد الخاصة بهم على الفور.

يسمح تقدم آخر حديث إلى حد ما بعرض المحتوى ذي المخاطر غير المعروفة أو المشبوهة قليلا من خلال متصفح معزول. Remote browser isolation (RBI) يسمح للمستخدمين بالوصول إلى محتوى غير معروف أنه آمن مع الاستمرار في عزل نقاط النهاية عن المخاطر. يتم تحميل المحتوى المطلوب في مستعرض مؤقت معزول في مركز بيانات مورد أمان الويب. يسمح للمستخدم بعرض هذا المتصفح البعيد والتفاعل معه دون تحميل أي من محتوى الموقع محليا. يتيح ذلك الوصول إلى المحتوى مع منع أي مخاطر للبرامج الضارة على نقطة النهاية.

ما مدى سهولة نشر SWG؟

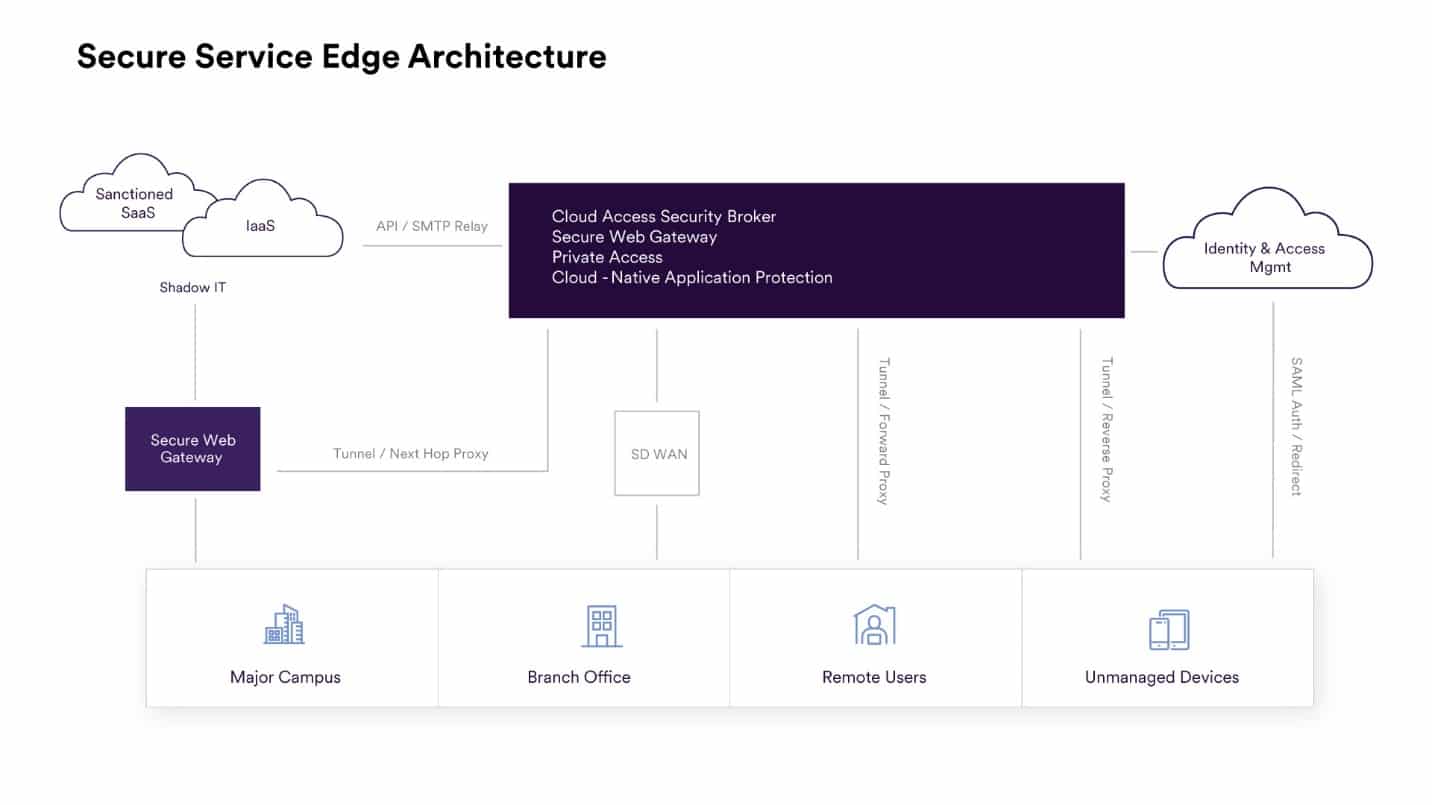

الهدف النهائي هو استخدام النشر السحابي الأصلي بدلا من الحلول المحلية. ولكن ، كما ذكرنا سابقا ، في كثير من الحالات ، يمكن جعل المسار هناك وعرا من خلال نهج التمزق والاستبدال ، أو يمكن جعله سلسا عن طريق التخلص التدريجي من المعدات المحلية باستخدام حل تآزري محسن لتمكين التحول مع تقليل الاضطراب.

في حين أن المؤسسات لديها الكثير مما يجب مراعاته عند نشر حلول SWG أكثر من أمان DNS ، فقد قطعت الصناعة شوطا طويلا نحو تبسيط نهج هذه التكنولوجيا. لقد ولت أيام أرفف وتكديس الخوادم في مراكز البيانات في جميع أنحاء العالم ، حيث يقوم العديد من بائعي SWG بالعمل نيابة عنك. يتم تقديم حلول SWG باستخدام البنى التحتية السحابية الأصلية التي توفر بصمة عالمية ، مع الأداء والموثوقية التي تنافس ما قد تحققه حتى أكبر المؤسسات. لم تعد فرق الشبكة والأمن مضطرة إلى إيجاد طرق لنقل حركة المرور من المواقع الأصغر إلى موقع مركزي للتصفية ، حيث تسمح إمكانات VPN من موقع إلى موقع بالاستخدام المباشر للبنية التحتية لبائع SWG. وبالمثل ، لا يتعين على المستخدمين عن بعد الاعتماد على VPN لحمايتهم - يضمن الوكلاء الأذكياء حماية حركة المرور الخاصة بهم باستخدام الأصول المحلية أو السحابية عند الاقتضاء.

كما قامت تقنية SWG بتبسيط سياسة أمان الويب بشكل كبير. لقد ولت أيام تحديد قوائم عناوين URL أو نطاقات IP التي يجب السماح بها أو حظرها. يتم فرض سياسة الويب على مستوى التطبيق السحابي بدلا من مستوى المجال والنشاط بدلا من عنوان URL. تسمح السياسات الجاهزة لفرق الأمن بتحقيق جميع النتائج المرجوة في دقائق ، دون الحاجة إلى تسوية التحكم البدائي أو اللجوء إلى التكوينات المعقدة.

أفضل ما يمكن

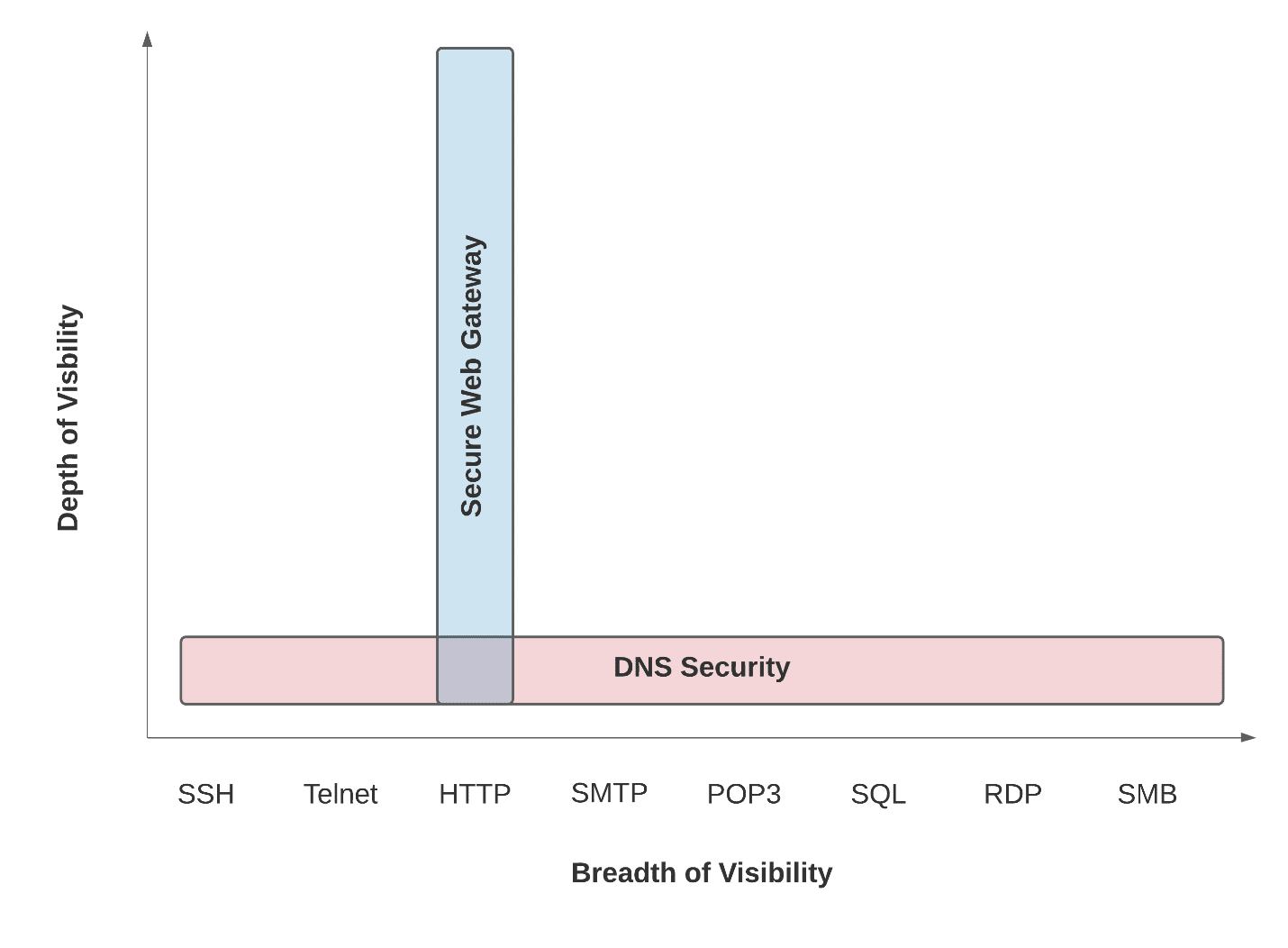

على الرغم من التصور الشائع ، فإن تقنيات أمان SWG و DNS ليست تقنيات متنافسة ، بل هي حلول تكميلية. بالنظر إلى العرضين من وجهة نظر الرؤية ، ستجد أن التداخل ضئيل إلى حد ما.

يمكن وصف أمان DNS بأنه عرض ميل وعمق بوصة. اتساع نطاق الرؤية واضح ، حيث يتم تغطية جميع المنافذ والبروتوكولات ، ولكن هناك القليل من العمق ، لأن أمان DNS يعمل فقط مع اسم المجال.

SWG ، من ناحية أخرى ، يبلغ عمقه ميلا وعرضه بوصة. بشكل عام ، يتم دعم مجموعة صغيرة من البروتوكولات الهامة ، ولكن الفحص يذهب إلى أعمق مستويات حركة مرور الويب.

قد يبدأ CISO لمؤسسة متوسطة الحجم بدأت للتو في معالجة مشكلة الأمان بأمان DNS باعتباره "فوزا سريعا" ثم يتقدم إلى حل SWG لتحقيق أمان ويب شامل حقا.

سد الثغرات الأمنية على الويب باستخدام SWG

لا يشكل أمان DNS وحده أمانا حقيقيا للويب. هناك ببساطة الكثير من الثغرات في الرؤية ، مما يجعل الأمن والإبلاغ غير كافيين. لا يوجد فحص للبرامج الضارة للمحتوى الذي تم تنزيله أو أمان البيانات للمحتوى الذي تم تحميله. هناك حد أدنى من السياق للإجابة على أسئلة حول ما حدث بالفعل بين هذا المجال ونقاط النهاية الخاصة بك.

من ناحية أخرى ، تقدمت تقنية SWG على مر العقود لتحقيق الأهداف الأمنية لأكبر المؤسسات في العالم ، على الرغم من تعقيد عالم السحابة أولا. توفر SWG فحصا عميقا لجميع حركة مرور الويب ، إلى جانب تقنيات قوية لمكافحة البرامج الضارة وأمن البيانات لضمان حماية أصول المعلومات ونقطة النهاية من مجموعة متنوعة من التهديدات. توفر التقارير والرؤية تفاصيل وسياقا غنيا في جميع التفاعلات مع التطبيقات المستندة إلى السحابة. والأفضل من ذلك كله ، أن أمان DNS و SWG يقترنان لتقديم أفضل نهج في العالمين لتأمين أي مؤسسة من تهديدات اليوم.

تعرف على المزيد حول Skyhigh Security Secure Web Gateway بالضغط هنا.

اشترك للحصول على عرض توضيحي مباشر هنا.

العودة إلى المدوناتمضامين ذات صلة

المدونات الرائجة

السمات التي يجب على كل مسؤول أمن المعلومات تتبعها اليوم

سارانغ وارودكار 18 فبراير 2026

من متطلبات DPDPA إلى رؤية البيانات: ضرورة DSPM

نيهاريكا راي وسارانغ وارودكار 12 فبراير 2026

Skyhigh Security 2025: تحكم أكثر دقة، رؤية أوضح، وإجراءات أسرع عبر البيانات والويب والسحابة

Thyaga Vasudevan 21 يناير 2026

المخاطر الخفية لـ GenAI التي قد تكلف شركتك الملايين (وكيفية إصلاحها اليوم)

جيسي غريندلاند 18 ديسمبر 2025

Skyhigh Security : 2026 هو العام الذي ستفرض فيه الذكاء الاصطناعي خطة جديدة لأمن المؤسسات

ثياغا فاسوديفان 12 ديسمبر 2025