موارد

إنتليجنس دايجست

تطور برامج الفدية

الهجمات تحول التركيز من تشفير الملفات إلى استخراج البيانات للابتزاز

بقلم رودمان رامزانيان - قائد التهديدات السحابية العالمية

30 يونيو 2023 30 يونيو 2023 7 دقائق للقراءة

يوضح تقرير استشاري صدر مؤخرا عن مكتب التحقيقات الفيدرالي (FBI) ووكالة الأمن السيبراني وأمن البنية التحتية (CISA) والمركز الأسترالي للأمن السيبراني (ACSC) تفاصيل التهديدات المتزايدة التي تشكلها مجموعة BianLian ransomware والابتزاز. مع نشاط مجموعة مجرمي الإنترنت منذ يونيو 2022 ، يبدو أن التشفير الأكثر تقليدية لملفات الضحايا لمدفوعات برامج الفدية قد تحول الآن إلى استخراج البيانات المخترقة لأغراض الابتزاز والابتزاز.

عادة ما يتم الوصول عبر بيانات اعتماد بروتوكول سطح المكتب البعيد (RDP) الصالحة ، استهدفت حملة BianLian لبرامج الفدية المنظمات المعروفة عبر التعليم والرعاية الصحية والبنية التحتية الحيوية والخدمات المصرفية والخدمات المالية والتأمين والإعلام والترفيه والتصنيع والقطاعات الأخرى.

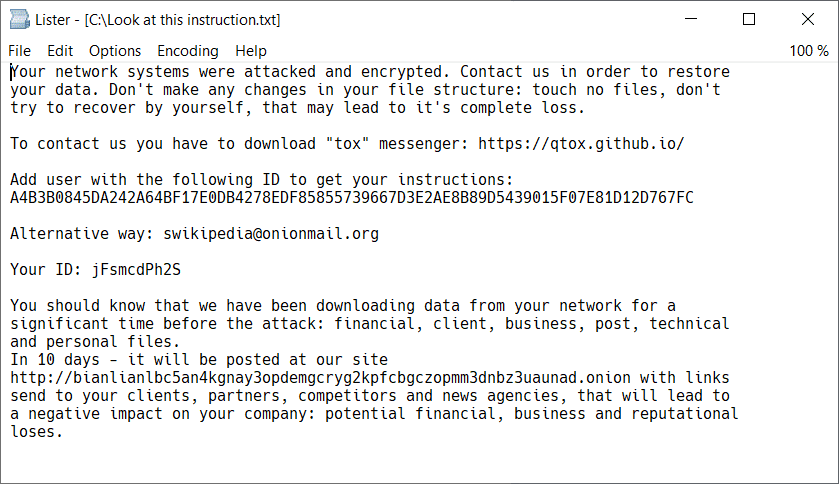

وفقا للاستشارة ، "تشارك مجموعة BianLian في تقنيات إضافية للضغط على الضحية لدفع الفدية. على سبيل المثال ، طباعة مذكرة الفدية للطابعات على الشبكة المخترقة. كما أبلغ موظفو الشركات الضحية عن تلقيهم مكالمات هاتفية تهديدية من أفراد مرتبطين بمجموعة بيانليان.

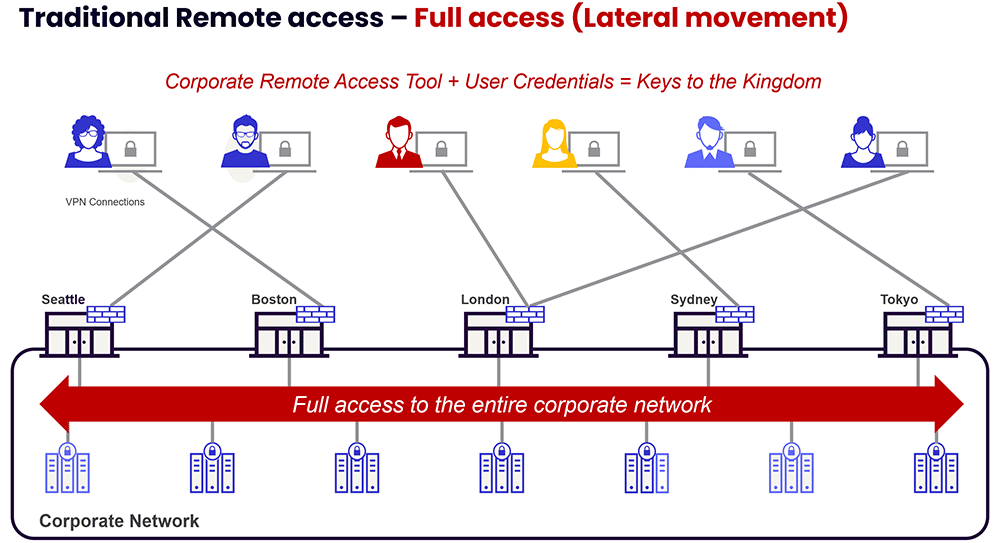

من بين العديد من التحذيرات والتوصيات التي قدمتها وكالات الاستخبارات المعنية ، يحدد التحذير أهمية المنظمات "... الحد بشكل صارم من استخدام RDP وخدمات سطح المكتب البعيد الأخرى ..." لتقليل أسطح الهجوم ورفض فرص الحركات الجانبية غير المصرح بها. هذا مهم بشكل خاص لأن مجموعة BianLian ، على عكس معظم مجموعات برامج الفدية الأخرى ، تعتمد بشكل أساسي على الاستغلال الفني لأدوات الوصول عن بعد بدلا من التكتيكات والتقنيات والإجراءات الأكثر تقليدية (TTPs) التي تعتمد فقط على رسائل البريد الإلكتروني للتصيد الاحتيالي غير المرغوب فيها.

مع تركيز أقوى على استخراج البيانات ، يستخدم هذا التكرار الأخير من سلالة برامج الفدية من BianLian "بروتوكول نقل الملفات و Rclone ، وهي أداة تستخدم لمزامنة الملفات مع التخزين السحابي من أجل استخراج البيانات. لاحظ مكتب التحقيقات الفيدرالي أن الجهات الفاعلة في مجموعة BianLian تقوم بتثبيت Rclone وملفات أخرى في مجلدات عامة وغير محددة عادة ... لاحظت ACSC أن الجهات الفاعلة في مجموعة BianLian تستخدم خدمة مشاركة الملفات الضخمة لاستخراج بيانات الضحايا.

لماذا تحدث هذه الحوادث؟

اليوم ، لن تعتبر برامج الفدية كناقل تهديد خاص بها "جديدة" بالضبط. عندما تكون هناك بيانات ، هناك فرصة لجهات التهديد لاحتجاز هذه المعلومات الحساسة كرهينة والمطالبة بالدفع مقابل إصدارها. يعود هذا المفهوم إلى الأيام الأولى للعدوى بالبرامج الضارة ، عندما ظهرت سلالة "فيروس الإيدز" على الساحة كواحدة من أولى حالات برامج الفدية.

يستمر نهج الابتزاز وسرقة البيانات في الارتفاع في شعبيته بين مجموعات برامج الفدية ، حيث تتخذ المنظمات الضحية موقفا أكثر صرامة بشأن الاستسلام لمطالب دفع برامج الفدية التقليدية. من خلال "طريقة العمل" المجددة هذه ، يحصل ممثلو التهديد على وصولهم الأولي ، ويتحركون أفقيا عبر شبكات الضحية ، ويجدون بيانات حساسة / قيمة للاستخراج اللاحق ، وينشرون حمولات برامج الفدية الخاصة بهم ، ويصدرون مطالبهم في النهاية. من هذه النقطة ، إذا لم تدفع المنظمة الضحية طلب الفدية الأولي ، فإن الجهات الفاعلة في التهديد ستهدد بتسريب البيانات المسروقة عبر الإنترنت.

لسوء الحظ ، يكتسب نموذج الابتزاز المزدوج الجديد والمحسن هذا قوة جذب أقوى بين مجرمي الإنترنت وحملات التهديد الخاصة بهم ، حيث يطالبون بمدفوعات منفصلة لفك تشفير الأنظمة المتأثرة وعدم تسريب بيانات الضحية المسروقة.

ما الذي يمكن عمله؟

كحد أدنى ، يجب تمكين إرشادات الأمان الأساسية والمصادقة متعددة العوامل واستخدامها حيثما أمكن ذلك. يتم استدعاء هذا على وجه التحديد في الاستشارة المذكورة أعلاه باسم "المصادقة متعددة العوامل المقاومة للتصيد الاحتيالي". يعد BianLian مثالا آخر على كيفية الحصول على بيانات اعتماد ثابتة وصالحة واستغلالها لتسهيل وصول أكبر إلى البنية التحتية للضحية.

يركز برنامج الفدية ، كما يوحي الاسم ، بشكل أساسي على احتجاز بيانات المنظمة الضحية كرهينة للحصول على فدية (لا توجد نقاط لتخمين ذلك). كيف؟ تقليديا ، يتم ذلك عن طريق تشفير ملفات الضحية. إذا تم أخذ ملفات مؤسستك كرهينة باستخدام خوارزميات تشفير مجموعة التهديد ، فقد طور الفريق في Avast أداة فك تشفير خاصة ب BianLian لمساعدة الضحايا على استرداد بياناتهم المشفرة مجانا وتجنب دفع فدية للمهاجمين.

بالإضافة إلى ذلك، يتم تشجيع المنظمات بشدة على الاستفادة من مؤشرات التسوية المعروفة (IOC) في منصاتها المناسبة للكشف عن عدوى بيانليان وعلاجها والوقاية منها.

وكما أشارت وكالات الاستخبارات المعنية في مشورتها، فإن الحد من سطح الهجوم هو أسلوب مهم لتخفيف المخاطر يجب مراعاته، لا سيما عندما تبدو الحركات الجانبية وكأنها TTP شائع آخر هنا. يعد الحد الصارم من خدمات RDP وسطح المكتب البعيد توصية شائعة مقدمة للتهديدات الأخيرة مثل Lapsus $ و Venus ، وهي توصية يجب أن تؤخذ على محمل الجد بنفس القدر بالنسبة ل BianLian.

من المفهوم أن مؤسسات اليوم تعتمد بشكل كبير على خدمات وقدرات الوصول عن بعد للسماح للقوى العاملة لديها بالعمل والتعاون عبر الإعدادات الموزعة. لهذا السبب ، قد لا يكون من الممكن اتباع نهج قاس ببساطة عن طريق "التخلص" من أدوات RDP الحالية. بدلا من ذلك ، يجب على المؤسسات إيجاد طرق للتخفيف من المخاطر الأساسية المرتبطة باستخدام سطح المكتب البعيد واستغلاله حيثما أمكن ذلك.

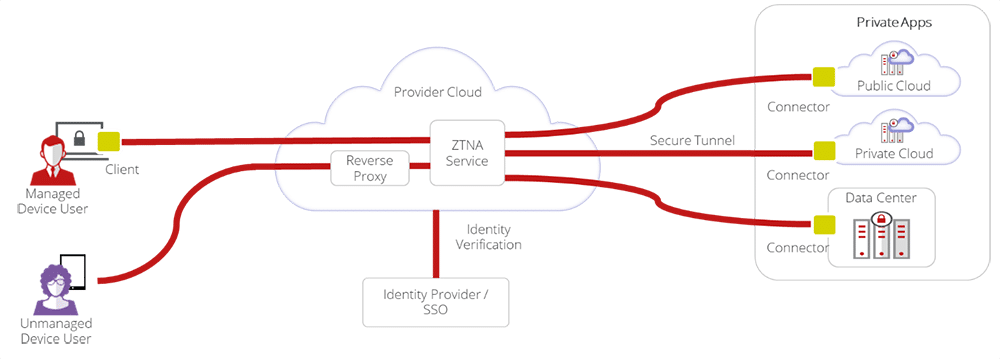

على سبيل المثال ، التوافق مع مبادئ Zero Trust Network Access (ZTNA) يمكن أن يساعد بشكل كبير في تقليل سطح الهجوم - مما يعني أن الوصول إلى أي مورد يتم رفضه افتراضيا. يفترض أن يكون كل مستخدم وجهاز ، سواء كان داخليا أو بعيدا ، غير آمن ومحفوف بالمخاطر ، ويجب التحقق من هويته ووضعه الأمني قبل منح الوصول إلى الموارد الخاصة الحساسة ، بما في ذلك خدمات اتصال RDP.

تسمح ZTNA للمؤسسات بإنشاء محيط محدد بالبرمجيات وتقسيم شبكة الشركة إلى قطاعات صغيرة متعددة. من خلال السماح فقط بالوصول "الأقل امتيازا" إلى تطبيقات وموارد داخلية محددة - وليس الشبكة الأساسية بأكملها لأي مستخدم لديه مفاتيح تسجيل دخول صالحة - يتم تقليل سطح الهجوم بشكل كبير ، وبالتالي منع الحركة الجانبية للتهديدات من الحسابات أو الأجهزة المخترقة.

مراجع:

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-136a

- https://www.cisa.gov/sites/default/files/publications/fact-sheet-implementing-phishing-resistant-mfa-508c.pdf

- https://decoded.avast.io/threatresearch/decrypted-bianlian-ransomware/

- https://www.bleepingcomputer.com/news/security/venus-ransomware-targets-publicly-exposed-remote-desktop-services/

استخدام Skyhigh Security?

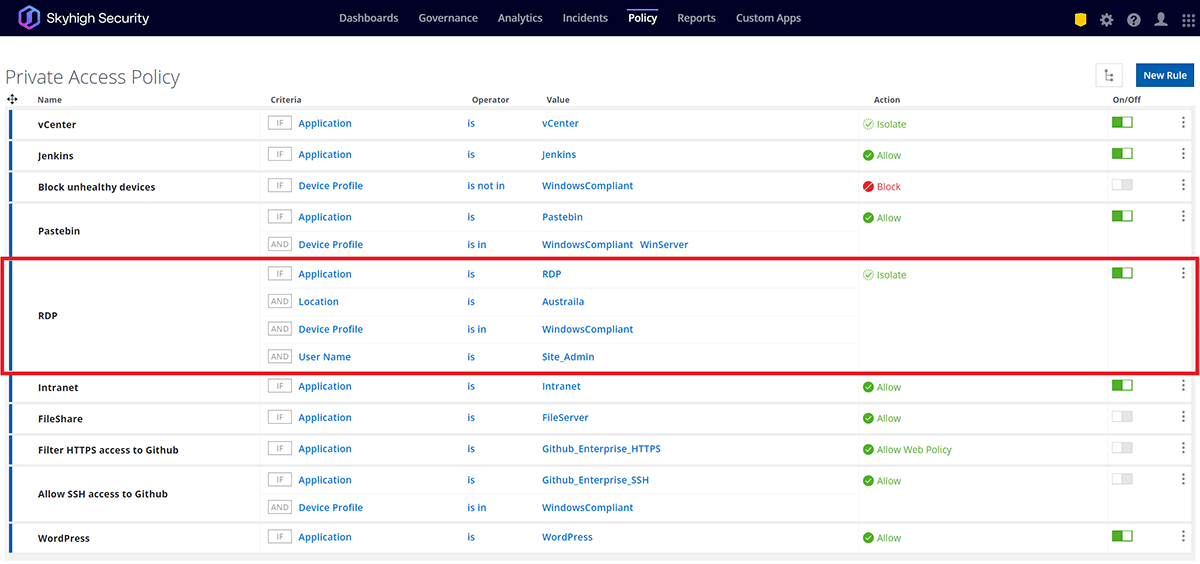

- النفوذ Private Access قواعد السياسة لفرض الوصول الخاضع للرقابة مباشرة إلى التطبيقات الخاصة ، والقضاء على مخاطر الحركة الجانبية.

- تحديد ملفات تعريف الأجهزة وتقييمات الموقف للأجهزة المدارة/غير المدارة التي تطلب الوصول إلى موارد الشركة، سواء داخليا أو خارجيا.

- تمكين عمليات تدقيق التكوين لاكتشاف ومراقبة الخدمات المعرضة للوصول غير المقيد.

- قم بتقييم أنشطة المستخدم بما يتجاوز عمليات تسجيل الدخول الأولية لتشمل حركات المستخدم وسلوكياته والوصول إلى خدمات الشركة والمواقع والعديد من الحالات الشاذة المحتملة الأخرى.

- حظر الأجهزة غير المدارة وفرض المصادقة متعددة العوامل والعديد من سياسات الوصول السياقية الأخرى للمساعدة في إيقاف إعادة الاستخدام الناجحة لبيانات اعتماد التطبيقات السحابية المسروقة.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- يحصل ممثلو تهديد BianLian على وصول أولي إلى شبكات الضحايا من خلال الاستفادة من بيانات اعتماد بروتوكول سطح المكتب البعيد (RDP) الصالحة والمعرضة للخطر التي تم الحصول عليها من وسطاء الوصول الأولي الخارجيين أو عبر تقنيات التصيد الاحتيالي.

- بعد الاستغلال الناجح ، يستعد المشغلون للتنفيذ عن بعد لأوامر النظام عن طريق نشر البرامج النصية الضارة لقشرة الويب على الأنظمة المصابة.

- يقوم ممثلو مجموعة BianLian بزرع باب خلفي مخصص خاص بكل ضحية وتثبيت برامج الإدارة والوصول عن بعد - مثل TeamViewer و Atera Agent و SplashTop و AnyDesk - من أجل المثابرة والقيادة والتحكم.

- ثم يستخدم الفاعلون في التهديد حسابات صالحة للحركة الجانبية عبر الشبكة ولمتابعة أنشطة المتابعة الأخرى.

- لاستخراج البيانات في نهاية المطاف لأغراض الابتزاز ، تستخدم المجموعة مزيجا من بروتوكول نقل الملفات (FTP) و Rclone ، وهي أداة مزامنة ملفات موجهة إلى البنية التحتية للتخزين السحابي.