موارد

إنتليجنس دايجست

فوضى الرعاية الصحية: خرق البيانات يضرب عشرات المستشفيات والعيادات

صناعة الرعاية الصحية تهتز بسبب خرق هائل للبيانات يؤثر على ملايين الضحايا

بقلم رودمان رامزانيان - قائد التهديدات السحابية العالمية

16 أغسطس 2023 16 أغسطس 2023 7 دقائق للقراءة

وقعت HCA Healthcare ، وهي مزود رعاية صحية بارز له وجود واسع النطاق في فلوريدا و 19 ولاية أخرى ، مؤخرا ضحية لخرق شديد للبيانات يحتمل أن يؤثر على ما يصل إلى 11 مليون شخص. ظهر الحادث المقلق عندما ظهرت معلومات المريض الشخصية على منتدى عبر الإنترنت.

على وجه التحديد ، تضمنت مجموعة البيانات المخترقة معلومات تعريف شخصية حساسة (PII) ، تشمل:

- الأسماء والمدن والولايات والرموز البريدية للمرضى

- تفاصيل الاتصال مثل أرقام الهواتف وعناوين البريد الإلكتروني، إلى جانب الجنس وتواريخ الميلاد

- تواريخ الخدمة المحددة والمواقع وتواريخ المواعيد القادمة

وفقا لبيان HCA ، سرق ممثلو التهديد 27 مليون صف من البيانات من "موقع تخزين خارجي" لكنها لم تكتشف "أي نشاط ضار" على شبكات أو أنظمة HCA.

مع ارتفاع متوسط تكلفة خرق بيانات الرعاية الصحية إلى 11 مليون دولار ، وفقا لتقرير تكلفة خرق البيانات لعام 2023 من IBM Security ، فإنه بمثابة تذكير صارخ بالأهمية المتزايدة باستمرار لممارسات الأمن السيبراني القوية في صناعة الرعاية الصحية.

تواجه الصناعة الصحية عددا أكبر من خروقات البيانات مقارنة بجميع القطاعات الأخرى ، كما تم الإبلاغ عنها باستمرار من قبل معهد Ponemon وتقارير تحقيقات خرق البيانات من Verizon.

لماذا تحدث هذه الحوادث؟

في هذه الحالة ، سهل الوصول غير المصرح به إلى "موقع تخزين خارجي" سرقة البيانات الهائلة. تقليديا ، سيتم حراسة مواقع التخزين بشدة من قبل الداخلية Data Loss Prevention عناصر التحكم أو تقنيات مراقبة نشاط قاعدة البيانات المدفونة داخل البنى التحتية الداخلية.

لسوء الحظ ، ومع ذلك ، فإن واقع الأعمال وعمليات تكنولوجيا المعلومات الحديثة ينطوي على مجموعة متنوعة من المستخدمين والأجهزة والمواقع والسياقات وأغراض العمل للتفاعل مع تلك البيانات المخزنة. تمثل هذه المتغيرات تحديات فريدة لكيفية حماية البيانات. خاصة في حالة الوصول إلى "مواقع التخزين الخارجية" خارج محيط الشبكة التقليدية.

وبالنظر إلى الطبيعة المترابطة لأنظمة الرعاية الصحية، فإن التوصل إلى حل وسط لهدف واحد يمكن أن يؤدي إلى آثار بعيدة المدى.

وفقا لمركز أمن الإنترنت (CIS) ، "المعلومات الصحية الشخصية (PHI) أكثر قيمة في السوق السوداء من بيانات اعتماد بطاقة الائتمان أو معلومات التعريف الشخصية العادية (PII). لذلك ، هناك حافز أكبر لمجرمي الإنترنت لاستهداف قواعد البيانات الطبية ".

تشكل الهجمات الإلكترونية ، التي تلوح في الأفق باستمرار كتهديد خطير ، خطرا كبيرا على المؤسسات ، وتشمل الضرر المحتمل للعمليات التجارية والملكية الفكرية والبيانات الحساسة والسمعة. ومع ذلك ، في مجال الرعاية الصحية ، يتم رفع المخاطر أعلى. يمكن أن يؤدي فقدان البيانات إلى عواقب تهدد الحياة ، في حين أن سرقة سجلات المرضى تشكل انتهاكا للخصوصية مع تأثيرات دائمة على الأفراد المتضررين.

يواجه قطاع الرعاية الصحية ، على وجه الخصوص ، عددا من تحديات الأمن السيبراني:

- عدم كفاية الاستثمار في البنى التحتية الرقمية الآمنة

- تدريب غير كاف

- البنى التحتية التي عفا عليها الزمن والضعيفة

- ممارسات الأمن السيبراني دون المستوى

- التعقيدات الناشئة عن التبعيات المتعددة الوكالات

- التكاليف المرتفعة المرتبطة بتنفيذ الأمن السيبراني

- نقص محو الأمية الإلكترونية بين القوى العاملة

ويؤدي تراكم هذه القضايا إلى خلق العديد من نقاط الضعف ونقاط الدخول غير المحمية بشكل كاف والتي أصبحت جاهزة للاستغلال من قبل الجهات الفاعلة التي تشكل تهديدا. عندما يتم الاعتماد على نقاط الضعف هذه لحماية البيانات الحساسة والقيمة للغاية ، تصبح العواقب المحتملة هائلة ، مما يؤدي إلى أضرار واسعة النطاق.

ما الذي يمكن عمله؟

لسوء الحظ ، فإن خروقات البيانات هذه خارجة عن سيطرة الشخص العادي. عادة ما يستخدم مقدمو الرعاية الصحية المعلومات التي يجمعونها منك لعلاجك ، لذلك لا يمكنك حجب تفاصيل معينة عن المستشفيات ومقدمي الرعاية الصحية.

في العصر الحديث للشبكات المترابطة - مثل تلك المستخدمة من قبل المستشفيات ومقدمي الرعاية الصحية - غالبا ما تعتمد المؤسسات على مواقع التخزين الخارجية ، مثل مراكز البيانات التابعة لجهات خارجية ، أو حلول تخزين البيانات الخارجية ، أو موفري التخزين السحابي ، لتخزين بياناتهم وإدارتها. بينما توفر حلول التخزين الخارجية هذه الراحة وقابلية التوسع والفعالية من حيث التكلفة ، فإنها تقدم أيضا مخاطر أمنية كبيرة. هذا هو المكان الذي مفهوم Zero Trust Network Access (زتنا) يأتي في اللعب.

تتعامل ZTNA مع كل طلب (خذ: طلب وصول إلى موقع تخزين خارجي ، على سبيل المثال) على أنه يحتمل أن يكون ضارا ويتطلب التحقق والتفويض في كل خطوة من خطوات العملية. هذا أمر بالغ الأهمية بشكل خاص عند التعامل مع مواقع التخزين الخارجية للأسباب التالية:

- التعرض للبيانات والتسرب: يمكن الوصول إلى مواقع التخزين الخارجية ، وخاصة خدمات التخزين السحابية ، من قبل العديد من الأطراف ، بما في ذلك موظفي مزود الخدمة والمستخدمين الآخرين. بدون تدابير أمنية مناسبة ، قد يتم الكشف عن البيانات الحساسة أو تسريبها أو الوصول إليها عن غير قصد من قبل أفراد غير مصرح لهم.

- تسوية بيانات الاعتماد: إذا تمكن أحد المهاجمين من الوصول إلى بيانات اعتماد صالحة من خلال التصيد الاحتيالي أو الهندسة الاجتماعية أو وسائل أخرى، فيمكنه استغلال بيانات الاعتماد هذه للوصول إلى موقع التخزين الخارجي والبيانات الموجودة بداخله. تقلل ZTNA من تأثير بيانات الاعتماد المخترقة من خلال طلب عوامل مصادقة إضافية وإعادة تقييم مستوى ثقة الطرف الطالب باستمرار.

- التهديدات الداخلية: بينما تثق المؤسسات في موظفيها ، تظل التهديدات الداخلية احتمالا. قد يسيء الموظفون الذين لديهم حق الوصول الشرعي إلى مواقع التخزين الخارجية استخدام امتيازاتهم أو يقعون ضحية لسرقة بيانات الاعتماد، مما يؤدي إلى انتهاكات محتملة للبيانات. تخفف ZTNA من هذه المخاطر من خلال التقييم المستمر لموقف المستخدم وسياقه وسلوكه.

- الحركة الجانبية: إذا نجح أحد المهاجمين في التسلل إلى شبكة المؤسسة، فقد يحاول التحرك أفقيا والوصول إلى مواقع التخزين - إما داخليا أو متصلا خارجيا. يحد ZTNA من فرص الحركة الجانبية ، مما يقلل من سطح الهجوم ويحد من الضرر المحتمل.

- حماية البيانات المتكاملة: مضمن Data Loss Prevention تمنع إمكانات (DLP) المستخدمين غير المصرح لهم من تحميل البيانات الحساسة وتنزيلها وحتى عرضها من أي موقع أو جهاز. يمكن فرض ضوابط الوصول التكيفية بناء على تقييمات وضع الجهاز المستمرة.

عندما يتعلق الأمر بحماية أي بيانات قيمة - أقل حساسية ، سجلات صحية شخصية - يجب تطبيق تركيز قوي على كيفية ومكان تخزين البيانات والوصول إليها واستخدامها ومن قبل من أو ما هي الأصول.

لا يمكن للمؤسسات "البحث عن التهديدات" بأثر رجعي للبيانات التي تم تسريبها بالفعل. لا يوجد منتج أو أداة يمكنها العثور على بياناتك المسربة بالفعل ، وإعادة عقارب الوقت إلى الوراء ، وإعادة كل شيء معا مرة أخرى! لهذا السبب تعتمد حماية البيانات على نظام استباقي لاكتشاف البيانات وتحديدها وتصنيفها وحمايتها لمنع حدوث الانتهاكات في المقام الأول.

تحدد التصنيفات المحتوى الحساس وتتتبعه من خلال تطبيق بصمات المحتوى أو العلامات / التعريفات على الملفات والمحتوى. قد يكون لدى بعض المؤسسات تصنيفات بيانات موجودة تم تعيينها بواسطة حلول مثل Titus أو Boldon James أو حماية البيانات في Azure (AIP) من Microsoft. توفر بعض حلول DLP القدرة على التكامل مع التصنيفات الحالية والاستفادة منها من أجل تسريع العملية الشاملة.

هناك عدة طرق لدمج تصنيفات البيانات في ممارسات الأمان الخاصة بك، بما في ذلك (على سبيل المثال لا الحصر):

- بصمة المحتوى: أنشئ فهارس لتجزئة بياناتك لمنع المعلومات الحساسة أو السرية من مغادرة المؤسسة من خلال إنشاء سياسات امتثال حولها.

- سمات الملف/البيانات: يوفر القدرة على تصنيف الملفات بناء على الكلمات الرئيسية والقواميس أو البيانات الوصفية للملف أو المحتوى داخل الملف / المستند نفسه.

- التعرف الضوئي على الحروف (OCR): يوسع حماية DLP ضد الأوراق الضريبية أو جوازات السفر أو معلومات بطاقة الائتمان أو بيانات التعريف الشخصية التي يمكن تحميلها أو مشاركتها كصور.

- مطابقة مستندات الفهرس (IDM): يتيح لك بصمة محتوى بيانات الشركة الحساسة في المستندات، مثل مستندات Word أو PDF أو PowerPoint أو CAD، مما يحسن دقة الكشف عن البيانات الحساسة التي يصعب العثور عليها بطريقة أخرى.

- مطابقة البيانات الدقيقة (EDM): يقوم بأخذ بصمات البيانات الحساسة المنظمة ، المصممة للكشف عن معلومات تحديد الهوية الشخصية والبيانات السرية الأخرى المخزنة في ملف بيانات منظم مثل جدول البيانات أو CSV ، بدقة اكتشاف عالية جدا ومعدلات إيجابية خاطئة منخفضة.

خاصة في حالة EDM ، Skyhigh Security يستخدمه لإنشاء بصمات الأصابع - ما يصل إلى 6 مليارات خلية - التي تحمي سجلات قاعدة بيانات المستخدم الحساسة بتنسيق صف وعمود (يتم استخراجها عادة من قاعدة بيانات بتنسيق CSV) ، وإنشاء فهارس منظمة لتلك البيانات ، واستخدام سياسات DLP لمنع المعلومات الحساسة من مغادرة المؤسسة.

في هذه الحالة ، تعد السجلات الطبية للمرضى (وبشكل أكثر شمولية ، سجلات الموظفين و / أو العملاء ، وما إلى ذلك) أمثلة نموذجية لمجموعات المعلومات الكبيرة والحساسة التي تحتاج إلى الحماية. على الرغم من أنه يمكنك حماية مثل هذه السجلات عن طريق مطابقة الأنماط ومصطلحات القاموس، إلا أن طرق مطابقة البيانات هذه تتطلب شروطا معقدة ومنطق قاعدة، والتي تكون عرضة للمطابقة الخاطئة.

قد لا تكون مطابقة الحقول الفردية لسجل حساس ، مثل الاسم وتاريخ الميلاد والمعرف الفريد للمريض ورقم الهاتف مفيدة ، ويمكن أن تؤدي بسهولة إلى تطابق خاطئ. لكن مطابقة حقلين أو أكثر من نفس السجل الحساس (على سبيل المثال ، الاسم ورقم الضمان الاجتماعي) داخل نفس النص (مثل بريد إلكتروني أو مستند) يشير إلى وجود معلومات ذات صلة ذات مغزى. تتطابق بصمات EDM (المحسنة) مع الكلمات الفعلية في الأعمدة المحددة ضمن تقارب معين في سجل (سطر أو صف) مع سجل المستخدم الأصلي ، مما يمنع التطابقات الخاطئة.

بشكل أساسي ، يجب أن تكون هذه الحد الأدنى من القدرات المضمنة في حل ونظام DLP على مستوى المؤسسة.

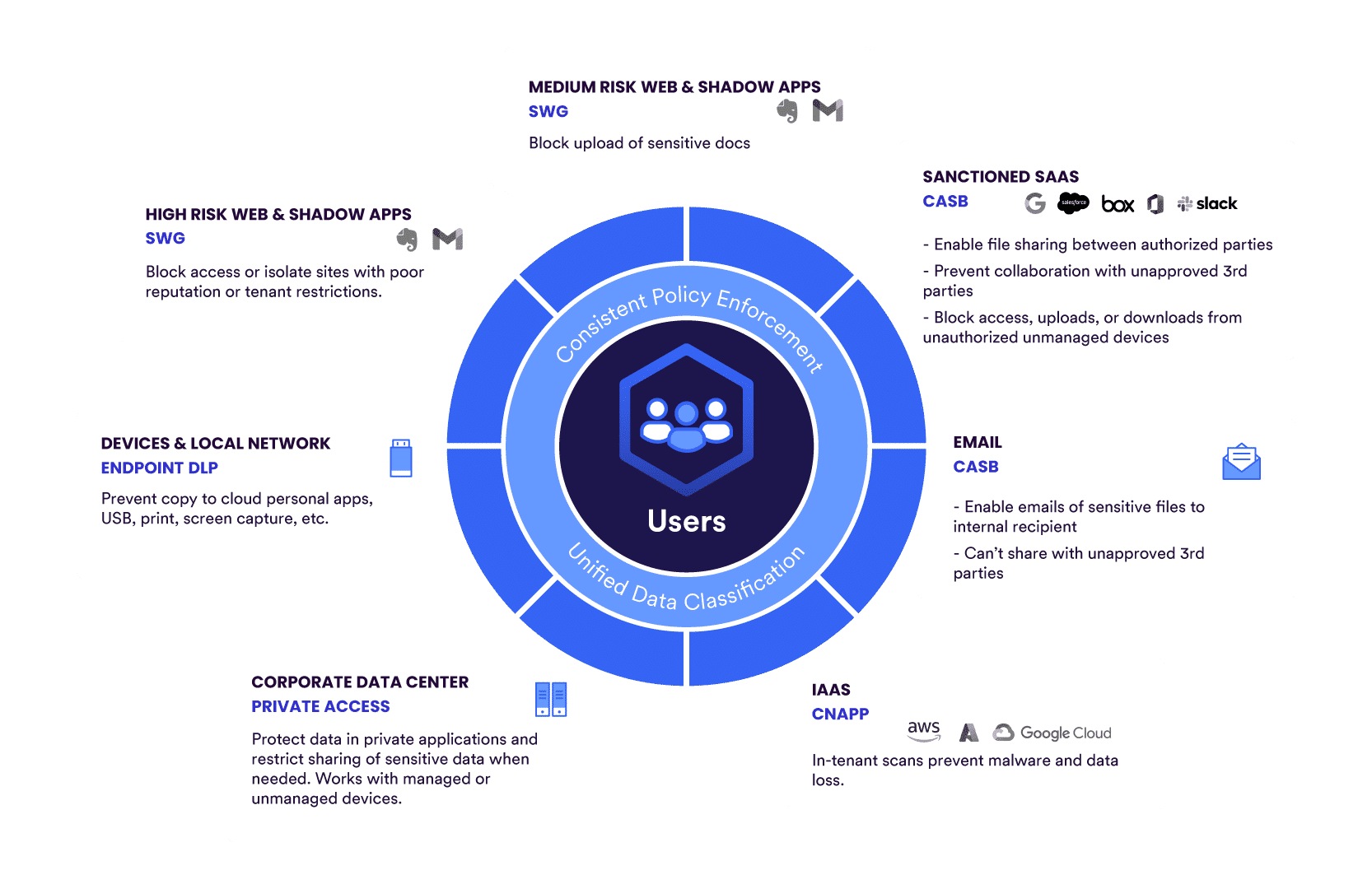

للعملاء الحاليين ، Skyhigh SecurityUnified Data Protection تمثيلا مرئيا للمعلومات الحساسة يوضح مكان توزيعها وكيفية استخدامها وأين تم تسللها عبر جميع التطبيقات السحابية والويب والتطبيقات الخاصة والبريد الإلكتروني ونقاط النهاية ، مع تسليط الضوء على مخاطر الامتثال للبيانات. Skyhigh Security يحمي من فقدان البيانات من خلال تطبيق التصنيفات على سياسات حماية البيانات التي تؤدي إلى اتخاذ الإجراءات ، مما يؤدي إلى وقوع حوادث عند تحديد البيانات الحساسة.

اصلا Skyhigh Security's Cloud Access Security Broker تدعم منصة (CASB) التعريفات المضمنة وعمليات التحقق من الصحة ومعلومات الكلمات الرئيسية لمعرفات بيانات الرعاية الصحية ، بما في ذلك أرقام الرعاية الطبية الأسترالية وأرقام تسجيل إدارة مكافحة المخدرات ورموز الأدوية الوطنية (NDC) وتعريفات المزود الوطني (NPI) وأرقام الخدمة الصحية الوطنية في المملكة المتحدة (NHS) والمزيد.

الحقيقة هي أن اكتشاف بياناتك وتعريفها وتصنيفها وحمايتها باستمرار ليس مهمة بسيطة "ضبط ونسيان" ، كما أنها ليست تمرينا فائق السرعة إذا تم إجراؤها بدقة وبشكل صحيح.

يعد تصنيف البيانات أحد العوامل الرئيسية لحماية البيانات وخصوصية البيانات. ومن ثم ، من خلال وضع أساس قوي للممارسات الشائعة لاكتشاف البيانات وتعريفها وتصنيفها ، يمكن للمؤسسات تطبيق حماية بيانات أكثر شمولا وجوهرية عبر قنوات التسرب المحتملة أينما كانت.

استخدام Skyhigh Security?

- تأمين الوصول إلى مواقع التخزين والتطبيقات الخاصة من خلال تنفيذ Zero Trust Network Access (ZTNA) القدرات.

- تحديد ملفات تعريف أجهزة محددة لتقييم الوضع الأمني للأجهزة المتصلة والأطراف الطالبة باستمرار .

- دمج وإنشاء وتطبيق تصنيفات ملفات DLP بين Skyhigh Security وتريليكس إيبو.

- تطبيق التعريفات المضمنة وعمليات التحقق من الصحة ومعلومات الكلمات الرئيسية لمعرفات بيانات الرعاية الصحية.

- استفد من تصنيفات حماية البيانات في Microsoft Azure (AIP) الحالية لحماية البيانات الحساسة والقيمة.

- تصنيف الملفات استنادا إلى سريتها وفرض السياسات المرتبطة بمستوى السرية هذا.

- راقب البيانات المنظمة وغير المهيكلة لمؤسستك داخل قواعد البيانات، وقم ببناء بصمات الأصابع للمساعدة في حمايتها في جميع الأوقات.

- تطبيق بصمات مطابقة البيانات الدقيقة (EDM) لحماية سجلات قاعدة بيانات المستخدم الحساسة بتنسيقات الصفوف والأعمدة.

- قم بتمكين تحليل التعرف الضوئي على الأحرف (OCR) لاستخراج النص والمحتويات الحساسة من ملفات الصور المدعومة.

- افحص الخدمات السحابية وافحصها بحثا عن أي محتوى ينتهك سياسات منع فقدان البيانات.

- التكامل مع Boldon James و Titus و Box وتقنيات تصنيف الدعم الأخرى.

- حدد معايير المطابقة لانتهاكات السياسة، بما في ذلك البيانات الوصفية للملفات والتعبيرات العادية والمزيد.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- ذكرت HCA Healthcare أن ممثلا غير مصرح به سرق البيانات عبر ~ 11 مليون مريض في 20 ولاية ، بما في ذلك فلوريدا ، ونشرها على منتدى على الإنترنت. واحتوت القائمة المنشورة على المنتدى على 27 مليون صف من البيانات.

- وفقا ل HCA ، تشتمل البيانات على أسماء المرضى ومعلومات العنوان (بما في ذلك المدينة والولاية والرمز البريدي) وعناوين البريد الإلكتروني للمريض وأرقام الهواتف وتواريخ الميلاد والجنس وتواريخ خدمة المرضى ، بما في ذلك تفاصيل حول المواقع والمعلومات المتعلقة بالمواعيد القادمة.

- تعتقد HCA أن البيانات سرقت من موقع تخزين خارجي يستخدم لأتمتة رسائل البريد الإلكتروني.

- لم تكشف HCA عن التاريخ الدقيق الذي علمت فيه بسرقة البيانات.