ทรัพยากร

MITRE ATT&CK ใน Skyhigh SecurityCASB ของ – ปกป้องด้วยความแม่นยํา

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor, Skyhigh Security

3 มิถุนายน 2565 3 อ่านนาที

ในฐานะนักยุทธศาสตร์การทหารโบราณซุนวูกล่าวอย่างมีชื่อเสียงว่า: "ถ้าคุณรู้จักศัตรูและรู้จักตัวเองคุณไม่จําเป็นต้องกลัวผลของการต่อสู้ร้อยครั้ง"

สกายไฮ Cloud Access Security Broker (CASB) ซึ่งเป็นแพลตฟอร์มการรักษาความปลอดภัยแบบมัลติคลาวด์สําหรับองค์กร รวมถึง MITRE ATT&CK ในเวิร์กโฟลว์สําหรับนักวิเคราะห์ SOC เพื่อตรวจสอบภัยคุกคามบนคลาวด์และผู้จัดการความปลอดภัยเพื่อป้องกันการโจมตีในอนาคตอย่างแม่นยํา

องค์กรส่วนใหญ่ใช้บริการคลาวด์มากกว่า 1,500 รายการ สร้างเหตุการณ์นับล้านตั้งแต่การเข้าสู่ระบบ การแชร์ไฟล์ การดาวน์โหลด และการดําเนินการจํานวนไม่จํากัดที่มีไว้สําหรับประสิทธิภาพการทํางานแต่ถูกเอารัดเอาเปรียบโดยฝ่ายตรงข้าม จนถึงขณะนี้การตามล่าหากิจกรรมที่เป็นปฏิปักษ์ภายในกองหญ้านั้นเป็นความพยายามที่ยากลําบากโดยมีเสียงรบกวนมากจนการละเมิดข้อมูลจํานวนมากไม่มีใครสังเกตเห็นจนกว่าจะสายเกินไป

สกายไฮ Security Service Edge (SSE) ซึ่งรวมถึง Skyhigh CASB ใช้วิธีการหลายชั้นในการตรวจสอบภัยคุกคามบนคลาวด์ที่สามารถเร่งเวลาของคุณในการตรวจจับกิจกรรมของฝ่ายตรงข้ามในบริการคลาวด์ของคุณระบุช่องว่างและใช้การเปลี่ยนแปลงเป้าหมายกับนโยบายและการกําหนดค่าของคุณ

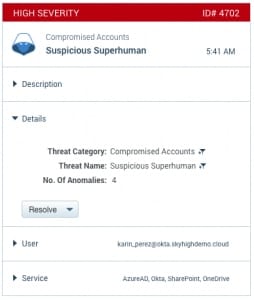

ขั้นแรกกองฟางของเหตุการณ์จะได้รับการประมวลผลอย่างต่อเนื่องเทียบกับพื้นฐานของพฤติกรรมที่ดีที่ทราบโดย User and Entity Behavior Analytics (UEBA) เพื่อระบุความผิดปกติและภัยคุกคามที่เกิดขึ้นจริงในสภาพแวดล้อมของคุณประเมินพฤติกรรมในบริการและบัญชีต่างๆ

การดําเนินการนี้จะนํากระบวนการตรวจสอบของคุณไปสู่จํานวนเหตุการณ์ที่จัดการได้ เหตุการณ์เหล่านั้นจึงเป็นภาษาเดียวกับ SOC – MITRE ATT&CK ที่เหลือ เหตุการณ์ด้านความปลอดภัยบนคลาวด์แต่ละรายการจะถูกแมปกับกลยุทธ์และเทคนิคของ ATT&CK ซึ่งแสดงให้คุณเห็นกิจกรรมที่เป็นปฏิปักษ์ที่กําลังดําเนินการในสภาพแวดล้อมของคุณ

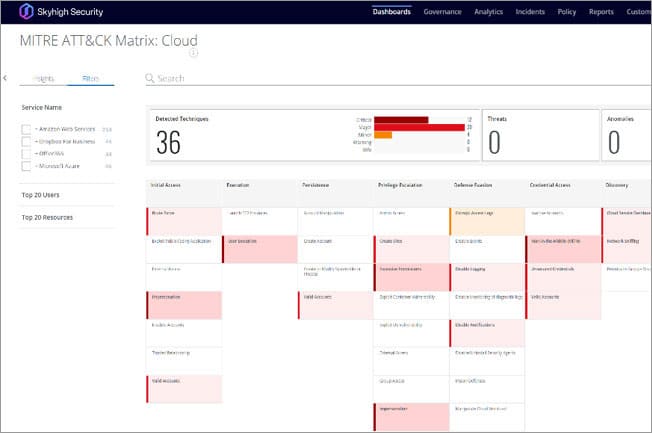

มุมมอง MITRE ATT&CK แบบมัลติคลาวด์ของกิจกรรมที่เป็นปฏิปักษ์ใน Skyhigh Cloud Access Security Broker (แคสบี)

มุมมอง MITRE ATT&CK แบบมัลติคลาวด์ของกิจกรรมที่เป็นปฏิปักษ์ใน Skyhigh Cloud Access Security Broker (แคสบี)

คุณมีสามมุมมองภายใน Skyhigh CASB:

- ย้อนหลัง: ดูเทคนิคของปฏิปักษ์ทั้งหมดที่เกิดขึ้นแล้วในสภาพแวดล้อมของคุณ

- เชิงรุก: กําลังดูการโจมตี ซึ่งคุณสามารถดําเนินการเพื่อหยุดได้

- Kill-chain เต็มรูปแบบ: การดูการรวมกันของเหตุการณ์ความผิดปกติภัยคุกคามและช่องโหว่เป็นสตริงแบบองค์รวมของการละเมิด

หลายทีมในองค์กรของคุณได้รับประโยชน์จากการเพิ่ม Skyhigh นี้ Security Service Edge (เอสเอสอี):

- ทีม SecOps ก้าวหน้าจากเชิงรับเป็นเชิงรุก: Skyhigh CASB ช่วยให้นักวิเคราะห์เห็นภาพภัยคุกคามที่ดําเนินการไม่เพียง แต่ในเฟรมเวิร์ก ATT&CK เท่านั้น แต่ยังรวมถึงการโจมตีที่อาจเกิดขึ้นซึ่งสามารถหยุดได้ในสภาพแวดล้อม Software-as-a-Service (SaaS), Platform-as-a-Service (PaaS) และ Infrastructure-as-a-Service (IaaS)

- ทีม SecOps ทําลายไซโล: ขณะนี้ทีม SecOps สามารถนําเหตุการณ์ด้านความปลอดภัยบนคลาวด์ที่กรองไว้ล่วงหน้ามาสู่แพลตฟอร์ม Security Information Event Management (SIEM)/Security Orchestration, Automation and Response (SOAR) ผ่าน API ซึ่งแมปกับเฟรมเวิร์ก ATT&CK เดียวกันกับที่ใช้สําหรับการตรวจสอบภัยคุกคามปลายทางและเครือข่าย

- ผู้จัดการความปลอดภัยปกป้องด้วยความแม่นยํา: Skyhigh CASB ยกระดับ Cloud Security Posture Management (CSPM) ไปอีกขั้น โดยให้คําแนะนําการกําหนดค่าบริการคลาวด์แก่ผู้จัดการความปลอดภัยสําหรับสภาพแวดล้อม SaaS, PaaS และ IaaS ซึ่งกล่าวถึงเทคนิคเฉพาะของฝ่ายตรงข้าม ATT&CK

ทีม SecOps จํานวนมากใช้ประโยชน์จากกระบวนการและเฟรมเวิร์กที่ทําซ้ําได้ เช่น ATT&CK เพื่อลดความเสี่ยงและตอบสนองต่อภัยคุกคามต่อปลายทางและเครือข่ายของตน แต่จนถึงขณะนี้ภัยคุกคามและช่องโหว่บนคลาวด์ได้นําเสนอกระบวนทัศน์ที่ไม่คุ้นเคย ด้วยการแปลภัยคุกคามและช่องโหว่บนคลาวด์เป็นภาษาทั่วไปของ ATT&CK ทําให้ Skyhigh CASB ช่วยให้ทีมรักษาความปลอดภัยสามารถขยายกระบวนการและรันบุ๊กไปยังระบบคลาวด์ทําความเข้าใจและตอบสนองต่อช่องโหว่ของระบบคลาวด์ล่วงหน้าและปรับปรุงความปลอดภัยขององค์กร

เรียนรู้เพิ่มเติมเกี่ยวกับ Skyhigh SSE

กลับไปที่บล็อกเนื้อหาที่เกี่ยวข้อง

บล็อกที่กำลังได้รับความนิยม

คุณลักษณะของ LLM ที่ CISO ทุกคนควรติดตามในปัจจุบัน

สารัง วารุดการ์ 18 กุมภาพันธ์ 2569

จากข้อกำหนดของ DPDPA สู่การมองเห็นข้อมูล: ความจำเป็นของ DSPM

นิฮาริกา เรย์ และซารัง วารัดการ์ วันที่ 12 กุมภาพันธ์ พ.ศ. 2569

Skyhigh Security ไตรมาสที่ 4 ปี 2025: ควบคุมได้ดียิ่งขึ้น มองเห็นภาพรวมได้ชัดเจนขึ้น และดำเนินการได้รวดเร็วขึ้นในด้านข้อมูล เว็บ และคลาวด์

ไทอากา วาสุเดวัน 21 มกราคม 2569

ความเสี่ยงที่ซ่อนอยู่ของ GenAI ที่อาจทำให้บริษัทของคุณสูญเสียเงินหลายล้าน (และวิธีแก้ไขในวันนี้)

เจสซี กรินเดแลนด์ 18 ธันวาคม 2025

Skyhigh Security การคาดการณ์: ปี 2026 คือปีที่ AI จะบังคับให้เกิดพิมพ์เขียวใหม่สำหรับความปลอดภัยขององค์กร

ไทอากา วาสุเดวัน วันที่ 12 ธันวาคม พ.ศ. 2568