ทรัพยากร

ข่าวกรองย่อย

การกลับมาของแคมเปญภัยคุกคาม Qakbot ที่ฉาวโฉ่

กลยุทธ์ก่อนหน้านี้จาก QakBot Trojan ที่ถูกรื้อถอนตอนนี้กระตุ้นแคมเปญฟิชชิ่งที่หลากหลาย

โดย Rodman Ramezanian - Global Cloud Threat Lead

วันที่ 13 ธันวาคม 2566 อ่าน 7 นาที

จําภัยคุกคามทางไซเบอร์ของ QakBot (หรือที่เรียกว่า Qbot หรือ Pinkslipbot) ได้หรือไม่? ภัยคุกคามนี้ถูกปิดตัวลงโดยเป็นส่วนหนึ่งของความพยายามในการบังคับใช้กฎหมายที่ประสานกันในเดือนสิงหาคม 2023 และกําลังจะกลับมาอีกครั้ง!

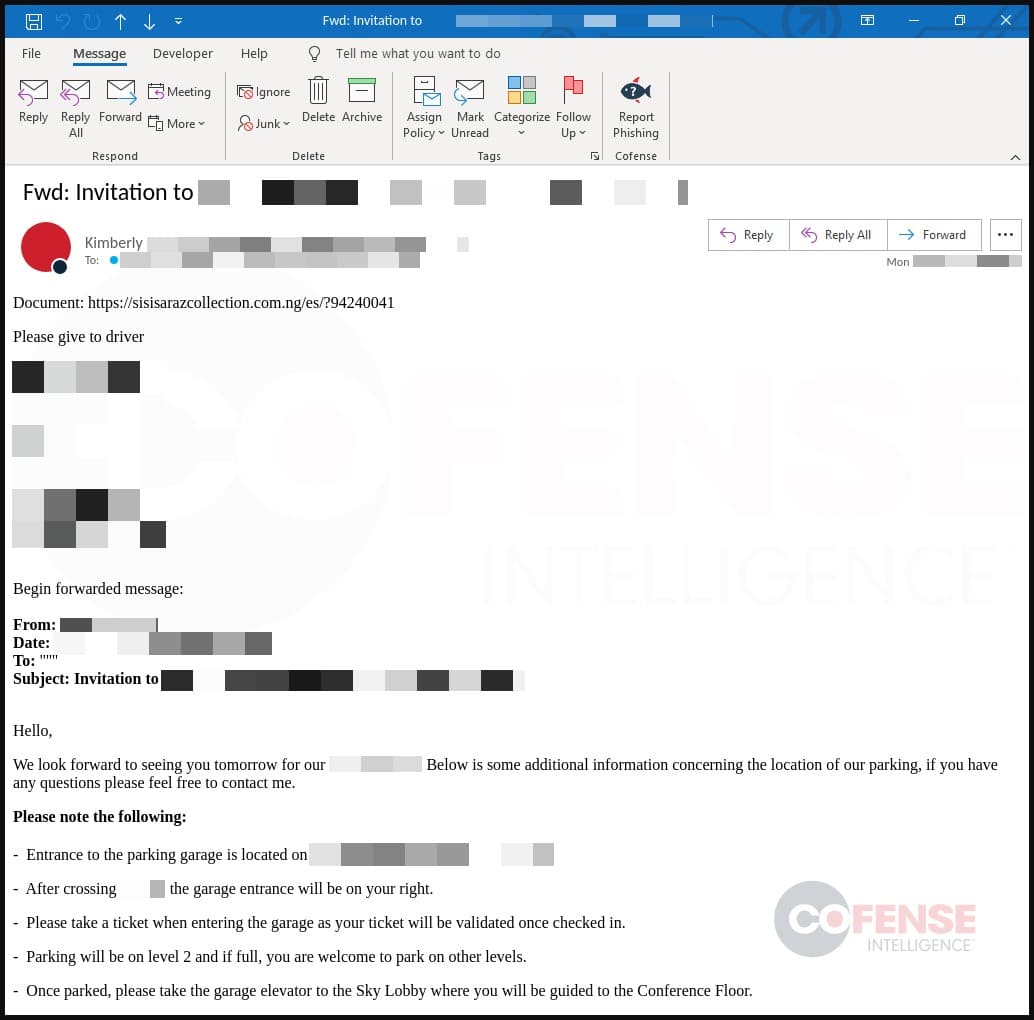

ผู้ไม่หวังดีกําลังใช้กลอุบายเก่าในแคมเปญฟิชชิ่งใหม่ที่กําหนดเป้าหมายไปยังอุตสาหกรรมต่างๆ พวกเขากําลังส่งอีเมลหลอกลวงที่ดูเหมือนการสนทนาที่กําลังดําเนินอยู่และมีลิงก์ที่เป็นอันตราย การคลิกลิงก์เหล่านี้จะนําไปสู่ไฟล์ที่สามารถติดตั้งมัลแวร์เช่น DarkGate หรือ PikaBot ในระบบของคุณ (รูปที่ 1)

เมื่อติดไวรัสโปรแกรมที่เป็นอันตรายเหล่านี้สามารถทําอันตรายร้ายแรงได้ พวกเขามักจะเก็บข้อมูลของคุณเพื่อเรียกค่าไถ่หรือใช้ประโยชน์จากมัลแวร์ cryptomining ลับๆ ล่อๆ ที่ใช้ทรัพยากรคอมพิวเตอร์ของอุปกรณ์เพื่อขุด cryptocurrencies ผู้โจมตีสามารถควบคุมระบบของคุณโดยมีเจตนาที่จะขโมยข้อมูลหรือดําเนินการที่เป็นอันตรายอื่น ๆ การเชื่อมต่อที่กําหนดโดยผู้คุกคามเป็นแบบสองทิศทาง: ผู้โจมตีสามารถส่งคําสั่งและรับการตอบสนองแบบเรียลไทม์ทําให้พวกเขาสามารถสํารวจระบบของเหยื่อขโมยข้อมูลและดําเนินการที่เป็นอันตรายอื่น ๆ

PikaBot ซึ่งเป็นมัลแวร์รูปแบบใหม่ที่ซับซ้อนซึ่งใช้ QakBot นั้นยากเป็นพิเศษในการวิเคราะห์และให้ผู้โจมตีควบคุมได้มากขึ้น

DarkGate ซึ่งค้นพบครั้งแรกในปี 2017 ก็ปรากฏขึ้นอีกครั้งเช่นกัน มีให้บริการอย่างกว้างขวางมากขึ้นในชุมชนแฮ็กเกอร์ในปี 2023 ซึ่งนําไปสู่การใช้งานและการจัดจําหน่ายที่เพิ่มขึ้นอย่างรวดเร็ว มัลแวร์สายพันธุ์นี้ใช้ประโยชน์จากข้อความ Microsoft Teams เพื่อกระจายไฟล์แนบที่เป็นอันตรายซึ่งติดตั้งมัลแวร์ DarkGate นักวิจัยสังเกตเห็นข้อความฟิชชิ่งภายใน Microsoft Teams ซึ่งเกิดจากบัญชี Microsoft 365 ภายนอกสองบัญชีที่ถูกบุกรุก บัญชีเหล่านี้ถูกใช้เพื่อทําให้ผู้ใช้ Microsoft Teams ในองค์กรต่างๆ เข้าใจผิด โดยแจ้งให้พวกเขาดาวน์โหลดไฟล์ ZIP ชื่อ "การเปลี่ยนแปลงกําหนดการวันหยุด" การคลิกที่ไฟล์แนบนี้ทําให้เกิดกระบวนการดาวน์โหลดจาก URL ของ SharePoint โดยปกปิดไฟล์ LNK เป็นเอกสาร PDF

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

DarkGate และ PikaBot เป็นมัลแวร์หลากหลายสายพันธุ์ที่ไม่ได้กําหนดเป้าหมายไปที่อุตสาหกรรมใดอุตสาหกรรมหนึ่งโดยเฉพาะ DarkGate และ PikaBot มีเป้าหมายที่จะแทรกซึมระบบตามอําเภอใจเพื่อค้นหาช่องโหว่เพื่อใช้ประโยชน์ ลักษณะโมดูลาร์ของพวกเขาช่วยให้ผู้โจมตีสามารถทํากิจกรรมต่างๆ เช่น การโจรกรรมข้อมูล การเข้าถึงระยะไกล การขุด cryptocurrency และการกระทําที่เป็นอันตรายอื่นๆ ในอุตสาหกรรมที่หลากหลาย ความสามารถในการปรับตัวช่วยให้แฮ็กเกอร์สามารถใช้พวกเขาในการโจมตีทางไซเบอร์ที่หลากหลาย ซึ่งอาจส่งผลกระทบต่ออุตสาหกรรมต่างๆ เช่น การเงิน การดูแลสุขภาพ การศึกษา รัฐบาล การผลิต และอื่นๆ ดังนั้นทุกภาคส่วนจึงจําเป็นต้องมีมาตรการรักษาความปลอดภัยทางไซเบอร์ที่แข็งแกร่งเพื่อป้องกันภัยคุกคามที่พัฒนาขึ้นเหล่านี้

ฟิชชิ่งเป็นโบรกเกอร์การเข้าถึงเริ่มต้นที่ประสบความสําเร็จอย่างสูงสําหรับผู้ให้บริการมัลแวร์ DarkGate และ PikaBot เมื่อเหยื่อยอมจํานนต่อการคลิกลิงก์ฟิชชิ่งในอีเมลสิ่งนี้จะทําหน้าที่เป็นประตูสําคัญสําหรับผู้คุกคามในการเข้าถึง เทคนิคเหล่านี้ยังคงมีประสิทธิภาพสําหรับผู้โจมตีด้วยเหตุผลหลายประการ:

- เทคนิคการหลอกลวง: มัลแวร์สายพันธุ์เหล่านี้มักใช้กลยุทธ์ฟิชชิ่งที่ซับซ้อน เช่น การส่งอีเมลที่ดูเหมือนถูกต้อง หรือแม้แต่เลียนแบบการสนทนาที่กําลังดําเนินอยู่ ซึ่งหลอกให้ผู้ใช้เชื่อถือเนื้อหา

- การใช้ประโยชน์จากช่องโหว่ของมนุษย์: ฟิชชิ่งอาศัยอารมณ์ของมนุษย์ เช่น ความอยากรู้อยากเห็นหรือความเร่งด่วน เพื่อกระตุ้นให้ดําเนินการ อีเมลหลอกล่อผู้รับให้คลิกลิงก์หรือดาวน์โหลดไฟล์แนบโดยวางตัวเป็นข้อความเร่งด่วนหรือสําคัญ

- วิศวกรรมสังคม: เทคนิคนี้จัดการกับความไว้วางใจของผู้ใช้ในแพลตฟอร์มหรือบุคคลที่คุ้นเคยทําให้ยากต่อการจดจําเจตนาร้าย

เวกเตอร์การโจมตีที่หลากหลาย: มัลแวร์สายพันธุ์เหล่านี้ใช้จุดเริ่มต้นต่างๆ เช่น ไฟล์แนบอีเมลหรือลิงก์ โดยใช้ประโยชน์จากช่องโหว่ในระบบหรือซอฟต์แวร์ วิธีการแบบหลายง่ามนี้จะเพิ่มโอกาสในการประสบความสําเร็จ - ความสามารถในการปรับตัว: QakBot, DarkGate และ PikaBot พัฒนาอย่างต่อเนื่อง โดยปรับกลยุทธ์ฟิชชิ่งเพื่อหลีกเลี่ยงมาตรการรักษาความปลอดภัย ซึ่งทําให้ตรวจจับและบรรเทาได้ยากขึ้น

- การกระจายอัตโนมัติ: ภัยคุกคามเหล่านี้สามารถแพร่กระจายอย่างรวดเร็วโดยใช้ประโยชน์จากระบบอัตโนมัติเพื่อส่งอีเมลฟิชชิ่งในวงกว้างเพิ่มโอกาสที่ใครบางคนจะตกเป็นเหยื่อของกลยุทธ์ของพวกเขา

สิ่งที่สามารถทําได้?

การรับรู้และการศึกษาของผู้ใช้จะมีประสิทธิภาพอย่างมากในการขัดขวางการโจมตีแบบฟิชชิ่งเช่นนี้ เนื่องจากผู้คุกคามส่วนใหญ่อาศัยการคลิกครั้งแรกเพื่อเปิดประตูให้พวกเขา

อย่างไรก็ตามความจริงก็คือช่องโหว่ของมนุษย์ควบคู่ไปกับกลยุทธ์การหลอกลวงในส่วนของผู้คุกคามมีแนวโน้มที่จะนําไปสู่การคลิกลิงก์ URL นั้น กลยุทธ์ฟิชชิ่งมีการพัฒนาอย่างต่อเนื่องและมีความซับซ้อนมากขึ้น ผู้โจมตีใช้กลยุทธ์ต่างๆ เช่น วิศวกรรมสังคมเพื่อสร้างแบบจําลองที่น่าเชื่อถือของอีเมลที่ถูกต้อง

ด้วยเหตุนี้ remote browser isolation (RBI) มีประสิทธิภาพในการต่อต้านการโจมตีแบบฟิชชิ่งที่เกี่ยวข้องกับการคลิกที่ URL เนื่องจากดําเนินการเซสชันการเรียกดูออกจากอุปกรณ์ภายในเครื่อง โดยแยกภัยคุกคามที่อาจเกิดขึ้นภายในสภาพแวดล้อมที่มีการควบคุม นี่คือเหตุผลที่มันมีประสิทธิภาพ:

- แยกการดําเนินการ: เมื่อผู้ใช้คลิกที่ URL เซสชันการเรียกดูจะเกิดขึ้นในสภาพแวดล้อมระยะไกล วิธีนี้จะป้องกันไม่ให้มัลแวร์หรือภัยคุกคามที่อาจเกิดขึ้นเข้าถึงอุปกรณ์ของผู้ใช้โดยตรง เนื่องจากกิจกรรมการท่องเว็บถูกแยกออกจากระบบภายในเครื่อง

- จํากัดการสัมผัส: การแยกเซสชันการเรียกดูแม้ว่า URL จะนําไปสู่ไซต์ที่เป็นอันตรายมัลแวร์หรือเนื้อหาที่เป็นอันตรายที่พบจะยังคงแยกอยู่ภายในสภาพแวดล้อมระยะไกล ไม่สามารถเข้าถึงอุปกรณ์หรือเครือข่ายของผู้ใช้ได้โดยตรง

- ป้องกันการติดอุปกรณ์: มัลแวร์ใดๆ ที่พบระหว่างเซสชันการเรียกดูจึงไม่มีโอกาสติดอุปกรณ์ของผู้ใช้หรือประนีประนอมข้อมูลที่ละเอียดอ่อน

- ลดพื้นผิวการโจมตี: Remote browser isolation ลดพื้นที่การโจมตีโดยตรวจสอบให้แน่ใจว่าเนื้อหาเว็บที่อาจเป็นอันตรายจะไม่ถูกโหลดลงในอุปกรณ์ของผู้ใช้ ซึ่งช่วยลดความเสี่ยงที่เกี่ยวข้องกับ URL ฟิชชิง

- ปรับปรุงเสถียรภาพการรักษาความปลอดภัย: เพิ่มความปลอดภัยอีกชั้นหนึ่งโดยแยกการโต้ตอบของผู้ใช้กับเนื้อหาเว็บที่อาจมีความเสี่ยงออกจากอุปกรณ์และเครือข่ายในพื้นที่ ซึ่งช่วยลดโอกาสในการโจมตีแบบฟิชชิ่งที่ประสบความสําเร็จ

เดอะ สกายไฮ Security Service Edge พอร์ตโฟลิโอ (SSE) รวมถึง RBI เว็บที่มีความเสี่ยงโดยค่าเริ่มต้น ปกป้องผู้ใช้จากเว็บไซต์ที่มีความเสี่ยงโดยเปลี่ยนเส้นทางคําขอเรียกดูไปยังบริการ RBI เทคโนโลยี RBI ทํางานร่วมกับ Skyhigh Security แพลตฟอร์มที่ให้การป้องกันที่แข็งแกร่งจากแรนซัมแวร์และภัยคุกคามฟิชชิ่งในขณะที่ลดความซับซ้อนของการนําสถาปัตยกรรม Zero Trust มาใช้

นอกจากนี้ ฟังก์ชัน RBI เต็มรูปแบบ ซึ่งมีจําหน่ายแยกต่างหาก สามารถนําทราฟฟิกเฉพาะไปยังเซสชัน RBI ได้ เพื่อให้มั่นใจถึงมาตรการรักษาความปลอดภัยที่แข็งแกร่งยิ่งขึ้น Skyhigh Securityแนวทางของ RBI เกี่ยวข้องกับการกําหนดช่องทางการรับส่งข้อมูลเว็บผ่านพร็อกซีระบบคลาวด์เพื่อแยกการท่องเว็บที่อาจมีความเสี่ยง สิ่งนี้ทําให้มั่นใจได้ถึงการป้องกันที่ครอบคลุมผ่าน data loss prevention (DLP) และนโยบายป้องกันมัลแวร์ เมื่อผู้ใช้คลิกที่ URL ฟิชชิ่ง โดยทั่วไปจะเปลี่ยนเส้นทางเหยื่อไปยังหน้าที่โฮสต์เพย์โหลดเพื่อดาวน์โหลดไฟล์ของผู้โจมตี นี่คือเหตุผลที่จําเป็นต้องมีการวิเคราะห์ภัยคุกคามที่เพียงพอเพื่อป้องกันการติดไวรัสอุปกรณ์เบื้องต้น

Skyhigh Securityเครื่องมือป้องกันมัลแวร์เกตเวย์ (GAM) ของ ใช้การวิเคราะห์เจตนาเชิงรุกเพื่อกรองเนื้อหาเว็บที่เป็นอันตรายแบบเรียลไทม์โดยไม่ต้องพึ่งพาลายเซ็น ตรวจจับเนื้อหาที่เป็นอันตรายทั้งที่ปฏิบัติการได้และไม่สามารถปฏิบัติการได้โดยการจําลองพฤติกรรมทําความเข้าใจพฤติกรรมและคาดการณ์เจตนาของโค้ดต่อสู้กับการโจมตีแบบซีโร่เดย์และแบบกําหนดเป้าหมายได้อย่างมีประสิทธิภาพ เอ็นจิ้นยังตรวจสอบพฤติกรรมการเข้าถึงเว็บของลูกค้าระบุโปรแกรมที่อาจไม่เป็นที่ต้องการ (PUPs) และกักกันเวิร์กสเตชันที่ถูกบุกรุก

GAM เชี่ยวชาญในการตรวจจับพฤติกรรมของโค้ดในรูปแบบต่างๆ เช่น ไฟล์ปฏิบัติการ Microsoft Windows, JavaScript, Flash ActionScript, Java, ตัวควบคุม ActiveX และอื่นๆ ตัวอย่างเช่น สามารถระบุเจตนาร้ายในสคริปต์ Visual Basic ที่สับสนภายในเอกสาร Word และป้องกันไม่ให้ดาวน์โหลดเอกสาร

แม้ว่าจะมีเครื่องมือป้องกันมัลแวร์ที่ใช้ลายเซ็นและฮิวริสติกแบบดั้งเดิมรวมอยู่ด้วย แต่ความสามารถในการตรวจจับหลักสําหรับมัลแวร์ที่ไม่รู้จักนั้นอาศัย GAM ซึ่งใช้ประโยชน์จากการเรียนรู้ของเครื่องและการจําลองแบบเรียลไทม์ มันครอบคลุมความสามารถฮิวริสติกสามประการ:

- การวิเคราะห์พฤติกรรมแบบคงที่เพื่อบล็อกพฤติกรรมที่น่าสงสัยในตัวอย่างโค้ดใหม่

- การวิเคราะห์พฤติกรรมเชิงโครงสร้างที่เชื่อมโยงตัวแปรมัลแวร์ที่แก้ไขกับตระกูลมัลแวร์ที่รู้จัก

- การวิเคราะห์พฤติกรรมเครือข่าย ซึ่งระบุระบบไคลเอ็นต์ที่อาจติดไวรัสซึ่งแสดงรูปแบบการเข้าถึงอินเทอร์เน็ตที่น่าสงสัย

ใช้ Skyhigh Security?

- บล็อกการเข้าถึง URL ตามชื่อเสียงและการจัดหมวดหมู่โดเมน

- ปกป้องผู้ใช้และอุปกรณ์จากเว็บไซต์ที่มีความเสี่ยง โดยเฉพาะอย่างยิ่งเมื่อเผชิญกับอีเมลฟิชชิ่งที่มี URL ที่เป็นอันตราย

- บล็อกการดาวน์โหลดไฟล์และกิจกรรมเฉพาะอื่นๆ โดยใช้ Remote Browser Isolation.

- จํากัดการเปิดเผยขององค์กรของคุณ แม้ว่าจะไม่สามารถเปิดใช้งานการแยกเบราว์เซอร์เพื่อปกป้องผู้ป่วยเป็นศูนย์

- ปฏิเสธการถ่ายโอนข้อมูลและกิจกรรมที่ไม่ได้รับอนุญาตแม้กระทั่งจากแอปพลิเคชันภายในผ่านการเชื่อมต่อระยะไกลเมื่อผู้ใช้คลิกลิงก์ฟิชชิ่ง

- ปรับแต่งการสแกนและการบล็อกมัลแวร์ อย่างละเอียดเพื่อป้องกันไม่ให้เพย์โหลดที่เป็นอันตรายเข้าสู่อุปกรณ์

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- ผู้คุกคามเริ่มต้นการโจมตีโดยการส่งอีเมลฟิชชิ่งโดยใช้การสนทนาทางอีเมลที่ถูกบุกรุกซึ่งดูเหมือนจะเป็นการตอบกลับหรือโดยการส่งต่อการสนทนาที่ถูกขโมยทําให้ผู้รับมีแนวโน้มที่จะเชื่อถือและล่อลวงให้พวกเขาคลิก URL ที่เป็นอันตราย

- ข้อความอีเมลที่ถูกขโมยเหล่านี้น่าจะได้มาจากการโจมตี Microsoft ProxyLogon (CVE-2021-26855) ช่องโหว่นี้ใน Microsoft Exchange Server ทําให้ผู้โจมตีสามารถหลบการรับรองความถูกต้องและแสร้งทําเป็นผู้ดูแลระบบของบัญชีพื้นฐาน

- URL นี้มีหลายชั้น เพื่อให้มั่นใจว่าเฉพาะผู้ใช้บางรายที่มีคุณสมบัติตรงตามเกณฑ์ที่กําหนด (เช่น ตําแหน่งและเบราว์เซอร์) เท่านั้นที่สามารถเข้าถึงซอฟต์แวร์ที่เป็นอันตรายเพื่อตรวจสอบว่าเป็นเป้าหมายที่ถูกต้อง

- การคลิก URL นําไปสู่การดาวน์โหลดไฟล์ ZIP ที่มีไฟล์ JavaScript ที่เรียกว่า JavaScript Dropper สิ่งนี้ใช้ในภายหลังสําหรับการดาวน์โหลดและเรียกใช้ไฟล์ปฏิบัติการแบบพกพา (PE) ที่ติดไวรัสรวมถึงไฟล์ DLL ที่เป็นอันตราย

- โปรแกรม JavaScript Dropper เชื่อมต่อกับ URL อื่นเพื่อดึงและเปิดใช้งานมัลแวร์ด้วยความช่วยเหลือของตัวดาวน์โหลด Visual Basic Script (VBS) ที่สามารถเรียกใช้มัลแวร์ผ่านไฟล์ .vbs ที่มักพบในเอกสาร Microsoft Office หรือโดยการเริ่มต้นโปรแกรมบรรทัดคําสั่ง ตัวดาวน์โหลด LNK ที่ใช้ไฟล์ทางลัดของ Microsoft ในทางที่ผิด (.lnk) และตัวโหลด Excel DNA ที่ใช้สําหรับสร้างไฟล์ XLL สําหรับงานแสวงหาประโยชน์เพิ่มเติม ไฟล์ XLL ซึ่งโดยทั่วไปจะใช้เป็นส่วนเสริมของ Microsoft Excel เพื่อวัตถุประสงค์ในการทํางานที่ถูกต้องตามกฎหมาย ถูกจัดการโดยผู้คุกคาม พวกเขาได้ปรับส่วนเสริมเหล่านี้เพื่อเข้าถึงตําแหน่งเฉพาะและดาวน์โหลดเพย์โหลดที่เป็นอันตราย

- ณ จุดนี้เหยื่อประสบความสําเร็จในการติดมัลแวร์สายพันธุ์ DarkGate หรือ PikaBot ทําให้เกิดการกระทําที่เป็นอันตรายเพิ่มเติมเช่นการจัดส่งและการติดตั้งซอฟต์แวร์การขุดคริปโตขั้นสูงเครื่องมือลาดตระเวนเพย์โหลดแรนซัมแวร์และอื่น ๆ