ทรัพยากร

ข่าวกรองย่อย

Double Trouble: Midnight Blizzard เขย่า Microsoft และ HPE ในความล้มเหลวในการแฮ็ก

ทั้งสององค์กรตกเป็นเหยื่อของการโจมตีโดยนักแสดงที่ได้รับการสนับสนุนจากรัฐที่อยู่เบื้องหลังเหตุการณ์ SolarWinds

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

26 กุมภาพันธ์ 2567 อ่าน 7 นาที

รายงานล่าสุดของทั้ง Microsoft และ Hewlett Packard Enterprise (HPE) ที่ถูกละเมิดผ่านโครงสร้างพื้นฐานอีเมลบนคลาวด์ได้ทําให้อุตสาหกรรมความปลอดภัยทางไซเบอร์ต้องตกตะลึง ตรงไปตรงมาด้วยเหตุผลมากกว่าหนึ่ง! สําหรับผู้ที่จําการแฮ็ก SolarWinds ได้ในปี 2020 ดูเหมือนว่านักแสดงคนเดียวกันซึ่งปัจจุบันมักเรียกกันทั่วไปว่า Midnight Blizzard (aka Cozy Bear, Nobelium, APT29) ดูเหมือนจะกลับมาอีกครั้ง

แม้ว่าการละเมิดของทั้ง HPE และ Microsoft จะถูกเปิดเผยภายในไม่กี่วันจากกัน แต่สถานการณ์ส่วนใหญ่เน้นย้ําถึงความเป็นจริงอย่างต่อเนื่องของความพยายามจารกรรมระหว่างประเทศของ Midnight Blizzard โดยมีรายงานเชื่อมโยงกลุ่มภัยคุกคามกับ Russian Foreign Intelligence Service (SVR) และการคงอยู่ในการใช้ประโยชน์จากช่องโหว่ภายในรอยเท้าดิจิทัลและทรัพย์สินขององค์กร

มีความสอดคล้องกันในทั้งสองเหตุการณ์ที่ผู้ให้บริการ Midnight Blizzard สามารถเข้าถึงสภาพแวดล้อมอีเมลบนคลาวด์ของ HPE และ Microsoft ผ่านการกําหนดเป้าหมายกล่องจดหมายของพนักงานแต่ละคนและการโจมตีแบบสเปรย์รหัสผ่านตามลําดับ

HPE ระบุว่ากลุ่มแฮ็ค "เข้าถึงและกรองข้อมูล" จากกล่องจดหมาย 365 ของ HPE "จํานวนจํากัด" หลังจากเข้าถึงผ่านบัญชีที่ถูกบุกรุก

ในกรณีของ Microsoft ผู้โจมตีใช้การเข้าถึงครั้งแรกเพื่อระบุและแทรกซึมแอปพลิเคชัน OAuth ทดสอบแบบเดิมด้วยการเข้าถึงสภาพแวดล้อมองค์กรของ Microsoft ในระดับสูง การใช้ประโยชน์จากแอปพลิเคชันนี้ทําให้พวกเขาสามารถสร้างแอปพลิเคชัน OAuth ที่เป็นอันตรายได้มากขึ้นในที่สุดก็อนุญาตให้พวกเขามอบบทบาท Microsoft 365 Exchange Online ที่มีสิทธิพิเศษให้กับตัวเอง กลยุทธ์นี้ทําให้พวกเขาสามารถเข้าถึงกล่องจดหมายภายในระบบได้

กลุ่มนี้ได้รับการสังเกตว่าใช้การโจมตีแบบเล่นซ้ําเซสชัน ทําให้พวกเขาสามารถเข้าถึงทรัพยากรระบบคลาวด์เบื้องต้นได้โดยใช้ประโยชน์จากเซสชันที่ถูกขโมยซึ่งได้มาจากวิธีการที่ผิดกฎหมายและนายหน้าการเข้าถึง

เมื่อพิจารณาจากการวิจัยก่อนหน้านี้ของ Microsoft และคําเตือนโพสต์สาธารณะเกี่ยวกับผู้คุกคามที่ใช้ประโยชน์จากแอปพลิเคชัน OAuth ภายในเครือข่ายของเหยื่อการโจมตีเหล่านี้น่าสนใจเช่นเดียวกับที่พวกเขาเลิกคิ้ว ในบล็อกโพสต์จาก Microsoft ย้อนกลับไปในปี 2022 บริษัทได้สรุปการโจมตีที่ผู้คุกคามใช้การบรรจุข้อมูลประจําตัวกับบัญชีผู้เช่าระบบคลาวด์ขององค์กรที่ขาดการป้องกันการตรวจสอบสิทธิ์แบบหลายปัจจัย ต่อจากนั้น ผู้คุกคามใช้การเข้าถึงบัญชีผู้เช่าระบบคลาวด์เพื่อสร้างแอป OAuth ที่เป็นอันตราย โดยให้พวกเขาเข้าสู่อินสแตนซ์ Exchange Online ของเหยื่อ น่าแปลกที่สิ่งนี้อยู่ไม่ไกลจากสิ่งที่เกิดขึ้นกับ Microsoft ในกรณีนี้

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

การวิเคราะห์กิจกรรมของ Midnight Blizzard เผยให้เห็นความซับซ้อนของกลุ่ม เนื่องจากพวกเขาใช้การผสมผสานระหว่างมัลแวร์ที่ออกแบบเองและเครื่องมือที่เข้าถึงได้แบบสาธารณะที่เปลี่ยนแปลงเพื่อหลีกเลี่ยงกลไกการตรวจสอบสิทธิ์ แทรกซึมเป้าหมาย และหลบเลี่ยงการตรวจจับ

แม้ว่า Microsoft จะตกเป็นเป้าหมายบ่อยครั้งเนื่องจากขนาดและอิทธิพลที่สําคัญในโครงสร้างพื้นฐานด้านไอที แต่ก็มีการโจมตีที่ประสบความสําเร็จทั้งผลิตภัณฑ์และระบบภายในเมื่อเร็ว ๆ นี้ เหตุการณ์เช่นนี้ที่ใช้การพ่นรหัสผ่านสามารถบรรเทาได้ด้วยการตรวจสอบสิทธิ์แบบหลายปัจจัยซึ่งเป็นมาตรการที่เห็นได้ชัดว่าไม่ได้นําไปใช้ Microsoft สนับสนุนให้ MFA เป็นองค์ประกอบสําคัญของสุขอนามัยทางไซเบอร์ที่แข็งแกร่ง เมื่อพิจารณาถึงตําแหน่งของพวกเขาในระบบนิเวศด้านความปลอดภัย จึงจําเป็นต้องรักษาระดับความรับผิดชอบให้สูงขึ้น

ในคําพูดของ Microsoft เอง "การโจมตีไม่ได้เป็นผลมาจากช่องโหว่ในผลิตภัณฑ์หรือบริการของ Microsoft" และนี่เป็นสิ่งสําคัญในบริบทของการทําความเข้าใจว่าเหตุใดเหตุการณ์นี้จึงเกิดขึ้น น่าเสียดายสําหรับ Microsoft มันขึ้นอยู่กับว่าสภาพแวดล้อมระบบคลาวด์และโครงสร้างพื้นฐานของพวกเขาได้รับการกําหนดค่าสําหรับการป้องกันที่ไม่ดีเพียงใด

การตกเป็นเหยื่อของการโจมตีการครอบครองบัญชีอีเมล Microsoft 365 ไม่ใช่เรื่องใหม่ และนี่เป็นตัวอย่างที่ดีว่าแม้แต่ยักษ์ใหญ่ในอุตสาหกรรมอย่าง HPE ก็สามารถกําหนดเป้าหมายและแทรกซึมได้สําเร็จจากเวกเตอร์ระบบคลาวด์

ความจริงที่โหดร้ายคือไม่น่าแปลกใจเลยที่เห็นองค์กรไอทีข้ามชาติขนาดใหญ่ตกเป็นเป้าหมายในปัจจุบัน โดยเฉพาะอย่างยิ่งเมื่อเกี่ยวข้องกับการขโมยและการขโมยข้อมูลเช่นเดียวกับในทั้งสองเหตุการณ์นี้ อย่างไรก็ตาม แนวโน้มที่น่าตกใจกว่านั้นคือความถี่ที่องค์กรเหล่านี้ตกเป็นเป้าหมายผ่านสภาพแวดล้อมและสินทรัพย์บนคลาวด์

เช่นเดียวกับที่คลาวด์คอมพิวติ้งเชิญชวนความสามารถในการปรับขนาด ความยืดหยุ่น การเติบโต และการทํางานร่วมกันสําหรับบริษัททุกรูปแบบและทุกขนาด และยังดึงดูดอาชญากรไซเบอร์ โดยเฉพาะอย่างยิ่งนักแสดงที่ได้รับการสนับสนุนจากรัฐที่มีทักษะสูงและมีแรงจูงใจ ให้มองหาโอกาส (และมีจํานวนมาก) ที่สามารถรูดโทเค็นการเข้าถึงแบบรวมศูนย์ สินทรัพย์บนคลาวด์อาจกําหนดค่าผิดและมีช่องโหว่ หรือผู้ใช้อีเมลอาจถูกโน้มน้าวด้วยเทคนิควิศวกรรมสังคมที่ชาญฉลาด ด้วยลักษณะการเชื่อมต่อถึงกันของสภาพแวดล้อมและแพลตฟอร์มระบบคลาวด์การประสบความสําเร็จในความพยายามเหล่านี้แม้แต่อย่างใดอย่างหนึ่งก็เพียงพอแล้วสําหรับผู้โจมตีที่จะทํางานได้

สิ่งที่สามารถทําได้?

เหตุการณ์เหล่านี้ควรทําหน้าที่เป็นเครื่องเตือนใจให้กับองค์กรทุกขนาดและในทุกภาคส่วน: การโจมตีทางไซเบอร์สามารถกําหนดเป้าหมายได้ทุกคนโดยไม่คํานึงถึงความสูงของพวกเขาแม้แต่ยักษ์ใหญ่ในอุตสาหกรรม ความจริงก็คือทุกแพลตฟอร์มขององค์กรองค์ประกอบโครงสร้างพื้นฐานและเทคโนโลยีสนับสนุนเป็นเป้าหมายหลักสําหรับการโจมตีที่อาจเกิดขึ้น

อย่างไรก็ตาม มีคุณลักษณะและกระบวนการด้านความปลอดภัยพื้นฐานที่ไม่สามารถต่อรองได้ซึ่งจําเป็นต้องเปิดใช้งานและนํามาใช้เพื่อปกป้องทรัพย์สินที่มีค่า หรืออย่างน้อยก็ทําให้งานของผู้โจมตียากขึ้น สิ่งต่างๆเช่น:

- บังคับใช้ MFA ทุกที่ที่เป็นไปได้

- การตรวจสอบแอปพลิเคชันและโทเค็น OAuth พร้อมความสามารถในการเพิกถอนได้ตลอดเวลา (โดยเฉพาะแอปพลิเคชันที่ทราบว่าเป็น "ดั้งเดิม")

- การจัดการเสถียรภาพการรักษาความปลอดภัย (เพราะมีบางสิ่งที่พลาดหรือมองข้ามอยู่เสมอ)

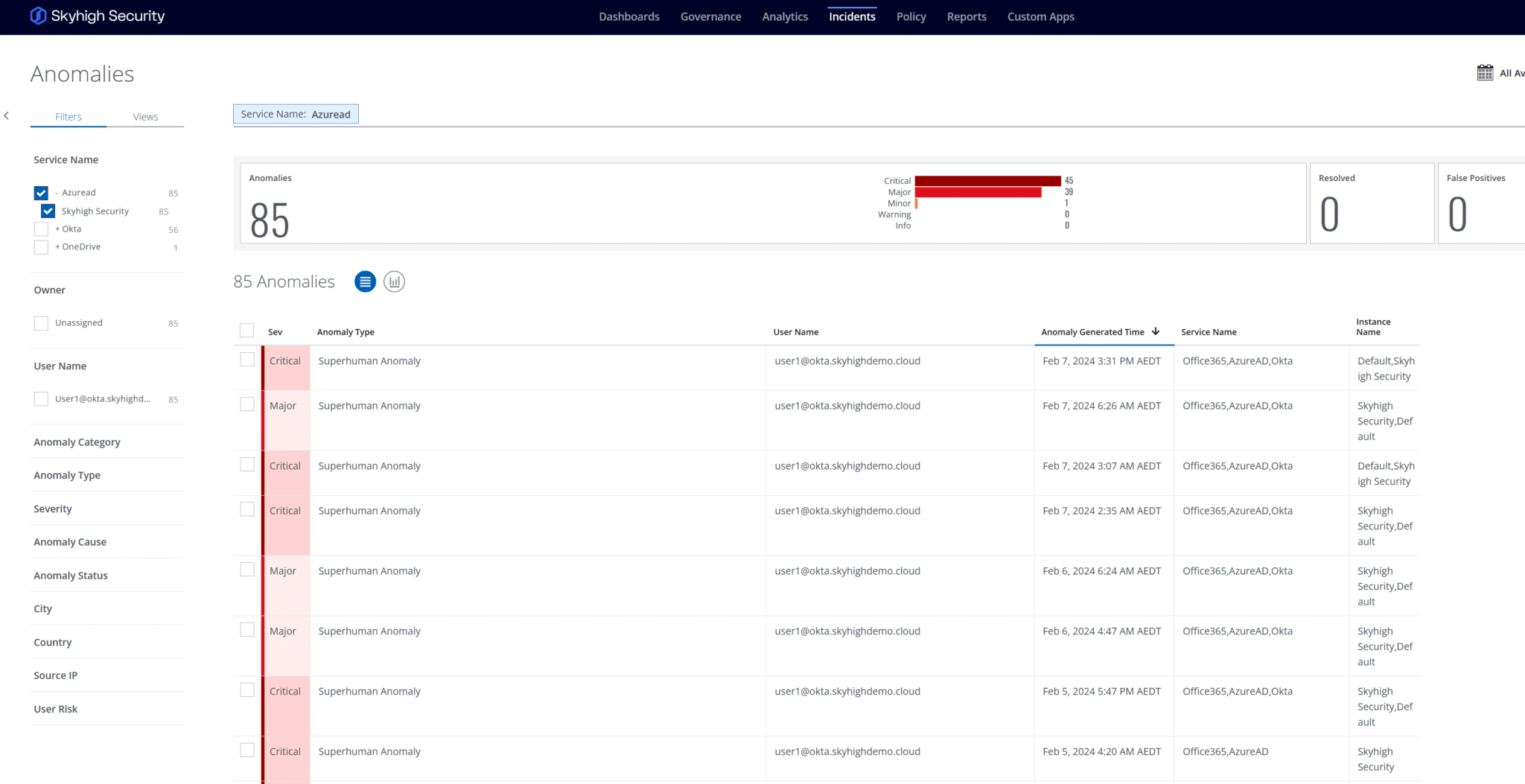

- การตรวจสอบความผิดปกติเพื่อตรวจจับพฤติกรรมบัญชีที่น่าสงสัย (เช่น การสร้างแอปพลิเคชันใหม่ การกําหนดบทบาทใหม่/สิทธิพิเศษ การขโมยข้อมูล)

ให้ฉันอธิบายอย่างละเอียด:

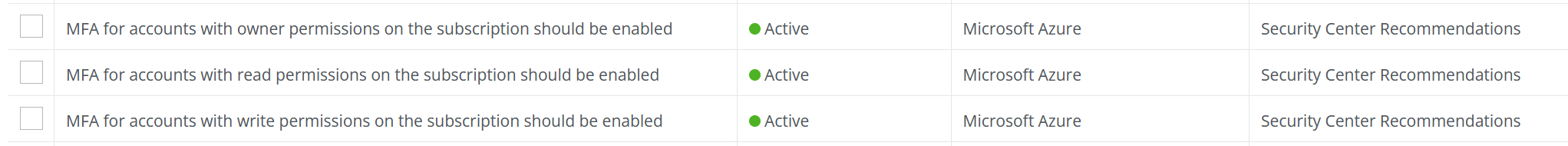

การตรวจสอบการกําหนดค่าและการประเมินท่าทางสามารถระบุและช่วยแก้ไขการกําหนดค่าที่ไม่ถูกต้องซึ่ง MFA อาจไม่ได้บังคับใช้ กล่าวที่ระดับศูนย์การรักษาความปลอดภัยของ Azure ราก (รูปที่ 1)

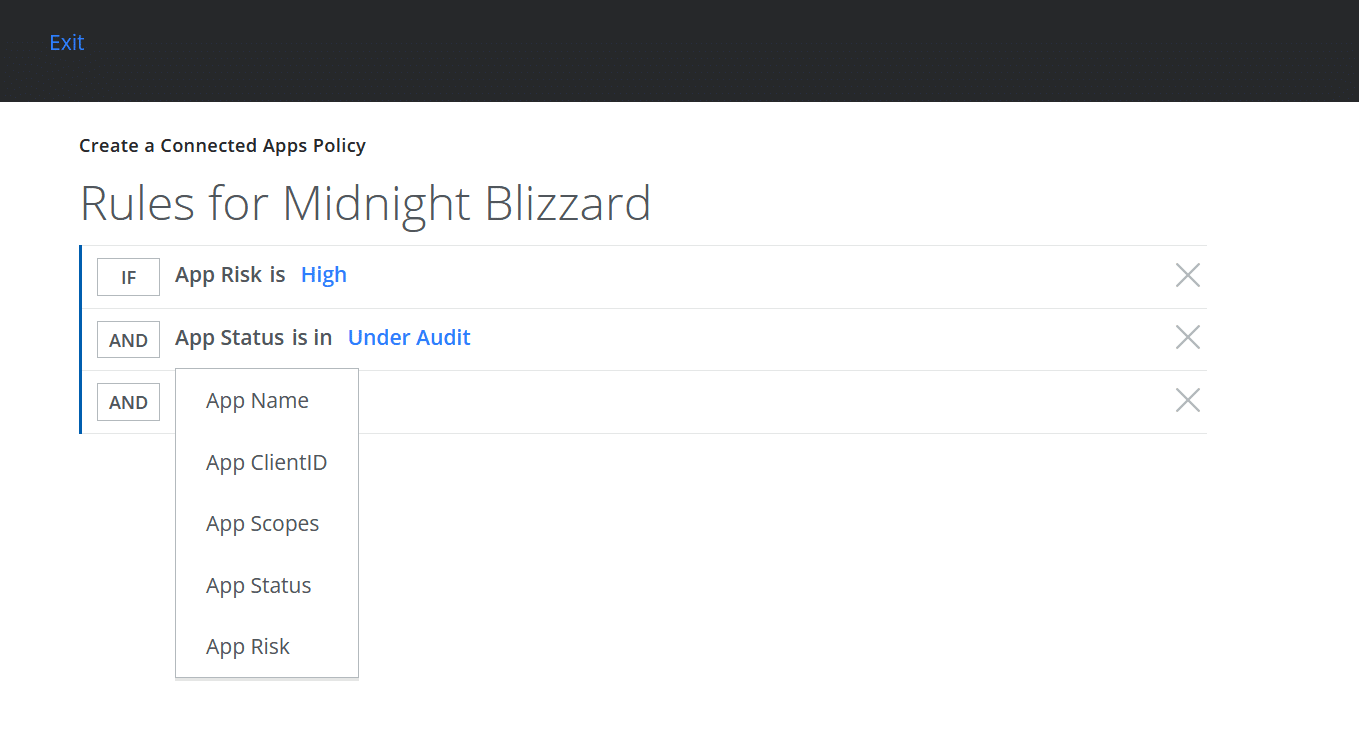

ผู้โจมตีใช้ประโยชน์จากแอปพลิเคชัน OAuth ที่เป็นอันตรายเพื่อช่วยให้นายหน้าเข้าถึงและยกระดับสิทธิ์จนถึงจุดที่พวกเขาสามารถข้ามไปยังผู้เช่า Microsoft ขององค์กรที่เก็บอีเมลของผู้บริหารได้ ทีมรักษาความปลอดภัยต้องสามารถ "แก้ไข ตรวจสอบ อนุญาต หรือบล็อกแอป OAuth ที่เชื่อมต่อ" ที่มีสิทธิ์เข้าถึงข้อมูลผู้ใช้ได้

การรักษาการกํากับดูแลแอปและการควบคุมวิธีที่พวกเขาสามารถโต้ตอบกับข้อมูลองค์กรภายใน M365 เป็นสิ่งสําคัญ (รูปที่ 2)

เกี่ยวกับข้อมูลประจําตัว (Entra ID) และพฤติกรรม M365 ทีมรักษาความปลอดภัยจําเป็นต้องมีความสามารถในการตรวจจับ เน้น และป้องกันความผิดปกติและพฤติกรรมที่น่าสงสัยในสภาพแวดล้อม Microsoft 365 ตลอดจนบทบาทความปลอดภัยและสิทธิ์

อ้าง อิง:

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

ใช้ Skyhigh Security?

- ดําเนินการตรวจสอบความปลอดภัย ในสภาพแวดล้อมระบบคลาวด์ที่ไม่ได้เปิดใช้งานและบังคับใช้ MFA

- รักษาการกํากับดูแลแอปและควบคุม วิธีที่แอปที่เชื่อมต่อสามารถโต้ตอบกับข้อมูลองค์กรภายใน M365

- ขยาย data loss prevention ไปยังกล่องจดหมาย Exchange Online เพื่อป้องกันการขโมยข้อมูล (ในกรณีที่มีการครอบครองบัญชี)

- กําหนดพฤติกรรมการดูแลระบบที่ยอมรับได้ เพื่อตรวจหาความผิดปกติที่เกี่ยวข้องกับการใช้สิทธิ์การเข้าถึงในทางที่ผิด

- ตรวจสอบและกิจกรรมของผู้ใช้พื้นฐาน เพื่อช่วยเน้นค่าผิดปกติที่น่าสงสัย

- จัดแนวภัยคุกคาม ความผิดปกติ และเหตุการณ์ต่างๆ ให้สอดคล้องกับกรอบงาน MITRE ATT&CK เพื่อเป็นแนวทางให้นักวิเคราะห์ SOC สําหรับการสืบสวน

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- Hewlett Packard Enterprise (HPE) เปิดเผยว่ากลุ่มแฮกเกอร์ชาวรัสเซียที่ต้องสงสัยซึ่งระบุว่าเป็น Midnight Blizzard ได้แทรกซึมเข้าไปในระบบอีเมล Microsoft 365 ของบริษัทเพื่อดึงข้อมูลจากทีมรักษาความปลอดภัยทางไซเบอร์และแผนกอื่นๆ

- การค้นพบเบื้องต้นจาก HPE ชี้ให้เห็นถึงความเชื่อมโยงที่อาจเกิดขึ้นกับเหตุการณ์ก่อนหน้าในเดือนพฤษภาคม 2023 ซึ่งมีรายงานว่าผู้คุกคามได้แทรกซึมเข้าไปในเซิร์ฟเวอร์ SharePoint ของบริษัทและแตกไฟล์

- ในช่วงเหตุการณ์เดือนพฤศจิกายน 2023 ที่มุ่งเป้าไปที่ Microsoft ผู้คุกคามใช้การโจมตีแบบสเปรย์รหัสผ่านเพื่อเจาะบัญชีผู้เช่าทดสอบเดิมที่ไม่ใช่การผลิตที่ไม่มี MFA อย่างมีประสิทธิภาพ สิ่งนี้ทําให้ผู้โจมตีตั้งหลักได้อย่างมีคุณค่า

- ผู้โจมตีดําเนินการใช้การเข้าถึงครั้งแรกเพื่อระบุและแทรกซึมแอปพลิเคชัน OAuth ทดสอบแบบเดิมด้วยการเข้าถึงสภาพแวดล้อมองค์กรของ Microsoft ในระดับสูง

- แอปพลิเคชันรุ่นเก่านี้ติดอาวุธเพื่อสร้างแอปพลิเคชัน OAuth ที่เป็นอันตรายเพิ่มเติม โดยให้สิทธิ์การเข้าถึงแบบเต็มของ Microsoft 365 Exchange Online แก่พวกเขา จึงสามารถเข้าถึงกล่องจดหมายของ Microsoft ได้

- ต่อจากนั้น กลุ่มภัยคุกคามใช้สิทธิ์ของบัญชีเพื่อเข้าถึงบัญชีอีเมลขององค์กร Microsoft บางส่วน ซึ่งครอบคลุมสมาชิกของทีมผู้นําระดับสูงของ Microsoft ตลอดจนพนักงานในแผนกความปลอดภัยทางไซเบอร์ สิ่งนี้ทําให้ผู้ให้บริการ Midnight Blizzard สามารถดึงอีเมลและเอกสารที่แนบมาบางส่วนได้

- จากข้อมูลของ Microsoft การโจมตีไม่ได้เกิดขึ้นเนื่องจากช่องโหว่ในผลิตภัณฑ์และบริการของ Microsoft