リソース

インテリジェンス・ダイジェスト

無害ではないチャット - MS Teamsがマルウェアの配布に利用される。

Microsoft Teamsの固有の信頼がそれほど素晴らしいアイデアではない理由!

Rodman Ramezanian - Enterprise Cloud Security Advisorによるものです。

2022年5月19日 7分で読める

の報道によると Bleeping ComputerBleepingComputerの報告によると、脅威者は、チャットのスレッドに悪意のあるドキュメントを仕込むことで、マルウェア配布のためにMicrosoft Teamsに対する取り組みを強化しており、最終的に被害者は、企業システムをハイジャックするトロイの木馬を実行することになる。

従来、ハッカーはマイクロソフトの汎用的なドキュメントおよび共有スイートであるOfficeとそのクラウドベースのOffice 365にターゲットを絞り、WordやExcelなどの個々のアプリに対する攻撃を行っていました。

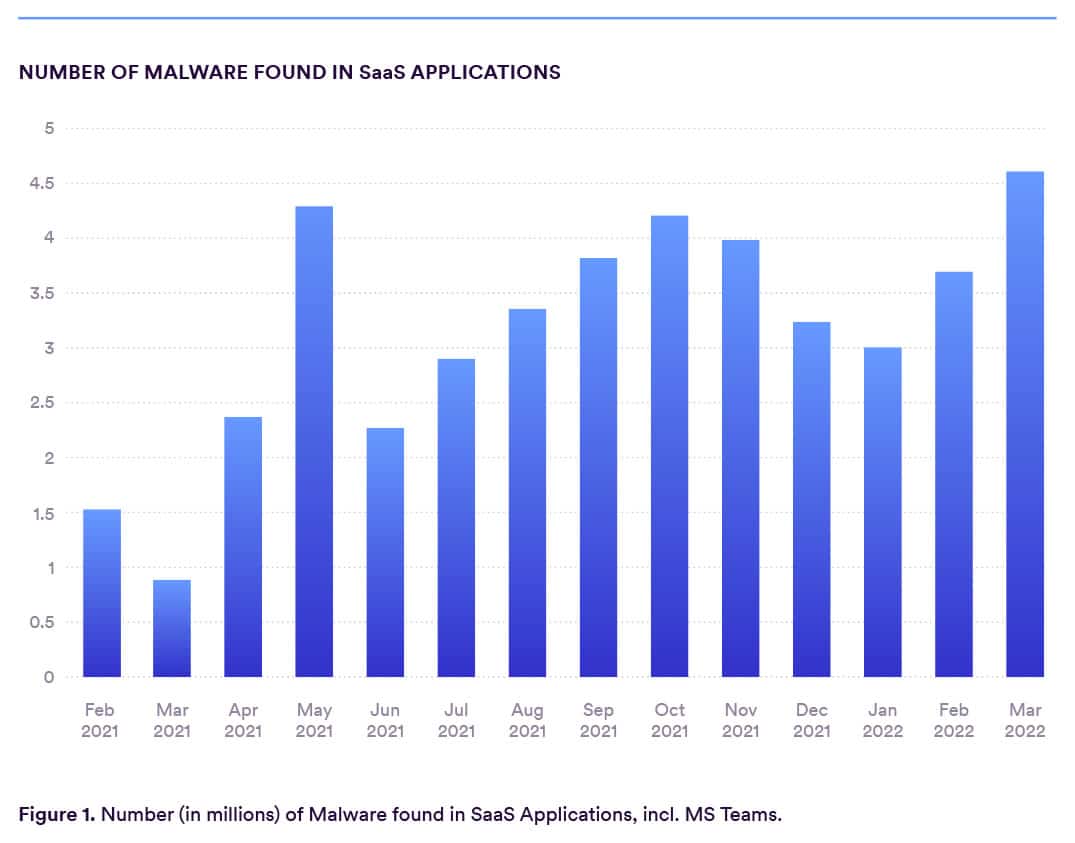

COVID-19以降、Microsoft Teamsの採用が急増したおかげで(他の多くのSaaSアプリケーションと同様に)、Microsoft Teamsは攻撃対象として非常に広まり続けている。多くの組織で従業員がリモートワークを続ける中、Microsoft Teamsへのコラボレーションへの依存はかつてないほど高まっている。Statistaの市場インサイトによると、Teamsのデイリーアクティブユーザー数は2020年から2021年にかけてほぼ倍増し、Microsoftの報告によると、2022年1月の時点で月間アクティブユーザー数は2億7,000万人となっている。

スピアフィッシングやビジネスメールの漏洩が成功した場合、セキュリティ認証方法が不十分なため、脅威者は企業のMicrosoft 365アカウントにアクセスし、組織間のアプリケーション、チャット、ファイル、ディレクトリにアクセスできるようになります。

そこから、トロイの木馬を搭載したファイルをTeamsのチャットメッセージで送信するのは非常に簡単で、その結果、ユーザーが実行することになります。残念ながら、その後、ユーザーのシステムが乗っ取られてしまうという災難に見舞われることになります。

なぜ、このような情報漏えいが起こるのでしょうか?

スピアフィッシングやBECの攻撃手段は目新しいものではありませんし(だからといって、セキュリティ対策が甘いというわけではありません)、社内でのフィッシング対策研修のおかげで、ユーザーは通常、電子メールで受け取ったデータに対して慎重になっています。しかし、多くの人は、プライベートなチャットプラットフォームで受け取ったファイルに対して、ほとんど注意や疑いを示さない傾向があります。特に、「User Centric」という名前の一見無害な添付ファイルに対しては。このとき、「ユーザーは最も弱いリンクである」ということわざがあるように、脅威者がシステムを管理するために必要な足がかりを与えてしまうのです。悲しいことに、MS Teamsの限られたネイティブな保護機能は、この種の攻撃をさらに悪化させます。

何ができるのか?

- フィッシングや企業アカウントの漏洩に直面した場合、ユーザーの意識向上トレーニングは常に欠かせません。

- また、アカウントの乗っ取りを防ぐために、多要素認証の利用を義務付けることも重要です。

- しかし、非常に説得力のある攻撃からユーザーを守るには、残念ながらこれらだけでは不十分な場合があります。

- 確かに、メッセージやファイルに悪意のあるコンテンツが含まれていないかどうかをスクリーニングする機能に関しては、Microsoft Teams自体が必ずしも豊富ではありません。

- このため、Teamsだけでなく、SharepointやOneDriveなど、一般的にアカウント侵害を助長する可能性のある他のMicrosoft 365サービスすべてに対して、マルウェア保護、data loss prevention 、行動分析、コラボレーション制御を統合したセキュリティプラットフォームを利用することを強くお勧めします。

Skyhigh Security?

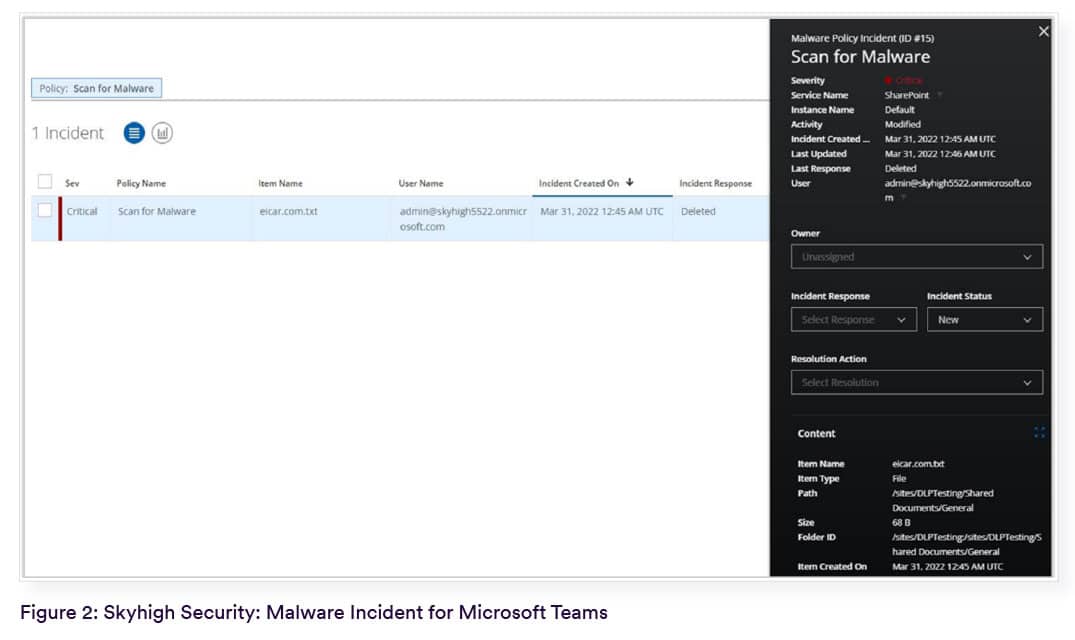

- コラボレーションコントロールの有効化Microsoft Teamsのポリシー

- マルウェアスキャンMicrosoft Teamsのメッセージとコンテンツに対する

- 多要素認証の義務化ウェブやクラウドのサービスやアクティビティ間で

- セキュリティ体制の管理とdata loss preventionMicrosoft Teamsが安全に構成されていることを確認するための機能

- サードパーティ製アプリの検出と保護Microsoft 365 テナントに接続

- MS Teamsは基盤となるMS SharePointプラットフォームを使用しているため、以下のような利点があります、 テナント全体を監視を監視してください。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- スピアフィッシングやビジネスメールの侵害攻撃により、脅威者が企業のMicrosoft 365アカウントを乗っ取る。

- アカウントの認証情報は、その後、マイクロソフトのユーザーアカウントやアプリ(MS Teams)に侵入するために使用されます。

- ハッカーがMicrosoft Teamsの会話中に悪意のある実行ファイルを投下し、エンドユーザーを騙す「User Centric(ユーザーセントリック)」のラベルを付け始める。

- 実行されると、マルウェアはシステムのレジストリにデータを書き込み、DLLをインストールし、Windowsマシン上で永続性を確立します。

- OSのバージョンやインストールされているパッチに基づき、マシンのセキュリティ状態とともに、OSとその上で動作するハードウェアに関する詳細な情報を収集する。

- その結果、脅威者はエンドユーザーのシステムに完全にアクセスできるようになります。