リソース

インテリジェンス・ダイジェスト

Dropboxのソースコードリポジトリが流出しました。

フィッシングキャンペーンにより、機密データへの不正アクセスに発展

Rodman Ramezanian - Enterprise Cloud Security Advisorによるものです。

2022年12月16日 7分で読む

フィッシング攻撃の最新型が登場しています。クラウドアプリの普及と、シングルサインオン・トークン統合からの使用方法の進化に伴い、データ漏洩を促進する攻撃ベクトルとして見過ごされてきた、ユーザーにアクセスを許可するよう促されるようになってきています。

フィッシング攻撃の最新型が登場しています。クラウドアプリの普及と、シングルサインオン・トークン統合からの使用方法の進化に伴い、データ漏洩を促進する攻撃ベクトルとして見過ごされてきた、ユーザーにアクセスを許可するよう促されるようになってきています。

2022年を振り返ってみると、残念ながら話題となる事件には事欠きません。クラウド環境は、かつてないほどの勢いで食い物にされ続けています。なぜなのでしょうか?脅威者はクラウドインフラをソフトターゲットとみなしています。そして、クラウドへのアクセス、脆弱性、設定ミスを悪用し、最終的に大切な財産を手に入れるために、戦術や技巧を磨き続けているのです。Dropboxの場合、「秘密のソース」であるソースコードが最近のターゲットとなりました!

Dropboxは、Uber、Twitch、Samsung、Nvidiaなど、社内のソースコードリポジトリが脅威行為者に狙われ、悪用された企業のリストに新たに加わったことになります。

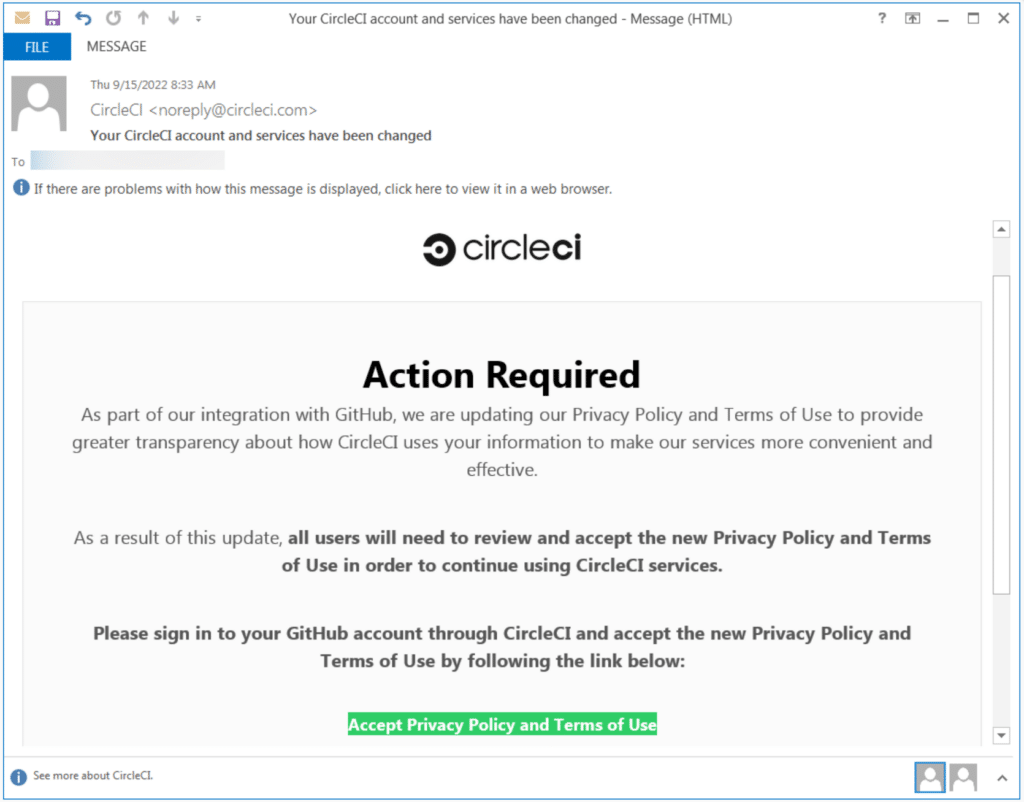

どうしてこんなことになったのでしょうか?悲しいかな、これは昔ながらのフィッシングの話なのです。Dropboxの従業員に向けて発信された巧妙なフィッシングメール(図1)のおかげで、攻撃者はユーザーを偽のログインページにリダイレクトさせた後、認証情報を盗むことができました。

企業のGitHubアカウントとCircleCIのCI/CDサービスの統合を促進するように見せかけ、従業員はDropboxが推奨するGitHubのユーザー名とパスワード、そしてハードウェアベースの認証トークンを入力し、OTP(One Time Password)を通過させるよう求められることになります。

その結果、攻撃者によって侵害されたGitHubアカウントは、Dropboxの開発者のものであることが判明しました。これにより、犯人はGitHubに保存されている約130のDropbox社内ソースコードリポジトリや、開発者が使用するAPIキー、Dropbox社員、現在および過去の顧客、ベンダー、セールスリードに関するさまざまなデータにアクセスすることになりました。

なぜこのような侵害が起こるのか?

最近の攻撃で目撃されたように、より多くの貴重なデータがクラウドインフラストラクチャの領域に入り込むにつれて、社内の特権ユーザーを標的にすることは、サイバー犯罪者にとってホットな市場であり続けている。

フィッシングに関わるこの攻撃の性質は、決して目新しいものではありません。しかし、残念ながら、人間がフィッシングの誘い文句をすべて見破ることは不可能です。多くの人にとって、リンクや添付ファイルを開くことは、仕事上不可欠なことなのです。

どんなに不信感を抱き、注意深いIT専門家であっても、適切なタイミングで適切な方法で配信される綿密に作られたメッセージの犠牲になってしまう可能性があるのです。このような理由から、フィッシングは攻撃者にとって大きな成功を収め続けているのです。脅威が複雑化・高度化する中、セキュリティチームは、組織の攻撃対象領域を限定し、大切な財産である機密性の高い独自データを保護するために、適切な技術的コントロールに留意する必要があります。

何ができるか?

フィッシングのような脅威について話すとき、従業員が悪意のある電子メール、添付ファイル、リンクなどに直面したときに、より用心深くなるのを助けるために、サイバー認識と電子メール安全トレーニングは常に賢明な考えである。

しかし、ユーザーが被害に遭う可能性が高いため、十分な技術的コントロールが必要であることを否定することはできません。

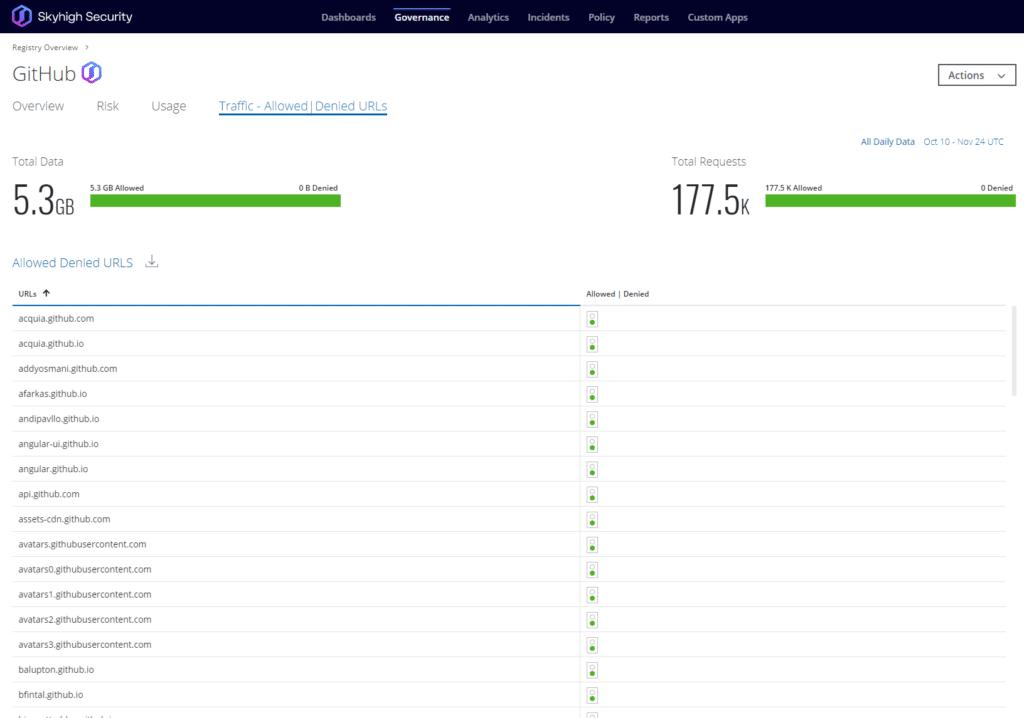

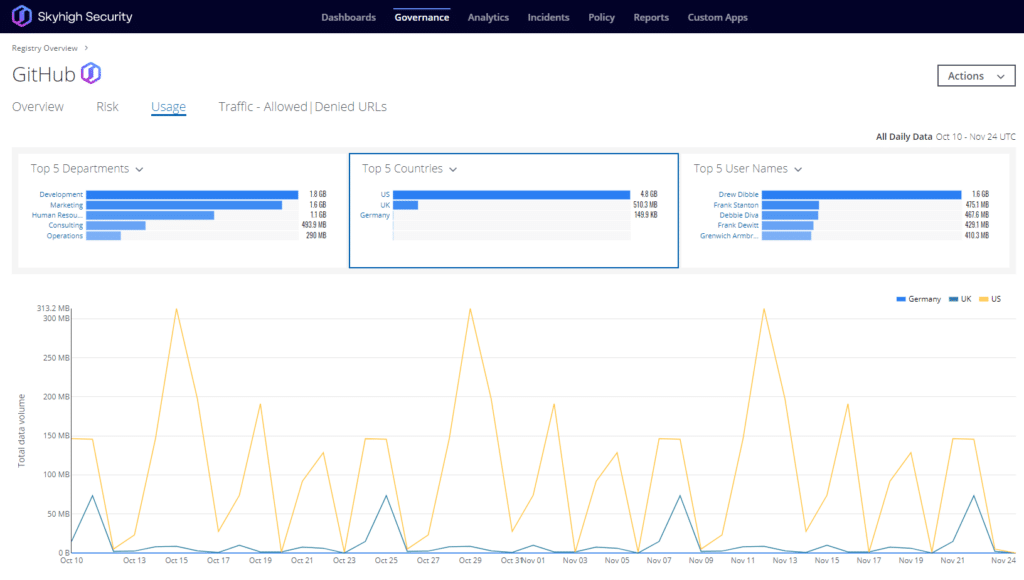

セキュリティ・チームは、最低限、企業のリソースが利用するクラウド環境(GitHubなど)を監視し、ガバナンス、可視性、制御を維持する必要があります。一般的に、多くのチームは、クラウド・サービスへのアクセスやデータを管理することでこれを達成しようとしますが、サービス自体で一貫したセキュリティ・コントロールを実装し管理することはできません。現実には、こうしたクラウドアプリケーションやプラットフォームの内部では、ユーザーや明らかに攻撃者が、組織のデータや最善の利益を安全に保つという文脈で「関心がある」と見なされるさまざまな活動を行うことができます。

セキュリティ・オペレーション管理者が GitHub でのユーザーの行動を監視し、data loss prevention ポリシーを適用し、機械学習アルゴリズムによって強化されたユーザーとエンティティの行動分析 (UEBA) を確認できるようにすることで、セキュリティ・チームは、特に同様のフィッシング攻撃によって企業の GitHub テナンシーに不正アクセスが行われた可能性がある場合に、非常に豊かな可視性と強力な制御の恩恵を受けることができます。

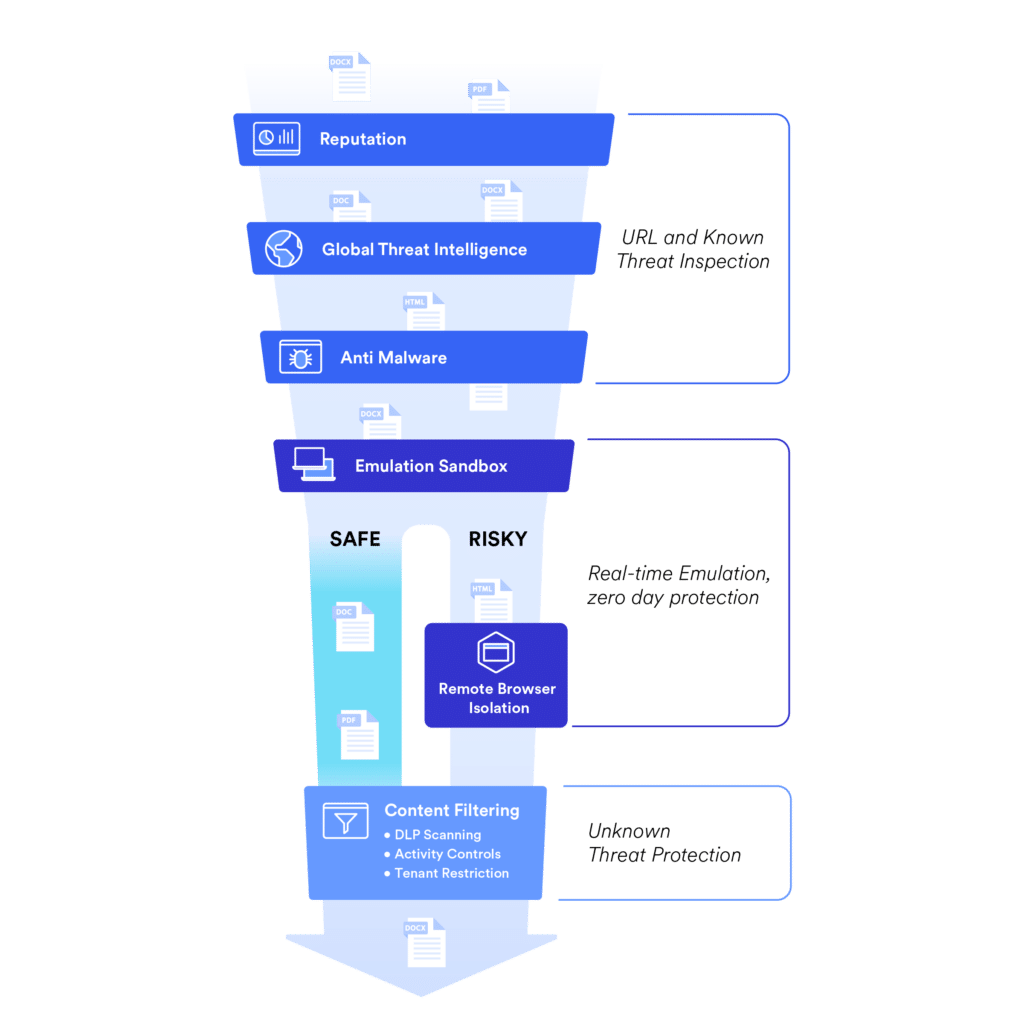

さらに、ユーザが誤ってフィッシングリンクをクリックした場合、有能なプロキシソリューションは、悪意のあるウェブページに向かう要求されたウェブトラフィックを検査することによって、非常に大きな価値を提供することができる。そうすることで、プロキシソリューションは、ページ内のコンテンツ、ウェブアドレスの評判(特に、そのドメインがウェブ評判エンジンによって最近登録されたばかりか未分類である場合)、および他の様々な属性に基づいて、直ちに検出し、ユーザーを被害から保護することができます。

Skyhigh Security 、似たようなコンテンツをどのようにピックアップしているのか紹介しよう:

Skyhigh Security?

- GitHubのアクティビティ監視、data loss prevention、脅威からの保護を可能にする

- アクティビティ監視ページで GitHub ユーザーのアクティビティを監視する

- レピュテーションやドメイン分類に基づくURLへのアクセスをブロック

- マルウェア対策フィルタリングのためのURL情報の適用を可能にする。

- Global Threat Intelligenceを用いたフィッシングリンクのURLブロックの微調整

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- 脅威者は、Dropboxが社内で使用している一般的なCI/CDプラットフォームであるCircleCIを模倣したフィッシングメールを広範囲に送信しました。

- フィッシングメールは、CircleCIを模したログインページに誘導し、ユーザーはGitHubの認証情報を入力しました。CircleCIは、ユーザーがGitHubの認証情報でログインすることを許可していました。

- また、模倣サイトでは、ハードウェア認証キーから生成されるワンタイムパスワード(OTP)の入力を促していました。

- 攻撃者は最終的に、Dropboxの従業員から提供されたOTPと認証情報を使用して、被害者のGitHubアカウントにアクセスしました。

- 脅威者は、公開コードと非公開コードの両方からなる130の内部リポジトリをクローン化しました。

- この攻撃は、単に洗練度の低い攻撃から来るようなスプレーアンドプレイのフィッシングキャンペーンだけではありませんでした。攻撃者はDropboxがCircleCIを使用していることを知っていたようで、ハードウェアキーで通信し、ワンタイムパスワードを攻撃者に渡すことができたという事実は、より高度なレベルを示しています。