Risorse

DIGEST DELL'INTELLIGENCE

Il ritorno della famigerata campagna di minacce Qakbot

Le tattiche precedenti del Trojan QakBot, ormai smantellato, alimentano campagne di phishing ad ampio raggio.

Di Rodman Ramezanian - Responsabile globale delle minacce al cloud

13 dicembre 2023 7 Minuti di lettura

Ricorda la minaccia informatica QakBot (altrimenti nota come Qbot o Pinkslipbot)? Questa minaccia è stata bloccata come parte di uno sforzo coordinato delle forze dell'ordine nell'agosto 2023 - e sta tornando in auge!

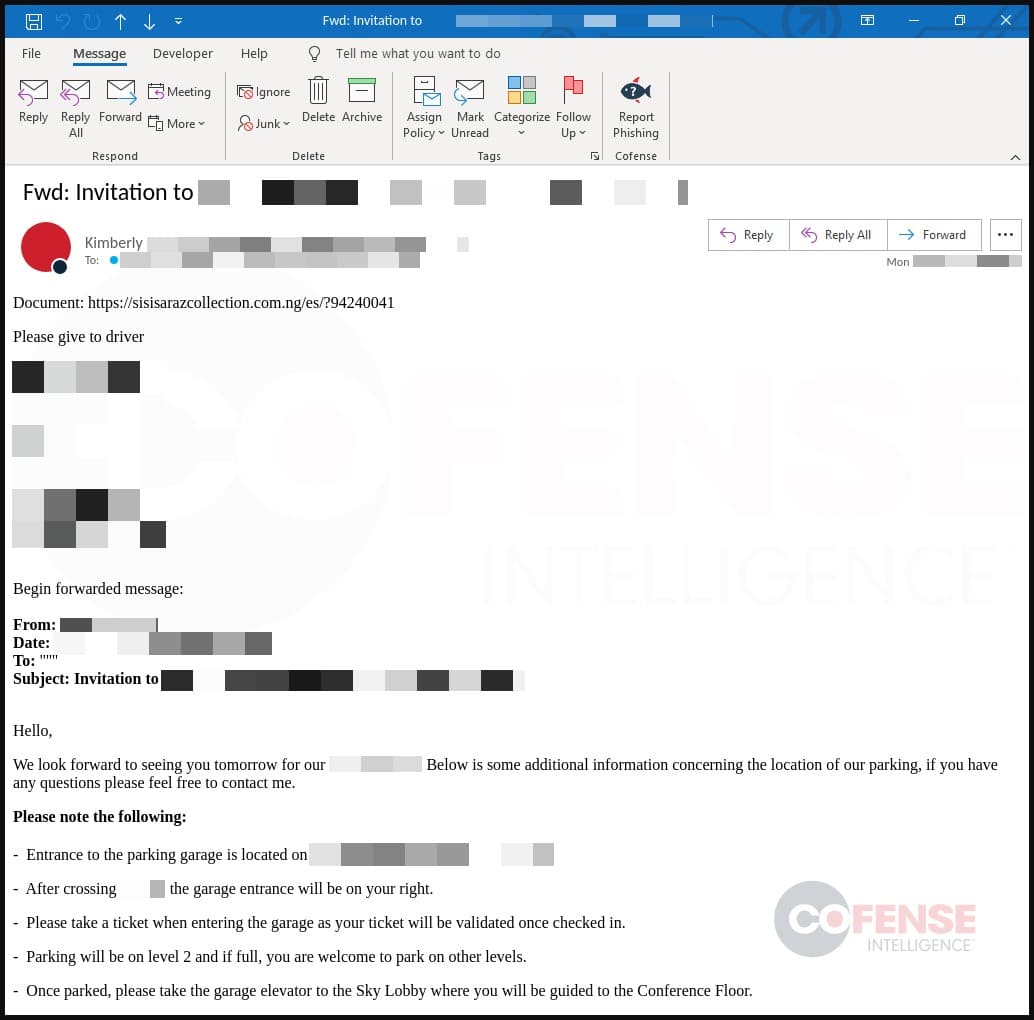

I malintenzionati stanno usando i loro vecchi trucchi in una nuova campagna di phishing rivolta a diversi settori. Stanno inviando e-mail ingannevoli che sembrano conversazioni in corso e contengono link pericolosi. Cliccando su questi link si accede a un file che può installare malware come DarkGate o PikaBot sul sistema. (Figura 1)

Una volta infettati, questi programmi maligni possono causare gravi danni. Spesso chiedono un riscatto per i suoi dati o sfruttano un subdolo malware di cryptomining che utilizza le risorse informatiche di un dispositivo per estrarre criptovalute. Gli aggressori ottengono il controllo dei suoi sistemi con l'intento di rubare informazioni o eseguire altre azioni dannose. Le connessioni stabilite dagli attori delle minacce sono bidirezionali: gli aggressori possono inviare comandi e ricevere risposte in tempo reale, consentendo loro di esplorare i sistemi della vittima, rubare dati ed eseguire altre azioni dannose.

PikaBot, una nuova sofisticata variante di malware basata su QakBot, è particolarmente difficile da analizzare e offre agli aggressori un maggiore controllo.

Anche DarkGate, scoperto per la prima volta nel 2017, è riemerso. È diventato più disponibile nelle comunità di hacker nel 2023, portando a un forte aumento del suo utilizzo e della sua distribuzione. Questo ceppo di malware sfrutta i messaggi di Microsoft Teams per diffondere allegati dannosi che installano il malware DarkGate. I ricercatori hanno notato messaggi di phishing all'interno di Microsoft Teams, provenienti da due account Microsoft 365 esterni compromessi. Questi account sono stati utilizzati per ingannare gli utenti di Microsoft Teams in diverse organizzazioni, invitandoli a scaricare un file ZIP denominato "Modifiche al programma delle vacanze". Cliccando su questo allegato si attivava il processo di download da un URL SharePoint, che nascondeva un file LNK come documento PDF.

Perché si verificano questi incidenti?

DarkGate e PikaBot sono ceppi di malware versatili che non prendono di mira specificamente un'industria, per cui rappresentano una minaccia in vari settori. DarkGate e PikaBot mirano a infiltrarsi nei sistemi in modo indiscriminato, alla ricerca di vulnerabilità da sfruttare. La loro natura modulare consente agli aggressori di eseguire attività come il furto di dati, l'accesso remoto, il mining di criptovalute e altre azioni dannose in un ampio spettro di settori. La loro adattabilità consente agli hacker di utilizzarli in diversi cyberattacchi, colpendo potenzialmente settori come quello finanziario, sanitario, educativo, governativo, manifatturiero e altri. Pertanto, tutti i settori hanno bisogno di solide misure di cybersecurity per proteggersi da queste minacce in evoluzione.

Il phishing è un broker di accesso iniziale di grande successo per gli operatori di malware DarkGate e PikaBot. Quando la vittima cede a cliccare sul link di phishing in un'e-mail, questo funge da passaggio cruciale per gli attori delle minacce per ottenere l'accesso. Queste tecniche continuano ad essere efficaci per gli aggressori per diversi motivi:

- Tecniche ingannevoli: Questi ceppi di malware spesso impiegano tattiche di phishing sofisticate, come l'invio di e-mail che sembrano legittime o addirittura imitano conversazioni in corso, ingannando gli utenti a fidarsi del contenuto.

- Sfruttare le vulnerabilità umane: Il phishing si basa sulle emozioni umane, come la curiosità o l'urgenza, per spingere all'azione. Le e-mail attirano i destinatari a cliccare sui link o a scaricare gli allegati, spacciandoli per messaggi urgenti o importanti.

- Ingegneria sociale: Questa tecnica manipola la fiducia degli utenti in piattaforme o persone familiari, rendendo più difficile riconoscere l'intento malevolo.

Vettori di attacco diversi: Questi ceppi di malware utilizzano vari punti di ingresso, come allegati e-mail o link, sfruttando le vulnerabilità nei sistemi o nei software. Questo approccio su più fronti aumenta le possibilità di successo. - Adattabilità: QakBot, DarkGate e PikaBot si evolvono costantemente, adattando le loro strategie di phishing per aggirare le misure di sicurezza, il che li rende più difficili da rilevare e mitigare.

- Distribuzione automatizzata: Queste minacce possono diffondersi rapidamente, sfruttando sistemi automatizzati per inviare e-mail di phishing su larga scala, aumentando la probabilità che qualcuno cada vittima delle loro tattiche.

Cosa si può fare?

La consapevolezza e l'educazione degli utenti possono essere estremamente efficaci per sventare attacchi di phishing come questi, dal momento che gli attori delle minacce si affidano in gran parte al primo clic per aprire le porte.

La realtà, tuttavia, è che le vulnerabilità umane unite alle tattiche ingannevoli degli attori delle minacce tendono a portare a cliccare su quel link URL. Le tattiche di phishing sono in continua evoluzione e diventano sempre più sofisticate. Gli aggressori impiegano varie tattiche, come l'ingegneria sociale, per creare repliche convincenti di e-mail legittime, rendendo più difficile la differenziazione da parte delle misure di sicurezza tradizionali.

Per questo motivo, remote browser isolation (RBI) è efficace contro gli attacchi di phishing che prevedono di cliccare sugli URL, perché esegue le sessioni di navigazione lontano dal dispositivo locale, isolando le potenziali minacce all'interno di un ambiente controllato. Ecco perché è efficace:

- Isola l'esecuzione: Quando un utente clicca su un URL, la sessione di navigazione si svolge in un ambiente remoto. Questo impedisce a qualsiasi malware o minaccia potenziale di raggiungere direttamente il dispositivo dell'utente, poiché l'attività di navigazione è separata dal sistema locale.

- Limita l'esposizione: isolando la sessione di navigazione - anche se l'URL conduce a un sito dannoso - qualsiasi malware o contenuto dannoso incontrato rimane isolato nell'ambiente remoto. Non ha accesso diretto al dispositivo o alla rete dell'utente.

- Impedisce l'infezione del dispositivo: Poiché la navigazione avviene in un ambiente isolato, qualsiasi malware incontrato durante la sessione di navigazione non ha l'opportunità di infettare il dispositivo dell'utente o di compromettere i dati sensibili.

- Riduce la superficie di attacco: Remote browser isolation riduce al minimo la superficie di attacco assicurando che i contenuti web potenzialmente pericolosi non vengano mai caricati sul dispositivo dell'utente, mitigando i rischi associati agli URL di phishing.

- Migliora la postura di sicurezza: Aggiunge un ulteriore livello di sicurezza, separando l'interazione dell'utente con i contenuti web potenzialmente rischiosi dal dispositivo e dalla rete locale, riducendo le possibilità di successo degli attacchi di phishing.

Il portafoglio Skyhigh Security Service Edge (SSE) include Risky Web RBI per impostazione predefinita. Protegge gli utenti dai siti web rischiosi reindirizzando le richieste di navigazione al servizio RBI. La tecnologia RBI si integra con la piattaforma Skyhigh Security , fornendo una solida protezione contro il ransomware e le minacce di phishing, semplificando al contempo l'adozione di un'architettura zero trust.

Inoltre, la funzione RBI completa, disponibile separatamente, può indirizzare il traffico specifico in sessioni RBI, garantendo misure di sicurezza ancora più forti. Skyhigh SecurityL'approccio dell'azienda all'RBI prevede la canalizzazione del traffico web attraverso i proxy del cloud per isolare la navigazione potenzialmente rischiosa. Questo assicura una protezione completa attraverso le politiche data loss prevention (DLP) e anti-malware. Quando un utente clicca su un URL di phishing, in genere reindirizza la vittima a una pagina in cui sono ospitati i payload per scaricare i file dell'aggressore. Ecco perché è necessaria un'analisi sufficiente delle minacce per prevenire l'infezione iniziale del dispositivo.

Skyhigh SecurityIl motore gateway anti-malware (GAM) impiega l'analisi proattiva dell'intento per filtrare i contenuti web dannosi in tempo reale, senza affidarsi alle firme. Rileva i contenuti dannosi eseguibili e non eseguibili simulando il comportamento, comprendendo il comportamento e prevedendo l'intento del codice, combattendo efficacemente gli attacchi zero-day e mirati. Il motore monitora anche i comportamenti di accesso al web dei clienti, identificando i programmi potenzialmente indesiderati (PUP) e mettendo in quarantena le postazioni di lavoro compromesse.

GAM è abile nel rilevamento del comportamento del codice in vari formati, come gli eseguibili di Microsoft Windows, JavaScript, Flash ActionScript, Java, controlli ActiveX e altro ancora. Ad esempio, è in grado di identificare l'intento malevolo in un Visual Basic Script offuscato all'interno di un documento Word e di impedire che il documento venga scaricato.

Mentre sono inclusi i tradizionali motori anti-malware basati sulle firme e sull'euristica, il nucleo delle capacità di rilevamento del malware sconosciuto si basa su GAM, che sfrutta l'apprendimento automatico e l'emulazione in tempo reale. Comprende tre funzionalità euristiche:

- Euristica statica del comportamento per bloccare i comportamenti sospetti nei nuovi campioni di codice.

- Euristica strutturale che collega le varianti di malware modificate alle famiglie di malware conosciute.

- Euristica del comportamento di rete, che identifica i sistemi client potenzialmente infetti che mostrano modelli di accesso a Internet sospetti.

Utilizza Skyhigh Security?

- Bloccare l'accesso agli URL in base alla reputazione e alla categorizzazione del dominio.

- Proteggere gli utenti e i dispositivi dai siti web a rischio, in particolare quando si trovano di fronte a e-mail di phishing contenenti URL pericolosi.

- Blocca il download di file e altre attività specifiche utilizzando Remote Browser Isolation.

- Limita l'esposizione della sua organizzazione, anche quando non è possibile attivare l'isolamento del browser per proteggere il paziente zero.

- Negare i trasferimenti di dati e le attività non autorizzate, anche dalle applicazioni interne tramite connessioni remote, quando un utente clicca su un link di phishing.

- Ottimizzare la scansione e il blocco del malware per evitare che i payload dannosi entrino in un dispositivo.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Gli attori delle minacce danno il via all'attacco inviando e-mail di phishing utilizzando conversazioni e-mail compromesse che sembrano essere una risposta o inoltrando una conversazione rubata, rendendo i destinatari più propensi a fidarsi e poi attirandoli a cliccare su un URL dannoso.

- Questi messaggi e-mail rubati sono stati probabilmente acquisiti tramite attacchi Microsoft ProxyLogon (CVE-2021-26855). Questa vulnerabilità in Microsoft Exchange Server consente agli aggressori di eludere l'autenticazione e fingere di essere amministratori dell'account sottostante.

- Questo URL ha più livelli, assicurando che solo gli utenti specifici che soddisfano i criteri stabiliti (come la posizione e il browser) possano accedere al software dannoso per verificare che siano obiettivi validi.

- Cliccando sull'URL si scarica un file ZIP che contiene un file JavaScript noto come JavaScript Dropper. Questo viene poi utilizzato per scaricare ed eseguire file eseguibili portatili (PE) infetti e file DLL dannosi.

- Il programma JavaScript Dropper si collega a un altro URL per recuperare e attivare il malware con l'aiuto di downloader Visual Basic Script (VBS) in grado di eseguire il malware attraverso i file .vbs che si trovano tipicamente nei documenti di Microsoft Office o avviando programmi a riga di comando, downloader LNK che utilizzano in modo improprio i file di collegamento di Microsoft (.lnk) e caricatori di DNA di Excel utilizzati per creare file XLL per ulteriori attività di sfruttamento. Un file XLL, tipicamente utilizzato come componente aggiuntivo di Microsoft Excel per scopi lavorativi legittimi, viene manipolato dagli attori delle minacce. Hanno modificato questi componenti aggiuntivi per accedere a posizioni specifiche e scaricare payload dannosi.

- A questo punto, la vittima viene infettata con successo dai ceppi di malware DarkGate o PikaBot, consentendo ulteriori azioni dannose come la consegna e l'installazione di software avanzati di cryptomining, strumenti di ricognizione, payload di ransomware e altro ancora.