Risorse

DIGEST DELL'INTELLIGENCE

Doppio guaio: Midnight Blizzard scuote Microsoft e HPE nel fiasco dell'hackeraggio

Entrambe le organizzazioni sono vittime di attacchi condotti da attori sponsorizzati dallo Stato dietro l'incidente di SolarWinds.

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

26 febbraio 2024 7 Minuti di lettura

Le recenti notizie di violazioni di Microsoft e Hewlett Packard Enterprise (HPE) attraverso le loro infrastrutture di posta elettronica basate sul cloud, hanno fatto tremare il settore della cybersicurezza; francamente, per più di un motivo! Per coloro che ricordano gli hack di SolarWinds nel 2020, sembra che gli stessi attori, ora più comunemente chiamati Midnight Blizzard (alias Cozy Bear, Nobelium, APT29) siano di nuovo all'opera.

Sebbene le violazioni di HPE e Microsoft siano state rivelate a pochi giorni di distanza l'una dall'altra, la situazione sottolinea soprattutto la realtà continua degli sforzi di spionaggio internazionale di Midnight Blizzard, con rapporti che collegano fortemente il gruppo di minacce al Servizio di Intelligence Estero russo (SVR) e la sua persistenza nello sfruttare le vulnerabilità all'interno delle impronte digitali e degli asset delle organizzazioni.

In entrambi gli incidenti, gli operatori di Midnight Blizzard hanno ottenuto l'accesso agli ambienti di posta elettronica basati sul cloud di HPE e Microsoft, rispettivamente attraverso il bersaglio delle caselle di posta dei singoli dipendenti e gli attacchi con password spray.

HPE ha dichiarato che il gruppo di hacking ha "avuto accesso ed esfiltrazione di dati" da un "numero limitato" di caselle di posta elettronica 365 di HPE, dopo aver ottenuto l'accesso tramite account compromessi.

Nel caso di Microsoft, gli aggressori hanno utilizzato il loro accesso iniziale per identificare e infiltrarsi in un'applicazione OAuth di test legacy con accesso elevato all'ambiente aziendale di Microsoft. Lo sfruttamento di questa applicazione ha permesso loro di generare applicazioni OAuth ancora più dannose, consentendo infine di concedersi ruoli privilegiati in Microsoft 365 Exchange Online. Questa tattica ha permesso loro di accedere alle caselle di posta elettronica all'interno del sistema.

Per aggravare la minaccia, il gruppo è stato osservato impiegare attacchi di replay delle sessioni, che gli consentono di ottenere l'accesso iniziale alle risorse cloud sfruttando sessioni rubate acquisite attraverso metodi illeciti e broker di accesso.

Considerando le precedenti ricerche e i post pubblici di Microsoft che mettevano in guardia dagli attori delle minacce che sfruttavano le applicazioni OAuth all'interno delle reti delle vittime, questi attacchi sono intriganti, oltre a far sollevare il sopracciglio. In un post sul blog di Microsoft del 2022, l'azienda ha descritto un attacco in cui gli attori delle minacce hanno utilizzato il credential stuffing contro gli account dei locatari cloud di un'organizzazione privi di protezione di autenticazione a più fattori (MFA). Successivamente, l'attore delle minacce ha utilizzato l'accesso agli account del cloud tenant per creare app OAuth dannose, fornendo loro l'accesso all'istanza Exchange Online della vittima. Ironia della sorte, questo non è affatto lontano da ciò che è accaduto contro Microsoft in questo caso.

Perché si verificano questi incidenti?

L'analisi delle attività di Midnight Blizzard rivela la sofisticazione del gruppo, che impiega una miscela di malware progettato su misura e strumenti alterati accessibili pubblicamente per bypassare i meccanismi di autenticazione, infiltrarsi negli obiettivi ed eludere il rilevamento.

Sebbene Microsoft sia spesso presa di mira a causa delle sue dimensioni significative e della sua influenza nell'infrastruttura IT, di recente c'è stata un'impennata di attacchi riusciti sia ai suoi prodotti che ai suoi sistemi interni. Incidenti come quello qui riportato, che utilizza la password-spraying, avrebbero potuto essere mitigati con l'autenticazione a più fattori, una misura che evidentemente non è stata implementata. Microsoft sostiene l'MFA come componente cruciale di una solida igiene informatica. Considerata la sua posizione nell'ecosistema della sicurezza, è imperativo che sia tenuta a un livello più alto di responsabilità.

Secondo le parole di Microsoft, "l'attacco non è stato il risultato di una vulnerabilità nei prodotti o nei servizi Microsoft" e questo è importante per capire perché si è verificato questo incidente. Purtroppo per Microsoft, si è trattato di una cattiva configurazione degli ambienti e delle infrastrutture cloud per la protezione.

Le vittime di attacchi di acquisizione di account e-mail di Microsoft 365 non sono nuove, e questo è un ottimo esempio di come anche i colossi del settore come HPE possano essere presi di mira e infiltrati con successo dal vettore del cloud.

La dura realtà è che non è sorprendente vedere grandi organizzazioni IT multinazionali prese di mira al giorno d'oggi; in particolare quando si tratta di esfiltrazione e furto di dati, come nel caso di entrambi gli incidenti. La tendenza più allarmante, tuttavia, è la frequenza con cui queste organizzazioni vengono prese di mira attraverso i loro ambienti e asset cloud.

Nello stesso modo in cui il cloud computing invita alla scalabilità, alla flessibilità, alla crescita e alla collaborazione per le aziende di ogni forma e dimensione, invoglia anche i criminali informatici, in particolare gli attori sponsorizzati dallo Stato altamente qualificati e motivati, a cercare opportunità (e ce ne sono molte) in cui i token di accesso federato possono essere sottratti, le risorse cloud possono essere mal configurate e vulnerabili, o gli utenti di e-mail possono essere influenzati con alcune abili tecniche di social engineering. Grazie alla natura interconnessa degli ambienti e delle piattaforme cloud, il successo di uno solo di questi tentativi può essere sufficiente agli aggressori per mettersi al lavoro.

Cosa si può fare?

Questi incidenti dovrebbero far riflettere le organizzazioni di ogni dimensione e di tutti i settori: i cyberattacchi possono colpire chiunque, a prescindere dalla loro statura, anche i giganti del settore. La verità è che ogni piattaforma aziendale, elemento dell'infrastruttura e tecnologia di supporto è un obiettivo primario per i potenziali attacchi.

Tuttavia, ci sono caratteristiche e processi di sicurezza fondamentali e non negoziabili che devono essere attivati e adottati per difendere le risorse di valore, o almeno per rendere più difficile il lavoro degli aggressori. Cose come:

- Applicare l'MFA ovunque sia possibile

- Controllo delle applicazioni e dei token OAuth, con la possibilità di revocarli in qualsiasi momento (soprattutto quelli noti come "legacy").

- Gestire la postura di sicurezza (perché c'è sempre qualcosa che sfugge o che viene trascurato).

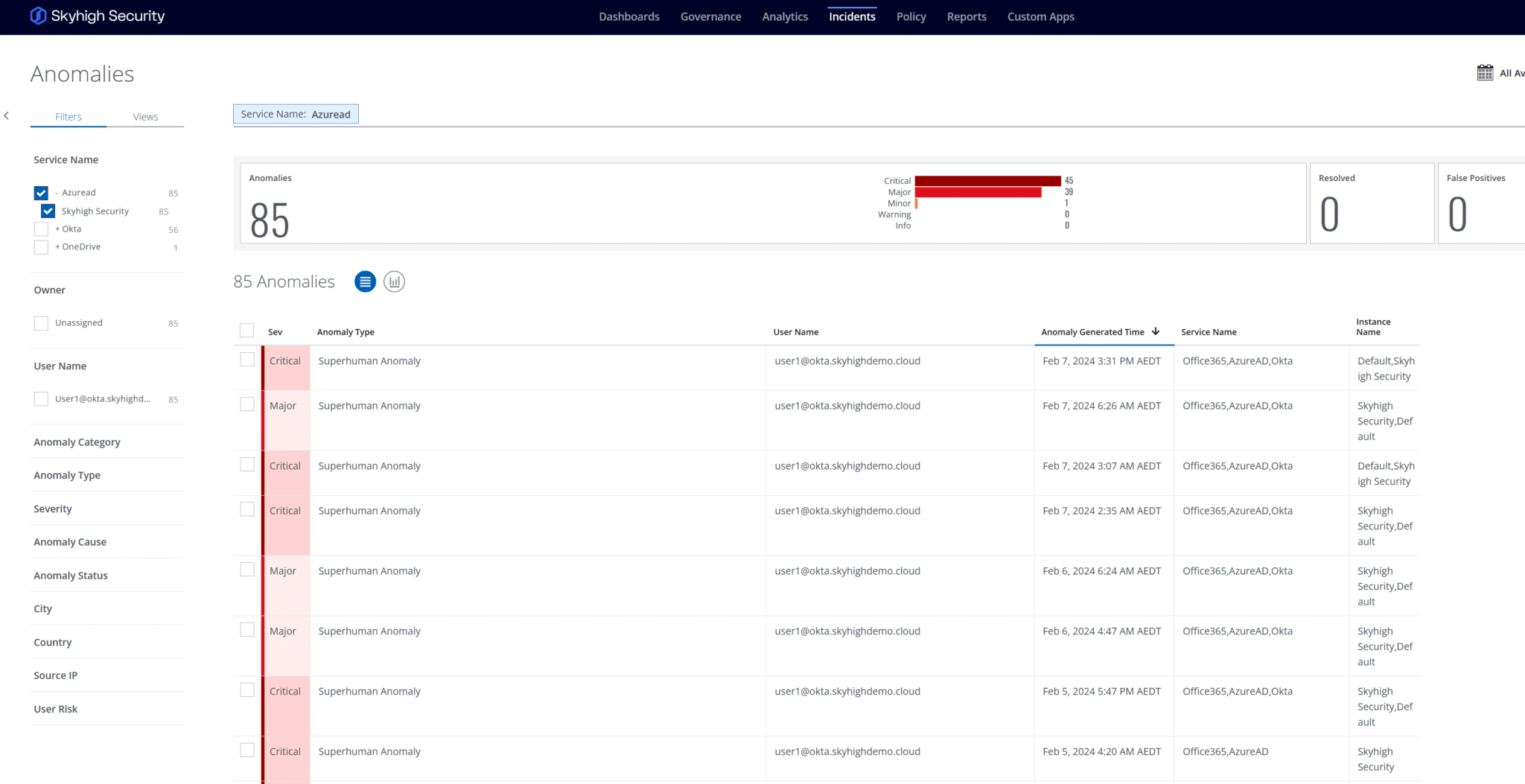

- Monitoraggio delle anomalie per rilevare comportamenti sospetti degli account (come la creazione di nuove applicazioni, l'assegnazione di nuovi ruoli privilegiati, l'esfiltrazione di dati).

Mi permetta di approfondire:

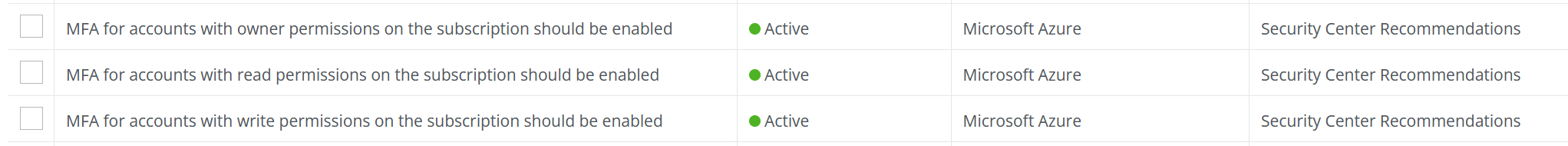

Gli audit di configurazione e le valutazioni della postura possono identificare e aiutare a correggere le configurazioni errate in cui l'MFA potrebbe non essere stato applicato, ad esempio a livello di Azure Security Center (figura 1).

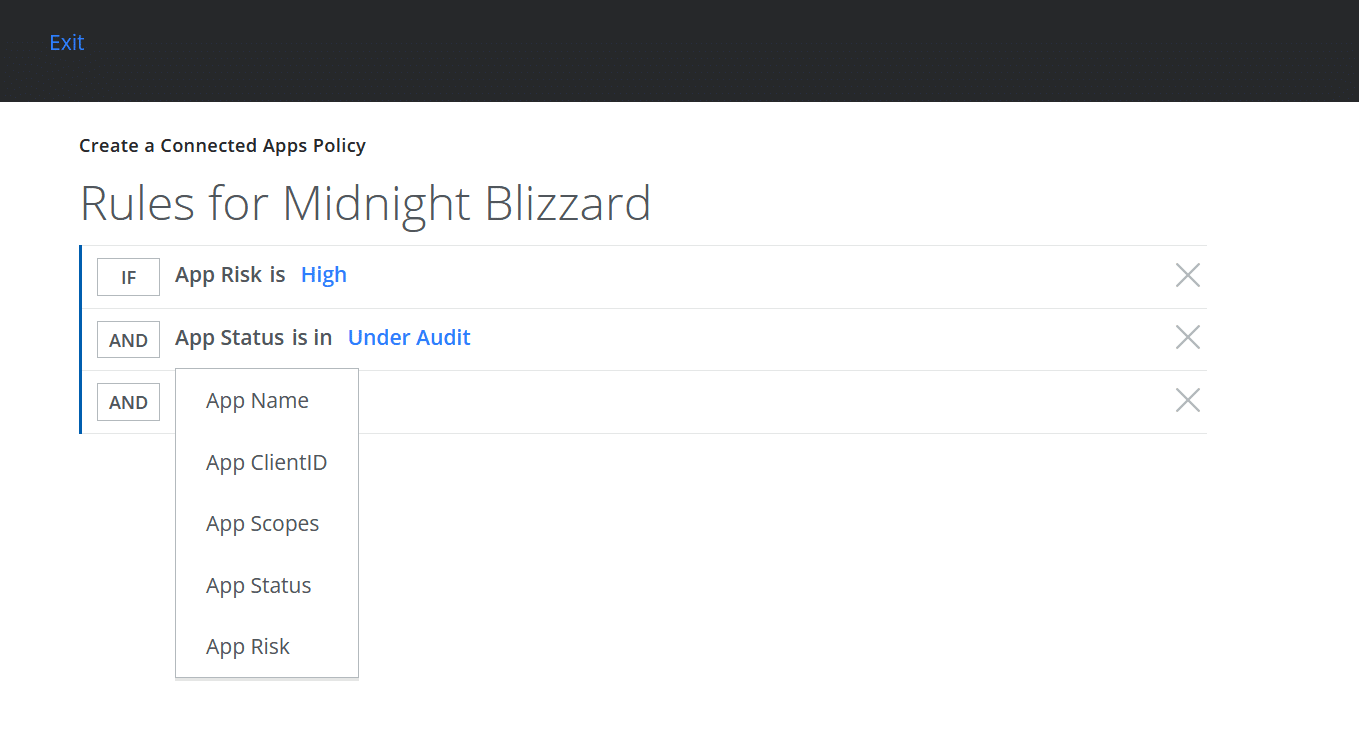

Gli aggressori hanno sfruttato un'applicazione OAuth dannosa per aiutare l'intermediazione dell'accesso e l'elevazione dei privilegi fino al punto di poter passare al tenant Microsoft aziendale che ospitava le e-mail dei dirigenti. I team di sicurezza devono essere in grado di "rimediare, verificare, consentire o bloccare le applicazioni OAuth connesse" che hanno accesso ai dati degli utenti.

Mantenere la governance delle app e il controllo su come possono interagire con i dati aziendali all'interno di M365 è fondamentale (figura 2).

Per quanto riguarda l'identità (Entra ID) e i comportamenti M365, i team di sicurezza devono essere in grado di rilevare, evidenziare e prevenire le anomalie e i comportamenti sospetti nei loro ambienti Microsoft 365, nonché i ruoli e le autorizzazioni di sicurezza.

Riferimenti:

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

Utilizza Skyhigh Security?

- Esegua gli audit di sicurezza sugli ambienti cloud in cui l'MFA non è abilitato e applicato.

- Mantenere la governance delle app e il controllo su come le app connesse possono interagire con i dati aziendali all'interno di M365.

- Estendere data loss prevention alle caselle di posta elettronica di Exchange Online per impedire l'esfiltrazione dei dati (in caso di acquisizione dell'account).

- Definire i comportamenti amministrativi accettabili per rilevare le anomalie che riguardano l'abuso di accesso privilegiato.

- Monitorare e baselineare le attività degli utenti per aiutare a evidenziare gli outlier sospetti.

- Allineare le minacce, le anomalie e gli incidenti al quadro MITRE ATT&CK per guidare gli analisti SOC nelle indagini.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Hewlett Packard Enterprise (HPE) ha rivelato che un gruppo di sospetti hacker russi, identificati come Midnight Blizzard, si è infiltrato nel sistema di posta elettronica Microsoft 365 dell'azienda per estrarre dati dal team di cybersecurity e da altri reparti.

- I risultati preliminari di HPE suggeriscono un potenziale collegamento con un precedente incidente avvenuto nel maggio 2023, durante il quale gli attori delle minacce si sarebbero infiltrati nel server SharePoint dell'azienda e avrebbero estratto dei file.

- Durante l'incidente del novembre 2023 che ha avuto come obiettivo Microsoft, l'attore delle minacce ha utilizzato un attacco spray con password per penetrare efficacemente in un account legacy, non di produzione, di un tenant di prova, privo di MFA. Questo ha permesso agli aggressori di ottenere un punto d'appoggio prezioso.

- Gli aggressori hanno poi utilizzato il loro accesso iniziale per identificare e infiltrarsi in un'applicazione OAuth di test legacy con accesso elevato all'ambiente aziendale Microsoft.

- Questa applicazione legacy è stata utilizzata come arma per creare altre applicazioni OAuth dannose, concedendo loro il ruolo di accesso completo a Microsoft 365 Exchange Online, ottenendo così l'accesso alle caselle di posta elettronica di Microsoft.

- Successivamente, il gruppo di minacce ha utilizzato i privilegi dell'account per accedere a una parte selezionata di account e-mail aziendali di Microsoft, che comprendeva membri del team di leadership senior di Microsoft, nonché dipendenti dei dipartimenti di cybersecurity, legale e altri. Questo ha permesso agli operatori di Midnight Blizzard di estrarre alcune e-mail e documenti allegati.

- Secondo Microsoft, l'attacco non si è verificato a causa di una vulnerabilità nei prodotti e servizi Microsoft.