Sumber daya

INTELIJEN MENCERNA

(Tebusan)Di mana saja pengguna Microsoft 365 sekarang rentan?

Siapa bilang lingkungan Cloud kebal terhadap serangan Ransomware?

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

3 Agustus 2022 7 Menit Dibaca

Kesalahpahaman umum di kalangan perusahaan dan penggunanya membuat mereka percaya bahwa lingkungan cloud kebal terhadap ancaman ransomware. Namun, dalam penemuan terbaru yang dibuat oleh para peneliti Proofpoint, pelaku jahat dapat memicu serangan ransomware dengan mengeksploitasi cadangan versi file Microsoft 365 - yang tersedia berkat fitur "simpan otomatis" file asli platform tersebut.

Secara sederhana, penjahat siber bisa mengenkripsi semua versi file yang diketahui, bahkan yang dicadangkan, dengan cara yang membuatnya tidak bisa diperbaiki tanpa cadangan khusus atau kunci dekripsi dari penyerang.

Sayangnya, ini bukan pertama kalinya ransomware melintasi batas ke dalam dunia Microsoft 365. Mundur ke 6 tahun yang lalu, jenis ransomware Cerber telah mengincar Microsoft 365 dan berhasil mengekspos jutaan pengguna dengan serangan zero-day baru yang memiliki kemampuan untuk mengelabui keamanan asli Microsoft 365.

Bagaimana caranya? Menggunakan teknik serupa yang masih digunakan sampai sekarang: email phishing dengan lampiran file berbahaya, menipu pengguna untuk mengizinkan konten makro, mempersenjatai aplikasi pihak ketiga, dan berbagai metode lainnya.

Karena layanan cloud mengumpulkan banyak sekali pengguna dalam satu ekosistem, layanan ini menjadi target utama bagi penjahat siber. Bayangkan saja kerusakan yang dapat ditimbulkan oleh serangan ransomware yang dirancang dengan baik terhadap segmen besar perusahaan yang semuanya menggunakan layanan Microsoft 365. Pada tahun 2020, seperti yang kita lihat pada serangan pertama yang berhasil terhadap SolarWinds dan Microsoft, dampak ekonominya berpotensi untuk menghancurkan.

Bagaimana pelanggaran ini terjadi?

Layanan dan aplikasi cloud menjadi semakin penting bagi bisnis dibandingkan sebelumnya. Tidak heran jika para pelaku kriminal terus menempatkan platform cloud seperti Microsoft 365 sebagai sasaran mereka, karena mereka tahu bahwa para korban akan cenderung membayar uang tebusan. Vektor serangan di sini melibatkan eksploitasi fitur-fitur asli Microsoft 365 untuk pencadangan awan. Ancaman yang "hidup di darat" dengan menggunakan alat dan parameter bawaan biasanya lebih menantang untuk dimitigasi, karena dapat disalahgunakan dengan lebih mudah dan lebih sulit untuk dideteksi dan dicegah.

Apa yang bisa dilakukan?

Kombinasi praktik terbaik dapat membantu secara signifikan mengurangi dampak serangan seperti ini, terutama ketika vektor serangan awal di sini masih melibatkan pembobolan akun Microsoft 365 dengan pengambilalihan.

Langkah-langkah dasar seperti menerapkan Step-Up dan Multi-Factor Authentication (MFA), menerapkan standar kata sandi yang kuat, mempertahankan kontrol akses identitas yang ketat, dan melanjutkan investasi ke dalam program pelatihan kesadaran karyawan tidak boleh diabaikan.

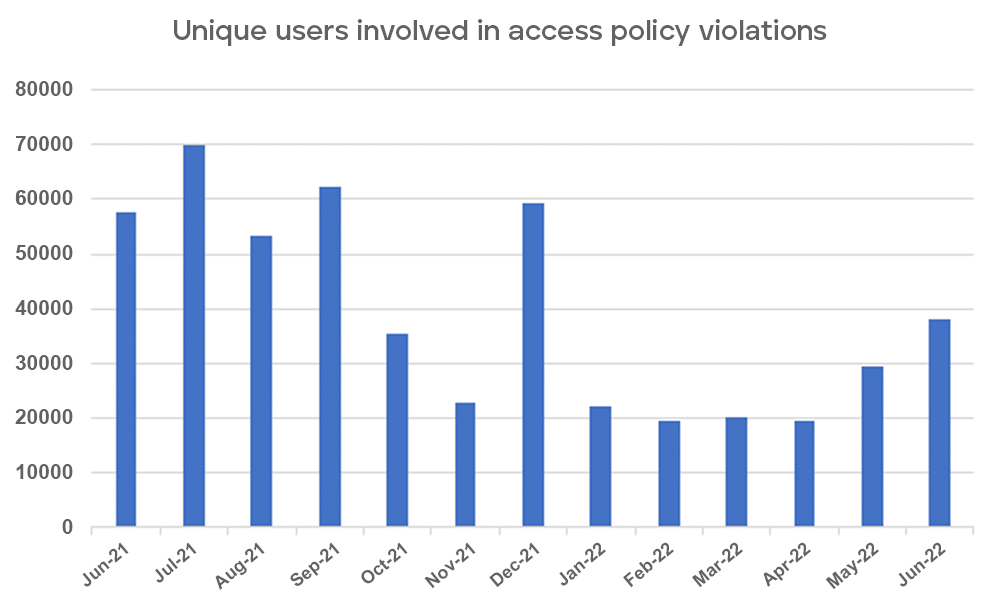

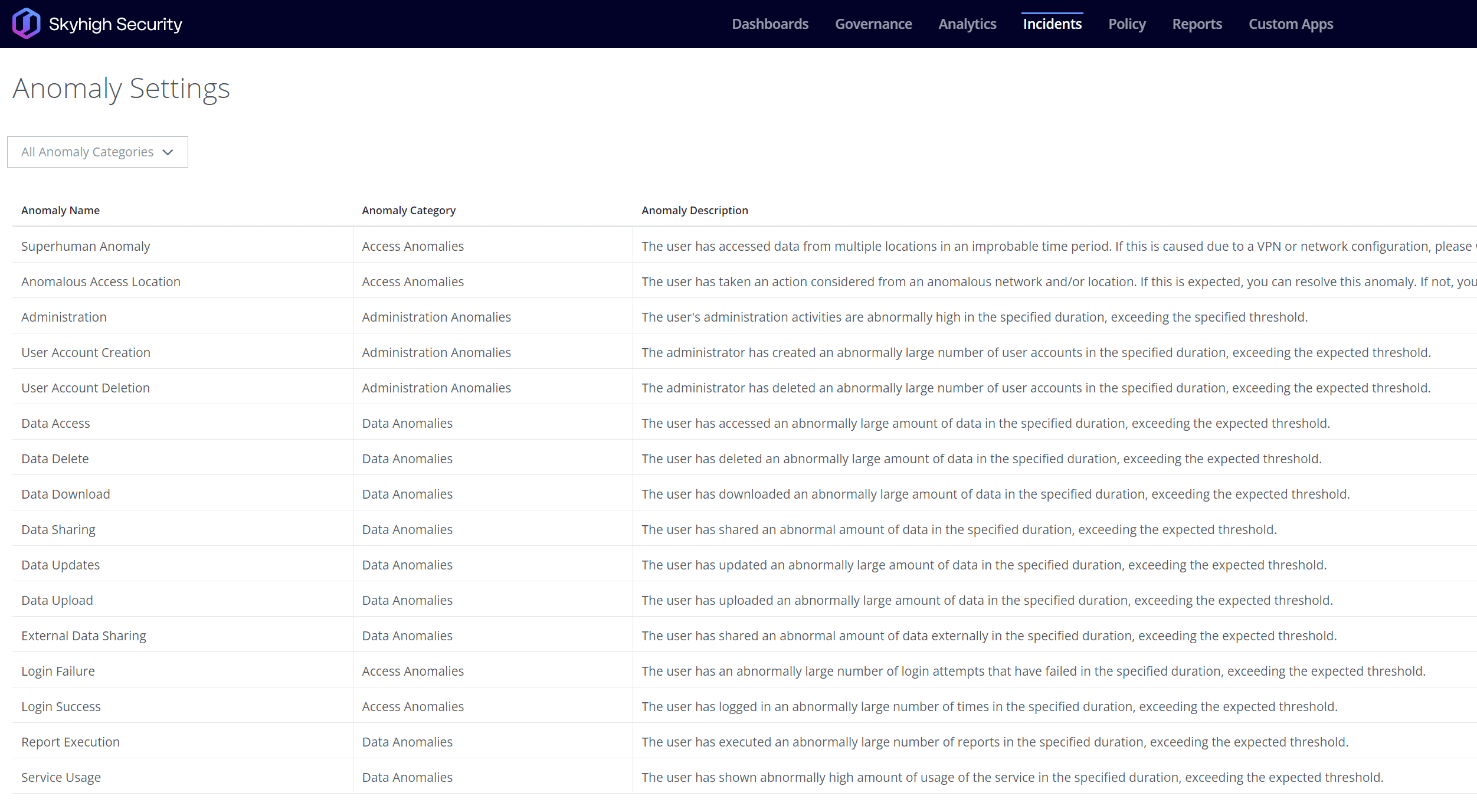

Mencegah risiko tersebut secara langsung akan selalu menjadi tantangan karena alasan-alasan yang disebutkan di atas. Oleh karena itu, tetapkan pemicu dan parameter anomali untuk mendeteksi pencilan yang mencurigakan dan aktivitas yang berpotensi mengancam, seperti tindakan administratif yang tidak normal atau permintaan akses data yang mungkin merupakan sinyal peringatan untuk merusak batas pencadangan versi dan konfigurasi Simpan Otomatis.

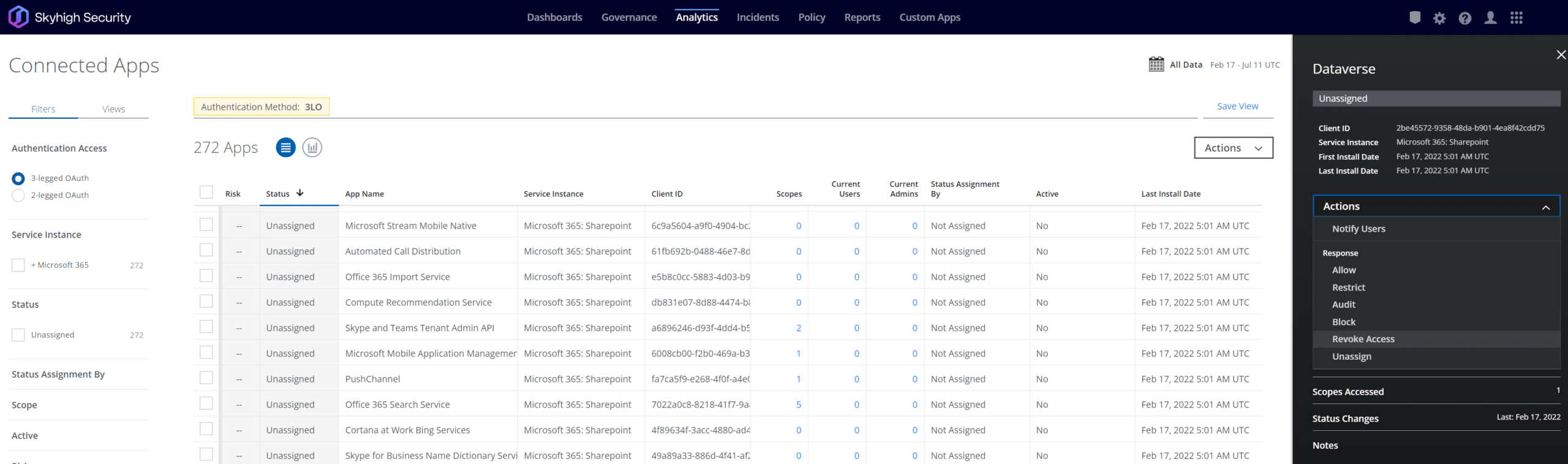

Banyak aplikasi pihak ketiga yang terhubung ke platform SaaS (seperti Microsoft 365 dalam kasus ini) melalui token OAuth. Tidak seperti pengguna baru yang masuk ke suatu lingkungan, token OAuth tidak perlu mengautentikasi melalui penyedia identitas setelah pemberian awalnya. Setelah aplikasi memiliki akses ke Microsoft 365 dan datanya melalui OAuth, aplikasi akan mempertahankan akses tersebut tanpa batas waktu hingga akses dicabut. Untuk alasan ini, pastikan Anda mencabut token dan akses ke aplikasi yang mencurigakan yang menjangkau kembali ke penyewaan Microsoft 365 Anda.

Organisasi harus selalu merencanakan yang terburuk dengan mengadopsi pola pikir "anggap saja terjadi pelanggaran". Jadi, di saat seperti ini, cadangan offline bukanlah ide yang buruk selain prosedur pemulihan BC/DR yang sudah teruji.

Gunakan Skyhigh Security?

- Menerapkan Autentikasi Step-Up untuk kasus penggunaan yang dapat menimbulkan risiko tinggi

- Menerapkan ambang batas Anomali untuk menyoroti perilaku mencurigakan yang mungkin memerlukan penyelidikan lebih lanjut

- Gunakan Anomali Data untuk menandai akses yang tidak biasa ke file dan catatan di dalam Microsoft 365 atau Layanan yang Terkena Sanksi lainnya

- Menganalisis Anomali Akses yang mungkin mengindikasikan potensi upaya akses yang tidak sah

- Temukan anomali akses istimewa jika pengguna administratif berperilaku meragukan

- Mencabut aplikasi pihak ketiga yang terhubung yang dapat memfasilitasi akses ke data dalam Microsoft 365

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Langkah pertama dalam serangan ransomware cloud cenderung melibatkan taktik umum seperti kampanye phishing, serangan brute-force, dan/atau aplikasi pihak ketiga yang berbahaya yang memanfaatkan token OAuth yang terintegrasi dengan Microsoft OneDrive/SharePoint

- Setelah akun Microsoft 365 disusupi, file pengguna dapat ditemukan di seluruh platform

- Penyerang mulai menyalahgunakan fitur "Simpan Otomatis" dan "Kontrol Versi" asli yang membuat cadangan awan dari versi file yang lebih lama (dimaksudkan untuk membantu pengguna memulihkan salinan file yang diedit)

- Dengan mengurangi angka batas versi pustaka dokumen ke angka yang lebih rendah, penyerang hanya perlu mengedit sedikit saja dan kemudian mengenkripsi file yang melebihi batas versi tersebut untuk membuat file tidak dapat diakses

- Jika tidak ada cadangan eksternal, korban harus membayar uang tebusan