Sumber daya

INTELIJEN MENCERNA

Mungkin hanya perlu satu serangan untuk tersengat oleh OneNote!

Pelaku ancaman mempersenjatai dokumen Microsoft OneNote untuk pengiriman malware

Oleh Rodman Ramezanian - Pemimpin Ancaman Cloud Global

15 Maret 2023 7 Menit Baca

Sebagai bagian dari rangkaian aplikasi 365 Microsoft yang luas, Microsoft OneNote menawarkan kepada pengguna meja kerja manajemen informasi yang kuat namun fleksibel. Ketika organisasi melanjutkan lonjakan merajalela mereka ke cloud, OneNote menyajikan jembatan pencatatan dan manajemen tugas yang berguna antara lokasi perusahaan, BYOD, dan ranah cloud perusahaan. Namun, berkat adopsi OneNote yang luas, para penyerang telah mengalihkan perhatian mereka ke aplikasi ini sebagai rute yang layak untuk distribusi malware.

Penelitian keamanan dari BleepingComputer, Trustwave, dan Sevagas telah menemukan bahwa para pelaku ancaman semakin sering menyematkan file ke dalam dokumen OneNote dan mengelabui pengguna untuk menjalankannya. Yang mengejutkan, baru pada akhir tahun 2022 lampiran dalam OneNote dibebaskan dari rezim pelabelan Mark of the Web (MOTW) asli Microsoft, yang secara efektif dirancang untuk memberi tahu OS Windows, aplikasi, dan pengguna akhir bahwa file tersebut berasal dari web dan tidak boleh dipercaya secara default.

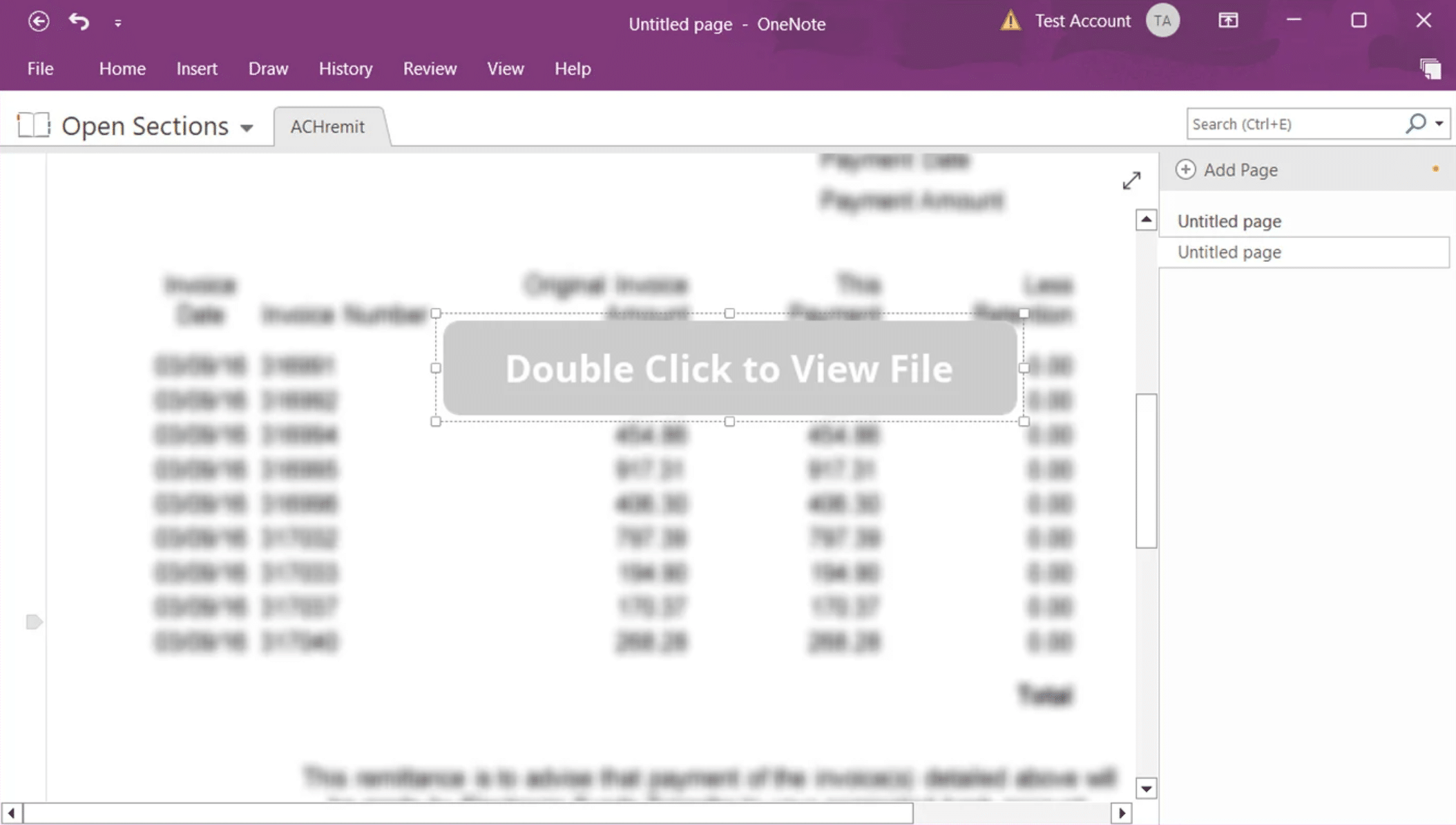

Meskipun masalah pelabelan MOTW ini tampaknya telah ditambal secara diam-diam oleh Microsoft pada saat penulisan - sangat meminimalkan risiko yang terkait dengan file .one - sayangnya hal itu tidak menghilangkan risiko sepenuhnya. Pelaku ancaman dapat menyematkan berbagai jenis file di dalam dokumen OneNote yang terinfeksi, termasuk tetapi tidak terbatas pada muatan Visual Basic Script (VBS) sebagai lampiran yang tampaknya tidak berbahaya. Dengan menggunakan rekayasa sosial, lampiran tersebut menyamar sebagai konten yang sah untuk bisnis, termasuk faktur, gambar mekanik, pemberitahuan pengiriman DHL, formulir pengiriman uang, dan dokumen lainnya. Akan tetapi, file-file tersebut meluncurkan skrip berbahaya setelah pengguna yakin untuk mengklik dua kali pada malware yang disematkan di dalam notebook.

Mengapa pelanggaran ini terjadi?

Dalam upaya untuk mendorong produktivitas, aksesibilitas, dan kolaborasi, organisasi merangkul aplikasi asli seperti Microsoft OneNote untuk memberdayakan tenaga kerja mereka.

Ketika perusahaan perangkat lunak seperti Microsoft memperbarui produk mereka untuk mencegah penggunaan jahat, pelaku ancaman secara alami mengalihkan fokus dan keahlian mereka untuk mengembangkan teknik serangan yang lebih baru yang menawarkan kemanjuran yang lebih kuat.

Serangan yang menyalahgunakan OneNote untuk pengiriman malware, pada kenyataannya, sangat mirip dengan serangan yang memanfaatkan bentuk lain dari file Office yang terinfeksi: pengguna dipancing untuk membuka dokumen dan menonaktifkan pemeriksaan keamanan, yang mengakibatkan eksekusi kode berbahaya.

Apa yang membuat serangan ini sangat efektif bagi penjahat siber adalah pengguna yang ditargetkan secara fisik berinteraksi dengan dokumen yang terinfeksi yang dicampur dengan jebakan yang meyakinkan. Lagi pula, meskipun membuka lampiran berbahaya dapat menghasilkan dialog peringatan, masih ada risiko tinggi bahwa pengguna akan mengabaikannya.

Sebagai contoh, penyerang menggunakan tombol grafis palsu di file OneNote mereka (sangat mirip dengan tombol Windows asli yang dapat diklik) yang tampaknya akan mengunduh dokumen yang diminta, tetapi ketika diklik, justru menjalankan skrip malware yang disematkan.

Sayangnya, rekayasa sosial juga memainkan peran besar dalam efektivitas kampanye-kampanye ini, dengan para korban yang terus disesatkan dan ditipu untuk melaksanakan muatan awal dan pijakan bagi para pelaku.

Apa yang bisa dilakukan?

Seperti biasa, memeriksa email dan pesan instan yang masuk dengan hati-hati sangat dianjurkan. Lagi pula, file-file seperti ini dapat didistribusikan dengan sangat mudah berkat jalinan platform kolaborasi seperti Microsoft 365. Kewaspadaan yang sama harus diterapkan pada aktivitas penelusuran web, karena konten online yang curang dan berisiko dapat memfasilitasi penyebaran muatan malware.

Mempertimbangkan juga fakta bahwa lampiran file .one jarang digunakan saat ini dan dianggap agak tidak biasa atau mencurigakan, rekomendasi yang beredar di komunitas intelijen menyarankan untuk memblokir ekstensi file .one hingga pemberitahuan lebih lanjut.

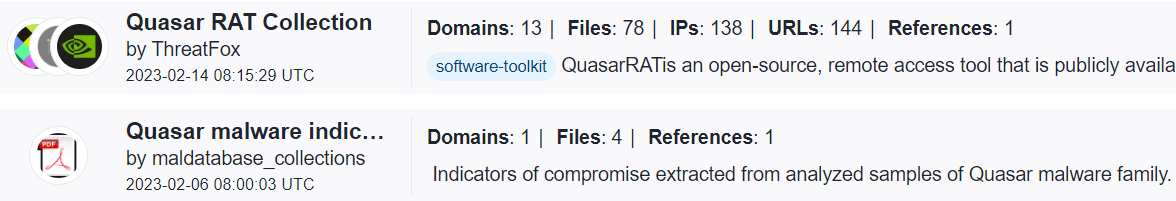

Penelitian industri baru-baru ini menunjukkan peningkatan jumlah kampanye malware yang menyalahgunakan dokumen OneNote untuk mengirimkan malware, seperti AgentTesla, Quasar RAT, Qbot/Quakbot, dan DoubleBack, dan masih banyak lagi.

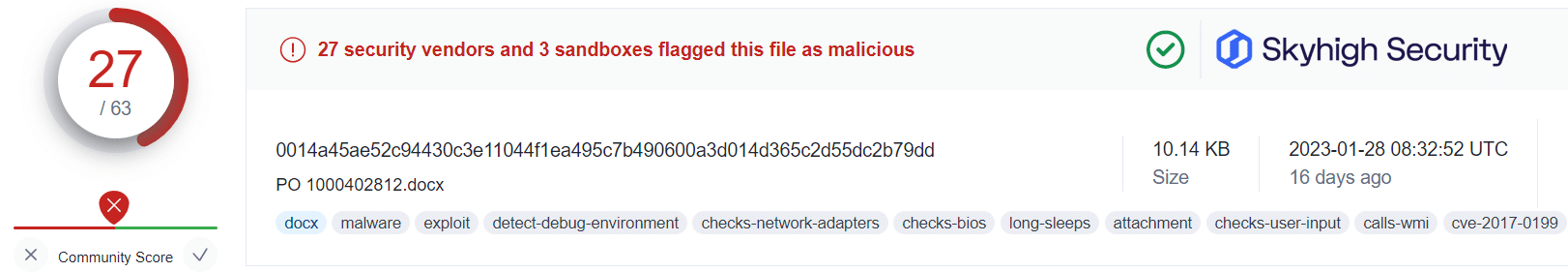

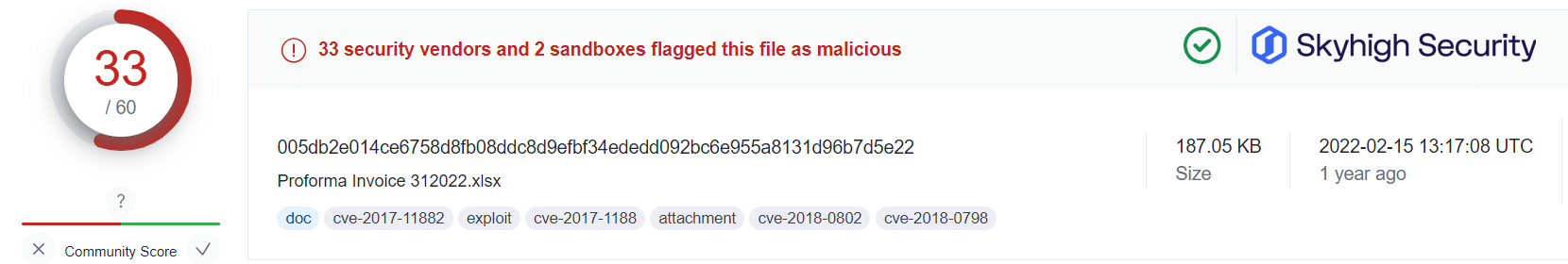

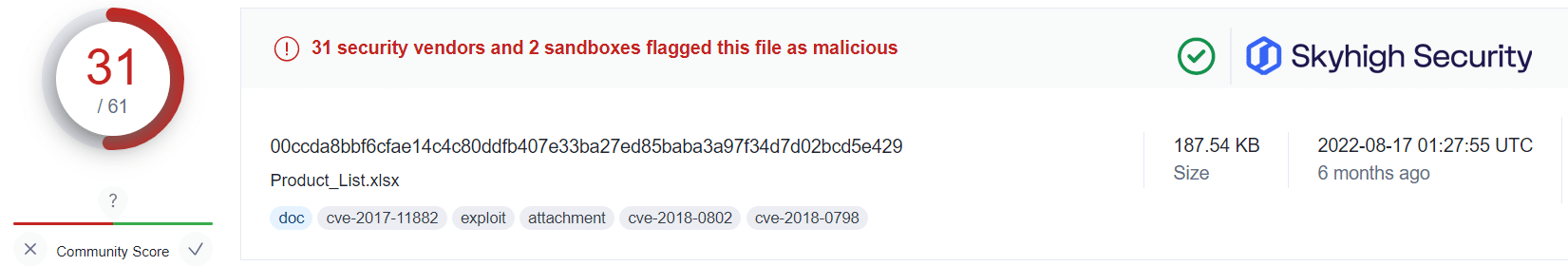

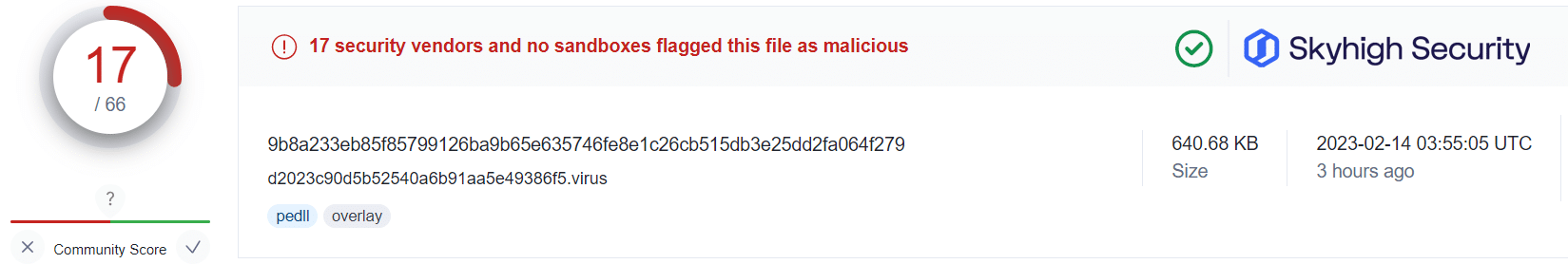

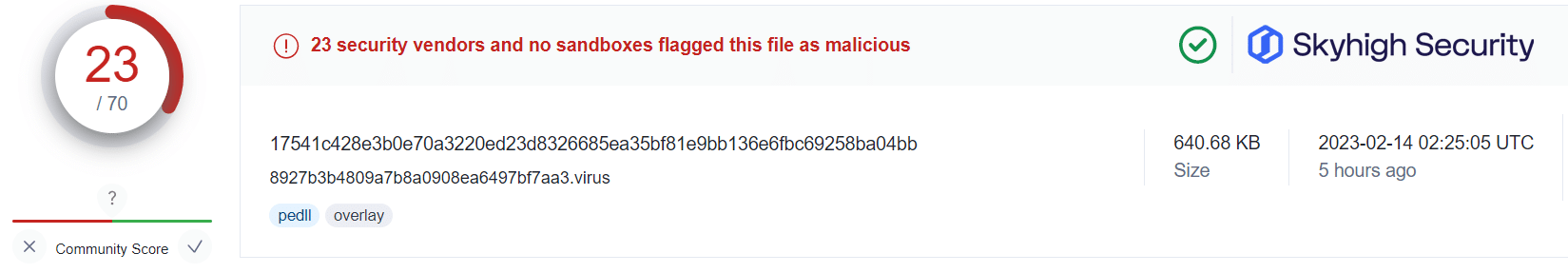

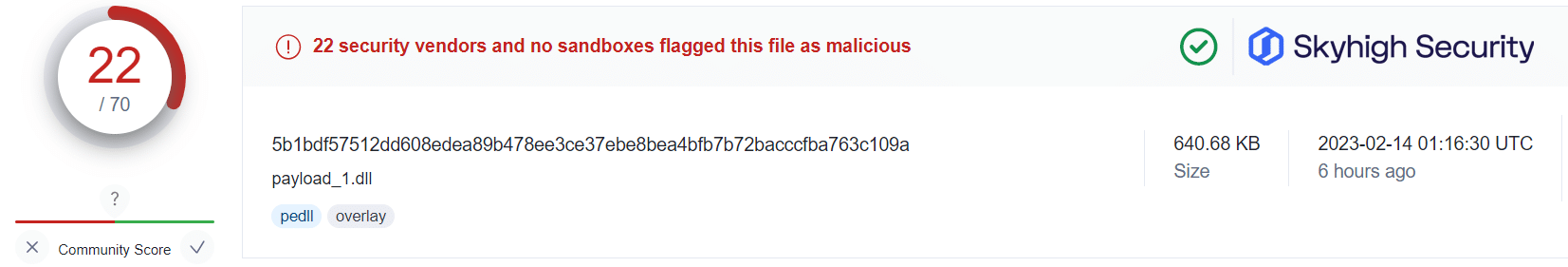

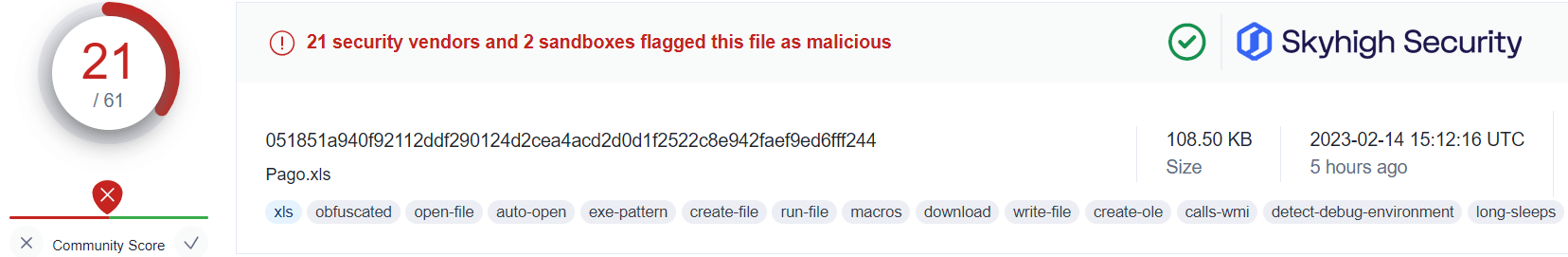

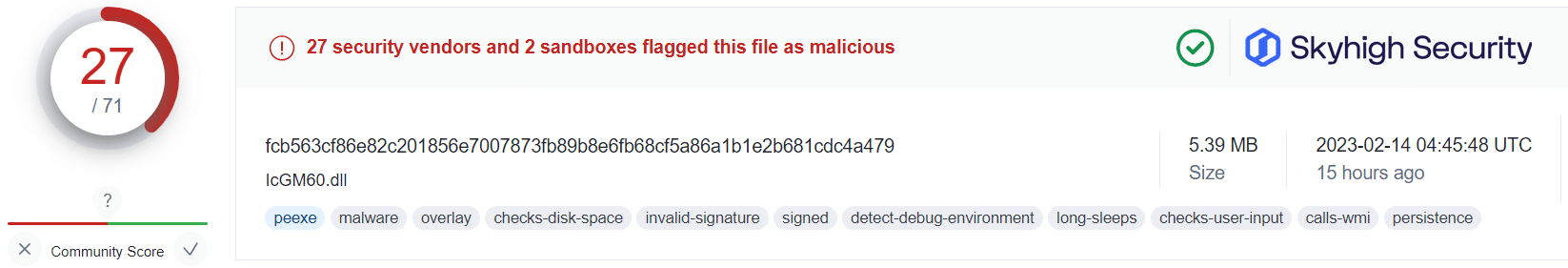

Dengan menerapkan informasi ini bersama dengan basis data VirusTotal publik, dan menggunakan pengambilan sampel acak dari hash yang terkait dengan kampanye-kampanye tersebut, kami mendapatkan beberapa temuan yang mendalam:

Hal ini menunjukkan bahwa bahkan dalam kasus-kasus di mana pengguna menjadi korban lampiran OneNote yang berbahaya, emulasi Gateway Anti-Malware (GAM) dan mesin heuristik Gateway Anti-Malware (GAM) dari Skyhigh Security(yang sebelumnya bernama McAfee-GW-Edition seperti yang ditunjukkan di VirusTotal) telah mampu mengidentifikasi dan mencegah agar muatan yang sarat dengan malware tidak dapat diambil dari server penyerang.

Hal ini tidak berarti bahwa pengguna harus mengunduh dan membuka lampiran OneNote secara bebas tanpa hati-hati. Namun, hal ini memberikan jaminan tambahan bahwa dalam kasus yang tidak menguntungkan ketika seorang pengguna ditipu, mesin analisis Skyhigh Securitydapat mengidentifikasi dan menghukum ancaman terkait sebelum terjadi kerusakan lebih lanjut oleh pelaku ancaman.

Untuk pelanggan Skyhigh Security yang sudah ada, mesin Gateway Anti-Malware (GAM) secara native dikonvergensikan dalam platform Security Service Edge (SSE), sehingga dapat digunakan untuk berbagai macam kasus penggunaan dan skenario yang melibatkan konten web dan cloud.

Berdasarkan selera risiko organisasi, tim keamanan juga dapat memanfaatkan teknologi Skyhigh Security's Remote Browser Isolation untuk membuat dokumen OneNote secara online jika diperlukan, yang memungkinkan hanya aliran visual piksel yang akan disajikan kepada pengguna tanpa mengizinkan file OneNote untuk dieksekusi pada perangkat lokal itu sendiri. Dengan demikian, perangkat pengguna secara efektif terlindungi dari ancaman apa pun yang terkandung di dalam dokumen atau lampirannya.

Namun, seperti biasa, saran terbaik tetaplah untuk tetap waspada dan melindungi sistem dan pengguna Anda dengan hanya membuka pesan dan lampiran dari pihak-pihak tepercaya.

Referensi:

Analisis Sampel VirusTotal - kampanye AgentTesla, QuakBot, Quasar RAT

https://www.virustotal.com/

BleepingComputer

https://www.bleepingcomputer.com/news/security/hackers-now-use-microsoft-onenote-attachments-to-spread-malware/

Gunakan Skyhigh Security?

- Mengaktifkan mesin Anti-Malware Gateway untuk emulasi dan analisis muatan berbasis file dan tanpa file

- Jika organisasi Anda mengaktifkannya, kirim pengguna ke sesi Remote Browser Terisolasi untuk membuat dokumen OneNote, sehingga melindungi perangkat dari ancaman yang terkandung

- Menerapkan aturan Web DLP untuk membatasi atau memblokir pengunduhan jenis file tertentu, seperti dokumen OneNote (.one)

- Jika pengguna menelusuri situs web yang berisiko untuk mengambil file OneNote, blokir unduhan dan aktivitas spesifik lainnya menggunakan Remote Browser Isolation

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Dengan Microsoft menonaktifkan makro pada dokumen MS Office yang diunduh, para peretas memiliki lebih sedikit kesempatan untuk mengeksekusi kode pada sistem yang menjadi target. Lampiran OneNote dalam email phishing menjadi semakin populer sebagai vektor serangan baru.

- Dokumen OneNote berfungsi sebagai alat yang ampuh bagi para pelaku ancaman, karena sampai saat ini, mereka tidak mendapatkan keuntungan dari perlindungan Mark-of-the-Web (MOTW) Microsoft, dan mereka mengizinkan file dilampirkan di notebook OneNote dan kemudian dieksekusi dengan sedikit peringatan dari pengguna.

- Karena Microsoft OneNote diinstal secara default di sebagian besar penyebaran Microsoft Office/365, meskipun pengguna Windows mungkin tidak menggunakan aplikasi ini, namun masih tersedia untuk membuka satu format file.

- Setelah dieksekusi, skrip yang disematkan menjalankan perintah pada sistem host untuk mengunduh file penyerang yang terinfeksi untuk akses jarak jauh awal.

- Pengguna kemudian diperlihatkan file umpan yang terlihat seperti dokumen yang diharapkan. Namun, di latar belakang, file batch berbahaya menginstal muatan malware pada perangkat.