Sumber daya

INTELIJEN MENCERNA

Malapetaka Layanan Kesehatan: Pembobolan Data Menyerang Puluhan Rumah Sakit dan Klinik

Industri perawatan kesehatan diguncang oleh pelanggaran data besar-besaran yang berdampak pada jutaan korban

Oleh Rodman Ramezanian - Pemimpin Ancaman Cloud Global

16 Agustus 2023 7 Menit Dibaca

HCA Healthcare, penyedia layanan kesehatan terkemuka dengan kehadiran yang luas di Florida dan 19 negara bagian lainnya, baru-baru ini menjadi korban pelanggaran data parah yang berpotensi mempengaruhi sebanyak 11 juta orang. Insiden yang meresahkan ini terungkap ketika informasi pribadi pasien muncul di sebuah forum online.

Secara khusus, dataset yang dibobol mencakup Informasi Identifikasi Pribadi (PII) yang sensitif, yang terdiri dari:

- Nama, kota, negara bagian, dan kode pos pasien

- Rincian kontak seperti nomor telepon dan alamat email, beserta jenis kelamin dan tanggal lahir

- Tanggal, lokasi, dan tanggal janji temu yang akan datang

Menurut pernyataan HCA, pelaku ancaman mencuri 27 juta baris data dari "lokasi penyimpanan eksternal" tetapi tidak mendeteksi "aktivitas berbahaya" pada jaringan atau sistem HCA.

Dengan biaya rata-rata pelanggaran data perawatan kesehatan yang meningkat menjadi $11 juta, menurut Laporan Biaya Pelanggaran Data 2023 dari IBM Security, hal ini menjadi pengingat akan pentingnya praktik keamanan siber yang kuat dalam industri perawatan kesehatan.

Industri kesehatan mengalami jumlah pelanggaran data yang lebih tinggi dibandingkan dengan sektor lainnya, seperti yang secara konsisten dilaporkan oleh Ponemon Institute dan Laporan Investigasi Pelanggaran Data Verizon.

Mengapa insiden-insiden ini terjadi?

Dalam hal ini, akses yang tidak sah dari "lokasi penyimpanan eksternal" memfasilitasi pencurian data dalam jumlah besar. Secara tradisional, lokasi penyimpanan akan dijaga dengan ketat oleh kontrol internal Data Loss Prevention atau teknologi Pemantauan Aktivitas Basis Data yang terkubur di dalam infrastruktur internal.

Sayangnya, kenyataan bisnis modern dan operasi TI melibatkan beragam pengguna, perangkat, lokasi, konteks, dan tujuan bisnis untuk berinteraksi dengan data yang tersimpan. Variabel-variabel ini menghadirkan tantangan unik tentang bagaimana data perlu dilindungi; terutama dalam hal mengakses "lokasi penyimpanan eksternal" di luar perimeter jaringan tradisional.

Mengingat sifat sistem perawatan kesehatan yang saling terhubung, kompromi terhadap satu target dapat menghasilkan implikasi yang luas.

Menurut Center for Internet Security (CIS), "Informasi Kesehatan Pribadi (PHI) lebih berharga di pasar gelap daripada kredensial kartu kredit atau Informasi Identifikasi Pribadi (PII) biasa. Oleh karena itu, ada insentif yang lebih tinggi bagi penjahat siber untuk menargetkan basis data medis."

Terus-menerus muncul sebagai ancaman serius, serangan siber menimbulkan risiko yang signifikan bagi organisasi, yang mencakup potensi kerugian pada operasi bisnis, kekayaan intelektual, data sensitif, dan reputasi. Namun, dalam domain perawatan kesehatan, taruhannya menjadi lebih tinggi. Hilangnya data dapat menyebabkan konsekuensi yang mengancam jiwa, sementara pencurian catatan pasien merupakan pelanggaran privasi dengan dampak jangka panjang pada individu yang terkena dampak.

Sektor perawatan kesehatan, khususnya, bergulat dengan sejumlah tantangan keamanan siber:

- Investasi yang tidak memadai dalam infrastruktur digital yang aman

- Pelatihan yang tidak memadai

- Infrastruktur yang sudah usang dan rentan

- Praktik keamanan siber di bawah standar

- Kompleksitas yang timbul dari ketergantungan multi-lembaga

- Biaya tinggi yang terkait dengan penerapan keamanan siber

- Kurangnya literasi dunia maya di kalangan tenaga kerja

Akumulasi dari masalah-masalah ini menciptakan banyak kerentanan dan titik masuk yang tidak terlindungi secara memadai yang siap untuk dieksploitasi oleh para pelaku ancaman. Ketika kelemahan ini diandalkan untuk melindungi data yang sangat sensitif dan berharga, maka potensi konsekuensinya menjadi sangat besar, yang menyebabkan kerusakan yang luas.

Apa yang bisa dilakukan?

Sayangnya, pelanggaran data ini berada di luar kendali orang kebanyakan. Penyedia layanan kesehatan biasanya menggunakan informasi yang mereka kumpulkan dari Anda untuk perawatan Anda, sehingga Anda tidak dapat menahan detail tertentu dari rumah sakit dan penyedia layanan kesehatan.

Di era modern dengan jaringan yang saling terhubung - seperti yang digunakan oleh rumah sakit dan penyedia layanan kesehatan - organisasi sering kali mengandalkan lokasi penyimpanan eksternal, seperti pusat data pihak ketiga, solusi penyimpanan data yang dialihdayakan, atau penyedia penyimpanan awan, untuk menyimpan dan mengelola data mereka. Meskipun solusi penyimpanan eksternal ini menawarkan kenyamanan, skalabilitas, dan efektivitas biaya, solusi ini juga memiliki risiko keamanan yang signifikan. Di sinilah konsep Zero Trust Network Access (ZTNA ) berperan.

ZTNA memperlakukan setiap permintaan (misalnya: permintaan akses ke lokasi penyimpanan eksternal) sebagai sesuatu yang berpotensi berbahaya dan membutuhkan verifikasi dan otorisasi pada setiap langkah prosesnya. Hal ini sangat penting terutama ketika berurusan dengan lokasi penyimpanan eksternal karena alasan berikut:

- Paparan dan Kebocoran Data: Lokasi penyimpanan eksternal, terutama layanan penyimpanan cloud, dapat diakses oleh banyak pihak, termasuk karyawan penyedia layanan dan pengguna lain. Tanpa tindakan keamanan yang tepat, data sensitif dapat terekspos, bocor, atau diakses oleh orang yang tidak berwenang secara tidak sengaja.

- Kompromi Kredensial: Jika penyerang mendapatkan akses ke kredensial yang valid melalui phishing, rekayasa sosial, atau cara lain, mereka dapat mengeksploitasi kredensial ini untuk mengakses lokasi penyimpanan eksternal dan data di dalamnya. ZTNA meminimalkan dampak kredensial yang dikompromikan dengan membutuhkan faktor otentikasi tambahan dan terus mengevaluasi ulang tingkat kepercayaan pihak yang meminta.

- Ancaman Orang Dalam: Meskipun organisasi mempercayai karyawan mereka, ancaman dari orang dalam tetap ada. Karyawan yang memiliki akses sah ke lokasi penyimpanan eksternal dapat menyalahgunakan hak istimewa mereka atau menjadi korban pencurian kredensial, yang mengarah pada potensi pelanggaran data. ZTNA memitigasi risiko ini dengan terus menilai postur, konteks, dan perilaku pengguna.

- Pergerakan Lateral: Jika penyerang berhasil menyusup ke dalam jaringan organisasi, mereka mungkin akan mencoba untuk bergerak secara lateral dan mendapatkan akses ke lokasi penyimpanan - baik secara internal maupun yang terhubung secara eksternal. ZTNA membatasi peluang untuk pergerakan lateral, mengurangi permukaan serangan dan membatasi potensi kerusakan.

- Perlindungan Data Terpadu: Kemampuan Data Loss Prevention (DLP) yang disematkan mencegah pengguna yang tidak sah mengunggah, mengunduh, dan bahkan melihat data sensitif dari lokasi atau perangkat mana pun. Kontrol akses adaptif dapat diterapkan berdasarkan penilaian postur perangkat yang berkelanjutan.

Dalam hal perlindungan data berharga apa pun - apalagi yang sensitif, catatan kesehatan pribadi - fokus yang kuat perlu diterapkan pada bagaimana dan di mana data disimpan, diakses, dan digunakan dan oleh siapa atau aset apa.

Organisasi tidak bisa melakukan "perburuan ancaman" secara retrospektif untuk data yang sudah bocor. Tidak ada produk atau alat yang bisa menemukan data yang sudah bocor, memutar kembali jarum jam, dan menyatukan semuanya kembali! Itulah mengapa perlindungan data bergantung pada rezim proaktif dalam penemuan, identifikasi, klasifikasi, dan perlindungan data untuk mencegah terjadinya pelanggaran sejak awal.

Klasifikasi mengidentifikasi dan melacak konten sensitif dengan menerapkan sidik jari konten atau tag/definisi pada file dan konten. Beberapa organisasi mungkin memiliki klasifikasi data yang sudah ada yang ditetapkan oleh solusi seperti Titus, Boldon James, atau Azure Information Protection (AIP) dari Microsoft. Beberapa solusi DLP menawarkan kemampuan untuk mengintegrasikan dan memanfaatkan klasifikasi yang ada untuk mempercepat proses secara keseluruhan.

Ada beberapa cara untuk mengintegrasikan klasifikasi data ke dalam praktik keamanan Anda, termasuk (namun tidak terbatas pada):

- Sidik Jari Konten: Buat indeks hash bergulir dari data Anda untuk mencegah informasi sensitif atau rahasia keluar dari organisasi dengan membuat kebijakan kepatuhan di sekitarnya.

- Atribut File/Data: Menyediakan kemampuan untuk mengklasifikasikan file berdasarkan kata kunci dan kamus, metadata file, atau konten di dalam file/dokumen itu sendiri.

- Pengenalan Karakter Optik (OCR): Memperluas perlindungan DLP terhadap dokumen pajak, paspor, informasi kartu kredit, atau data identitas pribadi yang dapat diunggah atau dibagikan sebagai gambar.

- Pencocokan Dokumen Indeks (IDM): Memungkinkan Anda menyidik jari konten data perusahaan yang sensitif dalam dokumen, seperti dokumen Word, PDF, PowerPoint, atau CAD, sehingga meningkatkan akurasi pendeteksian data sensitif yang sulit ditemukan dengan cara lain.

- Pencocokan Data Persis (EDM): Melakukan sidik jari pada data sensitif terstruktur, yang dirancang untuk mendeteksi PII dan data rahasia lainnya yang disimpan dalam file data terstruktur seperti spreadsheet atau CSV, dengan akurasi pendeteksian yang sangat tinggi dan tingkat positif palsu yang rendah.

Khususnya dalam kasus EDM, Skyhigh Security menggunakannya untuk membuat sidik jari - hingga 6 miliar sel - yang melindungi catatan basis data pengguna yang sensitif dalam format baris dan kolom (biasanya diekstraksi dari basis data dalam format CSV), membuat indeks terstruktur dari data tersebut, dan menggunakan kebijakan DLP untuk mencegah informasi sensitif keluar dari organisasi.

Dalam hal ini, catatan medis pasien (dan secara lebih menyeluruh, catatan karyawan dan/atau pelanggan, dll) adalah contoh umum dari kelompok informasi besar dan sensitif yang membutuhkan perlindungan. Meskipun Anda bisa melindungi catatan tersebut dengan mencocokkan pola dan istilah kamus, metode pencocokan data ini membutuhkan kondisi dan logika aturan yang rumit, yang rentan terhadap pencocokan yang salah.

Mencocokkan setiap bidang dari catatan sensitif, seperti nama, tanggal lahir, pengenal pasien unik, dan nomor telepon mungkin tidak berguna, dan dapat dengan mudah menghasilkan kecocokan yang salah. Namun, mencocokkan dua bidang atau lebih dari catatan sensitif yang sama (misalnya, nama dan nomor jaminan sosial) dalam teks yang sama (seperti email atau dokumen) mengindikasikan adanya informasi terkait yang berarti. Sidik jari EDM (Enhanced) mencocokkan kata-kata yang sebenarnya dalam kolom yang ditentukan dalam jarak tertentu dalam sebuah catatan (baris atau baris) dengan catatan pengguna yang asli, yang mencegah pencocokan yang salah.

Pada dasarnya, ini harus merupakan kemampuan minimum yang disertakan dalam solusi dan rezim DLP tingkat perusahaan.

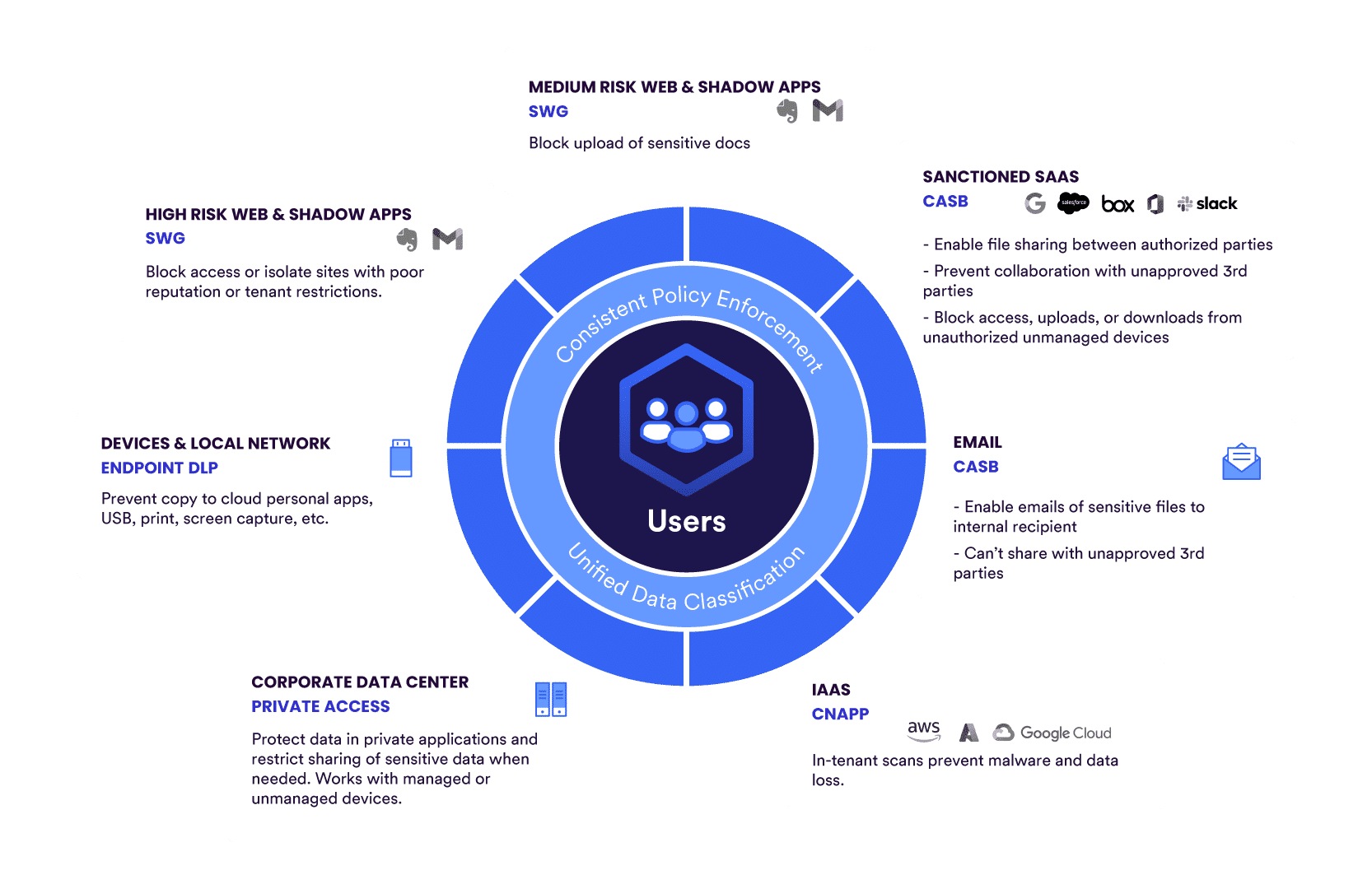

Untuk pelanggan yang sudah ada, perlindungan data terpadu Skyhigh Securitymemberikan representasi visual dari informasi sensitif yang menunjukkan di mana informasi tersebut telah didistribusikan, bagaimana informasi tersebut digunakan, dan di mana informasi tersebut telah disusupi di seluruh aplikasi cloud, web, aplikasi pribadi, email, dan titik akhir, yang menyoroti risiko kepatuhan data. Skyhigh Security melindungi dari kehilangan data dengan menerapkan klasifikasi pada kebijakan perlindungan data yang memicu tindakan, yang menghasilkan insiden ketika data sensitif diidentifikasi.

Secara asli, platform Skyhigh Security Cloud Access Security Broker (CASB) mendukung definisi, validasi, dan informasi kata kunci bawaan untuk pengidentifikasi data perawatan kesehatan, termasuk Nomor Medicare Australia, Nomor Registrasi DEA, Kode Obat Nasional (NDC), Identifikasi Penyedia Nasional (NPI), Nomor Layanan Kesehatan Nasional (NHS) Inggris, dan banyak lagi.

Kenyataannya adalah, terus menerus menemukan, mendefinisikan, mengklasifikasikan, dan melindungi data Anda bukanlah tugas "atur dan lupakan" yang mudah, dan juga bukan latihan yang sangat cepat jika dilakukan secara menyeluruh dan benar.

Klasifikasi data merupakan salah satu faktor kunci dari perlindungan data dan privasi data. Oleh karena itu, dengan meletakkan dasar yang kuat dari praktik umum untuk penemuan, definisi, dan klasifikasi data, organisasi dapat menerapkan perlindungan data yang lebih luas dan substansial di seluruh saluran kebocoran potensial di mana pun mereka berada.

Gunakan Skyhigh Security?

- Akses aman ke lokasi penyimpanan dan aplikasi pribadi dengan mengimplementasikan kemampuan Zero Trust Network Access (ZTNA).

- Tentukan profil perangkat tertentu untuk terus menilai postur keamanan perangkat yang terhubung dan pihak yang meminta.

- Mengintegrasikan, membuat, dan menerapkan klasifikasi file DLP antara Skyhigh Security dan Trellix ePO.

- Menerapkan definisi, validasi, dan informasi kata kunci bawaan untuk pengidentifikasi data perawatan kesehatan.

- Manfaatkan klasifikasi Microsoft Azure Information Protection (AIP) yang ada untuk melindungi data sensitif dan berharga.

- Kategorikan file berdasarkan kerahasiaannya dan terapkan kebijakan yang terkait dengan tingkat kerahasiaan tersebut.

- Pantau data terstruktur dan tidak terstruktur organisasi Anda di dalam basis data, buat sidik jari untuk membantu melindunginya setiap saat.

- Menerapkan sidik jari Pencocokan Data Persis (EDM ) untuk melindungi catatan basis data pengguna yang sensitif dalam format baris dan kolom.

- Aktifkan analisis Pengenalan Karakter Optik (OCR ) untuk mengekstrak teks dan konten sensitif dari file gambar yang didukung.

- Pindai dan periksa layanan cloud untuk mencari konten apa pun yang melanggar kebijakan DLP Anda.

- Integrasikan dengan Boldon James, Titus, Box, dan teknologi klasifikasi pendukung lainnya.

- Tentukan kriteria kecocokan untuk pelanggaran kebijakan, termasuk metadata file, ekspresi reguler, dan lainnya.

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- HCA Healthcare melaporkan bahwa seorang aktor yang tidak berwenang mencuri data ~11 juta pasien di 20 negara bagian, termasuk Florida, dan mengunggahnya di sebuah forum online. Daftar yang diposting di forum tersebut berisi 27 juta baris data.

- Menurut HCA, data tersebut terdiri dari nama pasien, informasi alamat (termasuk kota, negara bagian, dan kode pos), alamat email pasien, nomor telepon, tanggal lahir, jenis kelamin, dan tanggal layanan pasien, termasuk rincian tentang lokasi dan informasi yang terkait dengan janji temu yang akan datang.

- HCA meyakini bahwa data tersebut dicuri dari lokasi penyimpanan eksternal yang digunakan untuk mengotomatisasi pesan email.

- HCA tidak mengungkapkan tanggal pasti kapan mereka mengetahui pencurian data tersebut.