Sumber daya

INTELIJEN MENCERNA

Penyalahgunaan layanan berbagi file membantu kampanye phishing, sekali lagi!

Bagaimana layanan transfer file gratis dan sah mendistribusikan malware melalui email

Oleh Rodman Ramezanian - Penasihat Keamanan Cloud Perusahaan

17 November 2022 7 Menit Dibaca

Email telah menjadi urat nadi komunikasi dan kolaborasi perusahaan selama beberapa dekade; tidak diragukan lagi. Namun, email juga masih menjadi salah satu cara paling efektif untuk mendistribusikan malware atau ransomware, yang bertanggung jawab atas lebih dari 90% pengiriman dan infeksi malware. Ini terlepas dari kenyataan bahwa alat perlindungan email telah meningkat dan semakin maju dari waktu ke waktu.

Saat ini, pelaku ancaman memanfaatkan alat cloud gratis, seperti penyedia hosting, layanan transfer file, platform kolaborasi, penyelenggara kalender, atau kombinasi dari masing-masing alat tersebut, untuk menerobos langkah-langkah keamanan dan menyebarkan muatan berbahaya ke seluruh dunia. Dalam hal ini, kami fokus pada kampanye malware Lampion, yang pertama kali dilaporkan oleh para peneliti di Cofense.

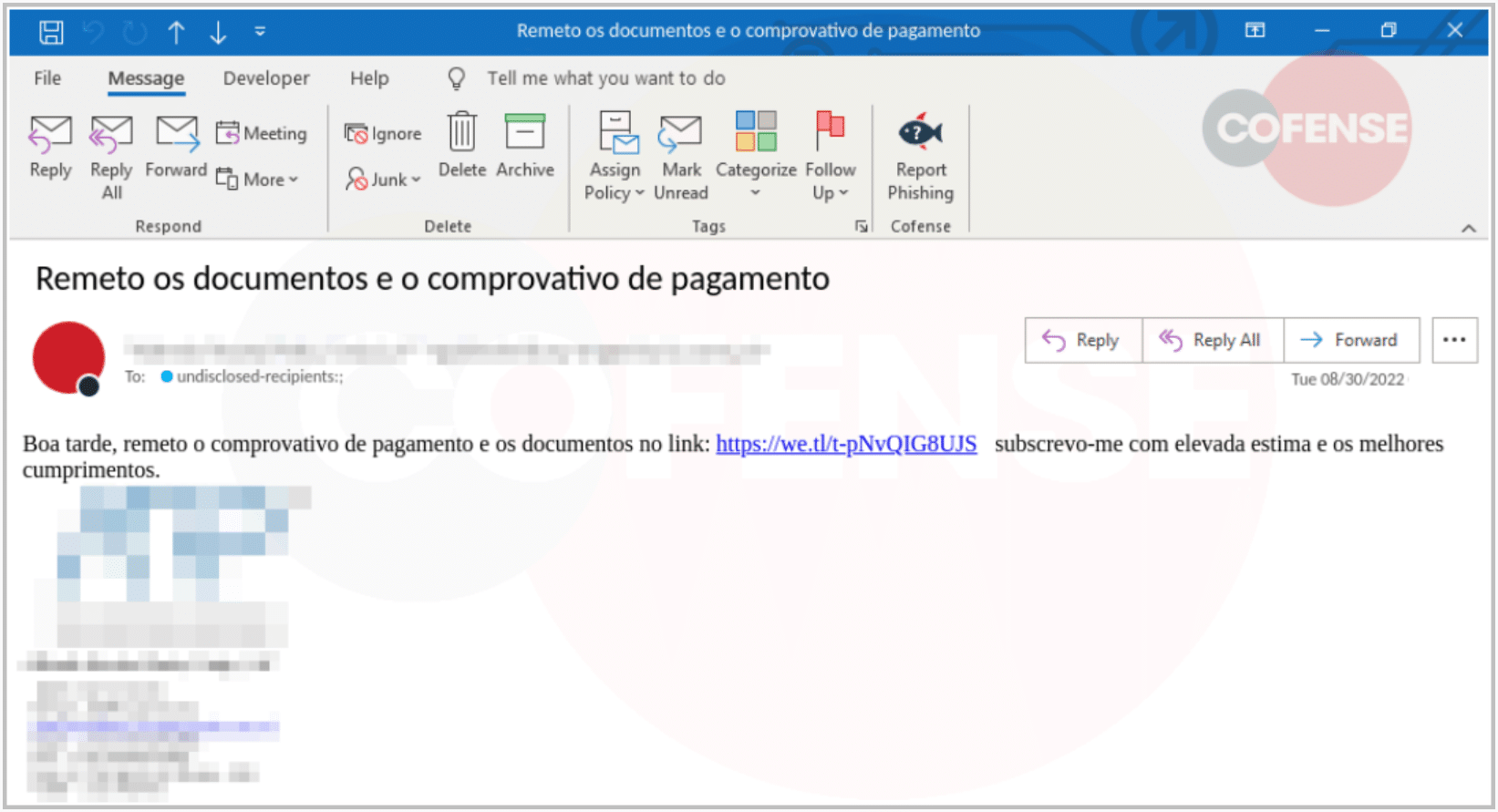

Apa yang membuat kampanye phishing tertentu ini lebih mengancam daripada kebanyakan, adalah penggunaan layanan yang sah, dan dalam banyak kasus, secara implisit dipercaya bernama "WeTransfer". Bagi yang tidak tahu, WeTransfer menawarkan layanan berbagi file online gratis bagi pengguna untuk mengunggah/mengunduh konten.

Lampion adalah jenis ancaman yang diketahui, pertama kali diamati pada tahun 2019. Pada awal kemunculannya, ransomware ini sebagian besar menargetkan demografi Spanyol, tetapi sejak itu telah memperluas operasinya ke seluruh dunia. Namun, pada tahun 2022, para peneliti telah mencatat adanya peningkatan dalam peredarannya, dengan beberapa deteksi yang menunjukkan hubungan dengan nama host kampanye ransomware Bazaar dan LockBit.

Pelaku ancaman di balik kampanye malware Lampion mengirimkan email phishing menggunakan akun bisnis yang diretas, mendorong pengguna akhir untuk mengunduh file tiruan 'Bukti Pembayaran' yang dihosting di WeTransfer. Tujuan utamanya adalah untuk mengekstrak detail rekening bank dari sistem. Muatannya melapisi formulir loginnya sendiri ke halaman login perbankan. Ketika pengguna memasukkan kredensial mereka, formulir login palsu ini akan dicuri dan dikirim kembali ke penyerang.

Mengapa pelanggaran ini terjadi?

Dengan email yang terus menjadi arteri vital bagi operasi bisnis, tidak heran jika para pelaku ancaman menerapkan sebagian besar perhatian mereka di sana sebagai salah satu vektor yang paling sukses untuk pengiriman muatan.

Lalu, tentu saja, ada phishing yang berdiri sendiri sebagai sebuah taktik, teknik, dan prosedur. Kita, manusia, terus dianggap sebagai "mata rantai terlemah" dalam keamanan siber, jatuh pada umpan yang meyakinkan dan iming-iming rekayasa sosial. Verizon baru-baru ini mendukung tren ini dalam Laporan Investigasi Pelanggaran Data 2022 mereka, yang menyatakan bahwa 82% pelanggaran terjadi karena ulah manusia.

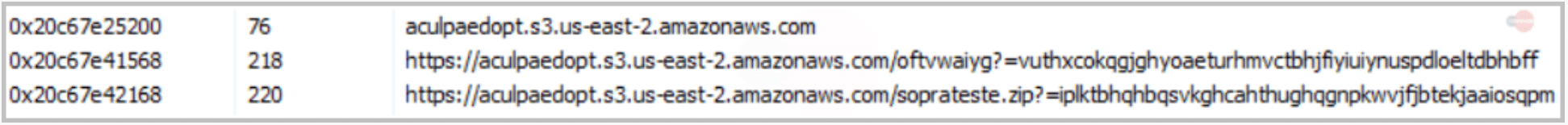

Bentuk malware ini sangat menantang bagi tim keamanan perbankan, karena pengaksesan tautan berbahaya dilakukan melalui sistem korban - perangkat tepercaya. Terlebih lagi, WeTransfer bukan satu-satunya layanan sah yang digunakan/disalahgunakan oleh para penyerang - mereka juga memanfaatkan sumber daya Amazon Web Services (AWS) untuk meng-host muatan.

Kesulitan lain terletak pada kenyataan bahwa pemeriksaan reputasi konvensional yang dilakukan oleh perangkat keamanan mungkin tidak selalu terbukti efektif. WeTransfer, sebagai layanan yang cukup bereputasi, asli, dan alamat yang di-host AWS yang tampaknya umum mungkin tidak perlu membunyikan alarm; setidaknya secara reputasi pada sebagian besar, jika tidak semua, basis data reputasi vendor.

Untuk alasan ini, pendekatan yang berbeda dan lebih inovatif harus dipertimbangkan.

Apa yang bisa dilakukan?

Mengingat jenis ancaman ini bergantung dan berkembang pada penggunaan URL eksternal untuk memperkenalkan muatan, remote browser isolation terbukti menjadi salah satu cara yang paling efektif untuk mencegah sistem korban menavigasi langsung ke konten yang diinginkan penyerang.

Melalui metode ini, jika korban mengklik tautan berbahaya - misalnya tautan WeTransfer yang licik dalam skenario ini - sesi peramban yang diisolasi dari jarak jauh akan langsung masuk untuk melindungi sistem dari konten yang akan datang.

Bagaimana caranya, Anda bertanya?

Baik berdasarkan kategori reputasi yang berisiko (mis. Berbagi File, Peer2Peer, Perjudian, dll.), kategori URL, alamat IP, Domain, atau bahkan berdasarkan kecocokan sesuai dengan daftar yang dibuat khusus, tim keamanan dapat memastikan bahwa jika/apabila penggunanya menjadi korban serangan serupa, tidak ada konten berbahaya dari sesi peramban tersebut yang akan mencapai perangkat lokal itu sendiri - hanya aliran visual piksel yang mewakili halaman tersebut

Pengguna masih dapat berinteraksi dengan situs seperti biasa (sesuai kebijaksanaan admin), atau mereka dapat memiliki fungsi-fungsi seperti unggahan, unduhan, penggunaan clipboard, dan lainnya yang diblokir sepenuhnya. Tetapi dengan cara ini, sesi peramban yang terisolasi dari jarak jauh yang menampilkan halaman melindungi semua muatan berbahaya, kuki, dan konten dari pengguna dan perangkat mereka.

Dengan demikian, tim keamanan tidak lagi harus melakukan pencarian reputasi atau kebijakan biner mengizinkan/menolak untuk menemukan serigala berbulu domba.

Gunakan Skyhigh Security?

- Aktifkan pemantauan aktivitas, data loss prevention, dan perlindungan ancaman untuk GitHub

- Memantau aktivitas pengguna GitHub di halaman Pemantauan Aktivitas

- Memblokir akses ke URL berdasarkan reputasi dan kategorisasi domain

- Blokir URL dalam Kategori Terlarang seperti Situs Berbagi File

- Melindungi dari Situs Web Tidak Berkategori dan Jenis Media tertentu

- Menerapkan wawasan dari reputasi URL untuk Penyaringan Anti-malware

Dengan pengalaman industri keamanan siber yang luas selama lebih dari 11 tahun, Rodman Ramezanian adalah Penasihat Keamanan Cloud Perusahaan, yang bertanggung jawab atas Penasihat Teknis, Pemberdayaan, Desain Solusi, dan Arsitektur di Skyhigh Security. Dalam perannya ini, Rodman terutama berfokus pada organisasi Pemerintah Federal Australia, Pertahanan, dan Perusahaan.

Rodman memiliki spesialisasi di bidang Intelijen Ancaman Musuh, Kejahatan Siber, Perlindungan Data, dan Keamanan Cloud. Dia adalah Penilai IRAP yang didukung oleh Australian Signals Directorate (ASD) - yang saat ini memegang sertifikasi CISSP, CCSP, CISA, CDPSE, Microsoft Azure, dan MITRE ATT&CK CTI.

Rodman memiliki hasrat yang kuat untuk mengartikulasikan hal-hal yang rumit dengan cara yang sederhana, membantu orang awam dan profesional keamanan baru untuk memahami apa, mengapa, dan bagaimana keamanan siber.

Sorotan Serangan

- Pengguna yang ditargetkan menerima paket ZIP yang berisi VBS (Virtual Basic Script).

- Serangan dimulai setelah pengguna mengeksekusi file skrip, dan proses WScript dimulai, yang menghasilkan empat file VBS tambahan dengan nama acak.

- Proses WScript mengambil file DLL menggunakan URL dengan referensi ke instance AWS.

- Setelah diunduh, muatan DLL dimuat ke dalam memori.

- Dari sana, Lampion menjalankan dan mempertahankan kegigihan secara diam-diam pada sistem yang disusupi, sebelum mulai mencari dan menyusup ke dalam data pada sistem.

- Diperintahkan oleh server C2 jarak jauh, trojan ini meniru formulir login di atas halaman login yang asli, jadi ketika pengguna memasukkan kredensial mereka, formulir palsu itu akan mengirimkan rinciannya ke peretas.

- Aktor di balik Lampion secara konsisten memperbarui muatan mereka dengan lapisan tambahan dan kode palsu untuk membuatnya lebih sulit dideteksi oleh pemindai.