संसाधन

इंटेलिजेंस डाइजेस्ट

OneNote द्वारा डंक मारने के लिए केवल एक हमला करना पड़ सकता है!

धमकी देने वाले अभिनेता मैलवेयर वितरण के लिए Microsoft OneNote दस्तावेज़ों को हथियार बनाते हैं

रोडमैन रामेज़ानियन द्वारा - ग्लोबल क्लाउड थ्रेट लीड

15 मार्च, 2023 7 मिनट पढ़ें

Microsoft के व्यापक 365 एप्लिकेशन सूट का हिस्सा, Microsoft OneNote उपयोगकर्ताओं को एक शक्तिशाली लेकिन लचीला सूचना प्रबंधन कार्यक्षेत्र प्रदान करता है। जैसे-जैसे संगठन क्लाउड में अपनी प्रचंड वृद्धि जारी रखते हैं, OneNote कॉर्पोरेट परिसर, BYOD और एंटरप्राइज़ क्लाउड क्षेत्रों के बीच एक उपयोगी नोटटेकिंग और कार्य प्रबंधन सेतु प्रस्तुत करता है। OneNote को व्यापक रूप से अपनाने के लिए धन्यवाद, हालांकि, हमलावरों ने मैलवेयर वितरण के लिए एक व्यवहार्य मार्ग के रूप में ऐप पर अपना ध्यान केंद्रित किया है।

BleepingComputer, Trustwave, और Sevagas की पसंद के सुरक्षा अनुसंधान ने पाया है कि खतरे के अभिनेता तेजी से OneNote दस्तावेज़ों में फ़ाइलों को एम्बेड कर रहे हैं और उपयोगकर्ताओं को उन्हें निष्पादित करने के लिए बरगला रहे हैं। चौंकाने वाली बात यह है कि यह 2022 के अंत तक नहीं था कि OneNote के भीतर अटैचमेंट को Microsoft के मूल मार्क ऑफ द वेब (MOTW) लेबलिंग शासन से छूट दी गई थी, जिसे प्रभावी रूप से विंडोज ओएस, एप्लिकेशन और अंतिम-उपयोगकर्ताओं को सूचित करने के लिए डिज़ाइन किया गया है कि फ़ाइल वेब से उत्पन्न हुई है और डिफ़ॉल्ट रूप से विश्वसनीय नहीं होना चाहिए।

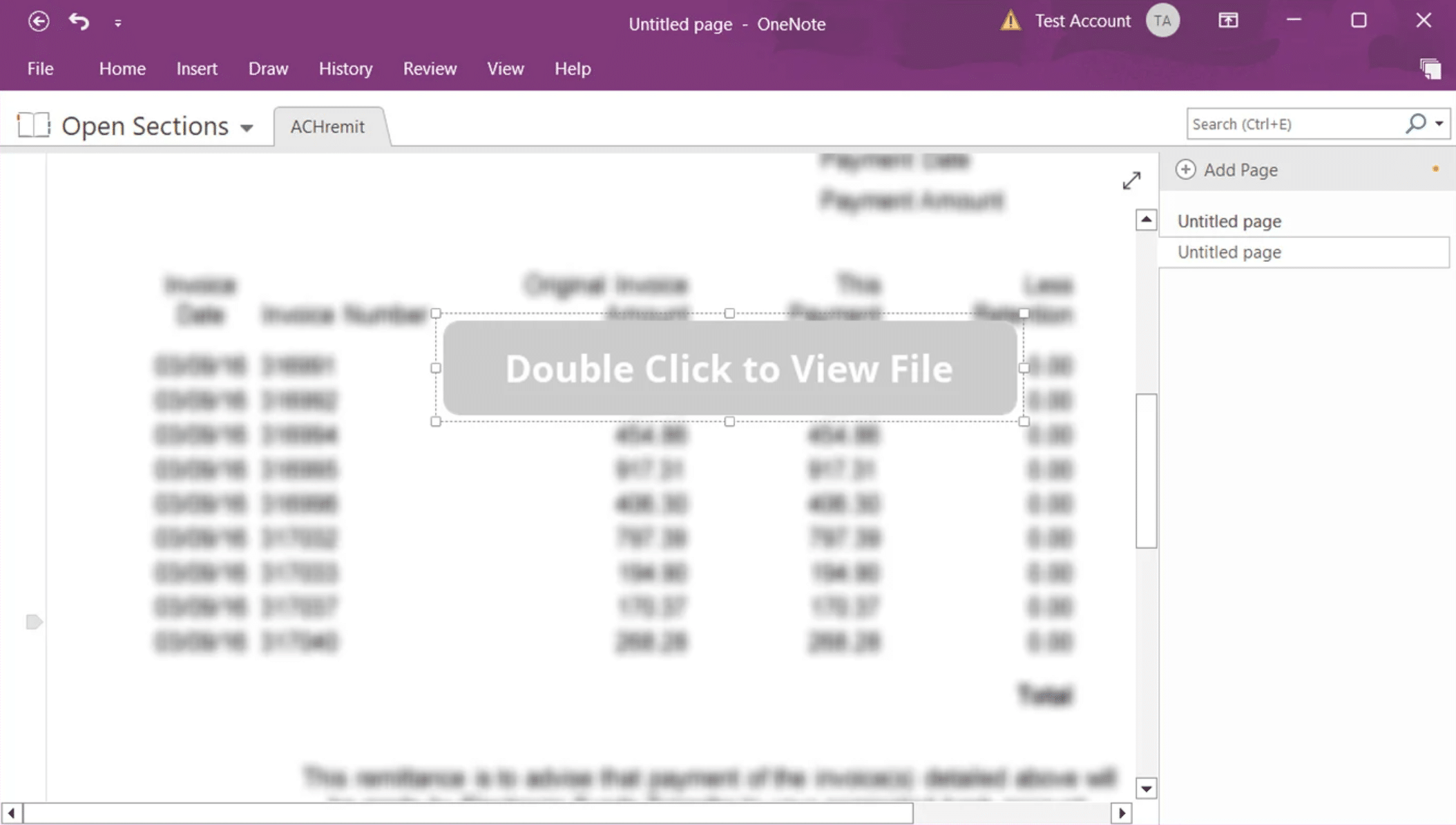

हालांकि यह MOTW लेबलिंग समस्या लेखन के समय Microsoft द्वारा चुपचाप पैच की गई प्रतीत होती है - .one फ़ाइलों से जुड़े जोखिमों को बहुत कम करती है - यह दुर्भाग्य से जोखिम को पूरी तरह से समाप्त नहीं करती है। थ्रेट एक्टर्स संक्रमित OneNote दस्तावेज़ों के भीतर फ़ाइल प्रकारों की एक विस्तृत श्रृंखला को एम्बेड कर सकते हैं, जिसमें Visual Basic Script (VBS) पेलोड शामिल हैं, लेकिन इन्हीं तक सीमित नहीं हैं, जो प्रतीत होता है कि अहानिकर अनुलग्नक हैं। सोशल इंजीनियरिंग का उपयोग करते हुए, अटैचमेंट खुद को व्यवसायों के लिए वैध सामग्री के रूप में प्रच्छन्न करते हैं, जिसमें चालान, यांत्रिक चित्र, डीएचएल शिपिंग सूचनाएं, प्रेषण फॉर्म और अन्य दस्तावेज शामिल हैं। हालाँकि, फ़ाइलें दुर्भावनापूर्ण स्क्रिप्ट लॉन्च करती हैं जब उपयोगकर्ता नोटबुक के भीतर एम्बेडेड मैलवेयर पर डबल-क्लिक करने के लिए आश्वस्त हो जाते हैं।

ये उल्लंघन क्यों होते हैं?

उत्पादकता, पहुंच और सहयोग को बढ़ावा देने की तलाश में, संगठन अपने कार्यबल को सशक्त बनाने के लिए Microsoft OneNote जैसे मूल अनुप्रयोगों को अपनाते हैं।

जब माइक्रोसॉफ्ट जैसी सॉफ्टवेयर कंपनियां नापाक उपयोगों को रोकने के लिए अपने उत्पादों को अपडेट करती हैं, तो खतरे के अभिनेता स्वाभाविक रूप से मजबूत प्रभावकारिता की पेशकश करने वाली नई हमले तकनीकों को विकसित करने के लिए अपना ध्यान केंद्रित करते हैं और ट्रेडक्राफ्ट करते हैं।

मैलवेयर वितरण के लिए OneNote का दुरुपयोग करने वाले हमले, वास्तव में, संक्रमित कार्यालय फ़ाइलों के अन्य रूपों का लाभ उठाने वालों के समान हैं: उपयोगकर्ता को दस्तावेज़ खोलने और सुरक्षा जांच को अक्षम करने का लालच दिया जाता है, जिसके परिणामस्वरूप दुर्भावनापूर्ण कोड का निष्पादन होता है।

साइबर अपराधियों के लिए इन हमलों को विशेष रूप से प्रभावी बनाता है कि लक्षित उपयोगकर्ता शारीरिक रूप से संक्रमित दस्तावेज़ के साथ बातचीत करता है जो ठोस जाल से भरा होता है। आखिरकार, भले ही दुर्भावनापूर्ण अनुलग्नक खोलने से चेतावनी संवाद उत्पन्न हो सकता है, फिर भी एक उच्च जोखिम है कि उपयोगकर्ता इसे अनदेखा करेंगे।

उदाहरण के लिए, हमलावर अपनी OneNote फ़ाइलों में नकली ग्राफ़िकल बटन का उपयोग करते हैं (मूल Windows क्लिक करने योग्य बटन की तरह) जो अनुरोधित दस्तावेज़ को प्रतीत होता है, लेकिन जब क्लिक किया जाता है, तो इसके बजाय एम्बेडेड मैलवेयर स्क्रिप्ट चलाएँ।

दुर्भाग्य से, सोशल इंजीनियरिंग भी इन अभियानों की प्रभावशीलता में एक बड़ी भूमिका निभाती है, पीड़ितों को गुमराह किया जाता है और अपराधियों के लिए उस प्रारंभिक पेलोड और पैर जमाने को निष्पादित करने में धोखा दिया जाता है।

क्या किया जा सकता है?

हमेशा की तरह, आने वाले ईमेल और त्वरित संदेशों की सावधानीपूर्वक जांच करने की अत्यधिक अनुशंसा की जाती है। आखिरकार, Microsoft 365 जैसे सहयोग प्लेटफार्मों की इंटरविविंग के लिए इन जैसी फ़ाइलों को बहुत आसानी से वितरित किया जा सकता है। वेब ब्राउज़िंग गतिविधि पर समान सतर्कता लागू की जानी चाहिए, क्योंकि ऑनलाइन धोखाधड़ी और जोखिम भरी सामग्री मैलवेयर पेलोड को छोड़ने की सुविधा प्रदान कर सकती है।

इस तथ्य पर भी विचार करते हुए कि आजकल .one फ़ाइल अटैचमेंट का अक्सर उपयोग किया जाता है और इसे कुछ असामान्य या संदिग्ध माना जाता है, खुफिया समुदाय को प्रसारित करने वाली सिफारिशें अगली सूचना तक .one फ़ाइल एक्सटेंशन को अवरुद्ध करने का सुझाव देती हैं।

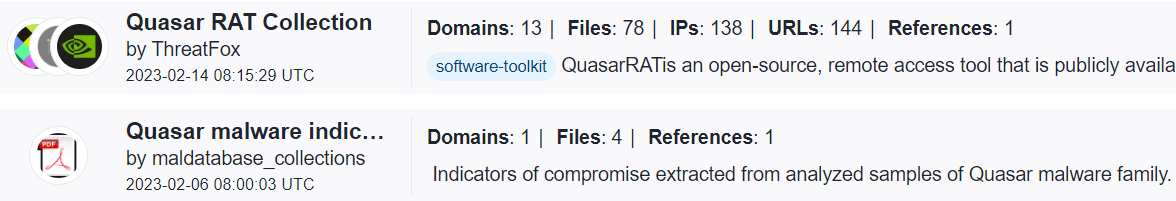

हाल के उद्योग अनुसंधान से पता चलता है कि मैलवेयर अभियानों की बढ़ती संख्या मैलवेयर के वितरण के लिए OneNote दस्तावेज़ों का दुरुपयोग करती है, जैसे कि AgentTesla, Quasar RAT, Qbot/Quakbot, और DoubleBack, कई अन्य।

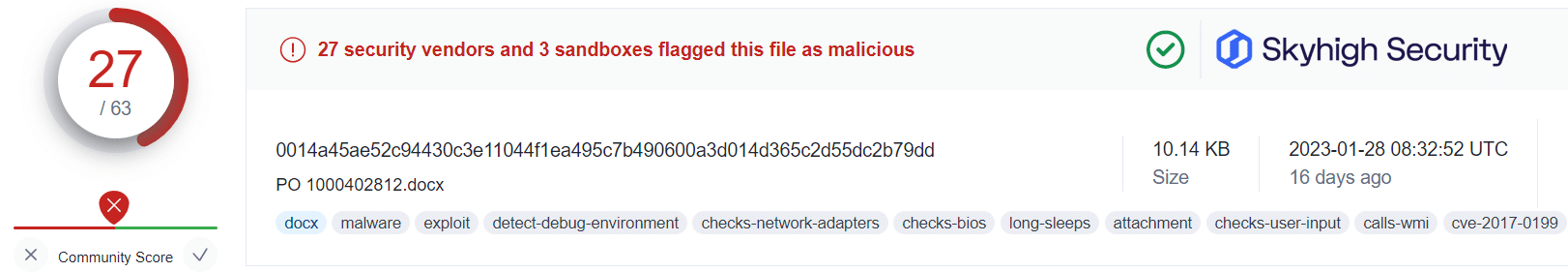

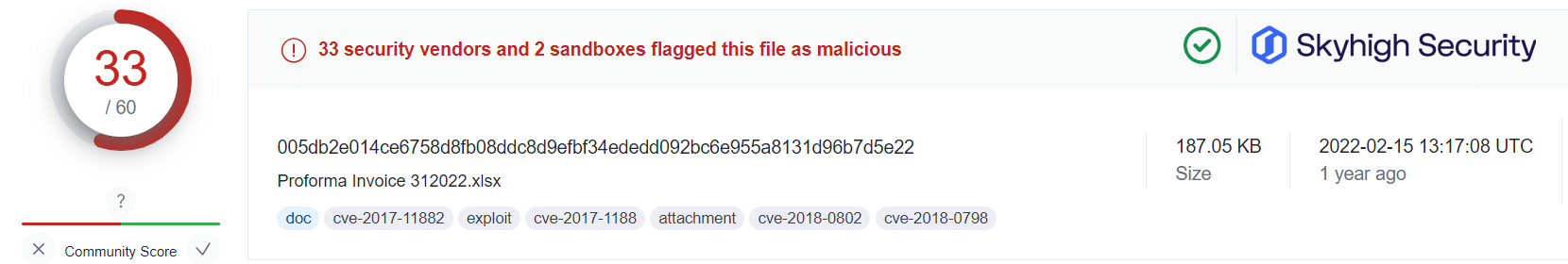

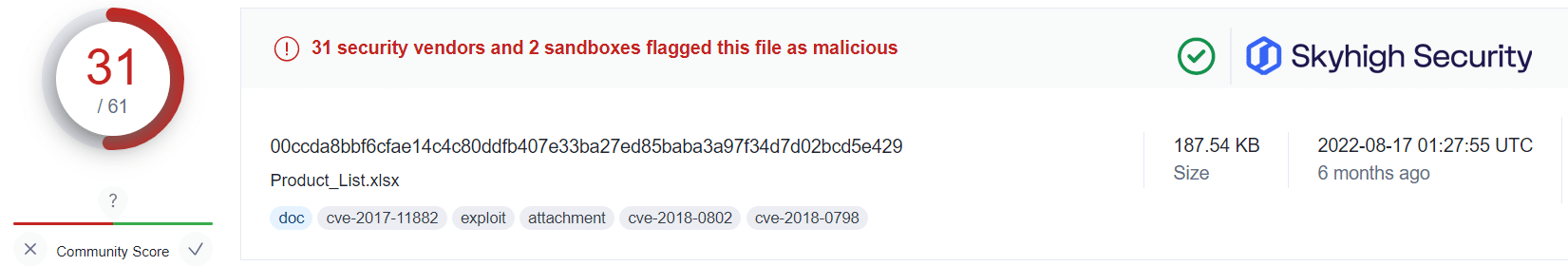

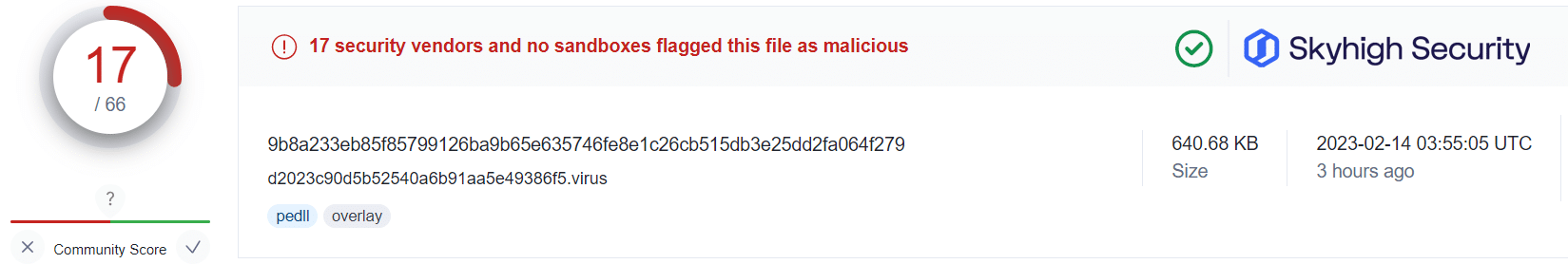

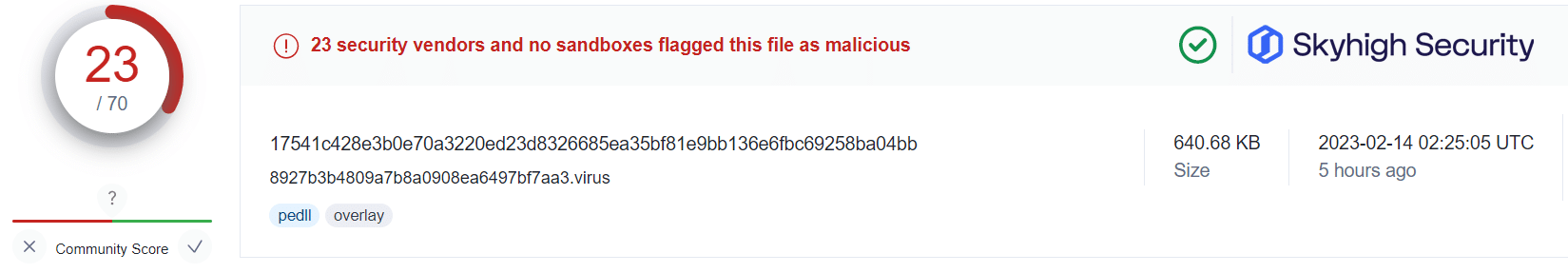

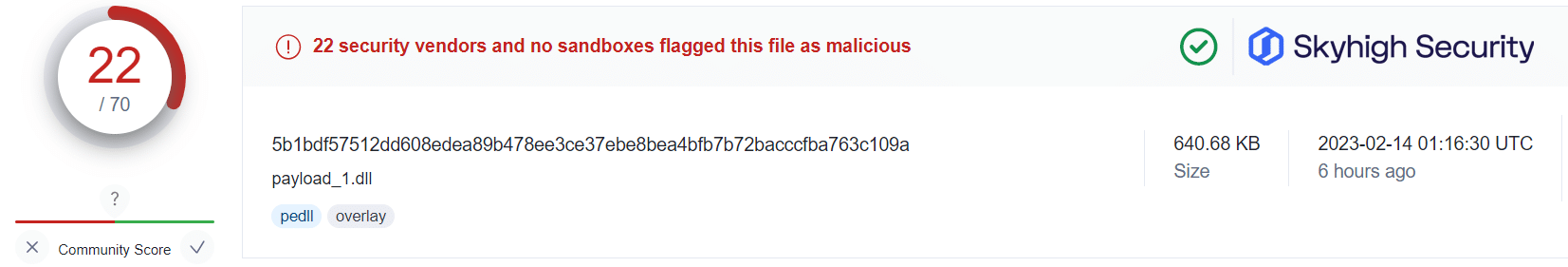

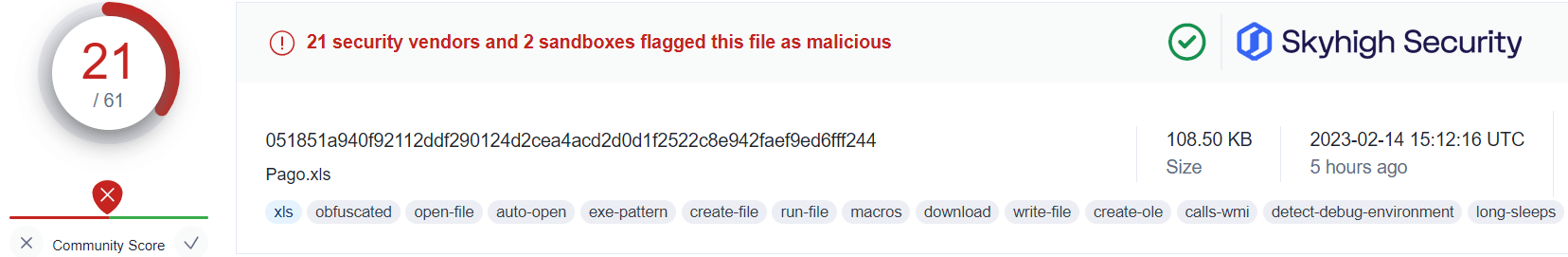

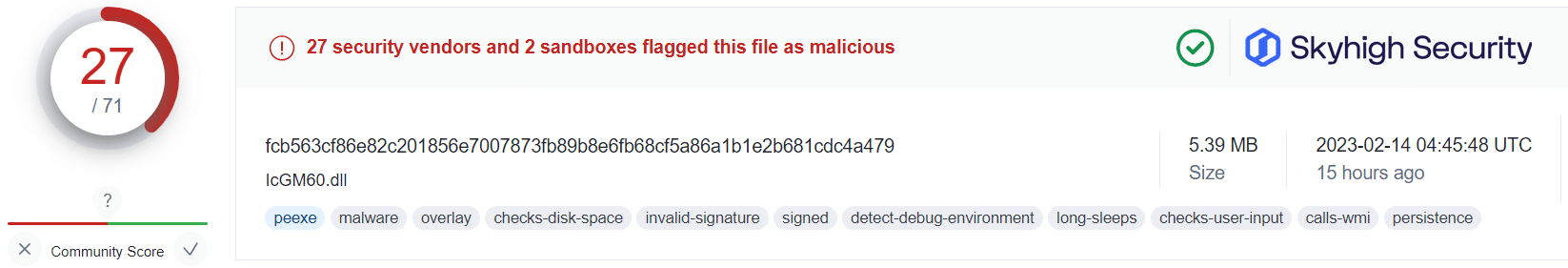

सार्वजनिक VirusTotal डेटाबेस के साथ इस जानकारी को लागू करना, और उन अभियानों से जुड़े हैश के यादृच्छिक नमूने का उपयोग करना, हमें कुछ व्यावहारिक निष्कर्षों के साथ प्रस्तुत किया जाता है:

यह हमें बताता है कि उन मामलों में भी जहां उपयोगकर्ता दुर्भावनापूर्ण OneNote अनुलग्नक के शिकार हो गए हैं, Skyhigh Securityगेटवे एंटी-मैलवेयर (GAM) इम्यूलेशन और ह्यूरिस्टिक्स इंजन (जिसे पहले McAfee-GW-Edition नाम दिया गया था जैसा कि VirusTotal में दिखाया गया है) मैलवेयर-ग्रस्त पेलोड को हमलावर के सर्वर से पुनर्प्राप्त करने से पहचानने और रोकने में सक्षम है।

यह सुझाव देने के लिए नहीं है कि उपयोगकर्ताओं को सावधानी के बिना OneNote अनुलग्नकों को स्वतंत्र रूप से डाउनलोड और खोलना चाहिए। हालांकि, यह अतिरिक्त आश्वासन प्रदान करता है कि उपयोगकर्ता के दुर्भाग्यपूर्ण मामले में धोखा दिया जा रहा है, Skyhigh Securityके विश्लेषण इंजन धमकी देने वाले अभिनेताओं द्वारा किसी भी और नुकसान से पहले संबंधित खतरों की पहचान करने और उन्हें दोषी ठहराने में सक्षम हैं।

मौजूदा के लिए Skyhigh Security ग्राहकों, गेटवे एंटी-मैलवेयर (GAM) इंजन natively अपने भीतर अभिसरण है Security Service Edge (एसएसई) मंच, इसे वेब और क्लाउड सामग्री से जुड़े उपयोग के मामलों और परिदृश्यों की एक विस्तृत श्रृंखला के लिए उपयोग करने में सक्षम बनाता है।

संगठन की जोखिम क्षमता के आधार पर, सुरक्षा दल भी लाभ उठा सकते हैं Skyhigh Securityके एस Remote Browser Isolation यदि आवश्यक हो तो OneNote दस्तावेज़ों को ऑनलाइन प्रस्तुत करने की तकनीक, OneNote फ़ाइल को स्थानीय डिवाइस पर निष्पादित करने की अनुमति दिए बिना उपयोगकर्ता को केवल पिक्सेल की एक दृश्य स्ट्रीम प्रस्तुत करने की अनुमति देता है। ऐसा करने में, उपयोगकर्ता का उपकरण दस्तावेज़ या उसके अनुलग्नकों में निहित किसी भी खतरे से प्रभावी रूप से परिरक्षित होता है।

हमेशा की तरह, हालांकि, सबसे अच्छी सलाह यह है कि सतर्क रहें और केवल विश्वसनीय पार्टियों से संदेश और अटैचमेंट खोलकर अपने सिस्टम और उपयोगकर्ताओं की सुरक्षा करें।

संदर्भ:

VirusTotal नमूना विश्लेषण - AgentTesla, QuakBot, Quasar RAT अभियान

https://www.virustotal.com/

बेडिंगकंप्यूटर

https://www.bleepingcomputer.com/news/security/hackers-now-use-microsoft-onenote-attachments-to-spread-malware/

प्रयोग Skyhigh Security?

- फ़ाइल-आधारित और फ़ाइल रहित पेलोड के अनुकरण और विश्लेषण के लिए गेटवे एंटी-मैलवेयर इंजन सक्षम करें

- यदि आपका संगठन इसे सक्षम करता है, तो OneNote दस्तावेज़ को रेंडर करने के लिए उपयोगकर्ताओं को दूरस्थ ब्राउज़र पृथक सत्र में भेजें, जिससे डिवाइस को किसी भी निहित ख़तरों से बचाया जा सके

- OneNote (.one) दस्तावेज़ों जैसे विशिष्ट फ़ाइल प्रकारों के डाउनलोड को सीमित या अवरोधित करने के लिए Web DLP नियम लागू करें

- यदि उपयोगकर्ता OneNote फ़ाइलें पुनर्प्राप्त करने के लिए जोखिमपूर्ण वेबसाइट्स ब्राउज़ करते हैं, डाउनलोड और अन्य विशिष्ट गतिविधियों का उपयोग करके ब्लॉक करें Remote Browser Isolation

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- माइक्रोसॉफ्ट ने डाउनलोड किए गए एमएस ऑफिस दस्तावेजों में मैक्रोज़ को अक्षम करने के साथ, हैकर्स को लक्षित सिस्टम पर कोड निष्पादित करने के कम अवसर मिले हैं। फ़िशिंग ईमेल में OneNote अटैचमेंट एक नए अटैक वेक्टर के रूप में तेजी से लोकप्रिय हो रहे हैं।

- OneNote दस्तावेज़ खतरे वाले अभिनेताओं के लिए शक्तिशाली उपकरण के रूप में कार्य करते हैं, क्योंकि हाल ही में, उन्हें Microsoft के मार्क-ऑफ़-द-वेब (MOTW) सुरक्षा से लाभ नहीं हुआ था, और उन्होंने फ़ाइलों को OneNote नोटबुक में संलग्न करने की अनुमति दी और फिर छोटी उपयोगकर्ता चेतावनियों के साथ निष्पादित किया।

- चूंकि Microsoft OneNote डिफ़ॉल्ट रूप से अधिकांश Microsoft Office/365 परिनियोजन में स्थापित होता है, भले ही Windows उपयोगकर्ता एप्लिकेशन का उपयोग न करे, फिर भी यह एक फ़ाइल स्वरूप को खोलने के लिए उपलब्ध है।

- एक बार निष्पादित होने के बाद, एम्बेडेड स्क्रिप्ट प्रारंभिक रिमोट एक्सेस के लिए हमलावर की संक्रमित फ़ाइलों को डाउनलोड करने के लिए होस्ट सिस्टम पर कमांड चलाती है।

- उपयोगकर्ता को तब एक डिकॉय फ़ाइल दिखाई जाती है जो अपेक्षित दस्तावेज़ की तरह दिखती है। पृष्ठभूमि में, हालांकि, एक दुर्भावनापूर्ण बैच फ़ाइल डिवाइस पर मैलवेयर पेलोड स्थापित करती है।