संसाधन

इंटेलिजेंस डाइजेस्ट

फ़ाइल-साझाकरण सेवाओं का दुरुपयोग फ़िशिंग अभियानों को सहायता करता है, फिर भी!

कैसे मुफ्त, वैध फ़ाइल स्थानांतरण सेवाएं ईमेल के माध्यम से मैलवेयर वितरित करती हैं

रोडमैन रामेज़ानियन द्वारा - एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार

17 नवंबर, 2022 7 मिनट पढ़ें

ईमेल दशकों से उद्यम संचार और सहयोग की जीवनदायिनी रहा है; इसके बारे में कोई संदेह नहीं है। हालाँकि, ईमेल अभी भी मैलवेयर या रैंसमवेयर वितरित करने के सबसे प्रभावी तरीकों में से एक है, जो 90% से अधिक मैलवेयर डिलीवरी और संक्रमणों के लिए जिम्मेदार है। यह इस तथ्य के बावजूद है कि समय के साथ ईमेल सुरक्षा उपकरणों में सुधार और उन्नत हुआ है।

आज, खतरे के अभिनेता मुफ्त क्लाउड टूल का लाभ उठाते हैं, जैसे कि होस्टिंग प्रदाता, फ़ाइल स्थानांतरण सेवाएं, सहयोग प्लेटफ़ॉर्म, कैलेंडर आयोजक, या प्रत्येक का संयोजन, सुरक्षा उपायों को बायपास करने और दुनिया भर में दुर्भावनापूर्ण पेलोड का प्रसार करने के लिए। इस उदाहरण में, हम लैम्पियन मैलवेयर अभियान पर ध्यान केंद्रित करते हैं, जिसे पहली बार कोफेंस के शोधकर्ताओं द्वारा रिपोर्ट किया गया था।

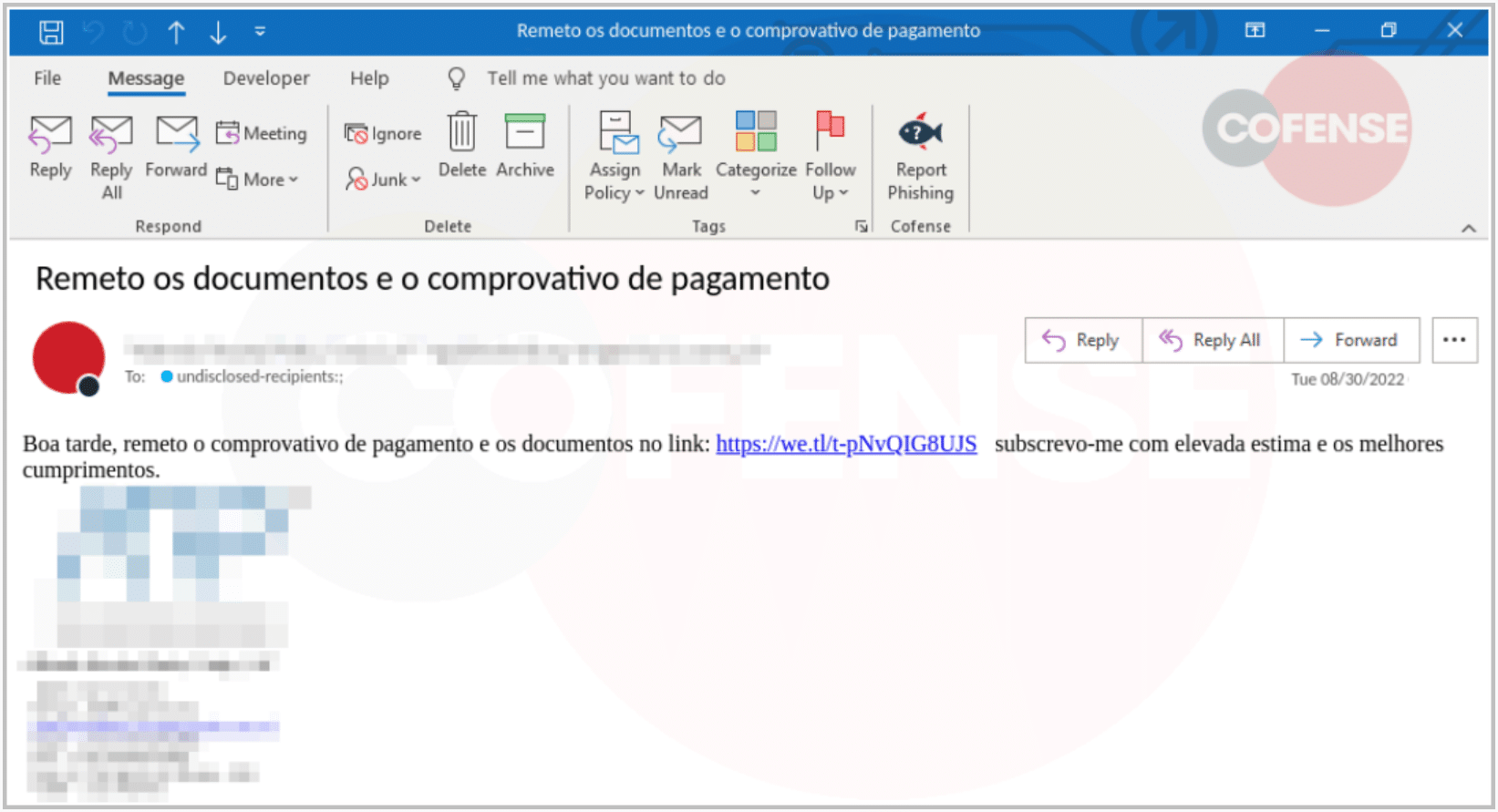

जो चीज इस निश्चित फ़िशिंग अभियान को सबसे अधिक खतरनाक बनाती है, वह है एक वैध, और ज्यादातर मामलों में, "WeTransfer" नामक अंतर्निहित विश्वसनीय सेवा का उपयोग। अनजान लोगों के लिए, WeTransfer उपयोगकर्ताओं को सामग्री अपलोड/डाउनलोड करने के लिए मुफ्त ऑनलाइन फ़ाइल साझाकरण सेवाएं प्रदान करता है।

लैम्पियन एक ज्ञात खतरा तनाव है, जिसे पहली बार 2019 में वापस देखा गया था। अपनी प्रारंभिक अवस्था में, इसने मुख्य रूप से स्पेनिश जनसांख्यिकी को लक्षित किया, लेकिन तब से दुनिया भर में परिचालन का विस्तार किया है। हालांकि, 2022 में, शोधकर्ताओं ने प्रचलन में वृद्धि देखी है, कुछ डिटेक्शन में बाज़ार और लॉकबिट रैंसमवेयर अभियान होस्टनामों के लिंक प्रदर्शित किए गए हैं।

लैम्पियन मैलवेयर अभियान के पीछे खतरे वाले अभिनेता हैक किए गए व्यावसायिक खातों का उपयोग करके फ़िशिंग ईमेल भेजते हैं, जिससे अंतिम उपयोगकर्ताओं को WeTransfer पर होस्ट की गई 'भुगतान का प्रमाण' नकली फ़ाइल डाउनलोड करने के लिए प्रोत्साहित किया जाता है। इसका प्राथमिक उद्देश्य सिस्टम से बैंक खाते का विवरण निकालना है। पेलोड बैंकिंग लॉगिन पृष्ठों पर अपने स्वयं के लॉगिन फॉर्म को ओवरले करता है। जब उपयोगकर्ता अपनी साख दर्ज करते हैं, तो ये नकली लॉगिन फॉर्म चोरी हो जाएंगे और हमलावर को वापस भेज दिए जाएंगे।

ये उल्लंघन क्यों होते हैं?

ईमेल व्यवसाय संचालन के लिए इतनी महत्वपूर्ण धमनी जारी है, इसमें कोई आश्चर्य की बात नहीं है कि खतरे के अभिनेता पेलोड डिलीवरी के लिए सबसे सफल वैक्टर में से एक के रूप में अपना अधिक ध्यान क्यों लगाते हैं।

फिर, निश्चित रूप से, एक रणनीति, तकनीक और प्रक्रिया के रूप में अपने आप में फ़िशिंग है। हम, मनुष्यों, को साइबर सुरक्षा में "सबसे कमजोर लिंक" माना जाता है, जो समझाने वाले डिकॉय और सोशल इंजीनियरिंग लालच के लिए गिरते हैं। Verizon ने हाल ही में अपनी 2022 डेटा ब्रीच इन्वेस्टिगेशन रिपोर्ट में इस प्रवृत्ति का समर्थन किया, जिसमें कहा गया है कि 82% उल्लंघन मनुष्यों के हाथों में हैं।

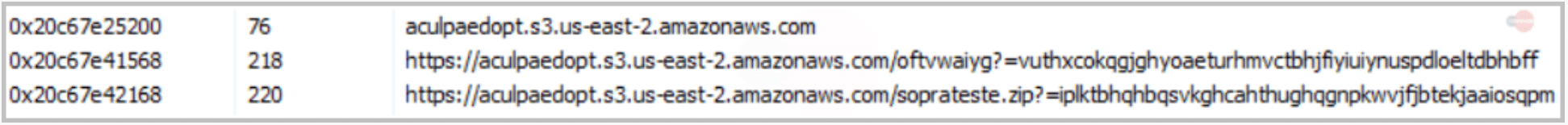

मैलवेयर का यह रूप बैंकिंग सुरक्षा टीमों के लिए विशेष रूप से चुनौतीपूर्ण है, क्योंकि दुर्भावनापूर्ण लिंक तक पहुंच पीड़ित के सिस्टम के माध्यम से की जाती है - एक विश्वसनीय उपकरण। क्या अधिक है, WeTransfer एकमात्र वैध सेवा नहीं है जिसका हमलावर उपयोग/दुरुपयोग कर रहे हैं - वे पेलोड को होस्ट करने के लिए Amazon Web Services (AWS) संसाधनों का भी लाभ उठा रहे हैं।

एक और कठिनाई इस तथ्य में निहित है कि सुरक्षा उपकरणों द्वारा की जाने वाली पारंपरिक प्रतिष्ठित जांच हमेशा प्रभावी साबित नहीं हो सकती है। WeTransfer, कुछ हद तक सम्मानित, वास्तविक सेवा के रूप में, और प्रतीत होता है कि सामान्य AWS-होस्टेड पते जरूरी नहीं कि किसी भी अलार्म को बंद कर दें; कम से कम प्रतिष्ठित रूप से अधिकांश, यदि सभी नहीं, तो विक्रेता प्रतिष्ठा डेटाबेस।

इस कारण से, एक अलग, अधिक नवीन दृष्टिकोण पर विचार किया जाना चाहिए।

क्या किया जा सकता है?

इस प्रकार के खतरों को देखते हुए, पेलोड को पेश करने के लिए बाहरी यूआरएल के उपयोग पर भरोसा करते हैं, और पनपते हैं, remote browser isolation पीड़ित सिस्टम को हमलावर की इच्छित सामग्री पर सीधे नेविगेट करने से रोकने के सबसे प्रभावी तरीकों में से एक साबित होता है।

इस पद्धति के माध्यम से, दुर्भाग्यपूर्ण घटना में कि एक पीड़ित एक दुर्भावनापूर्ण लिंक पर क्लिक करता है - यानी इस परिदृश्य में चालाक वीट्रांसफर लिंक - एक दूरस्थ रूप से पृथक ब्राउज़र सत्र सिस्टम को आगामी किसी भी सामग्री से बचाने के लिए तुरंत किक-इन करेगा।

कैसे, आप पूछते हैं?

या तो जोखिम भरा प्रतिष्ठित श्रेणियों (जैसे फ़ाइल साझाकरण, Peer2Peer, जुआ, आदि), URL श्रेणी, IP पता, डोमेन, या यहां तक कि कस्टम बनाई गई सूचियों के अनुसार मैचों के आधार पर, सुरक्षा टीमें यह सुनिश्चित कर सकती हैं कि यदि / जब उनके उपयोगकर्ता इसी तरह के हमले का शिकार होते हैं, तो उस ब्राउज़र सत्र से कोई भी दुर्भावनापूर्ण सामग्री कभी भी स्थानीय डिवाइस तक नहीं पहुंचेगी - केवल पृष्ठ का प्रतिनिधित्व करने वाले पिक्सेल की एक दृश्य धारा

उपयोगकर्ता अभी भी सामान्य रूप से (व्यवस्थापक विवेक के अनुसार) साइट के साथ बातचीत कर सकते हैं, या उनके पास अपलोड, डाउनलोड, क्लिपबोर्ड उपयोग और अन्य पूरी तरह से अवरुद्ध जैसे कार्य हो सकते हैं। लेकिन इस तरह, पृष्ठ प्रदर्शित करने वाला दूरस्थ रूप से पृथक ब्राउज़र सत्र उपयोगकर्ता और उनके डिवाइस से किसी भी दुर्भावनापूर्ण पेलोड, कुकीज़ और सामग्री को ढाल देता है।

ऐसा करने में, सुरक्षा दल अब प्रतिष्ठित लुकअप या द्विआधारी की इच्छा पर नहीं हैं भेड़िया को भेड़ के कपड़ों में देखने के लिए नीतियों की अनुमति /

प्रयोग Skyhigh Security?

- गतिविधि निगरानी सक्षम करें, data loss prevention, और GitHub के लिए खतरे से सुरक्षा

- गतिविधि निगरानी पृष्ठ में GitHub उपयोगकर्ता गतिविधि की निगरानी करें

- प्रतिष्ठा और डोमेन वर्गीकरण के आधार पर URL तक पहुंच अवरुद्ध करें

- निषिद्ध श्रेणियों जैसे फ़ाइल साझाकरण साइटों में URL ब्लॉक करें

- Uncategorized वेबसाइटों और विशिष्ट मीडिया प्रकारों के खिलाफ सुरक्षा

- एंटी-मैलवेयर फ़िल्टरिंग के लिए URL प्रतिष्ठा से इनसाइट लागू करें

11 से अधिक वर्षों के व्यापक साइबर सुरक्षा उद्योग के अनुभव के साथ, रोडमैन रामेज़ानियन एक एंटरप्राइज़ क्लाउड सुरक्षा सलाहकार है, जो तकनीकी सलाहकार, सक्षमता, समाधान डिजाइन और वास्तुकला के लिए जिम्मेदार है Skyhigh Security. इस भूमिका में, रोडमैन मुख्य रूप से ऑस्ट्रेलियाई संघीय सरकार, रक्षा और उद्यम संगठनों पर केंद्रित है।

रोडमैन एडवरसैरियल थ्रेट इंटेलिजेंस, साइबर क्राइम, डेटा प्रोटेक्शन और क्लाउड सिक्योरिटी के क्षेत्रों में माहिर हैं। वह एक ऑस्ट्रेलियाई सिग्नल निदेशालय (ASD) समर्थित IRAP मूल्यांकनकर्ता हैं - वर्तमान में CISSP, CCSP, CISA, CDPSE, Microsoft Azure और MITRE ATT&CK CTI प्रमाणपत्र धारण कर रहे हैं।

स्पष्ट रूप से, रोडमैन को जटिल मामलों को सरल शब्दों में व्यक्त करने का एक मजबूत जुनून है, जिससे औसत व्यक्ति और नए सुरक्षा पेशेवरों को साइबर सुरक्षा के क्या, क्यों और कैसे समझने में मदद मिलती है।

हमले की झलकियां

- लक्षित उपयोगकर्ताओं को एक ज़िप पैकेज प्राप्त होता है जिसमें एक VBS (वर्चुअल बेसिक स्क्रिप्ट) होता है।

- उपयोगकर्ता द्वारा स्क्रिप्ट फ़ाइल निष्पादित करने के बाद हमला शुरू होता है, और एक WScript प्रक्रिया शुरू होती है, जो यादृच्छिक नामों के साथ चार अतिरिक्त VBS फ़ाइलें उत्पन्न करती है।

- WScript प्रक्रिया AWS इंस्टेंस के संदर्भ वाले URL का उपयोग करके DLL फ़ाइलों को पुनर्प्राप्त करती है।

- एक बार डाउनलोड हो जाने के बाद, DLL पेलोड मेमोरी में लोड हो जाते हैं।

- वहां से, लैम्पियन सिस्टम पर डेटा की खोज और बहिर्गमन शुरू करने से पहले, समझौता किए गए सिस्टम पर सावधानी से दृढ़ता रखता है और बनाए रखता है।

- रिमोट C2 सर्वर द्वारा कमांड किया गया, ट्रोजन मूल लॉगिन पेज पर एक लॉगिन फॉर्म की नकल करता है, इसलिए जब कोई उपयोगकर्ता अपनी साख दर्ज करता है, तो नकली फॉर्म हैकर को विवरण भेज देगा।

- लैम्पियन के पीछे के अभिनेता लगातार अपने पेलोड को अतिरिक्त परतों और फर्जी कोड के साथ अपडेट करते हैं ताकि स्कैनर द्वारा इसका पता लगाना अधिक कठिन हो सके।