Ressources

Enfin une véritable protection unifiée des données multisectorielles dans un monde en nuage

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises, Skyhigh Security

14 juin 2022 4 Lecture minute

Selon un rapport de Gartner datant de 2020, 88 % des organisations ont encouragé ou demandé à leurs employés de travailler à domicile. Selon un rapport de PwC, les entreprises ont qualifié l'effort de travail à distance, dans l'ensemble, de succès. De nombreux dirigeants reconfigurent l'agencement des bureaux pour réduire la capacité de moitié ou plus, ce qui indique que le travail à distance est appelé à rester un élément de la vie professionnelle, même lorsque nous serons sortis des restrictions imposées par la pandémie.

Les équipes de sécurité qui s'efforcent de suivre le rythme des changements liés au travail à domicile sont confrontées à de multiples défis, l'un des principaux étant de protéger les données de l'entreprise contre l'exfiltration et de maintenir la conformité dans ce nouveau paradigme du travail à domicile. Les employés travaillent dans des environnements moins sécurisés et utilisent de multiples applications et outils de communication qui n'étaient peut-être pas autorisés dans l'environnement de l'entreprise. Que se passe-t-il s'ils téléchargent des données sensibles de l'entreprise sur un service en nuage peu sécurisé ? Que se passe-t-il si les employés utilisent leurs appareils personnels pour télécharger le contenu des courriels de l'entreprise ou les contacts Salesforce ?

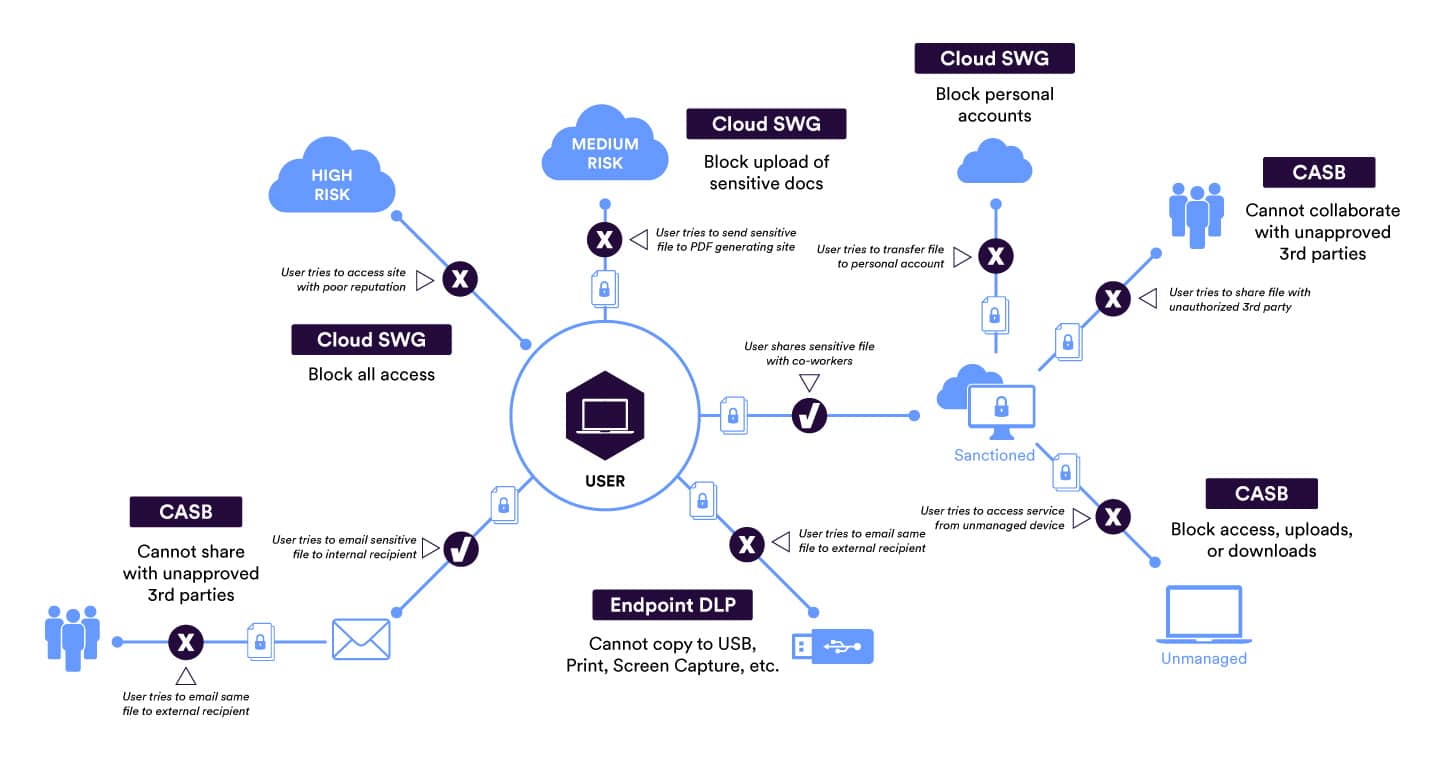

Skyhigh Security Service Edge (SSE) offre aux entreprises une protection complète des données et des menaces en réunissant ses offres phares secure web gateway, Cloud Access Security Broker (CASB) et endpoint data loss prevention (DLP) en une seule solution intégrée. La solution proposée par Skyhigh Security comprend une classification unifiée des données et une gestion des incidents à travers le réseau, les applications cloud sanctionnées et non sanctionnées (Shadow IT), le trafic web et les terminaux, couvrant ainsi plusieurs vecteurs clés d'exfiltration.

L'ESS protège contre de multiples vecteurs d'exfiltration de données

1. Exfiltration vers des services en nuage à haut risque

Malheureusement, la grande majorité des services en nuage ne cryptent pas les données au repos, et nombre d'entre eux ne suppriment pas non plus les données à la clôture du compte, ce qui permet au service en nuage d'être propriétaire des données du client à perpétuité. Skyhigh SSE détecte l'utilisation de services en nuage à risque à l'aide de plus de 75 attributs de sécurité et applique des politiques, telles que le blocage de tous les services dont le score de risque est supérieur à sept, ce qui permet d'empêcher l'exfiltration de données vers des services en nuage à haut risque.

2. Exfiltration vers des services en nuage autorisés

Certains services en nuage, en particulier ceux qui présentent un risque élevé, peuvent être bloqués. D'autres, en revanche, peuvent ne pas être totalement approuvés par les services informatiques, mais répondre à un besoin de l'entreprise ou améliorer la productivité, et doivent donc être autorisés. Pour protéger les données tout en autorisant ces services, les équipes de sécurité peuvent mettre en place des contrôles partiels, par exemple en autorisant les utilisateurs à télécharger des données à partir de ces services, mais en bloquant les téléchargements. De cette manière, les employés restent productifs et les données de l'entreprise sont protégées.

3. Exfiltration à partir de services en nuage sanctionnés

La transformation numérique et les initiatives "cloud-first" ont entraîné le déplacement de quantités importantes de données vers des magasins de données "cloud" tels qu'Office 365 et G Suite. Les entreprises se sentent donc à l'aise avec les données sensibles de l'entreprise qui se trouvent dans ces magasins de données, mais elles s'inquiètent de leur exfiltration vers des utilisateurs non autorisés. Par exemple, un fichier dans OneDrive peut être partagé avec un utilisateur externe non autorisé, ou un utilisateur peut télécharger des données à partir d'un compte SharePoint d'entreprise, puis les télécharger vers un compte OneDrive personnel. Les clients de Skyhigh Security appliquent généralement des contrôles de collaboration pour bloquer le partage non autorisé avec des tiers et utilisent des contrôles en ligne tels que les restrictions de locataire pour s'assurer que les employés se connectent toujours avec leurs comptes d'entreprise et non avec leurs comptes personnels.

4. Exfiltration à partir de dispositifs d'extrémité

Une considération importante pour toutes les équipes de sécurité, d'autant plus que la plupart des employés travaillent désormais à domicile, est la pléthore d'appareils non gérés tels que les disques de stockage, les imprimantes et les périphériques dans lesquels les données peuvent être exfiltrées. En outre, les services qui permettent le travail à distance, comme Zoom, WebEx et Dropbox, ont des applications de bureau qui permettent le partage de fichiers et les actions de synchronisation qui ne peuvent pas être contrôlées par les politiques de réseau en raison de considérations de socket web ou d'épinglage de certificats. La capacité à appliquer des politiques de protection des données sur les terminaux devient cruciale pour empêcher la fuite de données vers des appareils non autorisés et maintenir la conformité dans un monde de travail à distance.

5. Exfiltration par courrier électronique

Le courrier électronique sortant est l'un des principaux vecteurs de perte de données. La possibilité d'étendre et d'appliquer les politiques DLP au courrier électronique est un élément important pour les équipes de sécurité. De nombreuses entreprises choisissent d'appliquer des contrôles de messagerie en ligne, tandis que d'autres choisissent d'utiliser la méthode hors bande, qui fait apparaître les violations de la politique en mode de surveillance uniquement.

Skyhigh SSE propose une offre complète de protection des données

L'utilisation de solutions de sécurité ponctuelles pour la protection des données soulève de nombreux défis. La gestion des flux de politiques dans plusieurs consoles, la réécriture des politiques et l'alignement des informations sur les incidents dans plusieurs produits de sécurité entraînent une surcharge opérationnelle et des problèmes de coordination qui ralentissent les équipes impliquées et nuisent à la capacité de l'entreprise à répondre à un incident de sécurité. Skyhigh Security réunit le Web, le CASB et la DLP des points d'extrémité dans une offre convergente pour la protection des données. En offrant une expérience unifiée, Skyhigh SSE augmente la cohérence et l'efficacité des équipes de sécurité de multiples façons.

1. Classifications réutilisables

Un seul ensemble de classifications peut être réutilisé sur différentes plateformes, y compris Trellix ePO, Skyhigh CASB et Skyhigh SSE. Par exemple, si une classification est mise en œuvre pour identifier les informations du permis de conduire brésilien afin d'appliquer les politiques DLP sur les terminaux, la même classification peut être appliquée dans les politiques DLP sur les politiques de collaboration dans Office 365 ou les courriels sortants dans Exchange Online. Par ailleurs, si les terminaux et le cloud sont sécurisés par deux produits distincts, il faudrait créer des classifications et des politiques disparates sur les deux plateformes, puis s'assurer que les deux politiques ont les mêmes règles de regex sous-jacentes pour que les violations des politiques restent cohérentes. Cela accroît la complexité opérationnelle et la charge de travail des équipes de sécurité.

2. Infrastructure convergente en cas d'incident

Les clients qui utilisent Skyhigh SSE disposent d'une vue unifiée des incidents DLP dans le nuage, sur le web et sur les points d'extrémité dans une seule console unifiée. Cela peut s'avérer extrêmement utile dans les scénarios où un seul acte d'exfiltration par un employé est réparti sur plusieurs vecteurs. Par exemple, un employé tente de partager un document de l'entreprise avec son adresse e-mail personnelle, puis essaie de le télécharger sur un service fantôme comme WeTransfer. Lorsque ces deux tentatives échouent, il utilise une clé USB pour copier le document depuis son ordinateur portable professionnel. Chacune de ces tentatives déclenche un incident, mais lorsque nous présentons une vue consolidée de ces incidents en fonction du fichier, vos administrateurs disposent d'une perspective unique et d'une action de remédiation éventuellement différente, au lieu d'essayer d'analyser ces incidents à partir de solutions distinctes.

3. Une expérience cohérente

Skyhigh SecurityLes fonctionnalités de protection des données d'EMC permettent aux clients de bénéficier d'une expérience cohérente lors de la création d'une politique DLP, qu'il s'agisse de sécuriser des services cloud sanctionnés, de se protéger contre les logiciels malveillants ou d'empêcher l'exfiltration de données vers des services cloud fantômes. Le fait de disposer d'un flux de travail familier permet à plusieurs équipes de créer et de gérer facilement des politiques et de remédier aux incidents.

Comme l'indique le rapport de PwC, le paradigme du travail à domicile n'est probablement pas près de disparaître. Alors que les entreprises se préparent à la nouvelle normalité, une solution comme Skyhigh SSE permet la transformation de la sécurité dont elles ont besoin pour réussir dans un monde à distance.

Retour à BlogsContenu connexe

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Blogs en vogue

Les attributs LLM que tout RSSI devrait surveiller actuellement

Sarang Warudkar 18 février 2026

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Niharika Ray et Sarang Warudkar 12 février 2026

Skyhigh Security 2025 : contrôle plus précis, visibilité plus claire et action plus rapide sur les données, le Web et le cloud

Thyaga Vasudevan 21 janvier 2026

Le risque caché de l'IA générique qui pourrait coûter des millions à votre entreprise (et comment y remédier dès aujourd'hui)

Jesse Grindeland 18 décembre 2025

Skyhigh Security : 2026 sera l'année où l'IA imposera un nouveau modèle pour la sécurité des entreprises

Thyaga Vasudevan 12 décembre 2025