Ressources

BULLETIN D'INFORMATION

Chats pas si inoffensifs - MS Teams utilisé pour distribuer des logiciels malveillants

Pourquoi la confiance inhérente à Microsoft Teams n'est pas une si bonne idée !

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

19 mai 2022 7 Minute Read

Selon le rapport de Bleeping Computerles acteurs de la menace intensifient leurs efforts contre Microsoft Teams pour la distribution de logiciels malveillants en plaçant des documents malveillants dans les fils de discussion, ce qui conduit finalement les victimes à exécuter des chevaux de Troie qui détournent leurs systèmes d'entreprise.

Traditionnellement, les pirates ciblent les suites universelles de documents et de partage de Microsoft (Office et Office 365, basée sur le cloud), en attaquant des applications individuelles telles que Word, Excel et d'autres.

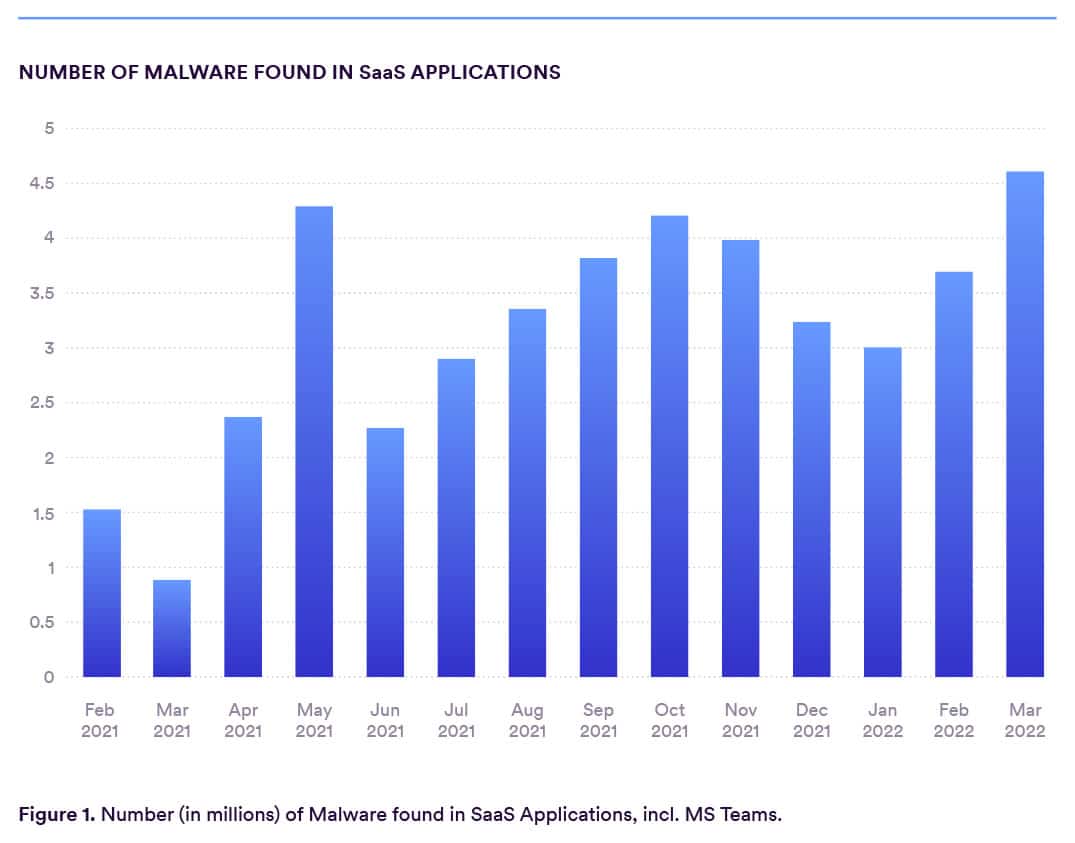

Aujourd'hui, grâce à son adoption massive depuis le COVID-19 (comme beaucoup d'autres applications SaaS), Microsoft Teams continue d'être une surface d'attaque extrêmement répandue. Comme les employés de nombreuses organisations continuent de travailler à distance, la dépendance à l'égard de Microsoft Teams pour collaborer est plus forte que jamais. Selon Statista, le nombre d'utilisateurs actifs quotidiens de Teams a presque doublé entre 2020 et 2021, et les rapports de Microsoft font état de 270 millions d' utilisateurs actifs mensuels en janvier 2022.

Les attaques réussies de spear-phishing et de compromission de la messagerie professionnelle étant amplifiées par des méthodes d'authentification de sécurité peu efficaces, les acteurs de la menace accèdent aux comptes Microsoft 365 des entreprises qui, à leur tour, leur permettent d'accéder aux applications, chats, fichiers et répertoires inter-organisationnels.

À partir de là, l'envoi de fichiers chargés de chevaux de Troie par l'intermédiaire de messages de chat Teams ne demande que très peu d'efforts et aboutit donc à l'exécution de l'utilisateur. Malheureusement, un désastre s'ensuit avec la prise de contrôle du système de l'utilisateur.

Pourquoi ces violations se produisent-elles ?

Les vecteurs d'attaques de type spear-phishing et BEC ne sont pas nouveaux (ce qui n'excuse pas les pratiques de sécurité laxistes), et les utilisateurs sont généralement prudents face aux données reçues par courrier électronique - grâce aux formations internes de sensibilisation à l'hameçonnage. Cependant, la plupart d'entre eux ont tendance à faire preuve de peu de prudence ou à douter des fichiers reçus sur une plateforme de chat privée et professionnelle, en particulier avec des pièces jointes apparemment innocentes nommées "User Centric" (centré sur l'utilisateur). À ce stade, "l'utilisateur est le maillon faible", comme le dit l'adage, et fournit donc à l'acteur de la menace le point d'appui dont il a besoin pour prendre le contrôle du système. Malheureusement, les protections natives limitées de MS Teams exacerbent ce type d'attaques.

Que peut-on faire ?

- La formation à la sensibilisation des utilisateurs est toujours essentielle lorsqu'il s'agit de faire face à des problèmes de phishing et de compromission de comptes d'entreprise.

- L'utilisation obligatoire de l'authentification multifactorielle est également essentielle pour prévenir le détournement de compte.

- Malheureusement, ces mesures peuvent ne pas suffire à protéger les utilisateurs contre des attaques très convaincantes.

- Il est vrai que Microsoft Teams n'est pas vraiment riche en fonctionnalités lorsqu'il s'agit de filtrer les messages et les fichiers à la recherche de contenus malveillants.

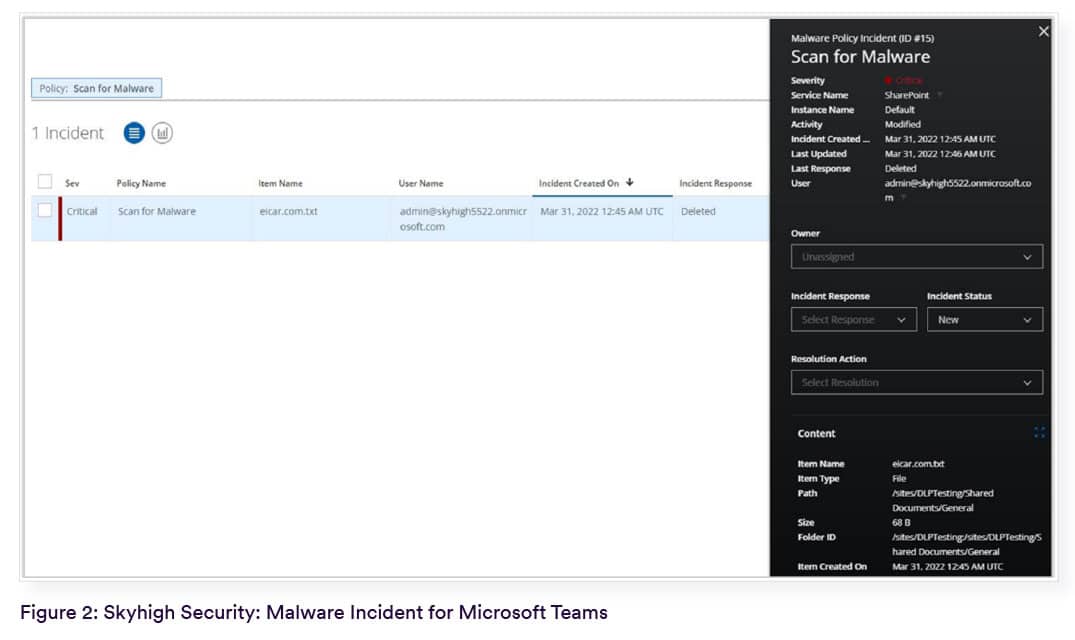

- C'est pourquoi il est fortement recommandé d'utiliser une plateforme de sécurité qui unifie la protection contre les logiciels malveillants, data loss prevention, l'analyse comportementale et le contrôle de la collaboration non seulement pour Teams, mais aussi pour tous les autres services Microsoft 365, tels que Sharepoint et OneDrive, qui peuvent généralement faciliter la compromission des comptes en premier lieu.

Utilisez Skyhigh Security?

- Activez les politiques de contrôle de la collaboration de collaboration pour Microsoft Teams

- Utilisez l'analyse des logiciels malveillants pour les messages et le contenu de Microsoft Teams

- Rendre obligatoire l'authentification multifactorielle parmi les services et activités sur le web et dans le nuage

- Tirez parti de la gestion de la posture de sécurité et data loss prevention pour s'assurer que Microsoft Teams est configuré de manière sécurisée.

- Découvrez et protégez les applications tierces connectées à votre abonnement Microsoft 365

- Comme MS Teams utilise la plateforme sous-jacente MS SharePoint, surveillez l'ensemble de votre locataire pour détecter toute activité de fichier

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Les acteurs de la menace détournent les comptes Microsoft 365 des entreprises par le biais d'attaques de spear-phishing et/ou de compromission de la messagerie professionnelle.

- Les informations d'identification du compte sont ensuite utilisées pour infiltrer les comptes d'utilisateurs et les applications de Microsoft (MS Teams).

- Des pirates commencent à introduire des fichiers exécutables malveillants dans des conversations sur Microsoft Teams, qualifiées de "centrées sur l'utilisateur", afin de tromper les utilisateurs finaux.

- Une fois exécuté, le logiciel malveillant écrit des données dans le registre du système, installe des DLL et établit une persistance sur la machine Windows

- Des informations détaillées sont collectées sur le système d'exploitation et le matériel sur lequel il fonctionne, ainsi que sur l'état de sécurité de la machine en fonction de la version du système d'exploitation et des correctifs installés.

- En conséquence, l'acteur de la menace obtient un accès complet au système de l'utilisateur final.