Ressources

BULLETIN D'INFORMATION

La cyberattaque de MGM Resorts - du nuage à l'étage du casino

Perturbations généralisées causées par des attaques d'ingénierie sociale et de ransomware.

Par Rodman Ramezanian - Responsable mondial des menaces liées à l'informatique en nuage

18 octobre 2023 7 Minute Read

La récente cyberintrusion dont a été victime MGM Resorts International a mis en évidence les problèmes urgents liés à la protection des données sensibles et aux vulnérabilités auxquelles les organisations modernes sont confrontées dans le contexte actuel des menaces.

MGM Resorts, l'exploitant de plusieurs hôtels et casinos renommés le long de l'emblématique Las Vegas Strip, notamment le Bellagio, l'Aria et le Cosmopolitan, a procédé à d'importantes fermetures de son réseau en réponse à des cyberattaques de plus en plus nombreuses. Cela a entraîné d'importantes perturbations dans l'ensemble de ses hôtels et casinos, les clients rencontrant des problèmes allant de l'indisponibilité des distributeurs automatiques de billets et des machines à sous au dysfonctionnement des cartes-clés numériques des chambres et des systèmes de paiement électronique.

Les coupables ? Des cybercriminels doués pour l'ingénierie sociale. Ils sont reconnus dans les milieux de la cybersécurité pour une caractéristique unique : leur maîtrise parfaite de la langue anglaise, qui les distingue de la majorité des groupes de cybercriminels dont les compétences en anglais sont généralement insuffisantes.

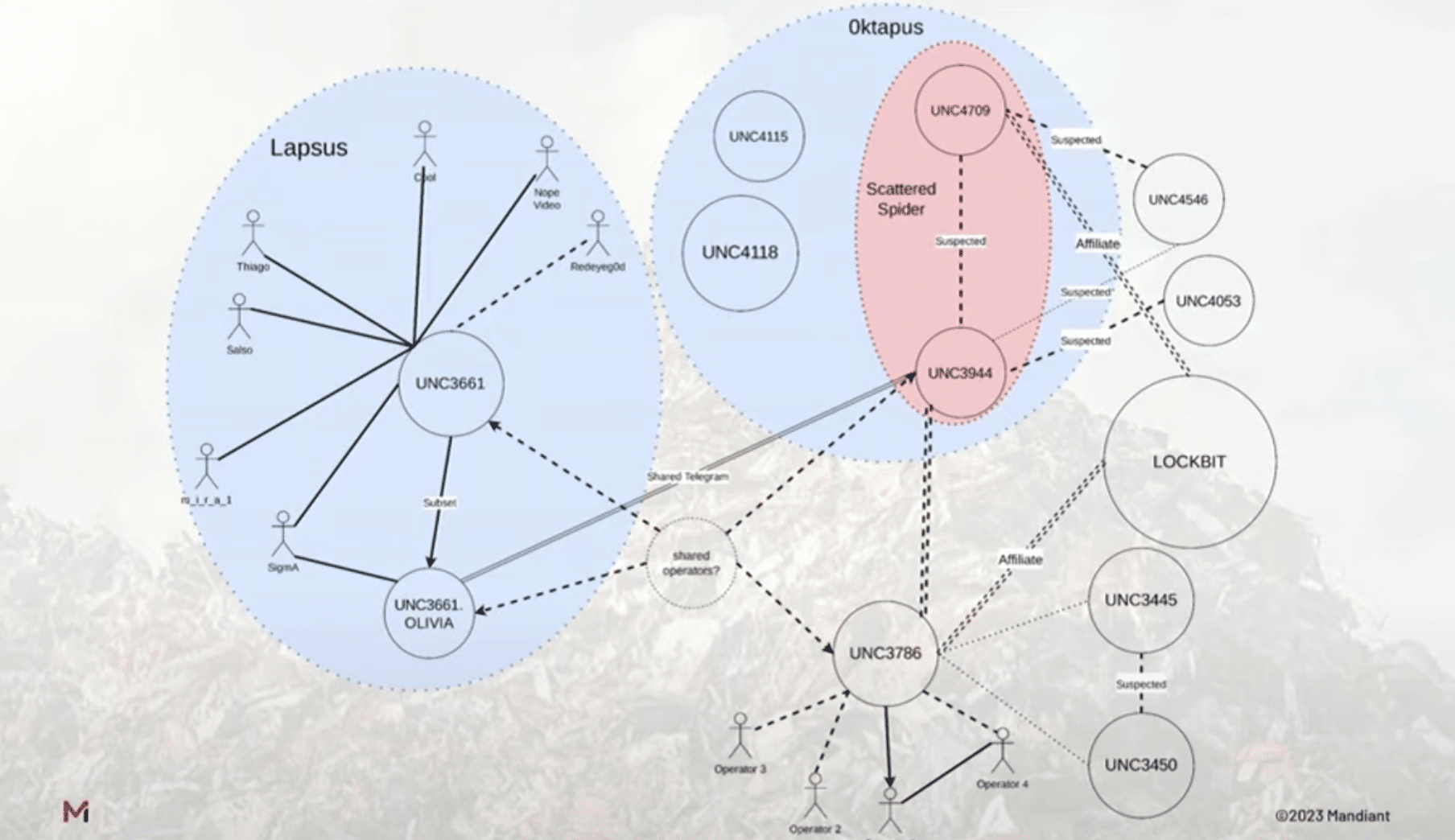

Il est intéressant de noter que, grâce à leurs tactiques, techniques et procédures (TTP) comparables, les chercheurs de Mandiant ont détecté une corrélation entre Scattered Spider et le groupe de pirates informatiques Lapsus$, qui partagent des compositions d'équipe et des approches similaires (voir figure 1).¹

Leur technique ? Une manœuvre d'ingénierie sociale intelligemment exécutée leur a permis d'obtenir un accès initial, en utilisant le profil LinkedIn d'un utilisateur senior de MGM pour faciliter la réinitialisation des demandes d'authentification multifactorielle (MFA) via le service d'assistance interne.

Selon de nombreux rapports de sécurité sur la question, les auteurs ont établi une persistance dans le réseau de MGM en configurant un fournisseur d'identité supplémentaire (IdP) dans leur locataire Okta en utilisant une fonctionnalité connue sous le nom de "inbound federation" (fédération entrante). Bien que cette fonction soit généralement utilisée pour des connexions et des intégrations rapides lors de fusions et d'acquisitions d'entreprises, dans le cas présent, les auteurs de la menace l'ont exploitée pour renforcer leur emprise sur les réseaux des victimes.

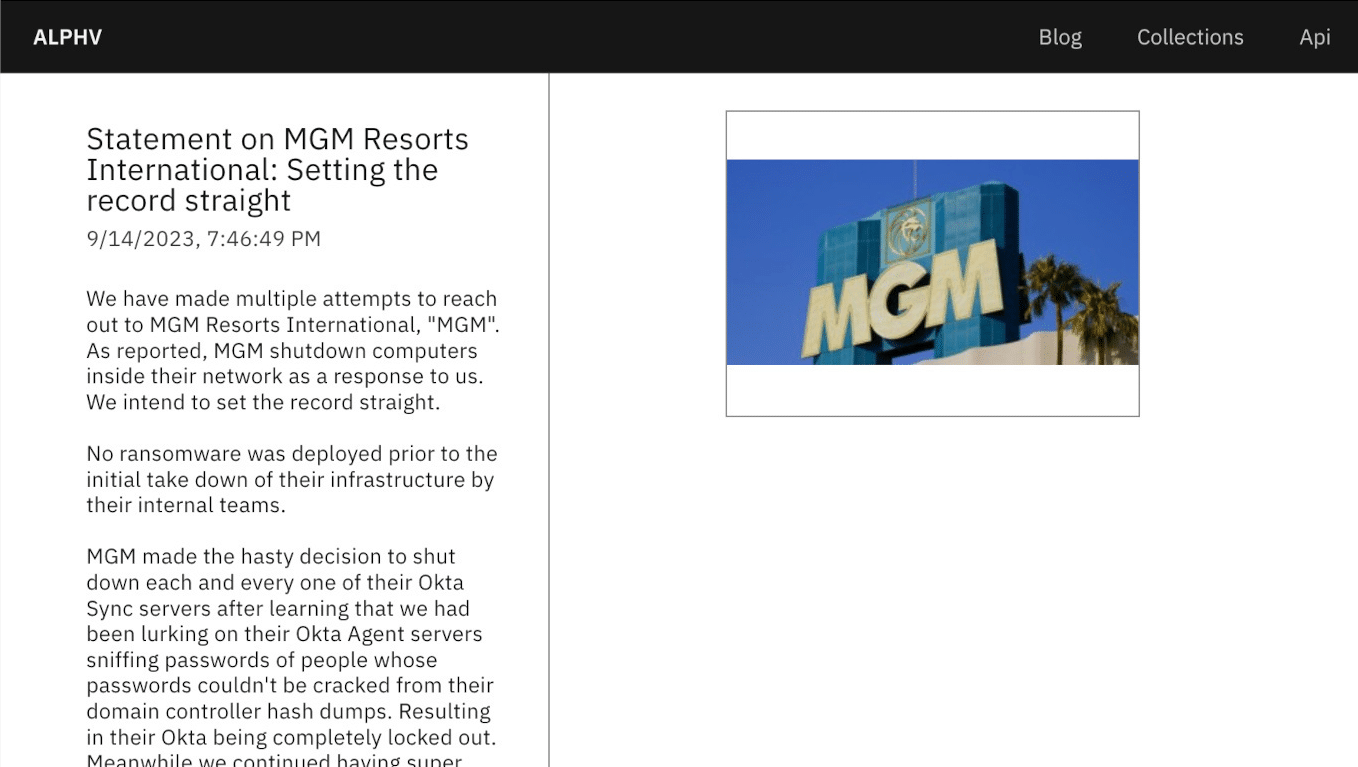

À partir de ce moment, les attaquants ont pris en charge les environnements Okta et Microsoft Azure de MGM, réquisitionnant non seulement les applications gérées par la plateforme de gestion des identités et des accès (IAM), mais aussi leurs actifs dans le nuage. Même après que le personnel de cybersécurité de MGM ait arrêté la synchronisation du serveur Okta, les pirates sont restés dans le réseau, comme le confirme leur déclaration (voir Figure 2).² Ils ont affirmé avoir conservé des privilèges de super administrateur sur l'environnement Okta de MGM et des autorisations d'administrateur global pour le locataire Microsoft Azure de MGM.

En fin de compte, ils ont chiffré des centaines de serveurs ESXi, hébergeant des milliers de machines virtuelles qui prenaient en charge de nombreux systèmes d'accueil, ce qui a provoqué des dégâts considérables. Les hôtes ESXi ayant été chiffrés de manière séquentielle, les applications se sont bloquées les unes après les autres. Cela s'est traduit par des machines à sous inopérantes, des clés de chambre d'hôtel dysfonctionnelles, des réservations de dîner perturbées, des systèmes de point de vente non opérationnels et l'impossibilité pour les clients de s'enregistrer à l'arrivée ou au départ.

Pourquoi ces incidents se produisent-ils ?

Les attaques par ransomware utilisent traditionnellement diverses méthodes, telles que l'hameçonnage, le vol d'informations d'identification, l'exploitation de vulnérabilités, etc.

L'ingénierie sociale, ou plus précisément dans le cas présent, le vishing (hameçonnage vocal), est devenue plus efficace ces dernières années pour un certain nombre de raisons :

- Techniques avancées d'usurpation d'identité: Les attaquants sont devenus habiles à usurper des numéros de téléphone pour faire croire que leurs appels proviennent de sources légitimes. Ils peuvent ainsi inciter des personnes à répondre à des appels qu'elles auraient autrement ignorés.

- Ingénierie sociale: Les attaques par hameçonnage impliquent souvent des tactiques d'ingénierie sociale convaincantes. Les attaquants recueillent des informations personnelles à partir de diverses sources - dans ce cas, le profil LinkedIn d'un cadre supérieur de MGM - afin de rendre leurs appels plus convaincants.

- Facilité d'exécution: Les attaques par hameçonnage peuvent être exécutées avec des compétences techniques et des ressources relativement faibles. Cette accessibilité signifie qu'un plus grand nombre d'acteurs de la menace peuvent s'engager dans de telles attaques.

- Travail à distance: L'essor du travail à distance a entraîné une plus grande dépendance à l'égard des appels téléphoniques et vidéo pour la communication. Les attaquants ont saisi cette opportunité pour exploiter l'évolution du paysage de la communication.

Cibler les plateformes IAM est une tactique bien connue des acteurs de la menace, qui leur permet d'avoir un accès permanent aux organisations et d'étendre leurs privilèges à l'ensemble des systèmes, ce qui a pour effet d'accroître les dommages. Cette stratégie est loin d'être nouvelle, mais elle apporte une valeur considérable aux attaquants qui cherchent à obtenir un accès fort.

Une fois les acteurs de la menace découverts et remarqués, les serveurs de synchronisation Okta de MGM ont été fermés, et la phase de ransomware de l'attaque a commencé, grâce au groupe de ransomware BlackCat/ALPHV. Le ransomware en tant que service (RaaS) est une industrie florissante au sein de la chaîne d'approvisionnement criminelle. Tout comme les entreprises légitimes dépendent des applications SaaS, les groupes criminels comme BlackCat/ALPHV proposent des services professionnels qui complètent les capacités de l'attaquant initial, notamment le développement de logiciels malveillants, les services de commande et de contrôle, les sites de fuite Tor, l'assistance en matière de logiciels malveillants et même les services de négociation avec les victimes.

En voyant Caesars Entertainment, la plus grande chaîne de casinos des États-Unis, payer une rançon d'environ 15 millions de dollars à la suite d'une grave brèche, les groupes de cybercriminels seraient amplement motivés pour explorer les possibilités qui s'offrent à eux.

Que peut-on faire ?

L'élément évident de la formation et de la vigilance en matière de sécurité ne doit absolument pas être négligé, car l'exploitation astucieuse par l'attaquant des données des victimes des médias sociaux (LinkedIn) l'a aidé à tromper les opérateurs du service d'assistance informatique de MGM afin d'obtenir ce vecteur d'accès initial si important.

Il est primordial de minimiser l'exposition et les surfaces d'attaque face à des menaces comme celles-ci, qui combinent l'ingénierie sociale et le vishing, la collecte d'informations d'identification, le détournement de comptes dans le cloud et, enfin, le ransomware. Voici quelques conseils qui vous aideront à déjouer les menaces sophistiquées de ce type :

- Réduisez le rayon de l'explosion: Séparez les actifs des systèmes internes, qu'ils soient sur place ou dans le nuage. Même dans les cas où les acteurs de la menace se font passer pour des personnes et réussissent à s'introduire dans les environnements de l'entreprise, si vous avez isolé et segmenté vos ressources en appliquant les principes de la confiance zéro, vous limitez considérablement leurs mouvements et minimisez la surface d'attaque.

- Arrêtez les utilisateurs compromis et les menaces internes: Utilisez l'inspection en ligne des applications et des données, ainsi que des analyses comportementales approfondies pour identifier et arrêter les attaquants potentiels, qu'il s'agisse de menaces externes ou de personnes à l'intérieur de l'entreprise ayant des intentions malveillantes.

- Minimiser la surface d'attaque externe: Reliez directement les utilisateurs et les demandes d'accès aux applications et aux services afin de limiter les déplacements latéraux. Dans le cas de l'attaque de MGM, le déplacement latéral entre Okta, Microsoft Azure et enfin les serveurs ESXi sur site a rendu le piratage possible.

- Prévenez la perte de données: Déployez le site data loss prevention sur tous les vecteurs de menace et canaux de fuite potentiels. Dans le cas malheureux où un intrus obtiendrait un accès non autorisé, si ses actions sur vos données sont empêchées, vous pouvez réduire considérablement l'impact des violations.

- Réalisez des audits et des évaluations fréquents: Des audits réguliers de la cybersécurité permettent d'évaluer la conformité et de révéler les lacunes en matière de connaissances, ainsi que de mettre en évidence les faiblesses et les vulnérabilités qui constituent le vecteur d'accès initial si important pour les cybercriminels.

- Formez continuellement vos employés: L'hameçonnage s'intensifie et devient une arme redoutable dans l'arsenal des attaquants. De nombreuses personnes ne savent pas que l'hameçonnage est un vecteur de menace, ou qu'elles sont vulnérables aux attaques d'hameçonnage, ce qui les amène à baisser leur garde lorsqu'elles répondent à des appels téléphoniques. Cette méconnaissance peut les rendre vulnérables à la manipulation.

Références :

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

Utilisez Skyhigh Security?

- Surveillez l'activité des utilisateurs dans Okta et examinez les menaces détectées par l'analyse du comportement des utilisateurs et des entités (UEBA) et les algorithmes d'apprentissage automatique.

- Détectez les menaces internes et externes qui pèsent sur l' infrastructure Microsoft Azure, et capturez toutes les activités des utilisateurs afin de faciliter les enquêtes judiciaires.

- Adoptez les principes Zero Trust pour renforcer la sécurité du réseau et la segmentation des applications et ressources privées, telles que Okta, Microsoft Azure et les infrastructures de serveurs VMware ESXi.

- Refuser les transferts de données et les activités non autorisées, même à partir d'applications internes via des connexions à distance.

- Mesurez les risques qu'un utilisateur peut faire peser sur les services et les données en nuage de votre organisation.

- Établir des profils de posture des appareils qui seront évalués en fonction des demandes de connexion.

- Contrôler en permanence les activités pour détecter les anomalies et les violations.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Les attaquants ont recueilli des données via LinkedIn et ont ciblé le personnel senior de MGM susceptible d'avoir des privilèges élevés dans leur infrastructure Okta.

- Ils ont utilisé ces informations pour mener des attaques de vishing (hameçonnage vocal) en contactant les services d'assistance informatique de MGM, en se faisant passer pour les victimes privilégiées et en demandant au service d'assistance informatique de réinitialiser les demandes d'authentification multifactorielle de l'utilisateur ou des utilisateurs victimes.

- Après avoir réussi le vishing, les acteurs de la menace ont compromis les systèmes Okta de MGM, obtenant des privilèges de super administrateur pour leurs environnements Okta et Microsoft Azure.

- Les auteurs de l'attaque ont affirmé avoir exfiltré une quantité non spécifiée de données du réseau de MGM une fois à l'intérieur.

Après que les équipes de réponse aux incidents de MGM ont mis fin aux serveurs de synchronisation Okta pour débusquer les attaquants, l'attention s'est portée sur plusieurs centaines de serveurs ESXi appartenant à MGM et hébergeant des milliers de machines virtuelles. Ces VMs supportaient des centaines de systèmes et des milliers d'appareils largement utilisés dans les établissements hôteliers et de jeux. - Cela a déclenché un effet domino. Les hôtes ESXi ayant été chiffrés séquentiellement, les applications se sont bloquées en chaîne. Les clés des chambres d'hôtel sont devenues inutilisables, les réservations de dîner ont été interrompues, les systèmes de point de vente n'ont pas pu traiter les paiements, les clients n'ont pas pu s'enregistrer ou quitter l'hôtel et les machines à sous sont devenues totalement inaccessibles.