Ressources

BULLETIN D'INFORMATION

Toujours connecté, toujours vulnérable : Les inconvénients des anciens VPN et pare-feu

La récente vulnérabilité de Palo Alto Network expose les entreprises à des menaces latérales et à des violations de données.

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

29 avril 2024 7 Minute Read

L'année écoulée a été un jeu de cartes constant avec les vulnérabilités des VPN, laissant les organisations qui utilisent des systèmes d'accès à distance obsolètes largement ouvertes à des cyberattaques potentielles. Les pirates exploitent des failles critiques dans des logiciels courants, qu'il s'agisse de VPN - comme les CVE Ivanti de haute sévérité et les événements FortiVPN de Fortinet -, de pare-feux comme le PAN-OS de Palo Alto Networks ou d'applications de messagerie comme Telegram. En permettant à des adversaires de prendre le contrôle complet des appareils grâce à l'exécution de code à distance ou de bloquer l'accès aux appareils grâce à des attaques par déni de service, ces vulnérabilités mettent en péril vos précieuses données.

En décembre 2023, des pirates soutenus par l'État chinois ont exploité des vulnérabilités de type "zero-day" (CVE-2023-46805 & CVE-2023-21887) dans les produits VPN Ivanti, permettant un accès non autorisé par contournement de l'authentification et un contrôle à distance par injection de commande à distance. Même après la publication de correctifs, les attaquants ont trouvé de nouvelles vulnérabilités (CVE-2024-21888) pour contourner les correctifs et poursuivre leurs activités malveillantes.

En février dernier, l'agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a tiré la sonnette d'alarme au sujet d'une nouvelle attaque VPN. Cette fois, la cible était les appliances de sécurité Cisco ASA, qui combinent des fonctionnalités de pare-feu, d'antivirus, de prévention des intrusions et de VPN virtuel. Le coupable était une vulnérabilité connue (CVE-2020-3259) exploitée par le groupe Akira ransomware, qui attaque à la fois les systèmes Windows et Linux. L'organisation cybercriminelle a profité d'une mauvaise configuration du WebVPN/AnyConnect pour voler des données.

La vulnérabilité la plus récente est celle de Palo Alto Networks. Cette faille critique, répertoriée sous le nom de CVE-2024-3400, affecte le produit GlobalProtect VPN de l'éditeur. La faille de sécurité critique trouvée dans le PAN-OS de Palo Alto Networks permet aux attaquants de prendre le contrôle total, avec les privilèges de root, du pare-feu lui-même et de la connectivité VPN qu'il facilite, le tout sans avoir besoin d'un nom d'utilisateur et d'un mot de passe. En d'autres termes, cette menace zero-day a le score de gravité le plus élevé possible : 10 sur 10.

Dans l'article de découverte initial publié par Volexity, la recherche a révélé que l'attaquant s'est concentré sur l'exportation des données de configuration des appareils et les a ensuite exploitées comme point d'entrée pour se déplacer latéralement au sein des organisations ciblées.

Ces attaques répétées utilisant des exploits de type "zero-day" mettent en évidence une tendance inquiétante : le problème réside dans l'architecture obsolète des VPN eux-mêmes, et non dans un fournisseur en particulier.

Pourquoi ces incidents se produisent-ils ?

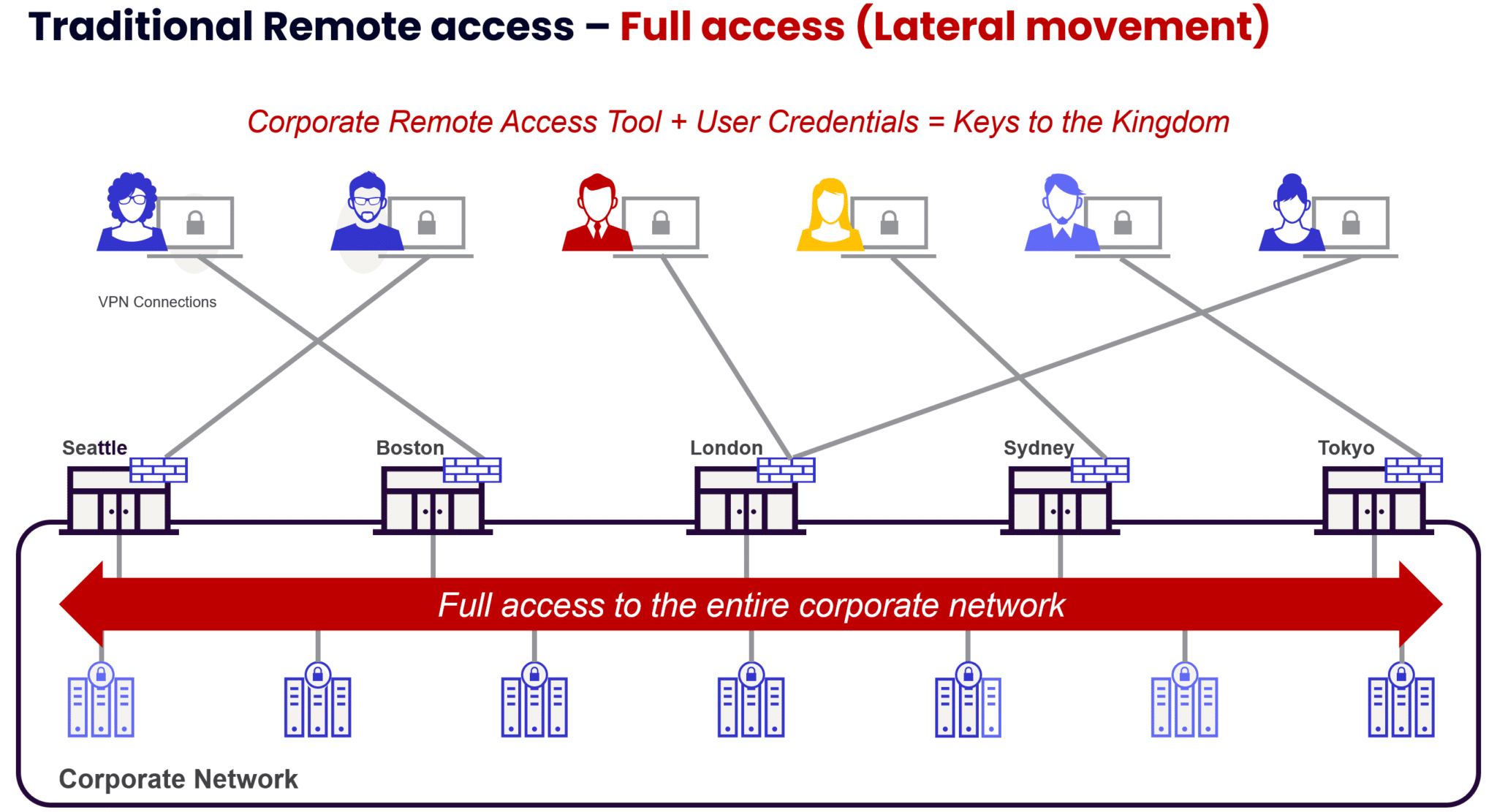

Au cours des dernières années, les produits VPN SSL ont été la cible d'un large éventail d'acteurs de la menace, qu'il s'agisse de cybercriminels motivés par des considérations financières ou d'hacktivistes appartenant à des États-nations. Comment expliquez-vous ce phénomène ? La réponse est relativement simple : Les VPN SSL peuvent servir de point d'entrée pour accéder à un trésor de données d'entreprise précieuses. Ils fournissent un accès direct au réseau d'une entreprise, ce qui en fait une base de départ précieuse pour d'autres attaques.

La montée en puissance du travail à distance après la pandémie de COVID-19 a transformé les VPN SSL en une arme à double tranchant. Parce qu'ils sont faciles d'accès, les attaquants peuvent exploiter la vulnérabilité des travailleurs à distance au phishing et à d'autres attaques par ingénierie sociale.

Les récentes vulnérabilités des VPN et des pare-feu, comme la faille GlobalProtect de Palo Alto Networks, mettent en évidence une autre tendance préoccupante. Il ne s'agit pas de pointer du doigt des fournisseurs spécifiques. Il s'agit plutôt d'un défaut de conception fondamental de ces technologies. Les organisations doivent être conscientes du fait que les équipements orientés vers l'internet, tels que les pare-feu et les VPN, sont des cibles de choix pour les violations. Une fois que les attaquants y ont accès, les architectures traditionnelles leur permettent de se déplacer librement au sein du réseau, de voler des données sensibles et de compromettre des applications critiques.

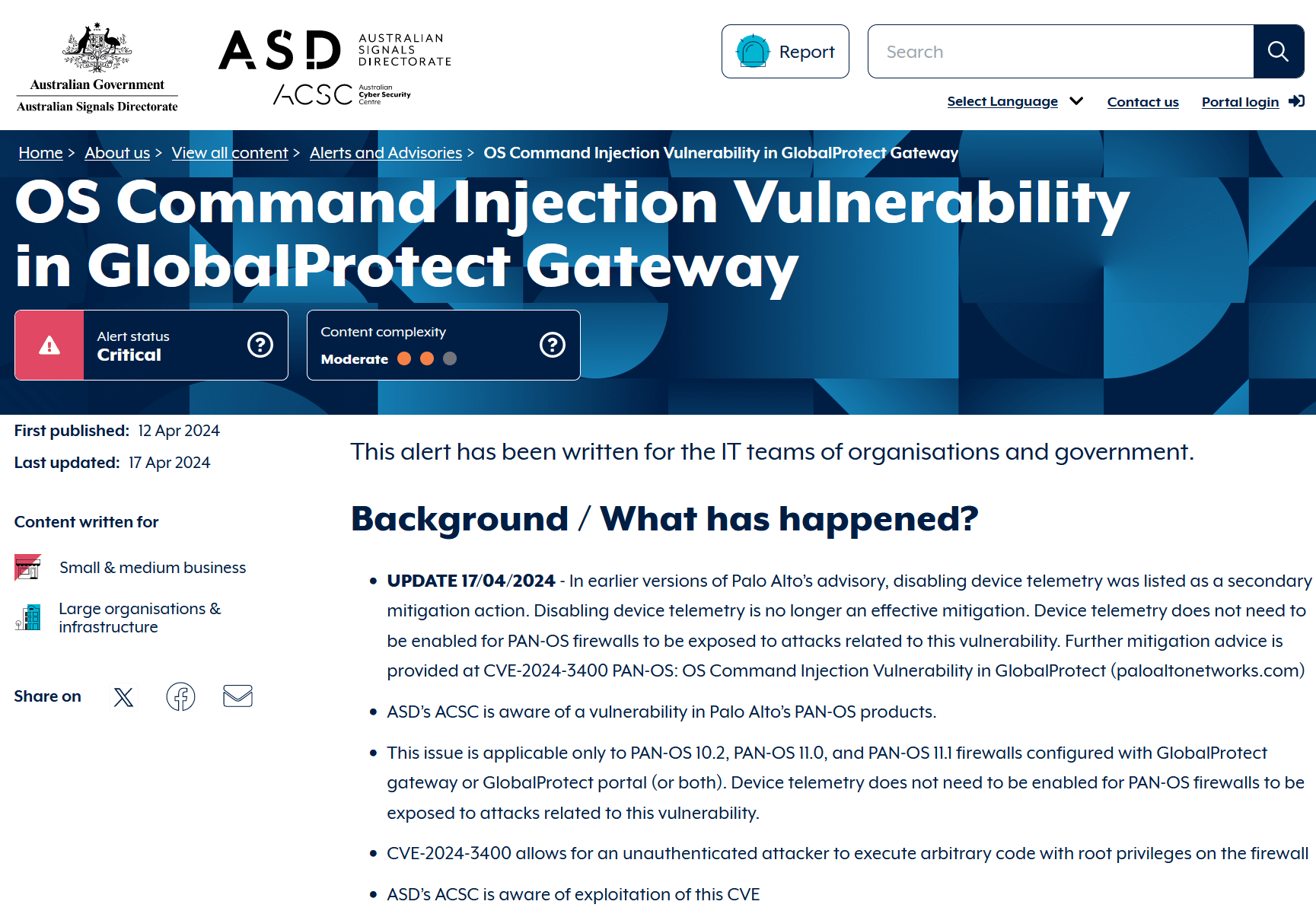

L'agence américaine de cybersécurité et de sécurité des infrastructures (CISA) et le centre australien de cybersécurité (ACSC) ont publié des orientations recommandant aux organisations de toutes tailles - en particulier celles du secteur public - d'agir rapidement en raison de la gravité de la vulnérabilité. Ces articles comprennent des ressources supplémentaires pour aider à appliquer les correctifs et à limiter l'exposition dans la mesure du possible.

La correction des vulnérabilités reste cruciale, mais pour une défense véritablement proactive contre les attaques de type "zero-day", une architecture "Zero Trust" offre l'avantage le plus significatif.

Il existe un certain nombre de mesures fondamentales permettant de limiter l'exposition :

- Minimisez les points d'attaque: Rendez les applications critiques et les réseaux privés virtuels vulnérables invisibles en ligne afin de prévenir les brèches initiales.

- Confinez les brèches: Connectez les utilisateurs directement aux applications afin de minimiser les dommages causés par les systèmes compromis.

- Arrêtez les menaces à la porte: Inspectez en permanence l'ensemble du trafic pour bloquer automatiquement les menaces émergentes.

- Limitez les privilèges d'accès: Ne donnez aux utilisateurs que l'accès dont ils ont besoin afin d'empêcher les actions non autorisées.

La "confiance zéro" est devenue une expression à la mode dans le domaine de la sécurité, mais lorsqu'elle est bien appliquée, cette approche a une valeur réelle. En mettant en œuvre les principes de la confiance zéro et son architecture sous-jacente, les entreprises peuvent s'attaquer efficacement aux risques de sécurité qui pèsent sur les réseaux traditionnels, y compris les risques graves liés aux vulnérabilités des pare-feu et des produits VPN.

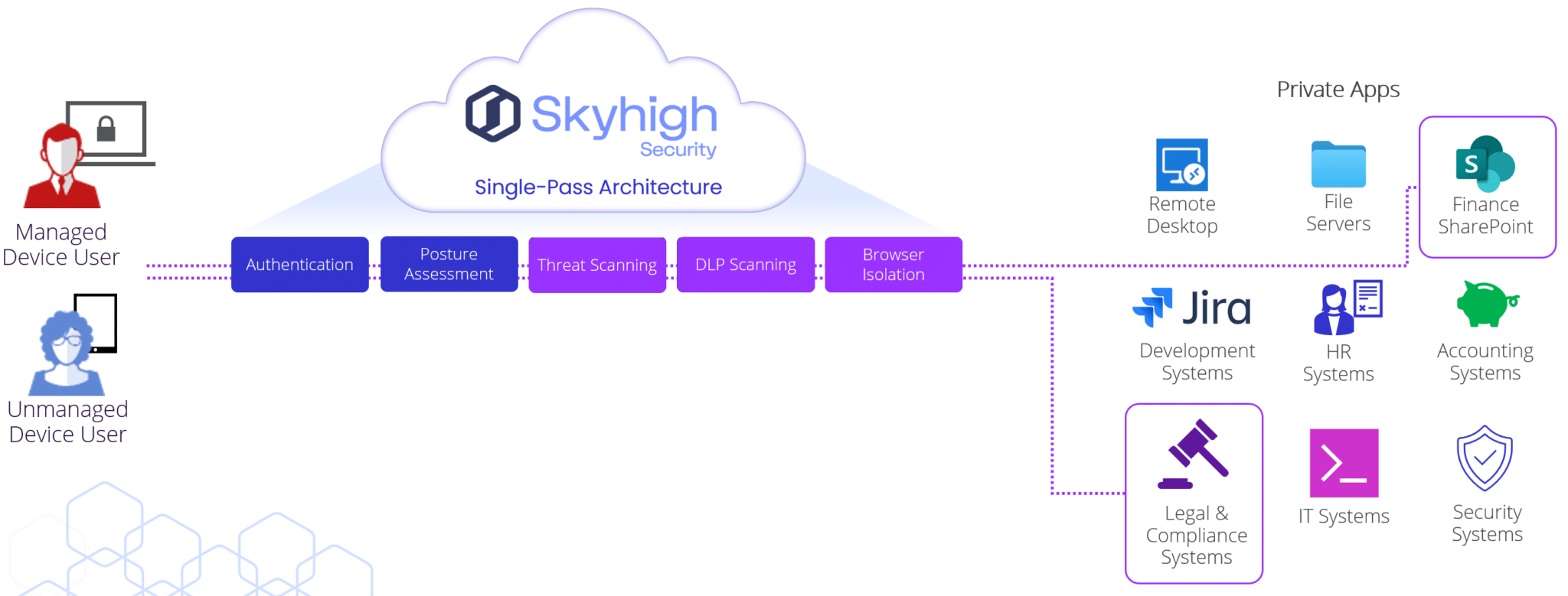

Si vous pouvez minimiser la dépendance à l'égard du VPN et ainsi annuler le risque d'être à nouveau exposé à une autre vulnérabilité, pourquoi ne pas explorer cette option ? La confiance zéro remet en cause les anciennes règles. Contrairement aux réseaux traditionnels sécurisés par des pare-feu et des VPN, Zero Trust ne s'appuie pas sur une "zone de confiance" centrale. Au lieu de cela, il crée des connexions sécurisées directement entre les utilisateurs et les ressources spécifiques dont ils ont besoin. Cela va au-delà des utilisateurs et des applications. Zero Trust peut connecter des charges de travail, des succursales, des travailleurs à distance, voire des systèmes de contrôle industriel.

Skyhigh Security permet cela en facilitant une connexion sécurisée aux applications autorisées plutôt qu'en dirigeant l'utilisateur ou l'appareil demandeur vers le réseau de l'entreprise. Chaque utilisateur, appareil et connexion est vérifié en permanence avant que l'accès aux ressources sensibles ne soit accordé. La confiance n'est jamais accordée par défaut, ce qui garantit la sécurité et l'intégrité des données à tout moment, sans compromettre la disponibilité ou les performances pour vos utilisateurs.

Il est temps pour les responsables de la sécurité d'adopter la confiance zéro. Cette approche basée sur le cloud réduit la surface d'attaque en éliminant les vulnérabilités associées aux pare-feu, aux VPN et aux autres technologies existantes. En privant les attaquants de leurs points d'entrée habituels, la confiance zéro crée une défense plus forte et une posture de sécurité plus robuste.

Références :

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

Pourquoi utiliser Skyhigh Security?

- Adopter les principes de la confiance zéro pour renforcer la sécurité du réseau et la segmentation des applications et des ressources privées.

- Définir des profils d'appareils et des évaluations de posture pour les appareils gérés et non gérés qui demandent l'accès aux ressources de l'entreprise, que ce soit en interne ou en externe.

- Activez les audits de configuration pour découvrir et surveiller les services exposés à un accès illimité.

- Évaluez les activités des utilisateurs au-delà des connexions initiales afin d'inclure les mouvements des utilisateurs, leurs comportements, l'accès aux services de l'entreprise, les emplacements et de nombreuses autres anomalies potentielles.

- Bloquez les appareils non gérés, appliquez l'authentification multifactorielle et bien d'autres politiques d'accès contextuelles pour empêcher la réutilisation réussie d'informations d'identification d'applications en nuage volées.

- Aligner les menaces, les anomalies et les incidents sur le cadre ATT&CK de MITRE afin de guider les analystes SOC dans leurs investigations.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Une vulnérabilité critique avec le score CVSS le plus élevé possible de 10 sur 10 a été découverte dans le système PAN-OS de Palo Alto Networks, qui est utilisé pour faire fonctionner son pare-feu et ses fonctions VPN.

- Cette vulnérabilité permet à un attaquant distant non authentifié d'obtenir les privilèges de la racine sur le produit et d'en prendre le contrôle total. Selon Palo Alto Networks, cette vulnérabilité est activement exploitée dans la nature à l'heure actuelle.

- Les attaquants utilisent les pare-feu de Palo Alto Networks comme point d'entrée pour se déplacer latéralement au sein des organisations ciblées.

- Les recherches et les informations du secteur ont révélé des milliers de cas où la vulnérabilité de ces produits expose les organisations à des menaces de type "zero-day" dans le monde entier.

- Dans un cas découvert par des chercheurs de l'industrie, un attaquant a utilisé un compte de service hautement privilégié compromis sur le pare-feu de Palo Alto Networks pour accéder au réseau interne par l'intermédiaire du protocole SMB (Server Message Block).