Recursos

INTELLIGENCE DIGEST

El regreso de la notoria campaña de amenazas Qakbot

Las tácticas anteriores del troyano desmantelado QakBot alimentan ahora campañas de phishing de gran alcance

Por Rodman Ramezanian - Global Cloud Threat Lead

13 de diciembre de 2023 7 Minute Read

¿Recuerda la ciberamenaza QakBot (también conocida como Qbot o Pinkslipbot)? Esta amenaza fue desactivada como parte de un esfuerzo coordinado de las fuerzas de seguridad en agosto de 2023, ¡y está volviendo a aparecer!

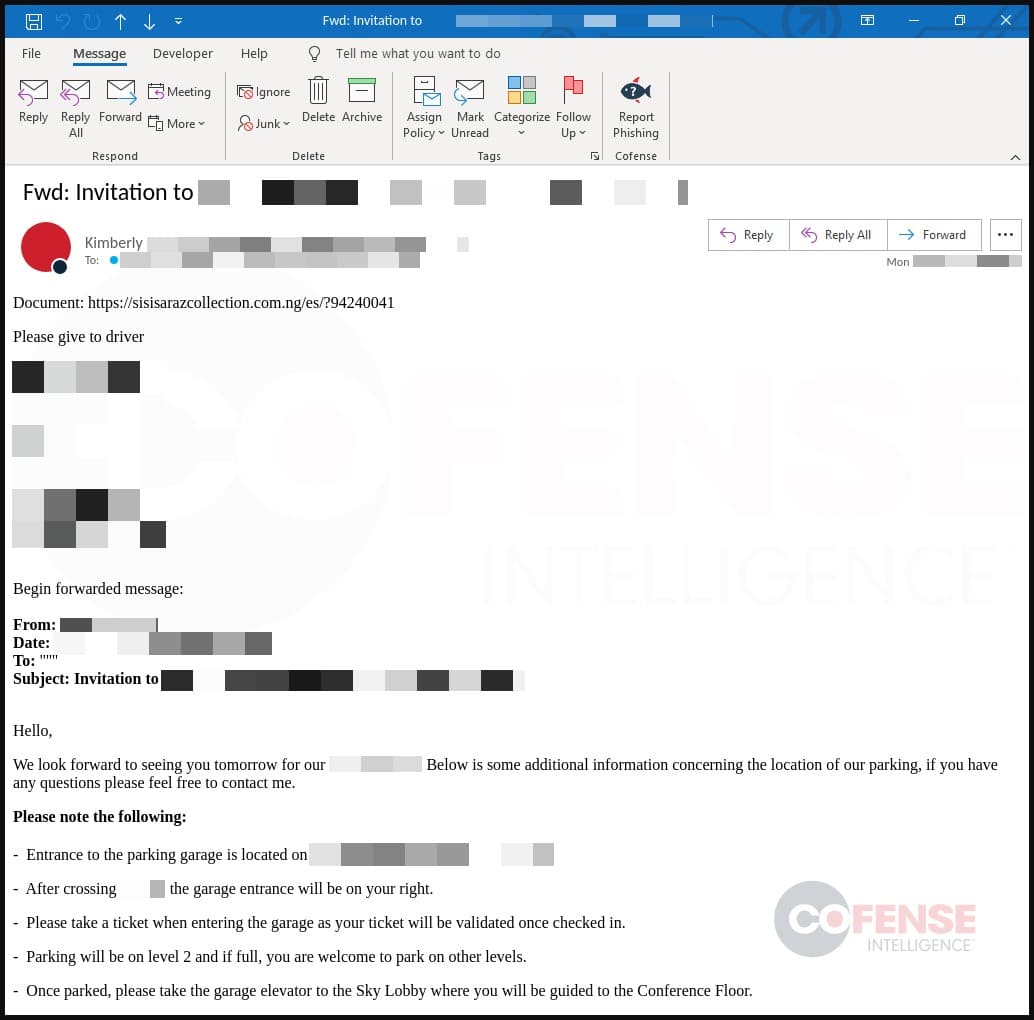

Los malos actores están utilizando sus viejos trucos en una nueva campaña de phishing dirigida a diversos sectores. Están enviando correos electrónicos engañosos que parecen conversaciones en curso y contienen enlaces peligrosos. Al hacer clic en estos enlaces se accede a un archivo que puede instalar malware como DarkGate o PikaBot en su sistema. (Figura 1)

Una vez infectados, estos programas maliciosos pueden causar graves daños. A menudo piden un rescate por sus datos o aprovechan un malware furtivo de minería de criptomonedas que utiliza los recursos informáticos de un dispositivo para minar criptomonedas. Los atacantes obtienen el control de sus sistemas con la intención de robar información o realizar otras acciones dañinas. Las conexiones que establecen los actores de la amenaza son bidireccionales: los atacantes pueden enviar comandos y recibir respuesta en tiempo real, lo que les permite explorar el sistema o sistemas de la víctima, robar datos y llevar a cabo otras acciones dañinas.

PikaBot, una nueva y sofisticada variante de malware basada en QakBot, es especialmente difícil de analizar y ofrece a los atacantes un mayor control.

DarkGate, descubierto por primera vez en 2017, también ha resurgido. En 2023 se hizo más accesible en las comunidades de hackers, lo que provocó un fuerte aumento de su uso y distribución. Esta cepa de malware aprovecha los mensajes de Microsoft Teams para difundir archivos adjuntos dañinos que instalan el malware DarkGate. Los investigadores han observado mensajes de phishing dentro de Microsoft Teams, procedentes de dos cuentas externas de Microsoft 365 comprometidas. Estas cuentas fueron utilizadas para engañar a los usuarios de Microsoft Teams en diferentes organizaciones, incitándoles a descargar un archivo ZIP llamado "Cambios en el calendario de vacaciones". Al hacer clic en este archivo adjunto se desencadenaba el proceso de descarga desde una URL de SharePoint, ocultando un archivo LNK como documento PDF.

¿Por qué se producen estos incidentes?

DarkGate y PikaBot son cepas de malware versátiles que no se dirigen específicamente a una industria, por lo que suponen una amenaza en diversos sectores. DarkGate y PikaBot pretenden infiltrarse en los sistemas de forma indiscriminada, buscando vulnerabilidades que explotar. Su naturaleza modular permite a los atacantes realizar actividades como el robo de datos, el acceso remoto, la minería de criptomonedas y otras acciones maliciosas en un amplio espectro de industrias. Su adaptabilidad permite a los hackers utilizarlos en diversos ciberataques, afectando potencialmente a sectores como las finanzas, la sanidad, la educación, la administración pública, la industria manufacturera y otros. Por lo tanto, todos los sectores necesitan medidas de ciberseguridad sólidas para protegerse contra estas amenazas en evolución.

El phishing es un intermediario de acceso inicial de gran éxito para los operadores de malware DarkGate y PikaBot. Cuando la víctima sucumbe a hacer clic en el enlace de phishing de un correo electrónico, esto actúa como la puerta de entrada fundamental para que los actores de la amenaza obtengan acceso. Estas técnicas siguen siendo eficaces para los atacantes por varias razones:

- Técnicas engañosas: Estas cepas de malware suelen emplear sofisticadas tácticas de phishing, como el envío de correos electrónicos que parecen legítimos o incluso imitan conversaciones en curso, engañando a los usuarios para que confíen en su contenido.

- Explotar las vulnerabilidades humanas: El phishing se basa en las emociones humanas, como la curiosidad o la urgencia, para incitar a la acción. Los correos electrónicos atraen a los destinatarios para que hagan clic en enlaces o descarguen archivos adjuntos haciéndose pasar por mensajes urgentes o importantes.

- Ingeniería social: Esta técnica manipula la confianza de los usuarios en plataformas o personas conocidas, lo que dificulta el reconocimiento de intenciones maliciosas.

Diversos vectores de ataque: Estas cepas de malware utilizan varios puntos de entrada, como archivos adjuntos a correos electrónicos o enlaces, explotando vulnerabilidades en sistemas o software. Este enfoque múltiple aumenta las posibilidades de éxito. - Adaptabilidad: QakBot, DarkGate y PikaBot evolucionan constantemente, adaptando sus estrategias de phishing para eludir las medidas de seguridad, lo que los hace más difíciles de detectar y mitigar.

- Distribución automatizada: Estas amenazas pueden propagarse rápidamente, aprovechando sistemas automatizados para enviar correos electrónicos de phishing a gran escala, lo que aumenta la probabilidad de que alguien caiga víctima de sus tácticas.

¿Qué se puede hacer?

La concienciación y la educación de los usuarios pueden ser extremadamente eficaces para frustrar ataques de phishing como éstos, ya que los actores de las amenazas dependen en gran medida de ese primer clic para abrirles las puertas.

La realidad es, sin embargo, que las vulnerabilidades humanas unidas a tácticas engañosas por parte de los actores de la amenaza tienden a llevar a que se haga clic en ese enlace URL. Las tácticas de phishing evolucionan continuamente y son cada vez más sofisticadas. Los atacantes emplean diversas tácticas, como la ingeniería social, para crear réplicas convincentes de correos electrónicos legítimos, lo que dificulta la diferenciación por parte de las medidas de seguridad tradicionales.

Por esta razón, remote browser isolation (RBI) es eficaz contra los ataques de phishing que implican hacer clic en URL porque ejecuta sesiones de navegación fuera del dispositivo local, aislando las amenazas potenciales dentro de un entorno controlado. He aquí por qué es eficaz:

- Aísla la ejecución: Cuando un usuario hace clic en una URL, la sesión de navegación tiene lugar en un entorno remoto. Esto impide que cualquier malware o amenaza potencial llegue directamente al dispositivo del usuario, ya que la actividad de navegación está separada del sistema local.

- Limita la exposición: Al aislar la sesión de navegación -incluso si la URL conduce a un sitio malicioso- cualquier malware o contenido dañino encontrado permanece aislado dentro del entorno remoto. No tiene acceso directo al dispositivo o la red del usuario.

- Evita la infección del dispositivo: Dado que la navegación se produce en un entorno aislado, cualquier malware que se encuentre durante la sesión de navegación no tiene la oportunidad de infectar el dispositivo del usuario o comprometer datos sensibles.

- Reduce la superficie de ataque: Remote browser isolation minimiza la superficie de ataque al garantizar que el contenido web potencialmente peligroso nunca se carga en el dispositivo del usuario, lo que mitiga los riesgos asociados a las URL de suplantación de identidad.

- Mejora la postura de seguridad: Añade una capa adicional de seguridad al separar la interacción del usuario con el contenido web potencialmente arriesgado del dispositivo y la red locales, lo que reduce las posibilidades de éxito de los ataques de suplantación de identidad.

La cartera de Skyhigh Security Service Edge (SSE) incluye Risky Web RBI por defecto. Protege a los usuarios de los sitios web de riesgo redirigiendo las solicitudes de navegación al servicio RBI. La tecnología RBI se integra con la plataforma Skyhigh Security , proporcionando una sólida protección contra el ransomware y las amenazas de phishing, al tiempo que simplifica la adopción de una arquitectura de confianza cero.

Además, la función RBI completa, disponible por separado, puede dirigir tráfico específico a sesiones RBI, garantizando medidas de seguridad aún más sólidas. Skyhigh SecurityEl enfoque de RBI consiste en canalizar el tráfico web a través de proxies en la nube para aislar la navegación potencialmente arriesgada. Esto garantiza una protección integral a través de data loss prevention (DLP) y políticas antimalware. Cuando un usuario hace clic en una URL de phishing, ésta suele redirigir a la víctima a una página donde se alojan cargas útiles para descargar los archivos del atacante. Por eso es necesario un análisis de amenazas suficiente para evitar la infección inicial del dispositivo.

Skyhigh Security'emplea un análisis proactivo de intenciones para filtrar en tiempo real el contenido malicioso de la web sin depender de firmas. Detecta contenidos maliciosos ejecutables y no ejecutables mediante la simulación del comportamiento, la comprensión del comportamiento y la predicción de la intención del código, combatiendo eficazmente los ataques de día cero y dirigidos. El motor también supervisa los comportamientos de acceso web de los clientes, identificando los programas potencialmente no deseados (PUP) y poniendo en cuarentena las estaciones de trabajo comprometidas.

El GAM es experto en la detección del comportamiento del código en diversos formatos, como ejecutables de Microsoft Windows, JavaScript, Flash ActionScript, Java, controles ActiveX, etc. Por ejemplo, puede identificar intenciones maliciosas en un Visual Basic Script ofuscado dentro de un documento de Word e impedir que se descargue el documento.

Aunque se incluyen motores antimalware tradicionales basados en firmas y heurísticos, el núcleo de las capacidades de detección de malware desconocido se basa en el GAM, que aprovecha el aprendizaje automático y la emulación en tiempo real. Abarca tres capacidades heurísticas:

- Heurística de comportamiento estático para bloquear comportamientos sospechosos en nuevas muestras de código.

- Heurística estructural que vincula las variantes de malware modificadas a familias de malware conocidas.

- Heurística de comportamiento de red, que identifica sistemas cliente potencialmente infectados que muestran patrones sospechosos de acceso a Internet.

Utilice Skyhigh Security?

- Bloquee el acceso a las URL basándose en la reputación y la categorización de los dominios.

- Proteja a los usuarios y los dispositivos de los sitios web de riesgo, especialmente cuando se enfrenten a correos electrónicos de phishing que contengan URL peligrosas.

- Bloquee las descargas de archivos y otras actividades específicas utilizando Remote Browser Isolation.

- Limite la exposición de su organización, incluso cuando no se pueda activar el aislamiento del navegador para proteger al paciente cero.

- Deniegue las transferencias de datos y actividades no autorizadas, incluso desde aplicaciones internas a través de conexiones remotas, cuando un usuario haga clic en un enlace de suplantación de identidad.

- Ajuste el escaneado y bloqueo de malware para evitar que las cargas útiles maliciosas entren en un dispositivo.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Los actores de la amenaza inician el ataque enviando correos electrónicos de phishing utilizando conversaciones de correo electrónico comprometidas que parecen ser una respuesta o mediante el reenvío de una conversación robada, lo que hace que los destinatarios confíen más en ella y luego les induce a hacer clic en una URL maliciosa.

- Es probable que estos mensajes de correo electrónico robados hayan sido adquiridos a través de ataques Microsoft ProxyLogon (CVE-2021-26855). Esta vulnerabilidad en Microsoft Exchange Server permite a los atacantes eludir la autenticación y hacerse pasar por administradores de la cuenta subyacente.

- Esta URL tiene varias capas, lo que garantiza que sólo los usuarios específicos que cumplan los criterios establecidos (como la ubicación y el navegador) puedan acceder al software dañino para verificar que son objetivos válidos.

- Al hacer clic en la URL se descarga un archivo ZIP que contiene un archivo JavaScript conocido como JavaScript Dropper. Éste se utiliza posteriormente para descargar y ejecutar archivos ejecutables portátiles (PE) infectados, así como archivos DLL maliciosos.

- El programa JavaScript Dropper se conecta a otra URL para obtener y activar programas maliciosos con la ayuda de descargadores de Visual Basic Script (VBS) capaces de ejecutar programas maliciosos a través de archivos .vbs que suelen encontrarse en documentos de Microsoft Office o iniciando programas de línea de comandos, descargadores LNK que hacen un uso indebido de los archivos de acceso directo de Microsoft (.lnk) y cargadores DNA de Excel utilizados para crear archivos XLL para otras tareas de explotación. Un archivo XLL, utilizado normalmente como complemento de Microsoft Excel para fines de trabajo legítimos, es manipulado por los actores de amenazas. Han ajustado estos complementos para acceder a ubicaciones específicas y descargar cargas útiles dañinas.

- En este punto, la víctima está infectada con éxito con las cepas de malware DarkGate o PikaBot, lo que permite otras acciones dañinas como la entrega e instalación de software avanzado de minería de criptomonedas, herramientas de reconocimiento, cargas útiles de ransomware, etc.