Recursos

INTELLIGENCE DIGEST

Doble problema: La ventisca de medianoche sacude a Microsoft y HPE en un fiasco de hackeo

Ambas organizaciones son víctimas de ataques perpetrados por actores patrocinados por el Estado tras el incidente de SolarWinds

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

26 de febrero de 2024 7 Minute Read

Los recientes informes de que tanto Microsoft como Hewlett Packard Enterprise (HPE) han sido vulneradas a través de sus infraestructuras de correo electrónico basadas en la nube han tomado por asalto a la industria de la ciberseguridad; francamente, ¡por más de una razón! Para aquellos que recuerden los hackeos a SolarWinds en 2020, parece que los mismos actores, ahora más comúnmente conocidos como Midnight Blizzard (también conocidos como Cozy Bear, Nobelium, APT29) parecen estar haciéndolo de nuevo.

Aunque las brechas tanto de HPE como de Microsoft se revelaron con pocos días de diferencia, la situación subraya predominantemente la realidad en curso de los esfuerzos de espionaje internacional de Midnight Blizzard, con informes que vinculan fuertemente al grupo de amenaza con el Servicio de Inteligencia Exterior de Rusia (SVR) y su persistencia en explotar vulnerabilidades dentro de las huellas y activos digitales de las organizaciones.

Ambos incidentes coincidieron en que los operadores de Midnight Blizzard obtuvieron acceso a los entornos de correo electrónico basados en la nube de HPE y Microsoft, a través de ataques a buzones individuales de empleados y ataques de rociado de contraseñas, respectivamente.

HPE declaró que el grupo de piratas informáticos "accedió y exfiltró datos" de un "número limitado" de buzones 365 de HPE tras obtener acceso a través de cuentas comprometidas.

En el caso de Microsoft, los atacantes utilizaron su acceso inicial para identificar e infiltrarse en una aplicación OAuth de prueba heredada con acceso elevado al entorno corporativo de Microsoft. Explotar esta aplicación les permitió generar aplicaciones OAuth aún más maliciosas, permitiéndoles finalmente otorgarse a sí mismos roles privilegiados de Microsoft 365 Exchange Online. Esta táctica les permitió obtener acceso a buzones de correo dentro del sistema.

Para agravar la amenaza, se ha observado que el grupo emplea ataques de repetición de sesión, lo que les permite obtener acceso inicial a los recursos de la nube aprovechando sesiones robadas adquiridas mediante métodos ilícitos y corredores de acceso.

Teniendo en cuenta las investigaciones previas de Microsoft y sus publicaciones públicas advirtiendo sobre actores de amenazas que explotan aplicaciones OAuth dentro de las redes de las víctimas, estos ataques son tan intrigantes como sorprendentes. En una entrada de blog de Microsoft en 2022, la empresa describió un ataque en el que los actores de amenazas emplearon el relleno de credenciales contra las cuentas de inquilinos en la nube de una organización que carecían de protección de autenticación multifactor (MFA). Posteriormente, el actor de la amenaza utilizó el acceso a las cuentas del inquilino de la nube para crear aplicaciones OAuth maliciosas, proporcionándoles la entrada a la instancia de Exchange Online de la víctima. Irónicamente, esto no dista mucho de lo que ocurrió contra Microsoft en este caso.

¿Por qué se producen estos incidentes?

El análisis de las actividades de Midnight Blizzard revela la sofisticación del grupo, que emplea una mezcla de malware diseñado a medida y herramientas alteradas de acceso público para eludir los mecanismos de autenticación, infiltrarse en sus objetivos y eludir la detección.

Aunque Microsoft es con frecuencia objetivo de ataques debido a su importante tamaño e influencia en la infraestructura de TI, recientemente se ha producido un aumento de ataques con éxito tanto a sus productos como a sus sistemas internos. Incidentes como el que aquí nos ocupa, en el que se utilizó el rociado de contraseñas, podrían haberse mitigado con la autenticación multifactor, una medida que evidentemente no se implementó. Microsoft aboga por la MFA como componente crucial de una ciberhigiene robusta. Dada su posición en el ecosistema de la seguridad, es imperativo exigirles un mayor nivel de responsabilidad.

En palabras de la propia Microsoft, "el ataque no fue el resultado de una vulnerabilidad en los productos o servicios de Microsoft" y esto es importante en el contexto de la comprensión de por qué se produjo este incidente. Por desgracia para Microsoft, todo se redujo a lo mal configurados que estaban sus entornos e infraestructuras en la nube para su protección.

Ser víctima de ataques de apropiación de cuentas de correo electrónico de Microsoft 365 no es algo nuevo, y este es un gran ejemplo de cómo incluso los gigantes de la industria como HPE pueden ser el objetivo e infiltrarse con éxito desde el vector de la nube.

La cruda realidad es que hoy en día no es de extrañar que las grandes organizaciones multinacionales de TI sean blanco de ataques; sobre todo cuando se trata de la exfiltración y el robo de datos, como ocurrió en estos dos incidentes. Sin embargo, la tendencia más alarmante es la frecuencia con la que estas organizaciones están siendo atacadas a través de sus entornos y activos en la nube.

De la misma manera que la computación en nube invita a la escalabilidad, la flexibilidad, el crecimiento y la colaboración para empresas de todas las formas y tamaños, también atrae a los ciberdelincuentes -en particular a los actores patrocinados por el Estado, altamente cualificados y motivados- a buscar oportunidades (y hay muchas) en las que se puedan birlar tokens de acceso federado, los activos de la nube puedan estar mal configurados y ser vulnerables, o se pueda influir en los usuarios de correo electrónico con algunas técnicas inteligentes de ingeniería social. Gracias a la naturaleza interconectada de los entornos y plataformas en la nube, tener éxito incluso en uno solo de estos esfuerzos puede ser suficiente para que los atacantes se pongan manos a la obra.

¿Qué se puede hacer?

Estos incidentes deberían servir de recordatorio aleccionador a las organizaciones de todos los tamaños y sectores: los ciberataques pueden tener como objetivo a cualquiera, independientemente de su estatura, incluso a los gigantes de la industria. La verdad es que cada plataforma empresarial, elemento de infraestructura y tecnología de apoyo es un objetivo principal para posibles ataques.

Sin embargo, hay características y procesos de seguridad fundamentales y no negociables que deben habilitarse y adoptarse para defender los activos valiosos o, al menos, dificultar el trabajo de los atacantes. Cosas como:

- Aplicar la AMF en todos los lugares posibles

- Auditoría de las aplicaciones y tokens OAuth, con la posibilidad de revocarlos en cualquier momento (especialmente los conocidos como "heredados")

- Gestión de la postura de seguridad (porque siempre hay algo que se pasa por alto o se pasa por alto)

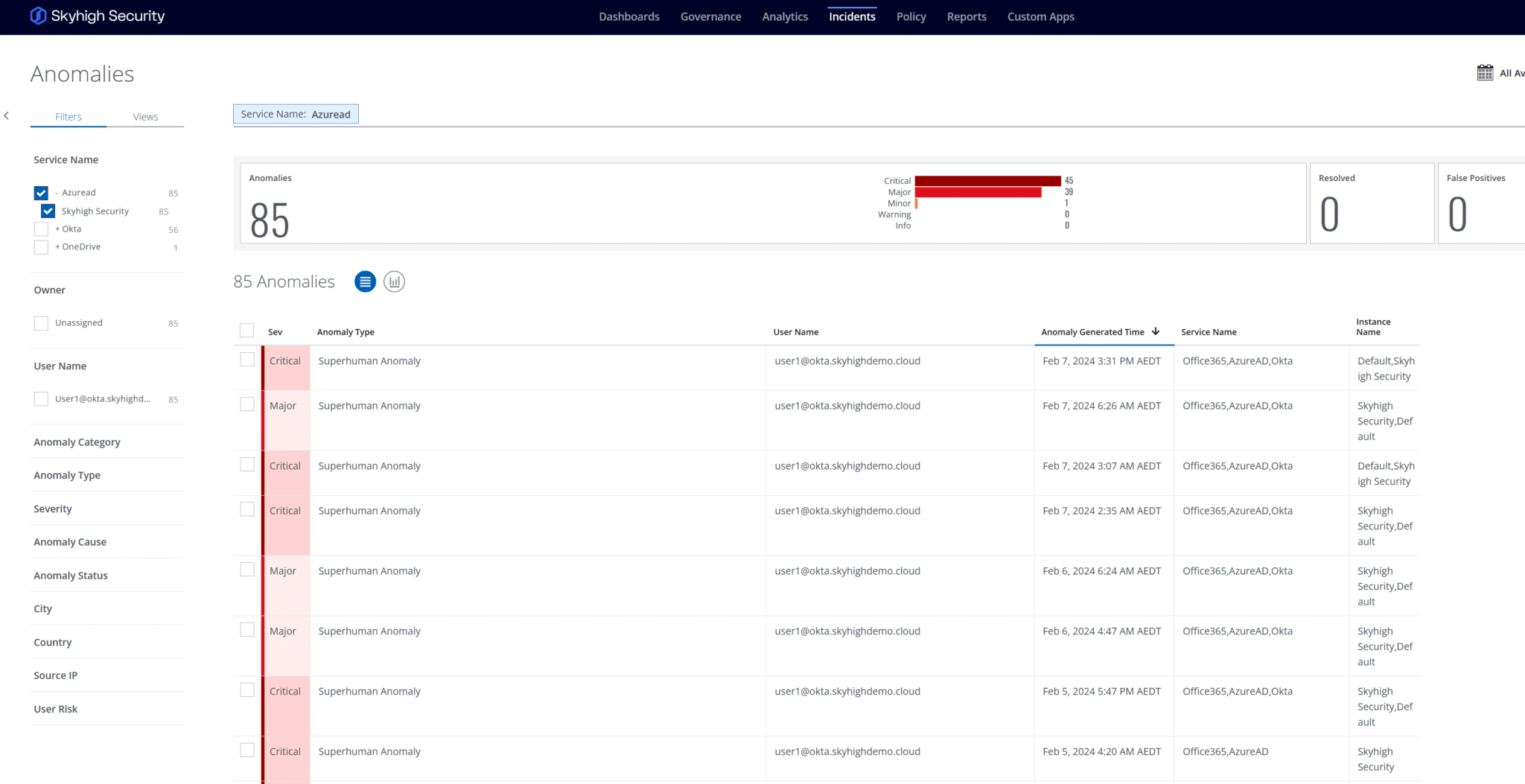

- Supervisión de anomalías para detectar comportamientos sospechosos en las cuentas (como creación de nuevas aplicaciones, asignación de funciones nuevas/privilegiadas, exfiltración de datos).

Permítame que me explaye:

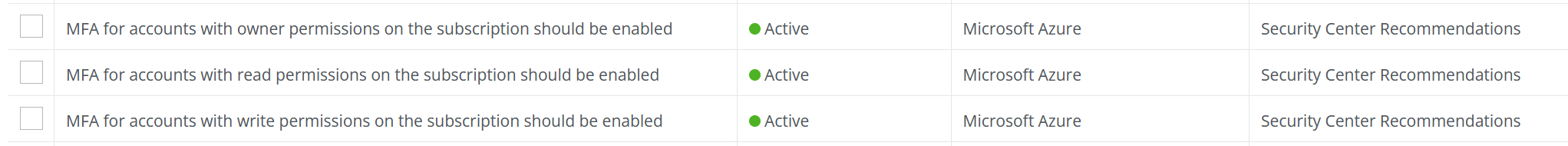

Las auditorías de configuración y las evaluaciones de postura pueden identificar y ayudar a rectificar las configuraciones erróneas en las que la AMF puede no haberse aplicado, por ejemplo, en el nivel raíz de Azure Security Center (figura 1).

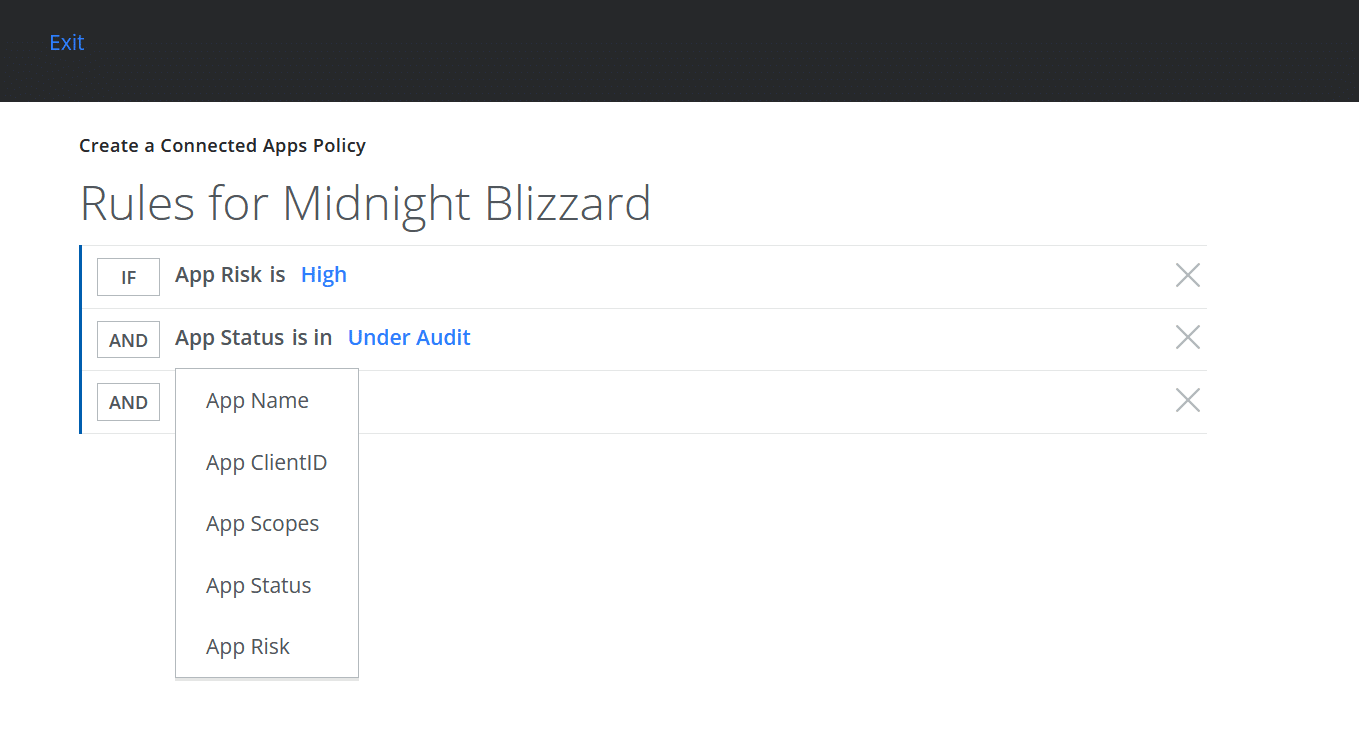

Los atacantes aprovecharon una aplicación OAuth maliciosa para facilitar el acceso y elevar los privilegios hasta un punto en el que pudieron saltar al inquilino corporativo de Microsoft que albergaba los correos electrónicos de sus ejecutivos. Los equipos de seguridad deben ser capaces de "remediar, auditar, permitir o bloquear las aplicaciones OAuth conectadas" que tengan acceso a los datos de los usuarios.

Mantener la gobernanza de las aplicaciones y el control sobre cómo pueden interactuar con los datos corporativos dentro del M365 es fundamental (figura 2).

En cuanto a la identidad (Entra ID) y los comportamientos M365, los equipos de seguridad necesitan la capacidad de detectar, resaltar y prevenir anomalías y comportamientos sospechosos en sus entornos Microsoft 365, así como en sus roles y permisos de seguridad.

Referencias:

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

Utilice Skyhigh Security?

- Realice auditorías de seguridad en entornos en la nube en los que la MFA no esté activada y aplicada.

- Mantenga la gobernanza de las aplicaciones y el control sobre cómo las aplicaciones conectadas pueden interactuar con los datos corporativos dentro de M365.

- Extienda data loss prevention a los buzones de Exchange Online para evitar la exfiltración de datos (en caso de toma de posesión de la cuenta).

- Defina comportamientos administrativos aceptables para detectar anomalías que impliquen un uso indebido de accesos privilegiados.

- Supervise y evalúe las actividades de los usuarios para ayudar a destacar los valores atípicos sospechosos.

- Alinee las amenazas, anomalías e incidentes con el marco ATT&CK de MITRE para guiar a los analistas del SOC en las investigaciones.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Hewlett Packard Enterprise (HPE) reveló que un grupo de presuntos hackers rusos, identificados como Midnight Blizzard, se infiltraron en el sistema de correo electrónico Microsoft 365 de la empresa para extraer datos de su equipo de ciberseguridad y de otros departamentos.

- Los hallazgos preliminares de HPE sugieren una posible conexión con un incidente anterior en mayo de 2023, durante el cual los actores de la amenaza se habrían infiltrado en el servidor SharePoint de la empresa y extraído archivos.

- Durante el incidente de noviembre de 2023 dirigido a Microsoft, el actor de la amenaza utilizó un ataque de pulverización de contraseñas para penetrar eficazmente en una cuenta de inquilino de prueba heredada, no de producción, que carecía de MFA. Esto concedió a los atacantes un valioso punto de apoyo.

- Los atacantes procedieron a utilizar su acceso inicial para identificar e infiltrarse en una aplicación OAuth de prueba heredada con acceso elevado al entorno corporativo de Microsoft.

- Esta aplicación heredada se convirtió en un arma para crear aplicaciones OAuth maliciosas adicionales, otorgándoles el rol de acceso total a Microsoft 365 Exchange Online, con lo que obtuvieron acceso a los buzones de correo de Microsoft.

- Posteriormente, el grupo de amenazas utilizó los privilegios de la cuenta para acceder a una parte selecta de las cuentas de correo electrónico corporativo de Microsoft, que incluían a miembros del equipo directivo de Microsoft, así como a empleados de sus departamentos de ciberseguridad, jurídico y otros. Esto permitió a los operadores de Midnight Blizzard extraer algunos correos electrónicos y documentos adjuntos.

- Según Microsoft, el ataque no se produjo debido a una vulnerabilidad en los productos y servicios de Microsoft.