Recursos

INTELLIGENCE DIGEST

Hickory Dickory Dock: Los problemas de privacidad acosan a TikTok en todo el mundo

¿Sus datos bailan a otro ritmo?

Por Rodman Ramezanian - Global Cloud Threat Lead

24 de abril de 2023 7 Minute Read

Lo que comenzó como un medio para generar risas a través de videoclips cortos durante la pandemia del coronavirus, TikTok ha tomado el formato de vídeo corto que capta la atención y ha consolidado su lugar entre las aplicaciones de medios sociales más populares. Pero al igual que otras aplicaciones de propiedad extranjera que se vuelven virales, TikTok, de propiedad china, sigue enfrentándose al escrutinio sobre sus prácticas de recopilación de datos y privacidad. Esta vez, sin embargo, no son sólo los Estados Unidos los que hacen sonar la alarma.

Citando una amenaza para "la soberanía y la integridad", Australia se une a un puñado de gobiernos mundiales, entre ellos India, Reino Unido, Estados Unidos, Canadá y muchos países de toda Europa, que piden que se elimine la aplicación TikTok de los teléfonos móviles de todos los funcionarios. Los gobiernos están empezando a tomarse más en serio los riesgos de TikTok, pero, con más de 1.000 millones de usuarios activos mensuales, ¿están haciendo lo mismo las empresas y las organizaciones no gubernamentales?

Según el Centro para la Seguridad en Internet, "los datos que TikTok recopila de los usuarios contienen información sensible y a menudo se toman sin el conocimiento explícito del usuario". Estos datos incluyen, entre otros, "marca y modelo del dispositivo, versión del sistema operativo (SO), operador de telefonía móvil, historial de navegación, nombres y tipos de aplicaciones y archivos, patrones o ritmos de pulsación de teclas, conexiones inalámbricas, geolocalización." TikTok llega incluso a recopilar otra información personal identificable (IPI) como la edad, la imagen, los contactos personales y otros datos recogidos a través de su función integrada de inicio de sesión único (SSO).

Teniendo en cuenta que la aplicación puede recopilar "el contenido de [los mensajes] e información sobre cuándo [los mensajes son] enviados, recibidos y/o leídos", y, sobre todo, con la reciente comparecencia del director ejecutivo de TikTok ante el Congreso añadiendo más sustancia al diálogo general, es fácil ver por qué las grandes organizaciones y empresas corporativas de todo el mundo desconfían cada vez más de TikTok y expresan su preocupación por la protección de los datos personales y corporativos que recopila.

¿Por qué se producen estas infracciones?

Aunque las redes sociales siempre han planteado diversos riesgos de seguridad, incluida la vulnerabilidad al phishing y al fraude, un punto de preocupación primordial para gobiernos, empresas y otras grandes organizaciones por igual es la difuminación de las líneas entre el uso personal y corporativo de los dispositivos en los que se instala y consume TikTok.

Además, la posibilidad de un uso indebido de los datos por parte tanto externa como interna es una preocupación importante. Esto se debe a lo entrelazadas que están las plataformas y los servicios en línea, con tokens de autenticación compartidos, integraciones de inicio de sesión único, portabilidad de datos y mucho más. Las ramificaciones de un posible robo y uso indebido de los datos podrían ser graves, sobre todo teniendo en cuenta el uso generalizado de los servicios web y en la nube.

La cuestión es cuántas organizaciones se preocupan por las amenazas a la seguridad lo suficiente como para apoyar una prohibición de TikTok frente a cuántas son totalmente inconscientes de los riesgos que corren.

Como con cualquier amenaza web, en la nube o móvil, es crucial que los equipos de seguridad aprendan y comprendan los factores de riesgo clave. ¿Cómo maneja TikTok los datos? ¿Cómo identifica y autentica a los usuarios y dispositivos de forma segura? ¿Qué tipo de tráfico y contenido se puede compartir y consumir desde él? ¿Dónde están los puntos de presencia del servicio, y qué significa eso para el apetito de riesgo de una organización?

Con el gran número de usuarios, dispositivos, ubicaciones, requisitos empresariales y demás que hay hoy en día, a veces resulta difícil adoptar enfoques de mano dura bloqueando explícitamente el acceso a determinados servicios de la noche a la mañana. Hay mucho que decir a favor de la educación de los usuarios y la introducción de barandillas de seguridad en los casos en que una organización no quiera bloquear bruscamente los servicios de golpe.

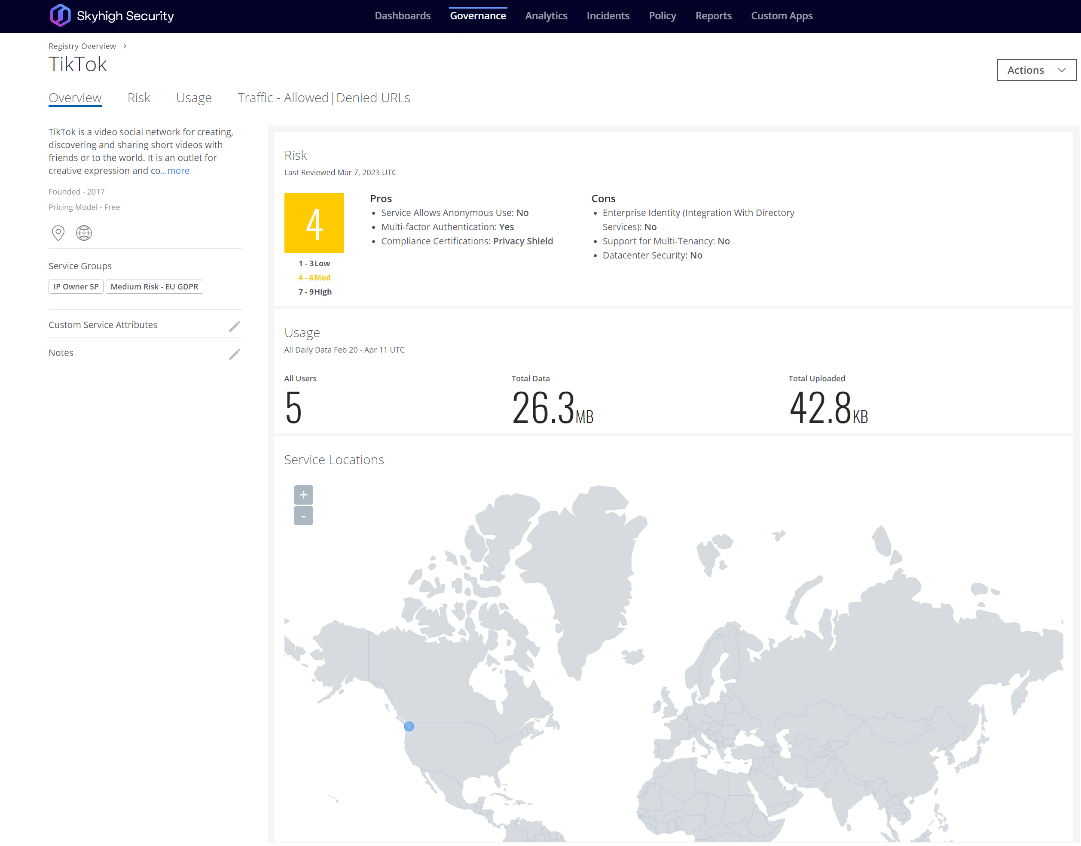

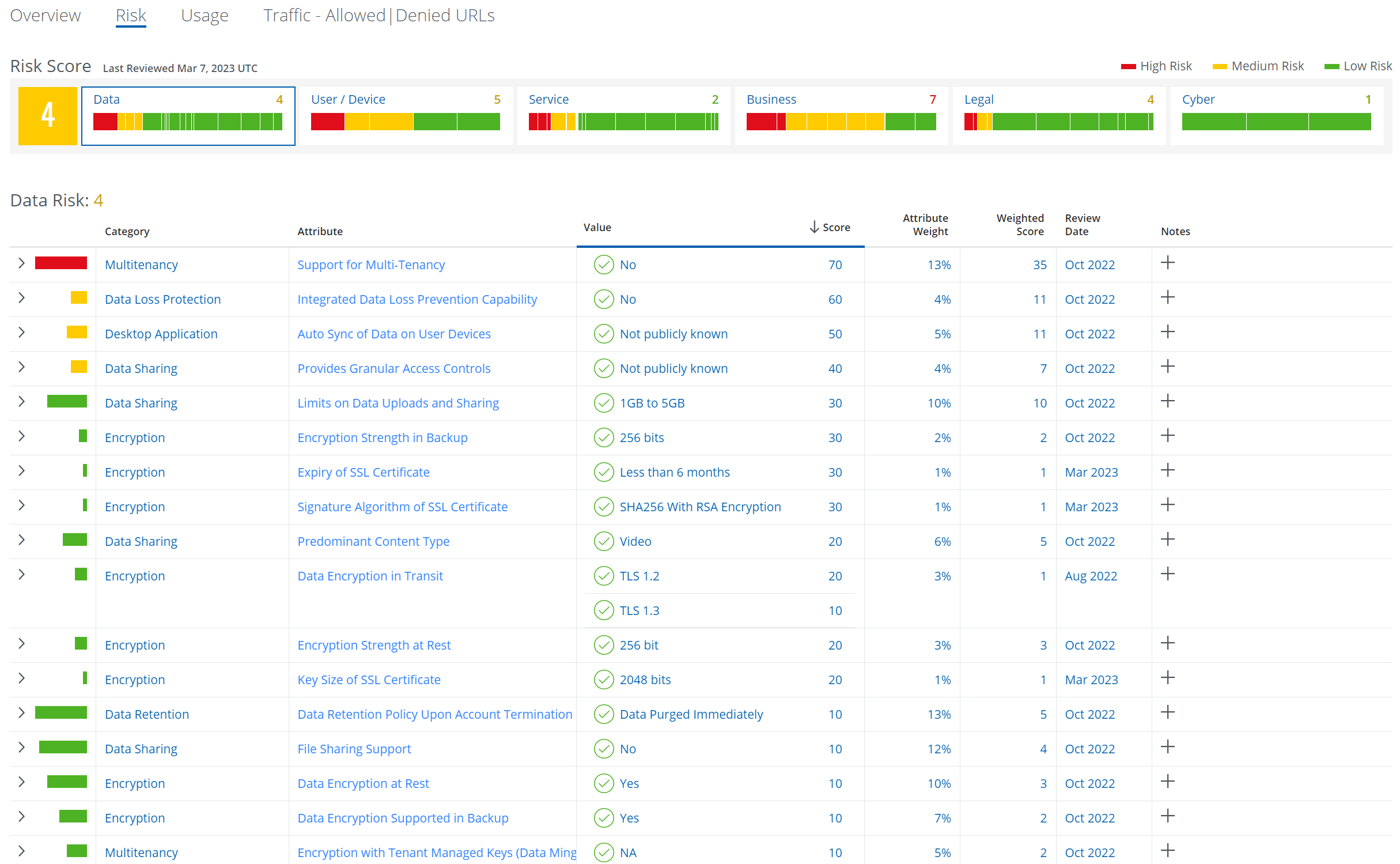

Skyhigh Security aborda esta cuestión detallando numerosos atributos de riesgo que deben ser considerados por los analistas de seguridad mientras los usuarios navegan por las turbulentas aguas que rodean a TikTok como plataforma y servicio. Estos incluyen atributos de riesgo relativos a los propios datos, el usuario/dispositivo, el servicio, las prácticas empresariales de la organización, asuntos legales y ciberseguridad.

A partir de ahí, los equipos de seguridad pueden empezar a introducir controles de seguridad de los datos, como limitar/bloquear los inicios de sesión, las cargas y/o las descargas; estrangular el ancho de banda de los datos; introducir páginas web personalizadas de educación de los usuarios; y otras medidas no sólo para frenar la fuga de datos de los dispositivos a la plataforma TikTok, sino, de forma más holística, para controlar mejor el flujo de datos sensibles para que no lleguen a los dispositivos de los usuarios que puedan estar consumiendo otros servicios en línea cuestionables que puedan hacer un mal uso de los datos.

¿Qué se puede hacer?

Utilice Skyhigh Security?

- Utilice el Registro en la Nube de Skyhigh para aprovechar un algoritmo de riesgo propio y estandarizado.

- Aproveche las reglas de control de actividades para definir los criterios de las actividades aceptables de los usuarios, como el inicio de sesión, la carga y/o la descarga en los dispositivos gestionados.

- Implemente políticas de sombra/web dentro de los lugares donde TikTok puede estar ya prohibido y comience a limitar y controlar el acceso en otros.

- Adapte la ponderación del riesgo global de su organización a través de numerosas categorías de atributos de riesgo.

- Cree y asigne grupos de servicios en función de características específicas, como prácticas de tratamiento de datos, puntos de presencia globales, infracciones recientes, etc.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Las aplicaciones de las redes sociales están arraigadas en los datos y en los dispositivos en los que se encuentran, los mismos dispositivos que se utilizan hoy en día tanto para fines personales como corporativos.

- TikTok, como todas las aplicaciones, abre potencialmente el acceso a todo el teléfono móvil de un usuario. Las aplicaciones para teléfonos móviles pueden ofrecer un potencial creíble para que esa app sirva de puente de acceso a otras cosas del dispositivo; en este caso, a los datos que contiene.

- TikTok también puede acceder y recopilar información de cualquier otra fuente de inicio de sesión o las que están vinculadas al perfil de un usuario. Esto puede incluir Google personal y/o corporativo, Facebook, Twitter, o cualquier otro servicio utilizado para autenticar a los usuarios en TikTok.

- Con la continua proliferación de las prácticas "traiga su propio dispositivo" (BYOD), la línea virtual entre el uso personal y el corporativo se difumina. Las mismas aplicaciones preocupantes siguen coexistiendo con grandes cantidades de puntos de datos corporativos que aparentemente acaban en las manos equivocadas.

- Ahora que los gobiernos mundiales están actuando para prohibir TikTok en los dispositivos de los trabajadores del gobierno, las empresas y otras organizaciones también están siendo alentadas a repensar cómo utilizan TikTok como plataforma y servicio.