D'abord conçu pour faire rire grâce à de courts clips vidéo pendant la pandémie de coronavirus, TikTok s'est emparé du format vidéo court qui capte l'attention et a consolidé sa place parmi les applications de médias sociaux les plus populaires. Mais comme d'autres applications étrangères qui deviennent virales, TikTok, qui appartient à des Chinois, continue de faire l'objet d'un examen minutieux en ce qui concerne ses pratiques en matière de collecte de données et de protection de la vie privée. Mais cette fois, les États-Unis ne sont pas les seuls à tirer la sonnette d'alarme.

Invoquant une menace pour la "souveraineté et l'intégrité", l'Australie rejoint une poignée de gouvernements mondiaux, dont l'Inde, le Royaume-Uni, les États-Unis, le Canada et de nombreux pays d'Europe, qui demandent que l'application TikTok soit supprimée des téléphones portables de tous les fonctionnaires. Les gouvernements commencent à prendre les risques liés à TikTok plus au sérieux, mais avec plus d'un milliard d'utilisateurs actifs mensuels, les entreprises et les organisations non gouvernementales font-elles de même ?

Selon le Center for Internet Security, "les données collectées par TikTok auprès des utilisateurs contiennent des informations sensibles et sont souvent prises à l'insu de l'utilisateur". Ces données comprennent, entre autres, "la marque et le modèle de l'appareil, la version du système d'exploitation (OS), l'opérateur mobile, l'historique de navigation, les noms et types d'applications et de fichiers, les habitudes ou rythmes de frappe, les connexions sans fil, la géolocalisation." TikTok va même jusqu'à collecter d'autres informations personnelles identifiables (PII) telles que l'âge, l'image, les contacts personnels et d'autres données collectées par le biais de sa fonction intégrée d'authentification unique (SSO).

Étant donné que l'application peut collecter "le contenu des [messages] et des informations sur le moment où [les messages] sont envoyés, reçus et/ou lus" et, en particulier, que la récente audition du PDG de TikTok devant le Congrès a donné plus de substance au dialogue général, il est facile de comprendre pourquoi les grandes organisations et les entreprises du monde entier se méfient de plus en plus de TikTok et expriment leur inquiétude quant à la protection des données personnelles et d'entreprise qu'elle collecte.

Pourquoi ces violations se produisent-elles ?

Si les médias sociaux ont toujours présenté divers risques pour la sécurité, notamment la vulnérabilité au phishing et à la fraude, les gouvernements, les entreprises et les autres grandes organisations s'inquiètent surtout de l'effacement de la frontière entre l'utilisation personnelle et professionnelle des appareils sur lesquels TikTok est installé et consommé.

En outre, le risque d'utilisation abusive des données par des parties externes et internes est une préoccupation majeure. Cela s'explique par l'imbrication des plateformes et des services en ligne, avec des jetons d'authentification partagés, des intégrations à signature unique, la portabilité des données, et bien d'autres choses encore. Les ramifications d'un vol ou d'une utilisation abusive de données pourraient être graves, surtout si l'on considère l'utilisation généralisée des services web et des services en nuage.

La question est de savoir combien d'organisations se soucient suffisamment des menaces de sécurité pour soutenir une interdiction de TikTok et combien sont totalement inconscientes des risques qu'elles prennent.

Comme pour toute menace web, cloud ou mobile, il est essentiel que les équipes de sécurité apprennent et comprennent les principaux facteurs de risque. Comment TikTok traite-t-il les données ? Comment identifie-t-il et authentifie-t-il les utilisateurs et les appareils en toute sécurité ? Quels types de trafic et de contenu peuvent être partagés et consommés à partir de TikTok ? Où se trouvent les points de présence du service, et qu'est-ce que cela signifie pour l'appétence au risque d'une organisation ?

Compte tenu du grand nombre d'utilisateurs, d'appareils, de lieux, d'exigences professionnelles et autres, il est parfois difficile d'adopter une approche radicale en bloquant explicitement l'accès à certains services du jour au lendemain. Il y a beaucoup à dire sur l'éducation des utilisateurs et l'introduction de garde-fous de sécurité dans les cas où une organisation ne souhaite pas bloquer brusquement des services d'un seul coup.

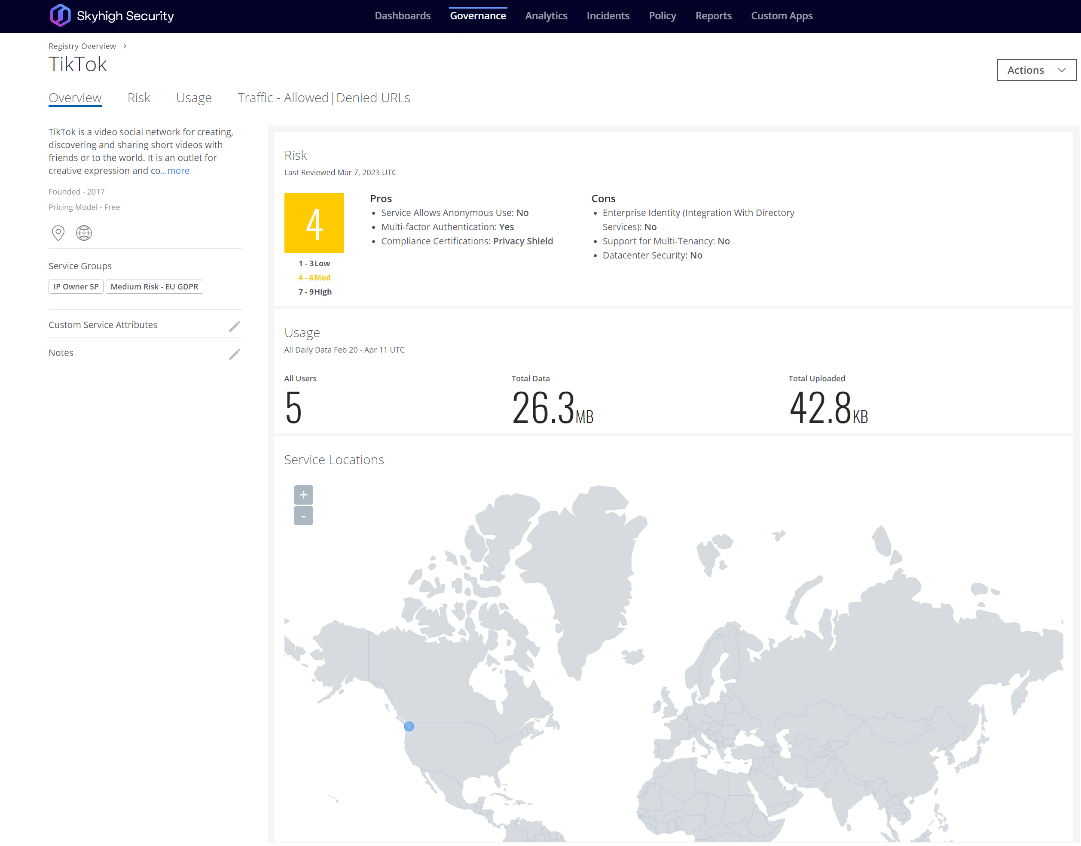

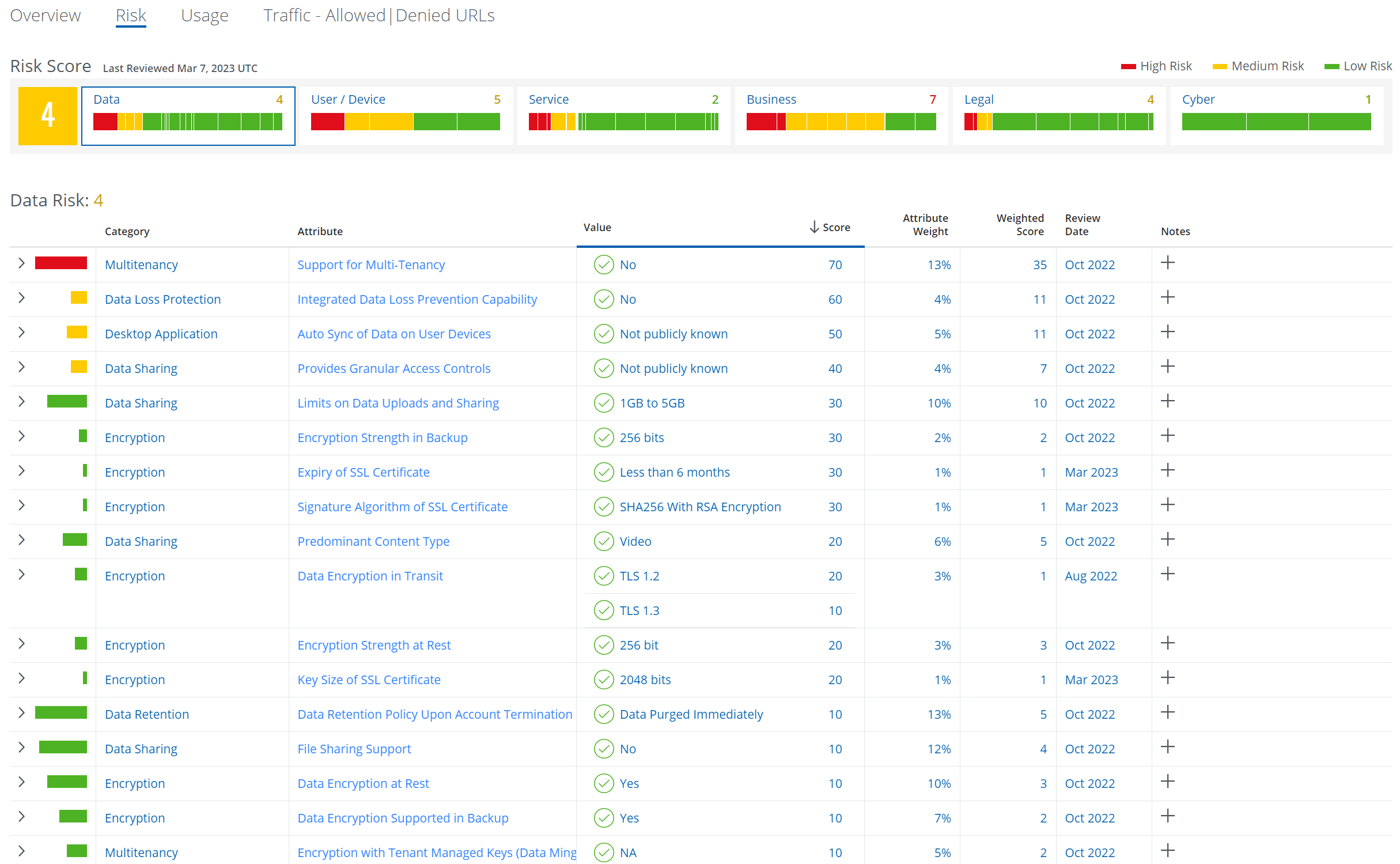

Skyhigh Security aborde cette question en détaillant de nombreux attributs de risque qui doivent être pris en compte par les analystes de la sécurité lorsque les utilisateurs naviguent dans les eaux troubles entourant TikTok en tant que plateforme et service. Il s'agit notamment des risques liés aux données elles-mêmes, à l'utilisateur/appareil, au service, aux pratiques commerciales de l'organisation, aux questions juridiques et à la cybersécurité.

À partir de là, les équipes de sécurité peuvent commencer à mettre en place des contrôles de sécurité des données, tels que la limitation ou le blocage des connexions, des chargements et/ou des téléchargements, la limitation de la bande passante, l'introduction de pages web éducatives personnalisées pour les utilisateurs et d'autres mesures visant non seulement à limiter les fuites de données des appareils vers la plateforme TikTok, mais aussi, de manière plus globale, à mieux contrôler le flux de données sensibles qui atteignent les appareils des utilisateurs susceptibles de consommer d'autres services en ligne douteux susceptibles de maltraiter les données.

Que peut-on faire ?