Ressourcen

NACHRICHTENÜBERSICHT

Nicht ganz so harmlose Chats - MS Teams wird zur Verbreitung von Malware genutzt

Warum das inhärente Vertrauen von Microsoft Teams keine so gute Idee ist!

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

19. Mai 2022 7 Minuten gelesen

Nach einem Bericht von Bleeping Computerverstärken Bedrohungsakteure ihre Bemühungen, Microsoft Teams für die Verbreitung von Malware zu nutzen, indem sie bösartige Dokumente in Chat-Threads einschleusen, was letztlich dazu führt, dass die Opfer Trojaner ausführen, die ihre Unternehmenssysteme kapern.

Traditionell konzentrieren sich Hacker auf Microsofts universelle Dokumenten- und Freigabe-Suiten - Office und das Cloud-basierte Office 365 - mit Angriffen auf einzelne Anwendungen wie Word, Excel und andere.

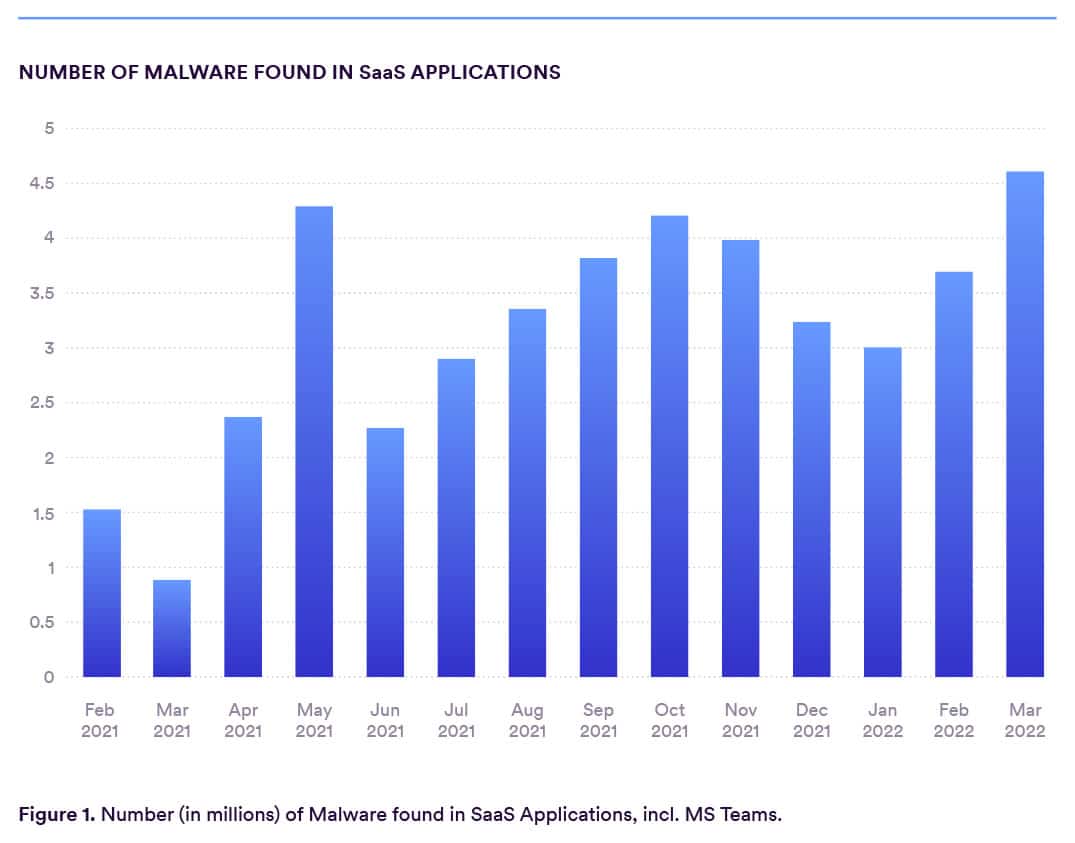

Dank des enormen Anstiegs der Akzeptanz seit COVID-19 (ähnlich wie bei vielen anderen SaaS-Anwendungen) ist Microsoft Teams weiterhin eine äußerst häufige Angriffsfläche. Da die Mitarbeiter vieler Unternehmen weiterhin aus der Ferne arbeiten, ist das Vertrauen in Microsoft Teams für die Zusammenarbeit stärker als je zuvor. Nach den Markteinblicken von Statista hat sich die Zahl der täglich aktiven Nutzer von Teams von 2020 bis 2021 fast verdoppelt, und Microsoft spricht von 270 Millionen monatlich aktiven Nutzern im Januar 2022.

Durch erfolgreiche Spearphishing- und Business-E-Mail-Angriffe, die durch unzureichende Sicherheitsauthentifizierungsmethoden verstärkt werden, erhalten Bedrohungsakteure Zugang zu Microsoft 365-Unternehmenskonten, die ihnen wiederum Zugang zu unternehmensübergreifenden Anwendungen, Chats, Dateien und Verzeichnissen gewähren.

Von dort aus lassen sich mit Trojanern beladene Dateien mit geringem Aufwand über Teams-Chat-Nachrichten verschicken, so dass sie vom Benutzer ausgeführt werden können. Unglücklicherweise folgt dann die Katastrophe mit der Inbesitznahme des Systems des Benutzers.

Warum kommt es zu diesen Verstößen?

Spear-Phishing und BEC-Angriffe sind nichts Neues (was keine Entschuldigung für nachlässige Sicherheitspraktiken ist), und die Benutzer sind in der Regel vorsichtig bei Daten, die sie per E-Mail erhalten - dank interner Schulungen zum Thema E-Mail-Phishing. Die meisten neigen jedoch dazu, bei Dateien, die sie über eine private und unternehmensinterne Chat-Plattform erhalten, wenig Vorsicht oder Zweifel an den Tag zu legen; insbesondere bei scheinbar harmlosen Anhängen mit dem Namen "User Centric". An diesem Punkt ist "der Benutzer das schwächste Glied", wie das Sprichwort sagt, und verschafft so dem Bedrohungsakteur den Halt, den er braucht, um die Kontrolle über das System zu übernehmen. Leider wird diese Art von Angriffen durch die begrenzten nativen Schutzmechanismen von MS Teams noch verschlimmert.

Was kann getan werden?

- Schulungen zur Sensibilisierung der Benutzer sind immer wichtig, wenn es um Phishing und die Kompromittierung von Geschäftskonten geht.

- Die obligatorische Verwendung einer Multi-Faktor-Authentifizierung ist ebenfalls wichtig, um das Hijacking von Konten zu verhindern.

- Leider reichen diese Maßnahmen allein nicht aus, um Benutzer vor sehr überzeugenden Angriffen zu schützen.

- Zugegeben, Microsoft Teams selbst ist nicht gerade funktionsreich, wenn es darum geht, Nachrichten und Dateien auf bösartige Inhalte zu überprüfen.

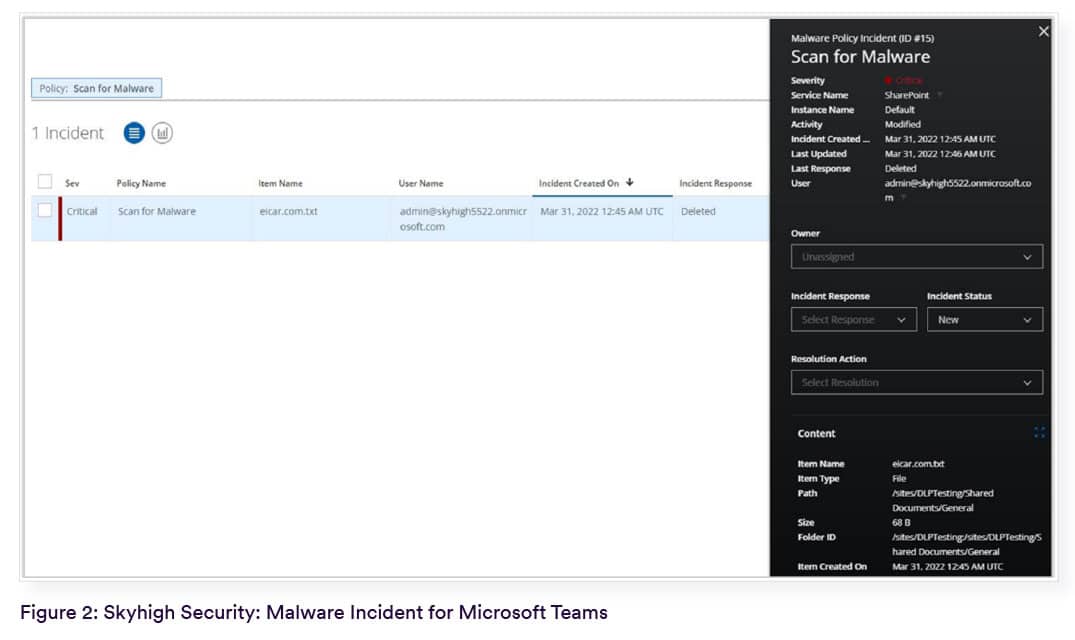

- Aus diesem Grund ist es sehr empfehlenswert, eine Sicherheitsplattform zu verwenden, die Malware-Schutz, data loss prevention, Verhaltensanalysen und die Kontrolle der Zusammenarbeit nicht nur für Teams, sondern auch für alle anderen Microsoft 365-Dienste wie Sharepoint und OneDrive vereint, die in der Regel Kontokompromittierungen überhaupt erst ermöglichen.

Verwenden Sie Skyhigh Security?

- Aktivieren Sie die Kontrolle der Zusammenarbeit Richtlinien für Microsoft Teams

- Nutzen Sie die Malware-Überprüfung für Microsoft Teams Nachrichten und Inhalte

- Verpflichtende Multi-Faktor-Authentifizierung bei Web- und Cloud-Diensten und -Aktivitäten

- Nutzen Sie die Verwaltung der Sicherheitslage und data loss prevention Funktionen, um sicherzustellen, dass Microsoft Teams sicher konfiguriert ist

- Entdecken und schützen Sie Apps von Drittanbietern die mit Ihrer Microsoft 365-Tenancy verbunden sind

- Da MS Teams die zugrunde liegende MS SharePoint-Plattform nutzt, überwachen Sie Ihren gesamten Tenant auf jede Datei-Aktivität

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Bedrohungsakteure kapern Microsoft 365-Konten von Unternehmen durch Spear-Phishing-Angriffe und/oder Kompromittierung von Geschäfts-E-Mails

- Die Anmeldedaten werden dann verwendet, um Microsoft-Benutzerkonten und -Anwendungen (MS Teams) zu infiltrieren.

- Hacker beginnen, bösartige ausführbare Dateien in Konversationen auf Microsoft Teams zu platzieren, die als "User Centric" bezeichnet werden, um Endbenutzer zu täuschen

- Sobald die Malware ausgeführt wird, schreibt sie Daten in die Registrierung des Systems, installiert DLLs und bleibt auf dem Windows-Rechner bestehen.

- Es werden detaillierte Informationen über das Betriebssystem und die Hardware, auf der es läuft, sowie über den Sicherheitsstatus des Rechners auf der Grundlage der Betriebssystemversion und der installierten Patches gesammelt.

- Infolgedessen erhält der Bedrohungsakteur vollen Zugriff auf das System des Endbenutzers.