Ressourcen

NACHRICHTENÜBERSICHT

Aus der Box gefallen - Dropbox's Source Code Repositories geleakt

Phishing-Kampagne führt zu unberechtigtem Zugriff auf geschützte Daten

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

Dezember 16, 2022 7 Minuten gelesen

Die neueste Form von Phishing-Angriffen steht vor der Tür. Mit der weiten Verbreitung von Cloud-Anwendungen und der sich entwickelnden Art ihrer Nutzung, von Single-Sign-On-Token-Integrationen, werden Benutzer aufgefordert, den Zugriff zu autorisieren, was zu einem übersehenen Angriffsvektor geworden ist, um Datenlecks zu erleichtern.

Die neueste Form von Phishing-Angriffen steht vor der Tür. Mit der weiten Verbreitung von Cloud-Anwendungen und der sich entwickelnden Art ihrer Nutzung, von Single-Sign-On-Token-Integrationen, werden Benutzer aufgefordert, den Zugriff zu autorisieren, was zu einem übersehenen Angriffsvektor geworden ist, um Datenlecks zu erleichtern.

Wenn wir auf das Jahr 2022 zurückblicken, das sich seinem Ende nähert, hatten wir leider keinen Mangel an öffentlichkeitswirksamen Sicherheitsverletzungen. Cloud-Umgebungen werden nach wie vor in beispiellosem Ausmaß ausgebeutet. Warum, fragen Sie? Bedrohungsakteure sehen Cloud-Infrastrukturen als weiche Ziele an. Und sie verfeinern ständig ihre Taktik und ihr Handwerk, um den Zugang, die Schwachstellen und die Fehlkonfigurationen auszunutzen und so an wertvolle Besitztümer heranzukommen. Im Fall von Dropbox war der Quellcode der "geheimen Soße" kürzlich ein Ziel!

Dropbox ist der jüngste Neuzugang in einer wachsenden Liste von Unternehmen wie Uber, Twitch, Samsung und Nvidia, deren interne Quellcode-Repositories von Bedrohungsakteuren ins Visier genommen und ausgenutzt wurden.

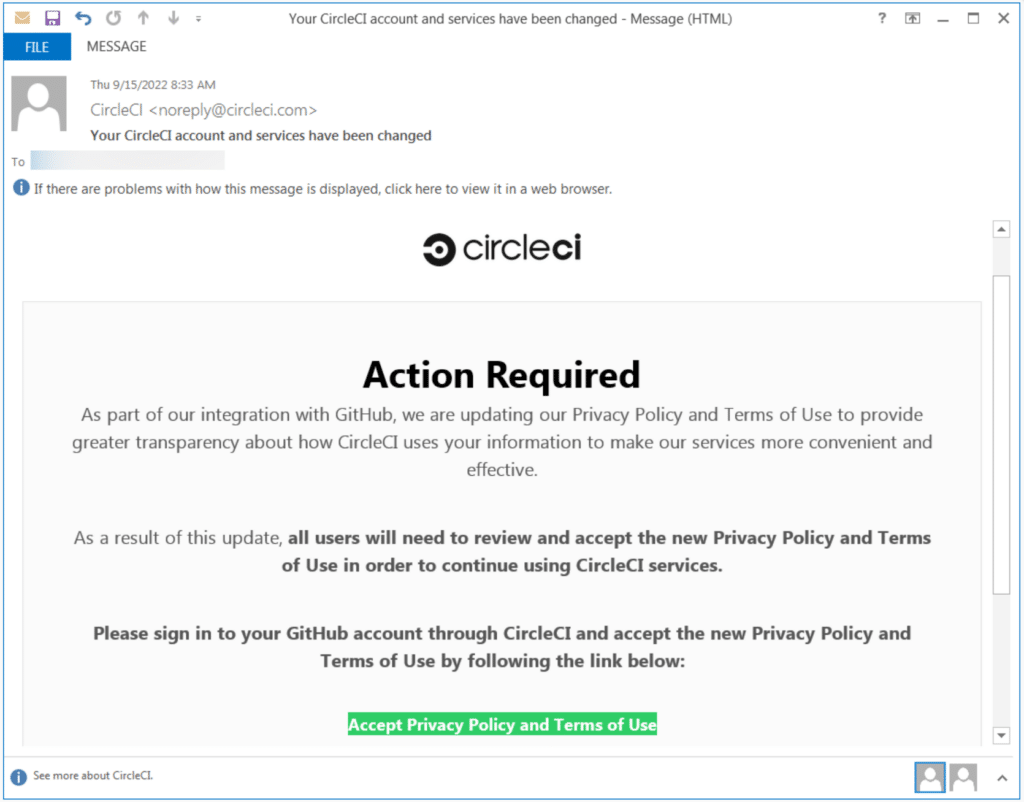

Wie ist das passiert? Leider ist es die gleiche alte Phishing-Geschichte. Dank einer raffinierten Phishing-E-Mail (Abbildung 1), die sich an Dropbox-Mitarbeiter richtete, konnten die Angreifer Anmeldedaten stehlen, nachdem sie die Benutzer auf eine gefälschte Anmeldeseite umgeleitet hatten.

Unter dem Vorwand, die Integration zwischen dem GitHub-Konto des Unternehmens und den CI/CD-Diensten von CircleCI zu erleichtern, wird der Mitarbeiter aufgefordert, seinen von Dropbox unterstützten GitHub-Benutzernamen und sein Passwort einzugeben, gefolgt von seinem hardwarebasierten Authentifizierungs-Token, um sein Einmalpasswort (OTP) durchzugeben.

Wie sich herausstellte, gehörte das GitHub-Konto, das von den Angreifern kompromittiert wurde, einem Dropbox-Entwickler. Dadurch erhielten die Angreifer Zugriff auf etwa 130 interne Dropbox-Quellcode-Repositories, die auf GitHub gespeichert sind, sowie auf API-Schlüssel, die von den Entwicklern verwendet werden, und auf eine Vielzahl von Daten über Dropbox-Mitarbeiter, aktuelle und frühere Kunden, Anbieter und Vertriebskontakte.

Warum kommt es zu diesen Verstößen?

Wie wir bei den jüngsten Angriffen gesehen haben, ist das Ziel interner, privilegierter Benutzer weiterhin ein heißer Markt für Cyberkriminelle, da immer mehr wertvolle Daten ihren Weg in die Cloud-Infrastrukturen finden.

Die Art dieses Phishing-Angriffs ist nicht gerade neu. Leider erweist es sich für Menschen als unmöglich, jeden einzelnen Phishing-Köder zu entdecken. Die Realität ist, dass das Öffnen von Links und Anhängen für viele Menschen ein wesentlicher Bestandteil ihrer Arbeit ist.

Erschreckenderweise kann selbst der misstrauischste, aufmerksamste IT-Experte Opfer einer sorgfältig ausgearbeiteten Nachricht werden, die auf die richtige Art und Weise und zur richtigen Zeit übermittelt wird. Aus diesem Grund ist Phishing nach wie vor eine sehr erfolgreiche Methode für Angreifer. Da die Bedrohungen immer komplexer und raffinierter werden, müssen die Sicherheitsteams auf angemessene technische Kontrollen achten, um die Angriffsfläche ihres Unternehmens zu begrenzen und ihre wertvollsten Besitztümer zu schützen, nämlich ihre hochsensiblen, geschützten Daten.

Was kann man tun?

Wenn es um Bedrohungen wie Phishing geht, sind Cyber-Sensibilisierung und E-Mail-Sicherheitstrainings immer eine gute Idee, damit die Mitarbeiter wachsamer werden, wenn sie mit hinterhältigen E-Mails, Anhängen, Links und dergleichen konfrontiert werden.

Ausreichende technische Kontrollen sind jedoch nicht zu vernachlässigen, da die Wahrscheinlichkeit hoch ist, dass Benutzer Opfer werden.

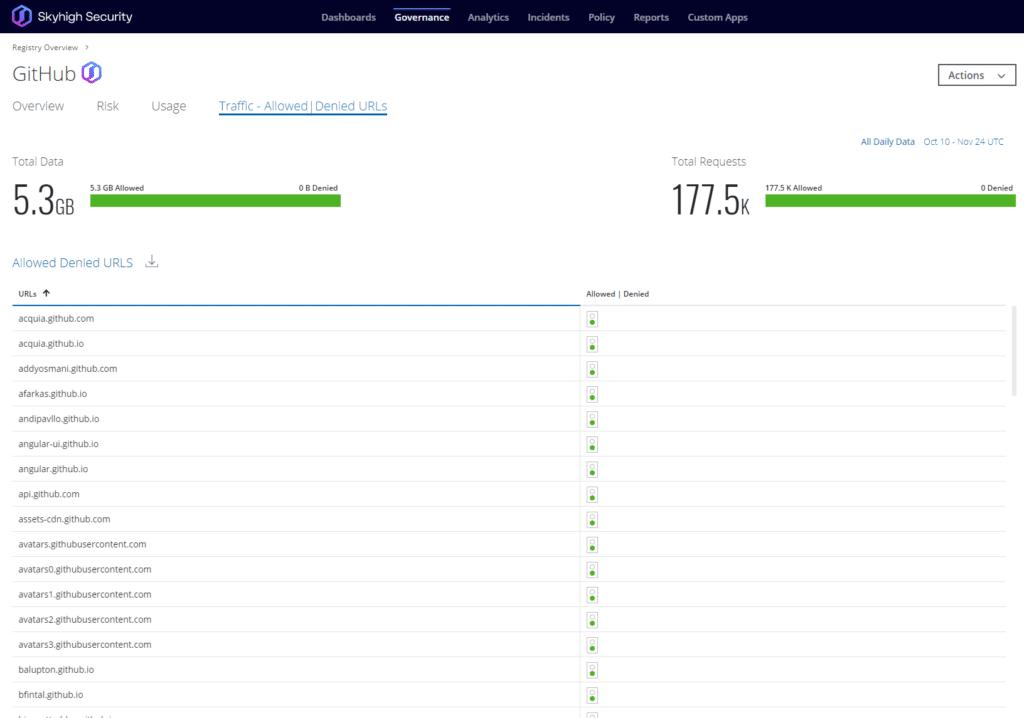

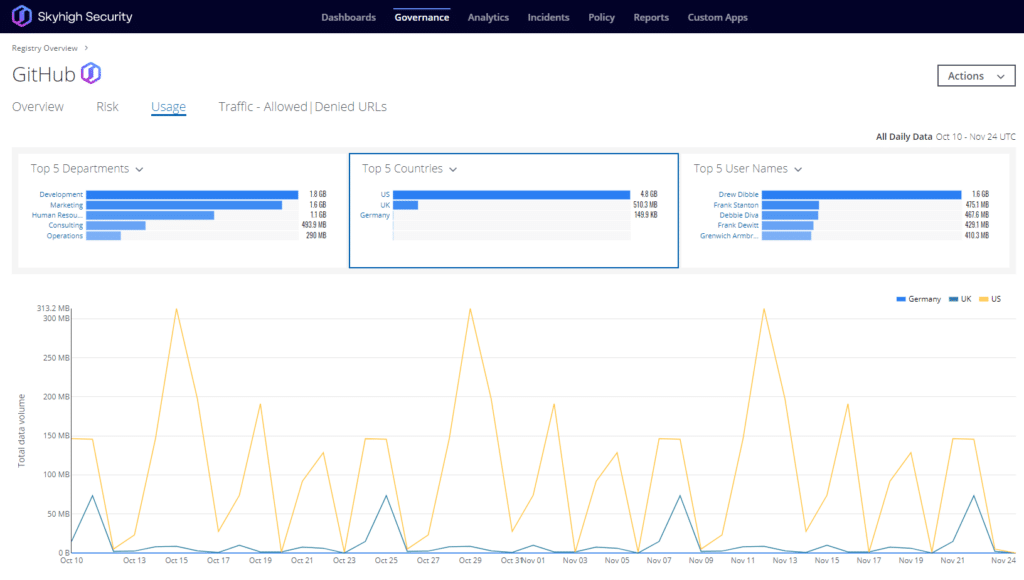

Sicherheitsteams müssen zumindest die Cloud-Umgebungen - wie GitHub -, die von ihren Unternehmensressourcen genutzt werden, überwachen und die Kontrolle darüber behalten. In der Regel versuchen viele Teams, dies zu erreichen, indem sie den Zugriff und die Daten, die zum und vom Cloud-Service führen, regeln, versäumen es aber, eine konsistente Sicherheitskontrolle innerhalb des Services selbst zu implementieren und zu verwalten. Die Realität sieht so aus, dass Benutzer - und offensichtlich auch Angreifer - innerhalb dieser Cloud-Anwendungen und -Plattformen eine Vielzahl von Aktivitäten durchführen können, die im Zusammenhang mit der Sicherheit der Daten und der Interessen des Unternehmens als "interessant" eingestuft würden.

Indem die Administratoren der Sicherheitsabteilung die Benutzeraktivitäten in GitHub überwachen, die Richtlinien von data loss prevention durchsetzen und die mit Algorithmen des maschinellen Lernens angereicherten User and Entity Behavioral Analytics (UEBA) überprüfen können, profitieren die Sicherheitsteams von einer wesentlich besseren Sichtbarkeit und einer stärkeren Kontrolle, insbesondere in Fällen, in denen durch einen ähnlichen Phishing-Angriff unbefugter Zugriff auf die GitHub-Tenancy des Unternehmens erlangt worden sein könnte.

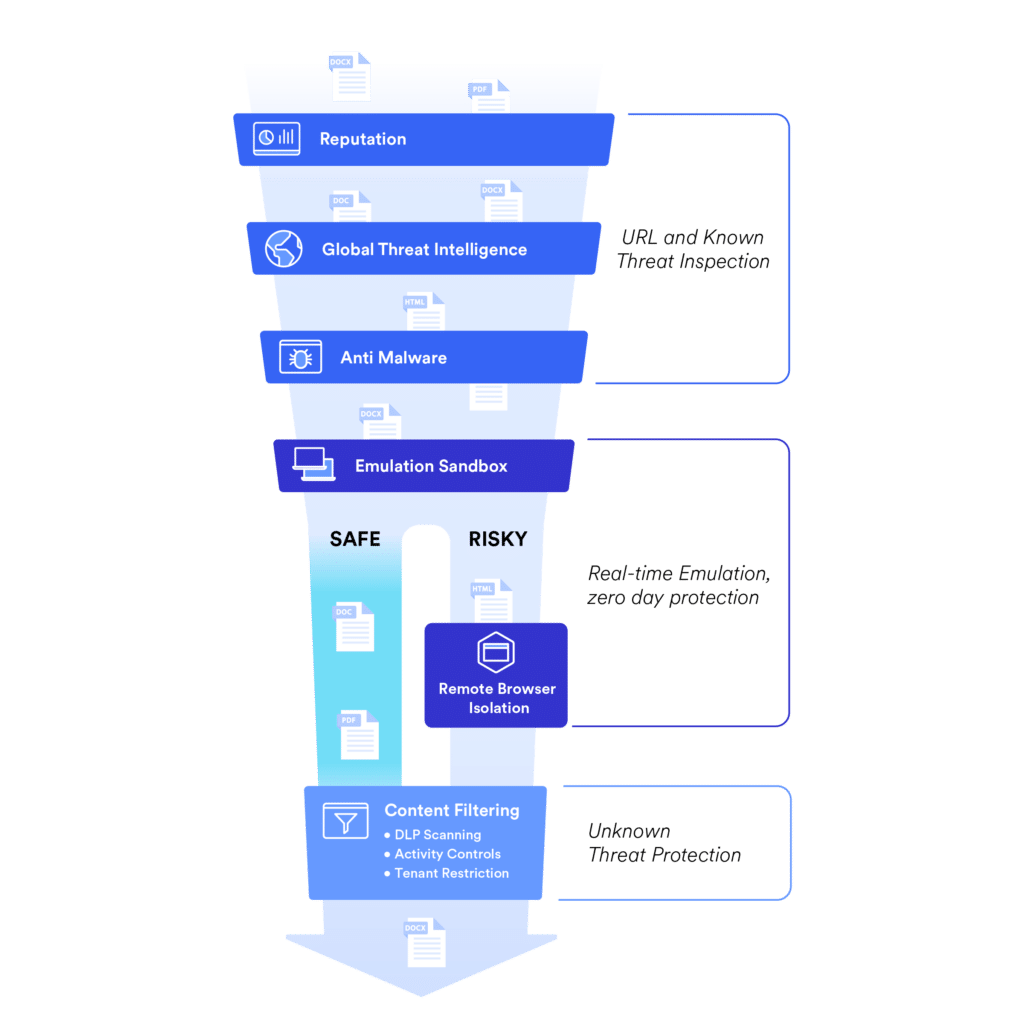

Wenn ein Benutzer versehentlich auf einen Phishing-Link klickt, kann eine fähige Proxy-Lösung außerdem einen immensen Nutzen bringen, indem sie den angeforderten Webverkehr untersucht, der für die bösartige Webseite bestimmt ist. Auf diese Weise kann die Proxy-Lösung den Inhalt der Seite, die Reputation der Webadresse (insbesondere wenn die Domain erst kürzlich registriert oder von Web Reputation Engines nicht kategorisiert wurde) und verschiedene andere Attribute sofort erkennen und den Benutzer vor Schaden bewahren.

Hier sehen Sie, wie Skyhigh Security ähnliche Inhalte aufschlüsselt:

Verwenden Sie Skyhigh Security?

- Aktivitätsüberwachung, data loss prevention, und Schutz vor Bedrohungen für GitHub

- Überwachen Sie die Aktivitäten der GitHub-Benutzer auf der Seite Aktivitätsüberwachung

- Sperren Sie den Zugriff auf URLs basierend auf Reputation und Domain-Kategorisierung

- Aktivieren Sie die Anwendung von URL-Informationen für die Anti-Malware-Filterung

- Feinabstimmung der URL-Blockierung von Phishing-Links mit Global Threat Intelligence

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Der Bedrohungsakteur verschickte eine weit verbreitete Phishing-E-Mail, die CircleCI imitierte, eine beliebte CI/CD-Plattform, die intern von Dropbox verwendet wird.

- Die Phishing-E-Mail führte das Opfer zu einer gefälschten CircleCI-Anmeldeseite, auf der der Benutzer seine GitHub-Anmeldedaten eingab. CircleCI erlaubte es Benutzern, sich mit GitHub-Anmeldedaten anzumelden.

- Die gefälschte Website forderte die Benutzer außerdem auf, ein Einmal-Passwort (OTP) einzugeben, das von ihrem Hardware-Authentifizierungsschlüssel generiert wird.

- Der Angreifer nutzte schließlich das OTP und die Anmeldedaten des Dropbox-Mitarbeiters, um Zugang zum GitHub-Konto des Opfers zu erhalten.

- Der Bedrohungsakteur klonte 130 interne Repositories, die sowohl öffentlichen als auch privaten Code enthielten.

- Bei diesem Angriff handelte es sich nicht einfach um eine einfache Phishing-Kampagne, wie sie bei einem wenig ausgefeilten Angriff vorkommen würde. Die Tatsache, dass der Angreifer anscheinend wusste, dass Dropbox CircleCI verwendet und in der Lage war, mit einem Hardwareschlüssel zu kommunizieren und das Einmalpasswort an den Angreifer weiterzugeben, zeigt ein höheres Maß an Raffinesse.