موارد

إنتليجنس دايجست

التعلم من Lapsus $ - المراهقون المتقدمون المثابرون؟

الحماية من عصابة ابتزاز مع قائمة كبيرة من الضحايا

بقلم رودمان رامزانيان - مستشار أمان السحابة للمؤسسات

يونيو 9, 2022 يونيو 9, 2022 7 دقائق للقراءة

الاسم الساخن الجديد في هجمات برامج الفدية هو Lapsus $. إذا لم تكن قد سمعت عنهم من قبل ، فمن المحتمل أنك سمعت عن بعض الشركات التي هاجموها ، بما في ذلك Nvidia و Samsung و Okta و Microsoft - على سبيل المثال لا الحصر. بالنسبة لغير المطلعين ، Lapsus $ هي مجموعة قرصنة تركز على سرقة البيانات والابتزاز. تستهدف المجموعة الشركات بشكل أساسي ، وقد تكبدت مجموعة مقلقة من الخسائر العالمية الجديرة بالملاحظة.

في كثير من الأحيان ، أساءت LAPSUS $ استخدام نقاط الضعف البشرية داخل الشركات ، مثل تكنولوجيا المعلومات أو دعم العملاء. في حالات أخرى ، قاموا بشراء رموز تسجيل الدخول المخترقة بالفعل من أسواق الويب المظلمة. عادة ، قد يرى بعض المتخصصين في الأمن السيبراني هذه تهديدات منخفضة المستوى. الحقيقة هي أن التطور ليس هو المقياس الوحيد الذي يجعل المتسلل أكثر تهديدا. إنها أيضا جرأتهم.

من استخدام تكتيكات الهندسة الاجتماعية ومبادلة بطاقة SIM ، إلى هجمات التصيد الاحتيالي الماكرة والإغراء العلني للموظفين الداخليين ، يستفيد مشغلو Lapsus$ من الموارد المعروضة للحصول على موطئ قدم في شبكة الشركة عبر الوسائل الشائعة ل VPN والبنية التحتية لسطح المكتب الافتراضي (VDI).

هذا يسلط الضوء بوضوح على حقيقة أنه إذا كان البشر يعملون من أجلك ، فأنت عرضة للهندسة الاجتماعية. لا ينبغي معاملة أي شخص على أنه غير قابل للفساد. يتمثل التأثير المباشر للموارد السحابية في أنه يجب عليك تقليل أذونات الوصول التي يمتلكها الأشخاص إلى الحد الأدنى الذي يحتاجون إليه بالفعل من أجل أداء عملهم. نظرا لأن السحابة عادة ما تخزن موارد حساسة للغاية ، فإن تزويد أي شخص قد يتم اختراقه (الجميع تقريبا!) بأذونات مفرطة يمكن أن يتسبب في التعرض غير المبرر لجواهر تاج المؤسسة.

كيف حدثت هذه الانتهاكات؟

باستخدام تقنيات الهندسة الاجتماعية والتلاعب على نطاق واسع ، جمعت مجموعة Lapsus $ قائمة مهيبة من الضحايا على مستوى العالم. ومن المثير للاهتمام أن الحوادث تشترك في نهج مشترك. وتضمنت جميعها استخدام بيانات اعتماد صالحة، وفي النهاية إساءة استخدام أي أذونات تم منحها لتلك الهوية. هذه الهجمات هي تذكير صارخ بأن المصادقة (من أنت؟) والتفويض (ماذا يمكنك أن تفعل؟) أمران حاسمان للوضع الأمني. لم تكن مبادئ أقل امتياز وثقة معدومة قابلة للتطبيق أكثر من أي وقت مضى.

ما الذي يمكن عمله؟

على الرغم من بذل قصارى جهدك للمصادقة والتفويض ، لا يزال من الممكن حدوث خرق على أيدي المطلعين المتحمسين.

يطرح السؤال ، "كيف تحدد ما إذا كانت تصرفات كيان موثوق به ومعتمد ضارة؟" مجموعات الأذونات لديها عادة سيئة من الزحف والنمو بمرور الوقت.

كجزء من Zero Trust Network Access نهج (ZTNA) ، يتم تشجيع المؤسسات على تقسيم شبكاتها ، وتقييم الموقف للأجهزة الطالبة ، وتوفير الوصول إلى التطبيقات والموارد في السياق (باستخدام DLP و Remote Browser Isolation القدرات).

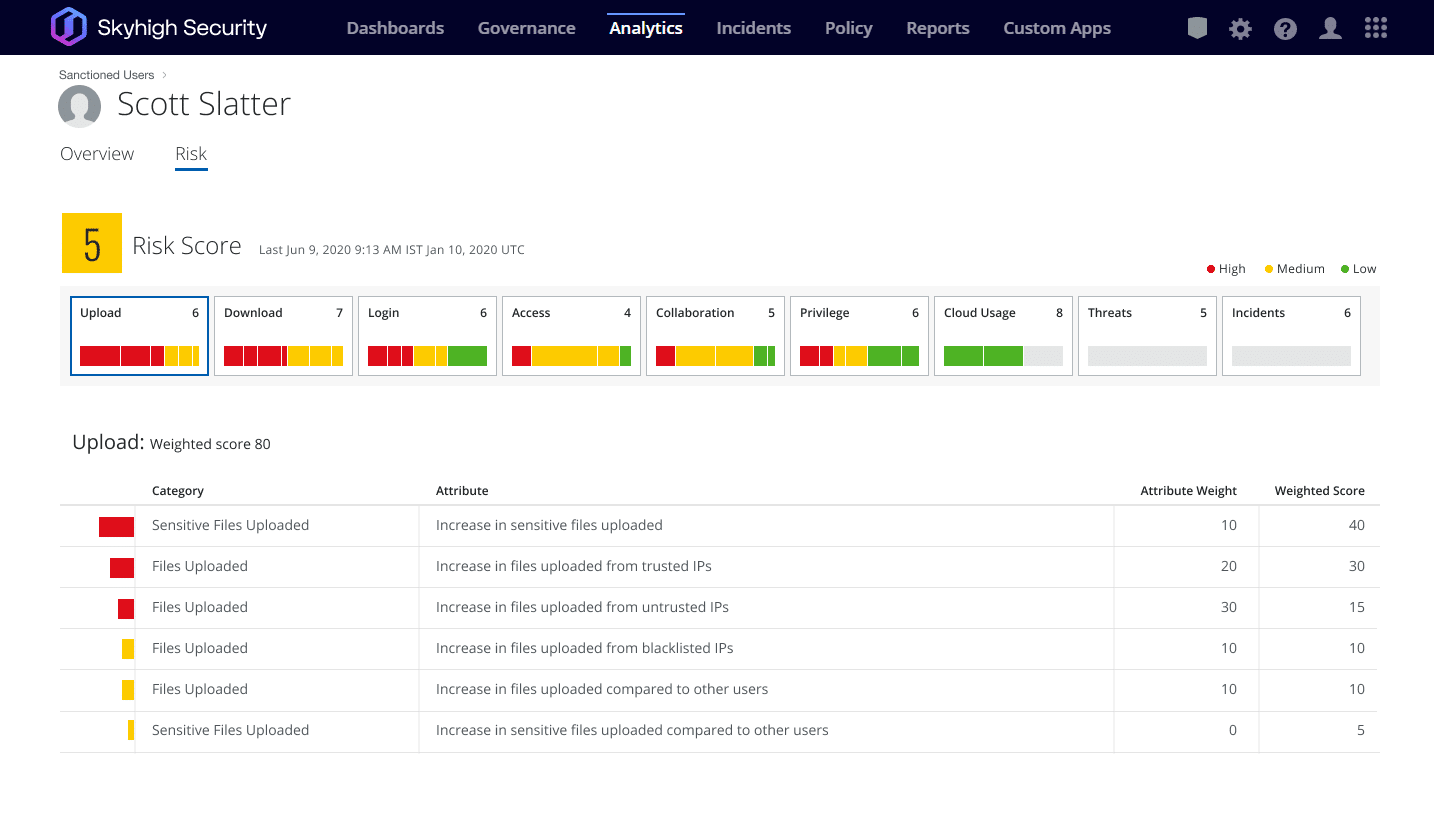

في الحالة المشؤومة للتهديد الداخلي ، يمكن أن تساعد الاكتشافات المستندة إلى الشذوذ وقدرات التحليل السلوكي في اكتشاف وتخفيف السلوكيات غير الطبيعية والتي يحتمل أن تكون خطرة من خلال بناء خط أساس "النشاط الطبيعي" لهذا السياق المحدد ، لتسليط الضوء في النهاية على أي حالات شاذة أو انحرافات لاتخاذ إجراءات سريعة.

ولكن ، بالطبع ، الأمن هو أكثر من مجرد مجموعة من الضوابط الفنية. يجب على ممارسي الأمن مراجعة الأذونات والعمليات والإجراءات المستخدمة من قبل أصحاب المصلحة والكيانات الموثوقة - الداخلية والطرف الثالث. وقد دفعت الهجمات المذكورة آنفا عالم الأمن إلى الانتباه إلى هذه الأساسيات.

استخدام Skyhigh Security?

- الاستفادة من عمليات تدقيق التكوين لاكتشاف ومراقبة الخدمات المعرضة للوصول غير المقيد

- تقييم وضع توصيل الأجهزة باستخدام مجموعة متنوعة من السمات الدقيقة

- تقسيم البنية الأساسية الخاصة بك من خلال التحكم ديناميكيا في الوصول إلى التطبيقات والموارد الخاصة

- حماية تطبيقاتك ومواردك الخاصة من التعرض للإنترنت

- حظر الأجهزة غير المدارة وفرض المصادقة متعددة العوامل والعديد من سياسات الوصول السياقي الأخرى للمساعدة في إيقاف إعادة الاستخدام الناجحة لبيانات اعتماد التطبيقات السحابية المسروقة

- تقييم أنشطة المستخدم بما يتجاوز عمليات تسجيل الدخول الأولية لتشمل حركات المستخدم وسلوكياته والوصول إلى خدمات الشركة والمواقع والعديد من الحالات الشاذة المحتملة الأخرى

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- يهاجم Lapsus$ وزارة الصحة البرازيلية ، مطالبا بفدية لتجنب تسرب البيانات بنسبة 50 تيرابايت.

- سلسلة من الهجمات على شركة الإعلام البرتغالية Impresa، وشركة الاتصالات الأمريكية اللاتينية Claro.

- سرقة شفرة مصدر فودافون من متاجر GitHub الخاصة بهم ؛ Lapsus $ الشماتة عبر برقية.

- اخترقت Nvidia ، وفقدت ما يقرب من تيرابايت واحد من شهادات توقيع التعليمات البرمجية والبرامج الثابتة الحصرية.

- تعرض مهندس دعم العملاء التابع لجهة خارجية والذي يعمل في Okta للاختراق ، مما أدى إلى سرقة بيانات 366 عميلا.

- تم تسريب ما يقرب من 200 جيجابايت من شفرة مصدر جهاز Samsung والخوارزميات عبر ملف التورنت المشترك عبر Telegram.

- هاجمت شركة Ubisoft العملاقة للألعاب ، مما تسبب في تعطيل الخدمات.

- تم اختراق خدمات Microsoft Bing و Cortana وغيرها من الخدمات ، مع مشاركة شفرة المصدر الجزئية بواسطة Lapsus$ عبر Telegram.