ทรัพยากร

ข่าวกรองย่อย

MGM Resorts การโจมตีทางไซเบอร์–จากคลาวด์สู่พื้นคาสิโน

การหยุดชะงักอย่างกว้างขวางด้วยน้ํามือของวิศวกรรมสังคมและการโจมตีของแรนซัมแวร์

โดย Rodman Ramezanian - Global Cloud Threat Lead

18 ตุลาคม 2566 อ่าน 7 นาที

การบุกรุกทางไซเบอร์เมื่อเร็ว ๆ นี้ที่มุ่งเป้าไปที่ MGM Resorts International ได้เน้นย้ําถึงประเด็นเร่งด่วนเกี่ยวกับการปกป้องข้อมูลที่ละเอียดอ่อนและช่องโหว่ที่เปิดเผยซึ่งองค์กรสมัยใหม่ต้องเผชิญภายในภูมิทัศน์ภัยคุกคามในปัจจุบัน

MGM Resorts ผู้ดําเนินการโรงแรมและคาสิโนที่มีชื่อเสียงหลายแห่งตามแนวลาสเวกัสสตริปอันเป็นสัญลักษณ์ รวมถึง Bellagio, Aria และ Cosmopolitan ได้เริ่มการปิดเครือข่ายอย่างกว้างขวางเพื่อตอบสนองต่อการโจมตีทางไซเบอร์ที่ทวีความรุนแรงขึ้น สิ่งนี้นําไปสู่การหยุดชะงักอย่างมีนัยสําคัญทั่วทั้งโรงแรมและคาสิโน โดยแขกประสบปัญหาตั้งแต่ตู้เอทีเอ็มและสล็อตแมชชีนที่ไม่สามารถใช้งานได้ ไปจนถึงคีย์การ์ดดิจิทัลและระบบการชําระเงินอิเล็กทรอนิกส์ในห้องที่ชํารุด

ผู้ร้าย? อาชญากรไซเบอร์ที่มีความสามารถพิเศษด้านวิศวกรรมสังคม พวกเขาได้รับการยอมรับในแวดวงความปลอดภัยทางไซเบอร์สําหรับลักษณะเฉพาะ—ความสามารถทางภาษาอังกฤษที่คล่องแคล่วทําให้พวกเขาแตกต่างจากกลุ่มอาชญากรไซเบอร์ส่วนใหญ่ที่ทักษะภาษาอังกฤษมักจะขาด

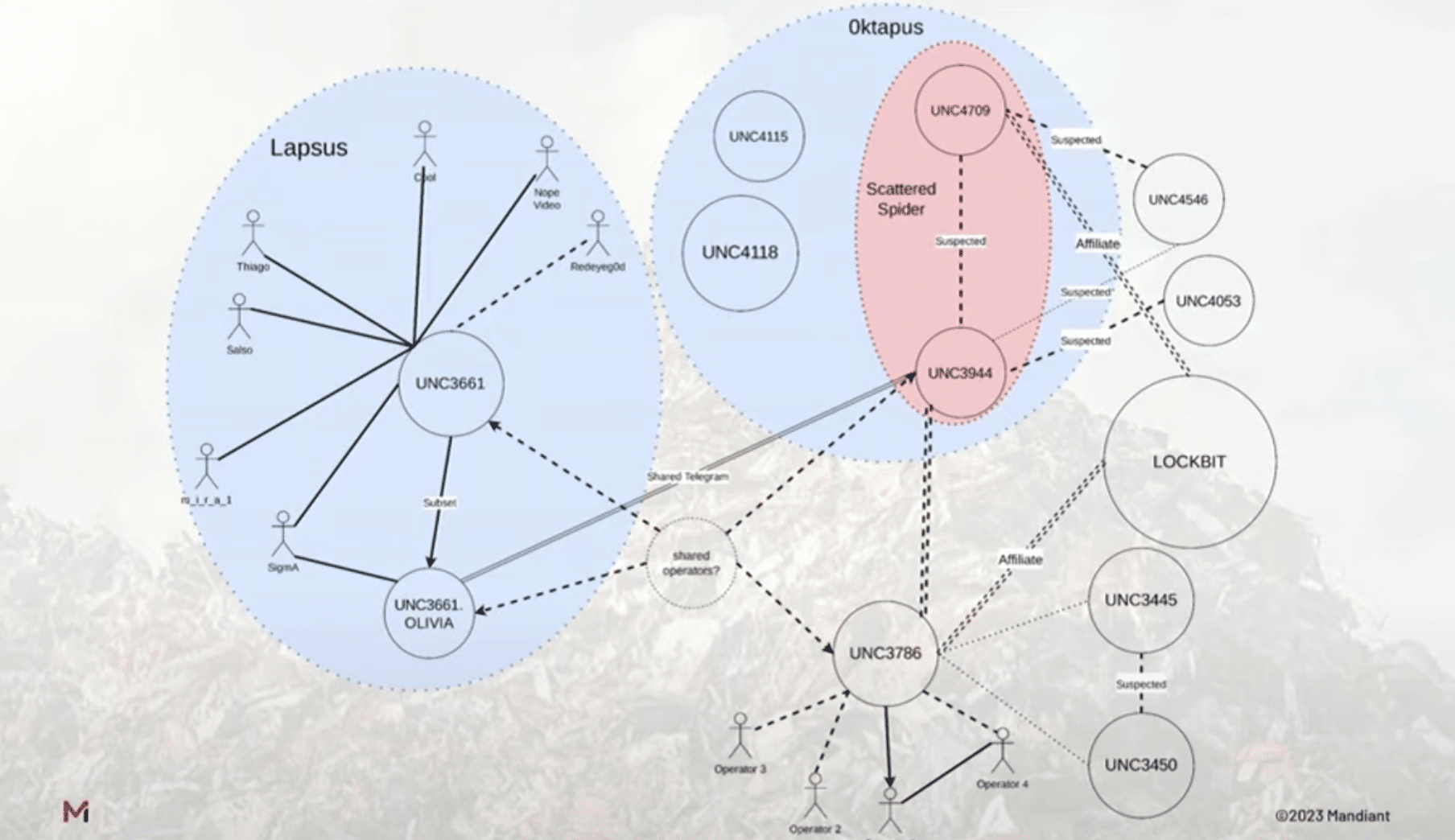

ที่น่าสนใจคือ ด้วยกลยุทธ์ เทคนิค และขั้นตอนที่เทียบเคียงได้ (TTPs) นักวิจัยที่ Mandiant ได้ตรวจพบความสัมพันธ์ระหว่าง Scattered Spider และกลุ่มแฮ็ก Lapsus$ ซึ่งมีองค์ประกอบและแนวทางของทีมที่คล้ายคลึงกัน (ดูรูปที่ 1)¹

การค้าขายของพวกเขา? การซ้อมรบทางวิศวกรรมสังคมที่ดําเนินการอย่างชาญฉลาดได้ปูทางไปสู่การเข้าถึงเบื้องต้น โดยใช้โปรไฟล์ LinkedIn ของผู้ใช้ MGM อาวุโสเพื่ออํานวยความสะดวกในการรีเซ็ตคําขอการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ผ่านโปรแกรมช่วยเหลือภายใน

ตามรายงานด้านความปลอดภัยจํานวนมากเกี่ยวกับเรื่องนี้ผู้กระทําผิดได้สร้างความคงอยู่ภายในเครือข่ายของ MGM โดยการตั้งค่าผู้ให้บริการข้อมูลประจําตัว (IdP) เพิ่มเติมในผู้เช่า Okta โดยใช้คุณลักษณะที่เรียกว่า "สหพันธรัฐขาเข้า" แม้ว่าโดยทั่วไปจะใช้สําหรับการเชื่อมต่อและการผสานรวมอย่างรวดเร็วระหว่างการควบรวมและซื้อกิจการขององค์กร แต่ในกรณีนี้ ผู้คุกคามใช้ประโยชน์จากมันเพื่อเพิ่มการถือครองเครือข่ายของเหยื่อ

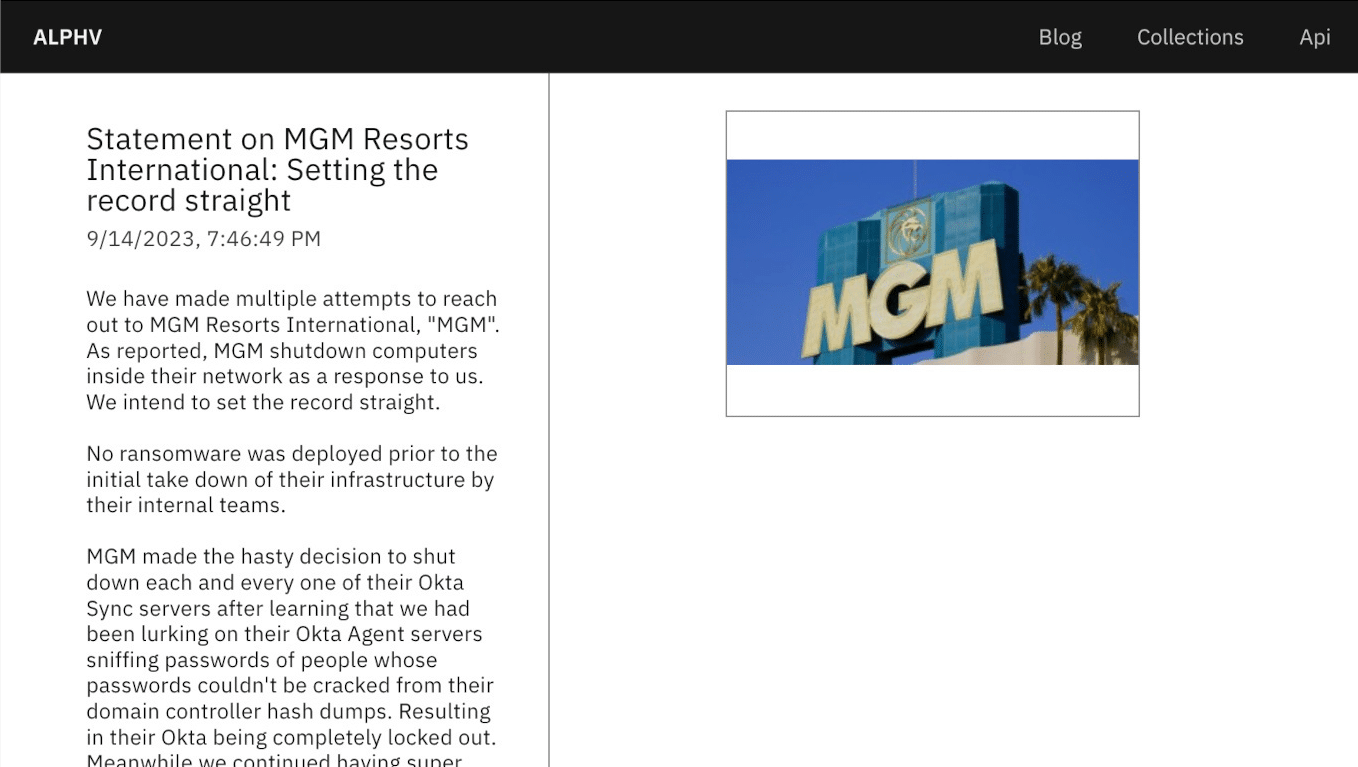

จากจุดนั้น ผู้โจมตีได้ดูแล Okta ของ MGM และสภาพแวดล้อมระบบคลาวด์ของ Microsoft Azure ไม่เพียงแต่ควบคุมแอปพลิเคชันที่จัดการแพลตฟอร์มการจัดการข้อมูลประจําตัวและการเข้าถึง (IAM) เท่านั้น แต่ยังรวมถึงสินทรัพย์ระบบคลาวด์ของพวกเขาด้วย แม้หลังจากที่เจ้าหน้าที่รักษาความปลอดภัยทางไซเบอร์ของ MGM ปิดการซิงโครไนซ์เซิร์ฟเวอร์ Okta แฮกเกอร์ยังคงอยู่ในเครือข่ายตามที่ได้รับการยืนยันในแถลงการณ์ (ดูรูปที่ 2)² พวกเขายืนยันว่ายังคงรักษาสิทธิ์ของผู้ดูแลระบบขั้นสูงในสภาพแวดล้อม Okta ของ MGM และสิทธิ์ผู้ดูแลระบบส่วนกลางสําหรับผู้เช่า Microsoft Azure ของ MGM

ในที่สุดพวกเขาเข้ารหัสเซิร์ฟเวอร์ ESXi หลายร้อยเครื่องซึ่งมี VM หลายพันเครื่องที่รองรับระบบการบริการจํานวนมากทําให้เกิดความหายนะอย่างกว้างขวาง เนื่องจากโฮสต์ ESXi ถูกเข้ารหัสตามลําดับแอปพลิเคชันจึงหยุดทํางานอย่างต่อเนื่อง สิ่งนี้นําไปสู่เครื่องสล็อตที่ไม่สามารถใช้งานได้กุญแจห้องพักในโรงแรมที่ผิดปกติการจองอาหารค่ําหยุดชะงักระบบ ณ จุดขายที่ไม่ทํางานและแขกไม่สามารถเช็คอินหรือเช็คเอาท์ได้

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

การโจมตีของแรนซัมแวร์มักใช้วิธีการที่หลากหลาย เช่น ฟิชชิง การโจรกรรมข้อมูลประจําตัว การใช้ประโยชน์จากช่องโหว่ และอื่นๆ

วิศวกรรมสังคมหรือโดยเฉพาะอย่างยิ่งในกรณีนี้ vishing (ฟิชชิ่งเสียง) มีประสิทธิภาพมากขึ้นในช่วงไม่กี่ปีที่ผ่านมาด้วยเหตุผลหลายประการ:

- เทคนิคการปลอมแปลงขั้นสูง: ผู้โจมตีมีความเชี่ยวชาญในการปลอมแปลงหมายเลขโทรศัพท์เพื่อให้ดูเหมือนว่าการโทรของพวกเขามาจากแหล่งที่ถูกต้อง สิ่งนี้สามารถหลอกลวงบุคคลให้รับสายที่พวกเขาอาจเพิกเฉย

- วิศวกรรมสังคม: การโจมตีแบบวิชชิ่งมักเกี่ยวข้องกับกลยุทธ์ทางวิศวกรรมสังคมที่น่าเชื่อถือ ผู้โจมตีรวบรวมข้อมูลส่วนบุคคลจากแหล่งต่างๆ ในกรณีนี้คือโปรไฟล์ LinkedIn ของเจ้าหน้าที่อาวุโสของ MGM เพื่อให้การโทรของพวกเขาน่าเชื่อถือยิ่งขึ้น

- ความง่ายในการดําเนินการ: การโจมตีแบบวิชชิ่งสามารถทําได้ด้วยทักษะทางเทคนิคและทรัพยากรที่ค่อนข้างต่ํา การเข้าถึงนี้หมายความว่าผู้คุกคามในวงกว้างสามารถมีส่วนร่วมในการโจมตีดังกล่าวได้

- การทํางานระยะไกล: การเพิ่มขึ้นของการทํางานระยะไกลทําให้ต้องพึ่งพาโทรศัพท์และแฮงเอาท์วิดีโอในการสื่อสารมากขึ้น ผู้โจมตีได้คว้าโอกาสนี้เพื่อใช้ประโยชน์จากภูมิทัศน์การสื่อสารที่เปลี่ยนแปลงไป

การกําหนดเป้าหมายแพลตฟอร์ม IAM เป็นกลยุทธ์ที่รู้จักกันดีซึ่งใช้โดยผู้คุกคาม ทําให้พวกเขาสามารถเข้าถึงองค์กรได้อย่างต่อเนื่องและขยายสิทธิ์ของตนทั่วทั้งระบบ กลยุทธ์นี้ยังห่างไกลจากความแปลกใหม่ แต่เป็นกลยุทธ์ที่ให้คุณค่ามหาศาลสําหรับผู้โจมตีที่ต้องการฐานที่มั่นในการเข้าถึงที่แข็งแกร่ง

เมื่อผู้คุกคามถูกค้นพบและสังเกตเห็นเซิร์ฟเวอร์ซิงค์ Okta ของ MGM ก็ถูกยกเลิกและขั้นตอนแรนซัมแวร์ของการโจมตีกําลังดําเนินอยู่ขอบคุณกลุ่มแรนซัมแวร์ BlackCat/ALPHV Ransomware-as-a-Service (RaaS) เป็นอุตสาหกรรมที่เฟื่องฟูภายในห่วงโซ่อุปทานทางอาญา เช่นเดียวกับที่ธุรกิจที่ถูกกฎหมายขึ้นอยู่กับแอปพลิเคชัน SaaS กลุ่มอาชญากรเช่น BlackCat / ALPHV เสนอบริการระดับมืออาชีพที่เสริมความสามารถของผู้โจมตีดั้งเดิมรวมถึงการพัฒนามัลแวร์บริการคําสั่งและควบคุมไซต์การรั่วไหลของ Tor การสนับสนุนมัลแวร์และแม้แต่บริการเจรจาต่อรองเหยื่อ

เมื่อเห็น Caesars Entertainment ซึ่งเป็นเครือข่ายคาสิโนที่ใหญ่ที่สุดของสหรัฐฯ จ่ายค่าไถ่ประมาณ 15 ล้านดอลลาร์ หลังจากการละเมิดอย่างรุนแรง กลุ่มอาชญากรไซเบอร์จะพบแรงจูงใจที่เพียงพอในการสํารวจโอกาสที่อยู่ตรงหน้าพวกเขา

สิ่งที่สามารถทําได้?

องค์ประกอบที่ชัดเจนของการฝึกอบรมด้านความปลอดภัยและการเฝ้าระวังไม่ควรถูกลดทอนลงอย่างยิ่ง เนื่องจากการดําเนินการอย่างมีเล่ห์เหลี่ยมของผู้โจมตีของข้อมูลเหยื่อโซเชียลมีเดีย (LinkedIn) ช่วยให้พวกเขาหลอกลวงผู้ให้บริการ MGM IT Helpdesk เพื่อลงจอดเวกเตอร์การเข้าถึงเริ่มต้นที่สําคัญทั้งหมด

การลดการสัมผัสและพื้นผิวการโจมตีเป็นสิ่งสําคัญยิ่งเมื่อเผชิญกับภัยคุกคามเช่นนี้ โดยผสมผสานวิศวกรรมสังคมและวิชชิ่ง การเก็บเกี่ยวข้อมูลประจําตัว การจี้บัญชีคลาวด์ และแรนซัมแวร์ในท้ายที่สุด ต่อไปนี้คือเคล็ดลับบางประการที่สามารถช่วยเบี่ยงเบนภัยคุกคามที่ซับซ้อนเช่นนี้:

- ลดรัศมีการระเบิด: แยกสินทรัพย์ภายในระบบไม่ว่าจะในสถานที่หรือในระบบคลาวด์ แม้ในกรณีที่ผู้คุกคามแอบอ้างและประสบความสําเร็จในการหลอกลวงเข้าสู่สภาพแวดล้อมขององค์กรหากคุณแยกและแบ่งกลุ่มทรัพยากรของคุณโดยใช้หลักการ Zero Trust คุณกําลัง จํากัด การเคลื่อนไหวของพวกเขาอย่างมากและลดพื้นผิวการโจมตีให้เหลือน้อยที่สุด

- หยุดผู้ใช้ที่ถูกบุกรุกและภัยคุกคามภายใน: ใช้แอปพลิเคชันแบบอินไลน์และการตรวจสอบข้อมูล นอกเหนือจากการวิเคราะห์พฤติกรรมที่ครอบคลุมเพื่อระบุและหยุดผู้โจมตีที่อาจเกิดขึ้น

- ลดพื้นผิวการโจมตีภายนอก: เชื่อมโยงผู้ใช้โดยตรงและเข้าถึงคําขอไปยังแอปพลิเคชันและบริการเพื่อจํากัดการเคลื่อนไหวด้านข้าง ในกรณีของการโจมตีของ MGM การย้ายด้านข้างระหว่าง Okta, Microsoft Azure และในที่สุดเซิร์ฟเวอร์ ESXi ในสถานที่ทําให้การแฮ็กเป็นไปได้

- ป้องกันการสูญหายของข้อมูล: ปรับใช้แบบอินไลน์ data loss prevention ในทุกเวกเตอร์ภัยคุกคามที่อาจเกิดขึ้นและช่องทางการรั่วไหล ในกรณีที่โชคร้ายที่ผู้บุกรุกได้รับการเข้าถึงโดยไม่ได้รับอนุญาตหากการกระทําของพวกเขาในข้อมูลของคุณได้รับการป้องกันคุณสามารถลดผลกระทบของการละเมิดได้อย่างมาก

- ดําเนินการตรวจสอบและประเมินผลบ่อยครั้ง: การตรวจสอบความปลอดภัยทางไซเบอร์เป็นประจําจะประเมินการปฏิบัติตามข้อกําหนดและเปิดเผยช่องว่างความรู้ ตลอดจนเน้นจุดอ่อนและช่องโหว่ที่ให้เวกเตอร์การเข้าถึงเริ่มต้นที่สําคัญทั้งหมดสําหรับอาชญากรไซเบอร์

- ให้ความรู้แก่พนักงานอย่างต่อเนื่อง: Vishing กําลังทวีความรุนแรงขึ้นในฐานะอาวุธที่แข็งแกร่งในคลังแสงของผู้โจมตี บุคคลจํานวนมากไม่ทราบว่า vishing เป็นเวกเตอร์ภัยคุกคามหรือความไวต่อการโจมตี vishing ทําให้พวกเขาลดความระมัดระวังลงเมื่อตอบสนองต่อการโทร การขาดความตระหนักนี้สามารถทําให้พวกเขาเสี่ยงต่อการถูกยักย้ายถ่ายเท

อ้าง อิง:

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

ใช้ Skyhigh Security?

- ตรวจสอบกิจกรรมของผู้ใช้ใน Okta และตรวจสอบภัยคุกคามที่ตรวจพบโดย User and Entity Behavior Analytics (UEBA) และอัลกอริธึมการเรียนรู้ของเครื่อง

- ตรวจจับภัยคุกคามภายในและภายนอกต่อโครงสร้างพื้นฐานของ Microsoft Azure นอกเหนือจากการบันทึกกิจกรรมของผู้ใช้ทั้งหมดเพื่อสนับสนุนการสืบสวนทางนิติวิทยาศาสตร์

- ใช้หลักการ Zero Trust เพื่อเปิดใช้งานการรักษาความปลอดภัยเครือข่ายที่เข้มงวดยิ่งขึ้นและการแบ่งส่วนของแอปและทรัพยากรส่วนตัว เช่น Okta, Microsoft Azure และโครงสร้างพื้นฐานเซิร์ฟเวอร์ VMware ESXi

- ปฏิเสธการถ่ายโอนข้อมูลและกิจกรรมที่ไม่ได้รับอนุญาต แม้จากแอปพลิเคชันภายในผ่านการเชื่อมต่อระยะไกล

- วัดความเสี่ยงที่ผู้ใช้อาจมี ต่อบริการและข้อมูลระบบคลาวด์ขององค์กรของคุณ

- สร้างโปรไฟล์ท่าทางของอุปกรณ์ ที่จะประเมินสําหรับคําขอเชื่อมต่อ

- ตรวจสอบกิจกรรม อย่างต่อเนื่องเพื่อหาความผิดปกติและการละเมิด

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- ผู้โจมตีรวบรวมข้อมูลผ่าน LinkedIn และกําหนดเป้าหมายบุคลากรอาวุโสของ MGM ที่น่าจะมีสิทธิ์สูงในโครงสร้างพื้นฐาน Okta ของพวกเขา

- พวกเขาใช้ข้อมูลนี้เพื่อทําการโจมตีแบบวิชชิ่ง (ฟิชชิ่งด้วยเสียง) โดยติดต่อบริการ MGM IT Helpdesk แอบอ้างเป็นเหยื่อที่มีสิทธิพิเศษ และขอให้ IT Helpdesk รีเซ็ตคําขอการตรวจสอบสิทธิ์แบบหลายปัจจัยของผู้ใช้ที่ตกเป็นเหยื่อ

- ผู้คุกคามได้ดําเนินการประนีประนอมระบบ Okta ของ MGM โดยได้รับสิทธิ์ผู้ดูแลระบบขั้นสูงในสภาพแวดล้อม Okta และ Microsoft Azure

- ผู้กระทําผิดอ้างว่าได้ขโมยข้อมูลที่ไม่ระบุปริมาณจากเครือข่ายของ MGM เมื่อเข้าไปข้างใน

เพื่อตอบสนองต่อทีมตอบสนองต่อเหตุการณ์ของ MGM ที่ยุติเซิร์ฟเวอร์ซิงค์ Okta เพื่อล้างผู้โจมตี ความสนใจจึงเปลี่ยนไปที่เซิร์ฟเวอร์ ESXi ของ MGM หลายร้อยเครื่องที่โฮสต์ VM หลายพันเครื่อง VM เหล่านี้รองรับระบบหลายร้อยระบบและอุปกรณ์หลายพันเครื่องที่ใช้กันอย่างแพร่หลายในสถานบริการและการพนัน - สิ่งนี้ทําให้เกิดเอฟเฟกต์โดมิโน เนื่องจากโฮสต์ ESXi ถูกเข้ารหัสตามลําดับแอปพลิเคชันจึงขัดข้องในปฏิกิริยาลูกโซ่ กุญแจห้องพักของโรงแรมไม่ทํางานการจองอาหารค่ําหยุดชะงักระบบ ณ จุดขายไม่สามารถประมวลผลการชําระเงินแขกไม่สามารถเช็คอินหรือเช็คเอาท์ได้และเครื่องสล็อตไม่สามารถเข้าถึงได้อย่างสมบูรณ์