ทรัพยากร

ข่าวกรองย่อย

เชื่อมต่อตลอดเวลา เสี่ยงเสมอ: ข้อเสียของ VPN และไฟร์วอลล์รุ่นเก่า

ช่องโหว่ล่าสุดของ Palo Alto Network ทําให้องค์กรต่างๆ เผชิญกับการเคลื่อนไหวของภัยคุกคามด้านข้างและการละเมิดข้อมูล

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

29 เมษายน 2567 อ่าน 7 นาที

ปีที่ผ่านมาเป็นเกมตีตัวตุ่นอย่างต่อเนื่องด้วยช่องโหว่ของ VPN ทําให้องค์กรที่ใช้ระบบการเข้าถึงระยะไกลที่ล้าสมัยเปิดกว้างสําหรับการโจมตีทางไซเบอร์ที่อาจเกิดขึ้น แฮกเกอร์ใช้ประโยชน์จากข้อบกพร่องที่สําคัญในซอฟต์แวร์ในชีวิตประจําวัน ตั้งแต่ VPN เช่น Ivanti CVE ที่มีความรุนแรงสูงและเหตุการณ์ Fortinet FortiVPN ไปจนถึงไฟร์วอลล์ เช่น Palo Alto Networks PAN-OS และแอปพลิเคชันการส่งข้อความ เช่น Telegram ด้วยการอนุญาตให้ฝ่ายตรงข้ามควบคุมอุปกรณ์ได้อย่างสมบูรณ์ผ่านการเรียกใช้โค้ดจากระยะไกลหรือบล็อกการเข้าถึงอุปกรณ์ที่มีการโจมตีแบบปฏิเสธการให้บริการ (DoS) ช่องโหว่เหล่านี้ทําให้ข้อมูลที่มีค่าของคุณตกอยู่ในความเสี่ยง

ในเดือนธันวาคม 2023 แฮ็กเกอร์ที่ได้รับการสนับสนุนจากรัฐของจีนใช้ประโยชน์จากช่องโหว่ซีโร่เดย์ (CVE-2023-46805 & CVE-2023-21887) ในผลิตภัณฑ์ Ivanti VPN ทําให้สามารถเข้าถึงโดยไม่ได้รับอนุญาตผ่านการบายพาสการตรวจสอบสิทธิ์และการควบคุมระยะไกลผ่านการแทรกคําสั่งระยะไกล ผู้โจมตีก็พบช่องโหว่ใหม่ (CVE-2024-21888) เพื่อเลี่ยงการแก้ไขและดําเนินกิจกรรมที่เป็นอันตรายต่อไป

ในเดือนกุมภาพันธ์นี้ สํานักงานรักษาความปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐานของสหรัฐฯ (CISA) ได้ส่งเสียงเตือนเกี่ยวกับการโจมตี VPN อีกครั้ง คราวนี้เป้าหมายคืออุปกรณ์รักษาความปลอดภัย Cisco ASA ซึ่งรวมไฟร์วอลล์โปรแกรมป้องกันไวรัสการป้องกันการบุกรุกและความสามารถ VPN เสมือน ผู้กระทําผิด คือช่องโหว่ที่ทราบ (CVE-2020-3259) ที่ใช้ประโยชน์โดยกลุ่ม Akira ransomware ซึ่งโจมตีทั้งระบบ Windows และ Linux องค์กรอาชญากรรมไซเบอร์ใช้ประโยชน์จากการตั้งค่า WebVPN/AnyConnect ที่กําหนดค่าไม่ถูกต้องเพื่อขโมยข้อมูล

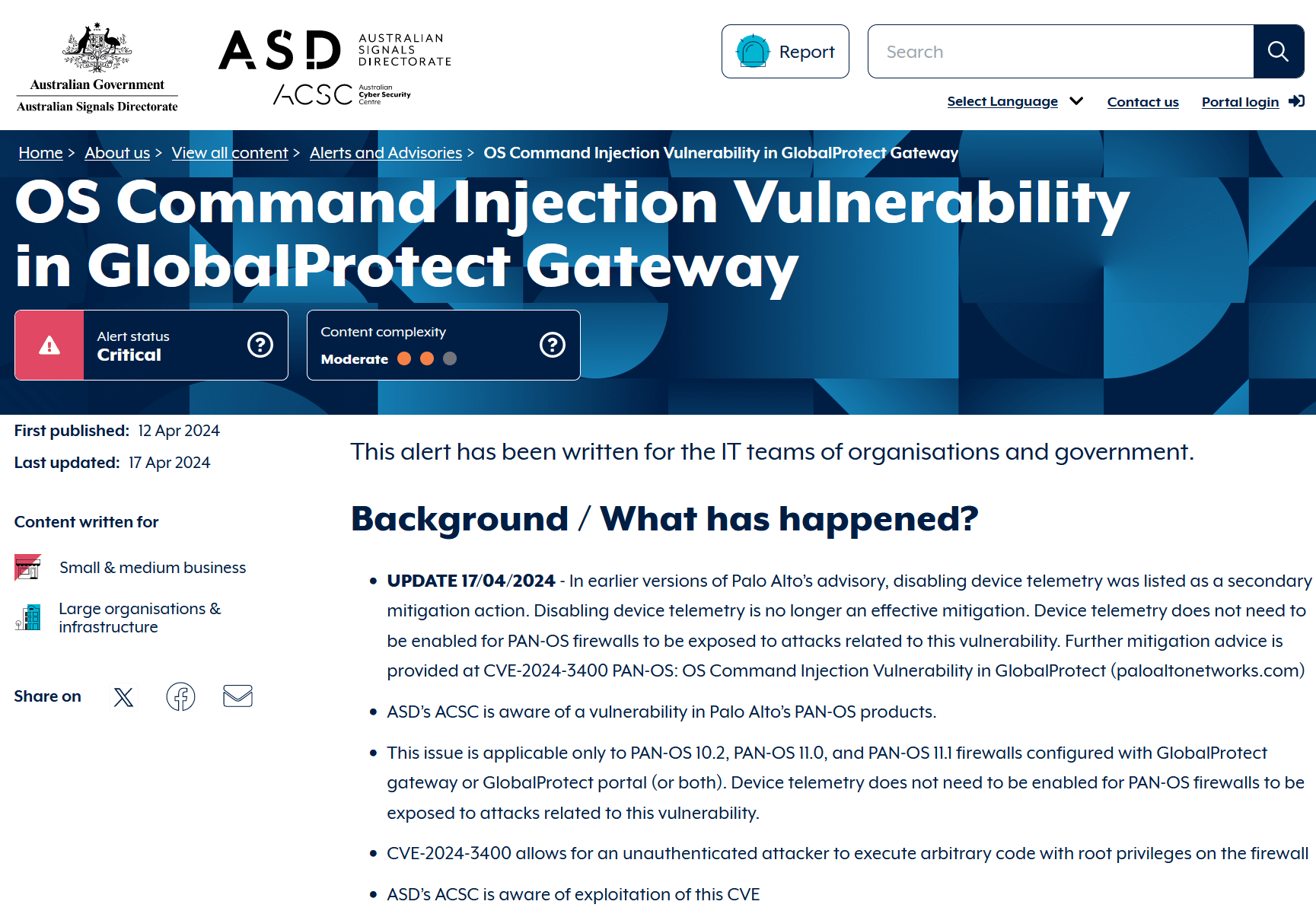

ช่องโหว่ล่าสุดนี้มาจาก Palo Alto Networks ซีโร่เดย์ที่สําคัญนี้ซึ่งติดตามเป็น CVE-2024-3400 ส่งผลกระทบต่อผลิตภัณฑ์ GlobalProtect VPN ของผู้จําหน่าย ช่องโหว่ด้านความปลอดภัยที่สําคัญที่พบใน Palo Alto Networks PAN-OS ช่วยให้ผู้โจมตีสามารถควบคุมได้อย่างเต็มที่ด้วยสิทธิ์รูทของไฟร์วอลล์และการเชื่อมต่อ VPN ที่อํานวยความสะดวก ทั้งหมดนี้โดยไม่ต้องใช้ชื่อผู้ใช้และรหัสผ่าน พูดง่ายๆ ก็คือ ภัยคุกคามซีโร่เดย์นี้มีคะแนนความรุนแรงสูงสุดที่เป็นไปได้: 10 จาก 10

ในบทความการค้นพบเบื้องต้นที่เผยแพร่โดย Volexity การวิจัยพบว่าผู้โจมตีมุ่งเน้นไปที่การส่งออกข้อมูลการกําหนดค่าจากอุปกรณ์แล้วใช้ประโยชน์จากมันเป็นจุดเริ่มต้นในการเคลื่อนย้ายด้านข้างภายในองค์กรเป้าหมาย

การโจมตีซ้ํา ๆ เหล่านี้โดยใช้ช่องโหว่ซีโร่เดย์เน้นย้ําถึงแนวโน้มที่น่าเป็นห่วง: ปัญหาอยู่ที่สถาปัตยกรรมที่ล้าสมัยของ VPN เองไม่ใช่กับผู้ขายรายใดรายหนึ่ง

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

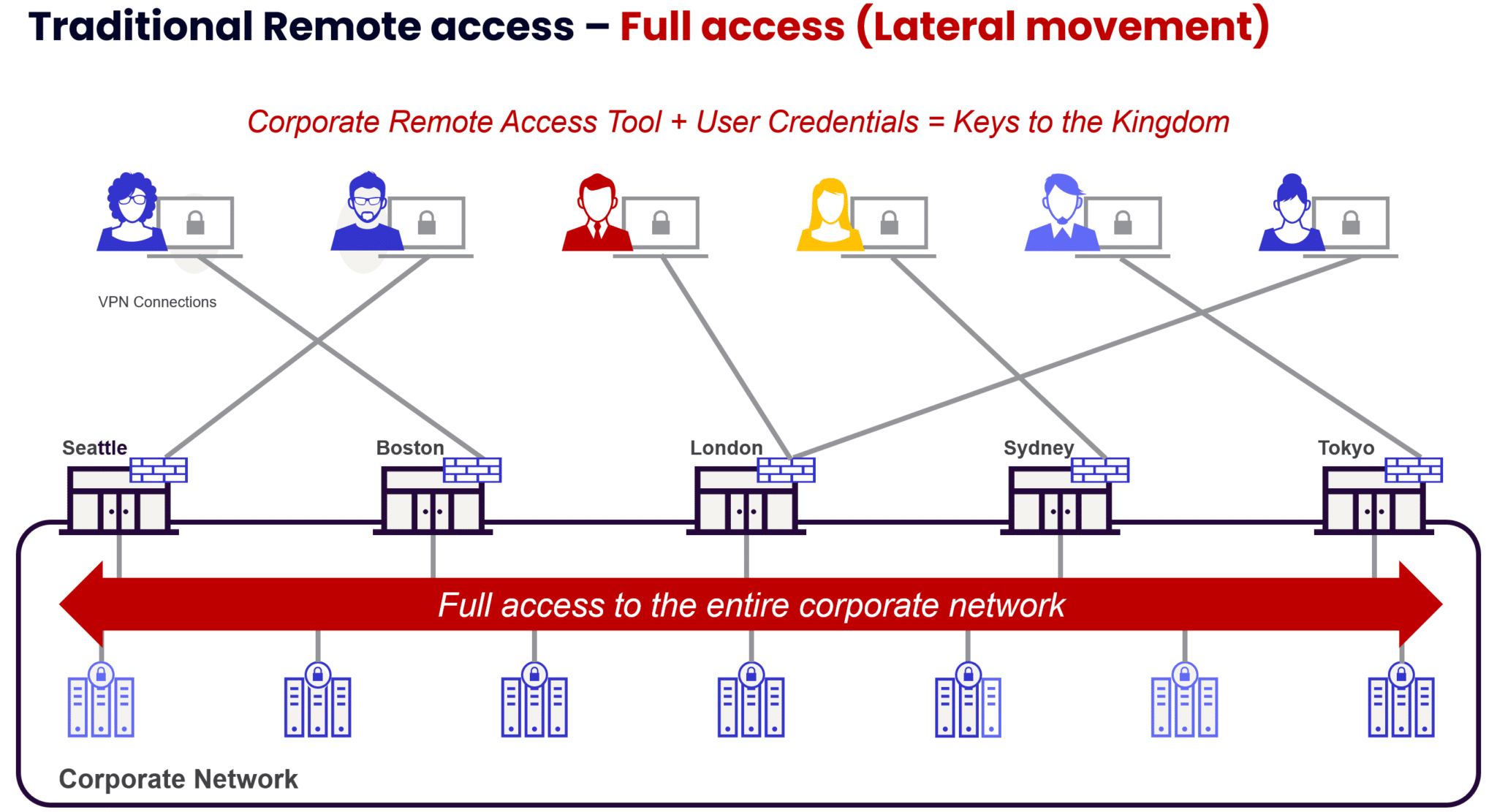

ในช่วงหลายปีที่ผ่านมาผลิตภัณฑ์ SSL VPN ตกเป็นเป้าหมายของผู้คุกคามที่หลากหลายทั้งอาชญากรไซเบอร์ที่มีแรงจูงใจทางการเงินและนักแฮ็กติวิสต์ระดับรัฐชาติ คุณจะอธิบายปรากฏการณ์นี้ได้อย่างไร? คําตอบนั้นค่อนข้างง่าย: SSL VPN สามารถใช้เป็นจุดเริ่มต้นในการเข้าถึงขุมทรัพย์ของข้อมูลองค์กรที่มีค่า พวกเขาให้เส้นทางตรงเข้าสู่เครือข่ายของ บริษัท ทําให้พวกเขาเป็นพื้นที่จัดเตรียมที่มีค่าสําหรับการโจมตีเพิ่มเติม

การเพิ่มขึ้นของการทํางานระยะไกลหลังจากการระบาดใหญ่ของ COVID-19 ได้เปลี่ยน SSL VPN ให้กลายเป็นดาบสองคม ผู้โจมตีจึงสามารถใช้ประโยชน์จากความอ่อนแอของผู้ปฏิบัติงานระยะไกลต่อฟิชชิงและการโจมตีทางวิศวกรรมสังคมอื่นๆ

ช่องโหว่ล่าสุดของ VPN และไฟร์วอลล์ เช่น ข้อบกพร่องของ Palo Alto Networks GlobalProtect เน้นย้ําถึงแนวโน้มที่น่าเป็นห่วงอีกประการหนึ่ง นี่ไม่เกี่ยวกับการชี้นิ้วไปที่ผู้ขายรายใดรายหนึ่ง ค่อนข้างเกี่ยวกับข้อบกพร่องในการออกแบบพื้นฐานในเทคโนโลยีเหล่านี้ องค์กรจําเป็นต้องตระหนักว่าสินทรัพย์ที่เชื่อมต่อกับอินเทอร์เน็ต เช่น ไฟร์วอลล์และ VPN เป็นเป้าหมายหลักสําหรับการละเมิด เมื่อผู้โจมตีสามารถเข้าถึงได้สถาปัตยกรรมดั้งเดิมแบบดั้งเดิมช่วยให้พวกเขาเคลื่อนไหวได้อย่างอิสระภายในเครือข่ายขโมยข้อมูลที่ละเอียดอ่อนและประนีประนอมแอปพลิเคชันที่สําคัญ

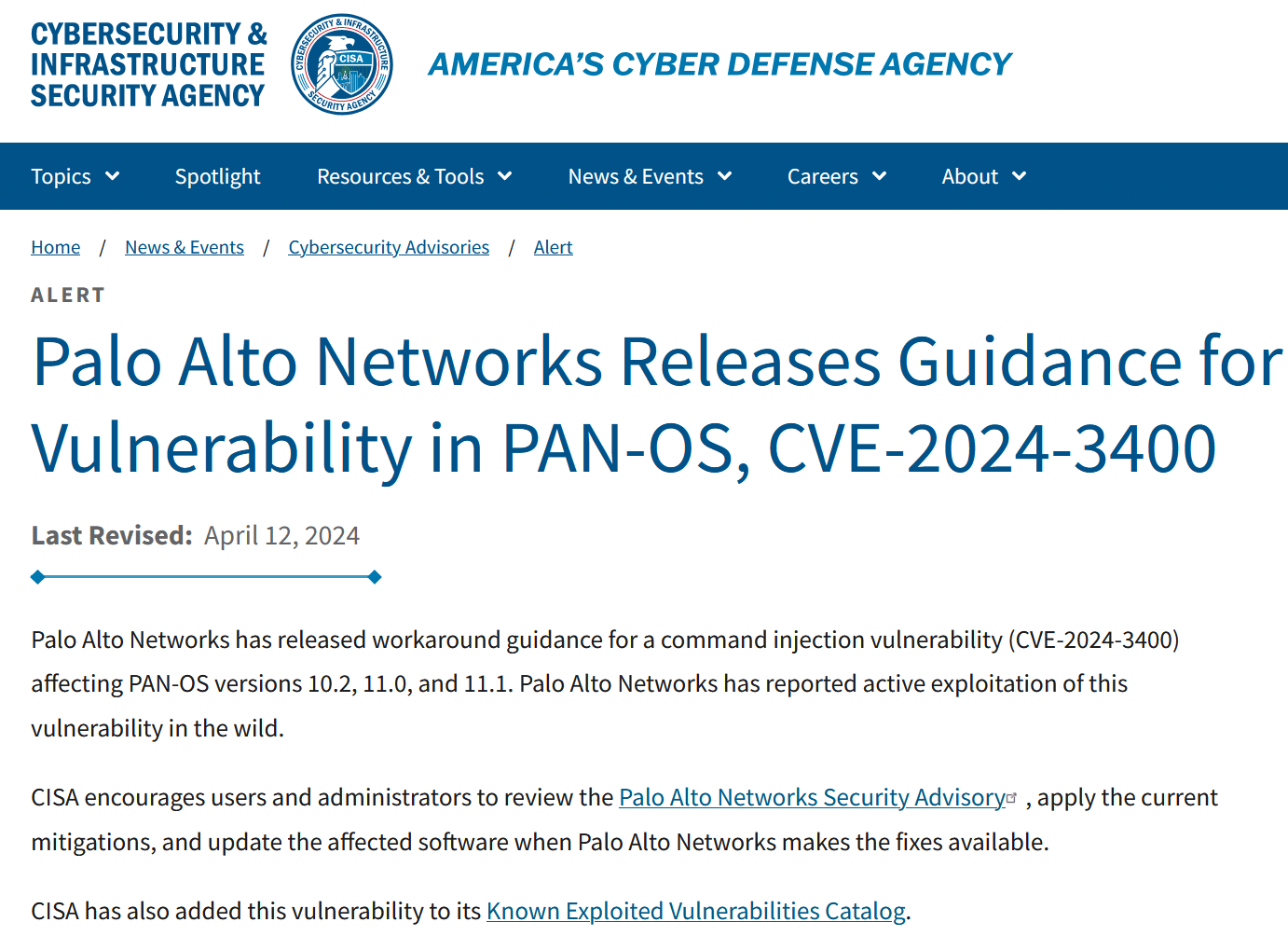

สํานักงานรักษาความปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐานของสหรัฐฯ (CISA) และศูนย์ความปลอดภัยทางไซเบอร์ของออสเตรเลีย (ACSC) ได้เผยแพร่คําแนะนําที่แนะนําให้องค์กรทุกขนาด โดยเฉพาะองค์กรในรัฐบาล ดําเนินการอย่างรวดเร็วเนื่องจากความรุนแรงของช่องโหว่ บทความเหล่านี้มีแหล่งข้อมูลเพิ่มเติมเพื่อช่วยในการแพตช์และจํากัดการเปิดเผยหากเป็นไปได้

การแก้ไขช่องโหว่ยังคงมีความสําคัญ แต่สําหรับการป้องกันเชิงรุกอย่างแท้จริงจากการโจมตีซีโร่เดย์สถาปัตยกรรม Zero Trust มอบข้อได้เปรียบที่สําคัญที่สุด

มีขั้นตอนพื้นฐานหลายประการที่จะช่วยจํากัดการสัมผัส:

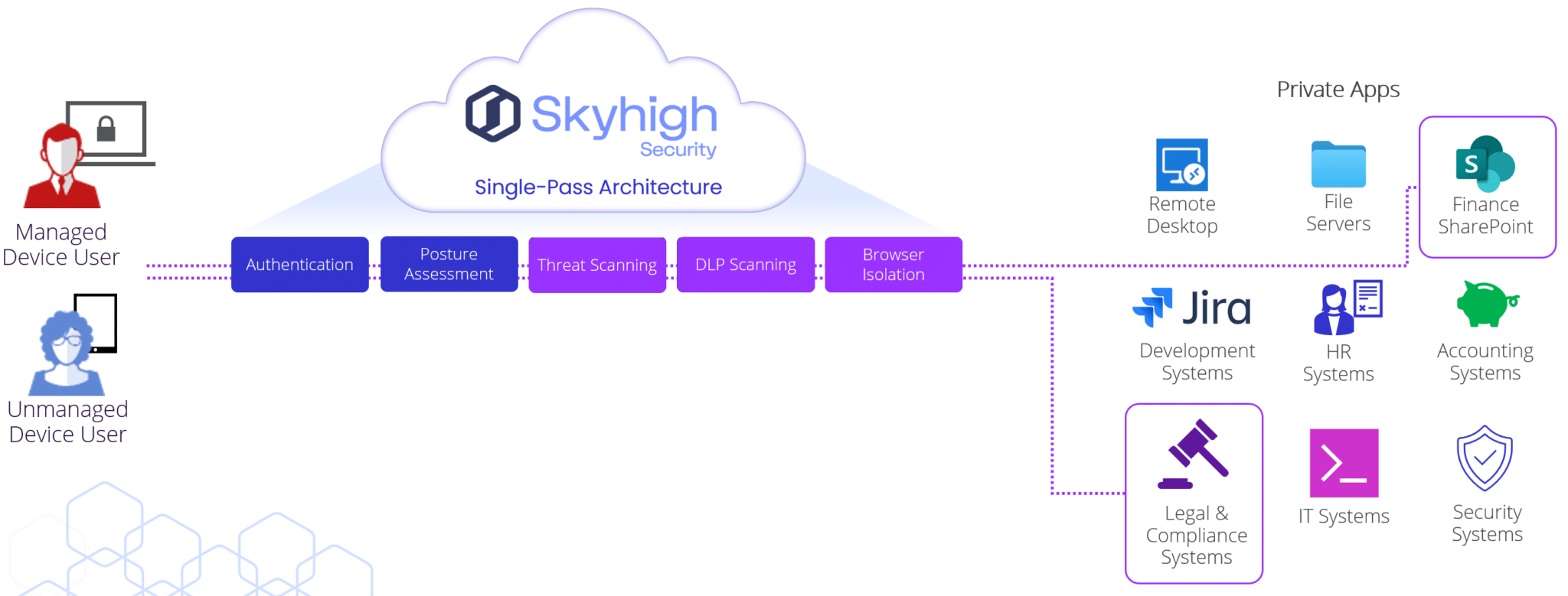

- ลดจุดโจมตี: ทําให้แอปพลิเคชันที่สําคัญและ VPN ที่มีช่องโหว่มองไม่เห็นทางออนไลน์เพื่อป้องกันการละเมิดครั้งแรก

- จํากัดการละเมิด: เชื่อมต่อผู้ใช้โดยตรงกับแอปพลิเคชันเพื่อลดความเสียหายจากระบบที่ถูกบุกรุก

- หยุดภัยคุกคามที่ประตู: ตรวจสอบการรับส่งข้อมูลทั้งหมดอย่างต่อเนื่องเพื่อบล็อกภัยคุกคามที่เกิดขึ้นใหม่โดยอัตโนมัติ

- จํากัดสิทธิ์การเข้าถึง: ให้สิทธิ์การเข้าถึงแก่ผู้ใช้เท่านั้นเพื่อป้องกันการกระทําที่ไม่ได้รับอนุญาต

"Zero Trust" กลายเป็นคําศัพท์ในพื้นที่ความปลอดภัย แต่เมื่อทําถูกต้อง ก็เป็นแนวทางที่มีคุณค่าอย่างแท้จริง ด้วยการใช้หลักการ Zero Trust และสถาปัตยกรรมพื้นฐาน บริษัทต่างๆ สามารถจัดการกับความเสี่ยงด้านความปลอดภัยที่รบกวนเครือข่ายแบบเดิมได้อย่างมีประสิทธิภาพ รวมถึงความเสี่ยงร้ายแรงจากช่องโหว่ในไฟร์วอลล์และผลิตภัณฑ์ VPN

หากคุณสามารถลดการพึ่งพา VPN และลดความเสี่ยงที่จะถูกเปิดเผยอีกครั้งโดยช่องโหว่อื่นทําไมไม่สํารวจตัวเลือกนั้นล่ะ? Zero Trust ทิ้งกฎเก่า ซึ่งแตกต่างจากเครือข่ายแบบดั้งเดิมที่รักษาความปลอดภัยโดยไฟร์วอลล์และ VPN Zero Trust ไม่ได้พึ่งพา "โซนที่เชื่อถือได้" ส่วนกลาง แต่จะสร้างการเชื่อมต่อที่ปลอดภัยโดยตรงระหว่างผู้ใช้และทรัพยากรเฉพาะที่พวกเขาต้องการ สิ่งนี้นอกเหนือไปจากผู้ใช้และแอปพลิเคชัน Zero Trust สามารถเชื่อมต่อปริมาณงาน สํานักงานสาขา พนักงานระยะไกล หรือแม้แต่ระบบควบคุมอุตสาหกรรม

Skyhigh Security เปิดใช้งานสิ่งนี้โดยอํานวยความสะดวก ในการเชื่อมต่อที่ปลอดภัยกับแอปพลิเคชันที่ได้รับอนุญาต แทนที่จะนําผู้ใช้หรืออุปกรณ์ที่ร้องขอไปยังเครือข่ายขององค์กร ผู้ใช้ อุปกรณ์ และการเชื่อมต่อทุกคนจะได้รับการตรวจสอบอย่างต่อเนื่องก่อนที่จะให้สิทธิ์การเข้าถึงทรัพยากรที่ละเอียดอ่อน ความไว้วางใจจะไม่ได้รับโดยค่าเริ่มต้น เพื่อให้มั่นใจถึงความปลอดภัยและความสมบูรณ์ของข้อมูลตลอดเวลาโดยไม่กระทบต่อความพร้อมใช้งานหรือประสิทธิภาพสําหรับผู้ใช้ของคุณ

ถึงเวลาแล้วที่ผู้นําด้านความปลอดภัยจะต้องยอมรับ Zero Trust วิธีการบนคลาวด์นี้ลดขนาดพื้นผิวการโจมตีโดยกําจัดช่องโหว่ที่เกี่ยวข้องกับไฟร์วอลล์ VPN และเทคโนโลยีดั้งเดิมอื่นๆ ด้วยการปฏิเสธจุดเริ่มต้นตามปกติของผู้โจมตี Zero Trust จะสร้างการป้องกันที่แข็งแกร่งขึ้นและท่าทางการรักษาความปลอดภัยที่แข็งแกร่งยิ่งขึ้น

อ้าง อิง:

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

ทําไมต้องใช้ Skyhigh Security?

- ใช้หลักการ Zero Trust เพื่อเปิดใช้งานการรักษาความปลอดภัยเครือข่ายที่เข้มงวดยิ่งขึ้นและการแบ่งส่วนแอปพลิเคชันและทรัพยากรส่วนตัว

- กําหนดโปรไฟล์อุปกรณ์และการประเมินท่าทาง สําหรับอุปกรณ์ที่มีการจัดการและไม่มีการจัดการที่ร้องขอการเข้าถึงทรัพยากรขององค์กรทั้งภายในและภายนอก

- เปิดใช้งานการตรวจสอบการกําหนดค่า เพื่อค้นหาและตรวจสอบบริการที่เปิดเผยการเข้าถึงแบบไม่จํากัด

- ประเมินกิจกรรมของผู้ใช้ นอกเหนือจากการเข้าสู่ระบบครั้งแรกเพื่อรวมการเคลื่อนไหวของผู้ใช้พฤติกรรมการเข้าถึงบริการขององค์กรสถานที่และความผิดปกติอื่น ๆ ที่อาจเกิดขึ้น

- บล็อกอุปกรณ์ที่ไม่มีการจัดการบังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัยและนโยบายการเข้าถึงตามบริบทอื่น ๆ อีกมากมาย เพื่อช่วยหยุดการนําข้อมูลประจําตัวของแอปพลิเคชันระบบคลาวด์ที่ถูกขโมยกลับมาใช้ใหม่ได้สําเร็จ

- จัดแนวภัยคุกคาม ความผิดปกติ และเหตุการณ์ต่างๆ ให้สอดคล้องกับกรอบงาน MITRE ATT&CK เพื่อเป็นแนวทางให้นักวิเคราะห์ SOC สําหรับการสืบสวน

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- พบช่องโหว่ที่สําคัญที่มีคะแนน CVSS สูงสุดที่เป็นไปได้ที่ 10 จาก 10 ใน Palo Alto Networks PAN-OS ซึ่งใช้ในการใช้งานไฟร์วอลล์และคุณสมบัติ VPN

- ช่องโหว่นี้ช่วยให้ผู้โจมตีระยะไกลที่ไม่ผ่านการตรวจสอบสิทธิ์ได้รับสิทธิ์รูทบนผลิตภัณฑ์และควบคุมได้อย่างเต็มที่ จากข้อมูลของ Palo Alto Networks ช่องโหว่นี้กําลังถูกใช้ประโยชน์อย่างแข็งขันในป่าในปัจจุบัน

- ผู้โจมตีกําลังใช้ไฟร์วอลล์ Palo Alto Networks เป็นจุดเริ่มต้นในการย้ายด้านข้างภายในองค์กรเป้าหมาย

- การวิจัยและข่าวกรองในอุตสาหกรรมพบหลายพันกรณีที่ช่องโหว่ในผลิตภัณฑ์เหล่านี้ทําให้องค์กรต้องเผชิญกับภัยคุกคามซีโร่เดย์ทั่วโลก

- ในกรณีหนึ่งที่ค้นพบโดยนักวิจัยในอุตสาหกรรมผู้โจมตีใช้ประโยชน์จากบัญชีบริการที่มีสิทธิพิเศษสูงที่ถูกบุกรุกบนไฟร์วอลล์ Palo Alto Networks เพื่อเข้าถึงเครือข่ายภายในผ่านโปรโตคอลบล็อกข้อความเซิร์ฟเวอร์ (SMB)