리소스

인텔리전스 다이제스트

한 번만 공격해도 원노트에 쏘일 수 있습니다!

위협 행위자가 악성코드 전달을 위해 마이크로소프트 원노트 문서를 무기화하는 방법

로드먼 라메자니안 - 글로벌 클라우드 위협 책임자

2023년 3월 15일 7분 읽기

Microsoft의 광범위한 365 애플리케이션 제품군의 일부인 Microsoft OneNote는 사용자에게 강력하면서도 유연한 정보 관리 워크벤치를 제공합니다. 조직에서 클라우드로의 전환이 급증함에 따라 OneNote는 사내, BYOD, 엔터프라이즈 클라우드 영역 간에 유용한 메모 작성 및 작업 관리 가교 역할을 합니다. 하지만 원노트의 광범위한 채택으로 인해 공격자들은 멀웨어 배포를 위한 실행 가능한 경로로 원노트에 주목하고 있습니다.

블리핑컴퓨터, 트러스트웨이브, 세바가스 등의 보안 연구에 따르면 위협 공격자들이 점점 더 많은 파일을 OneNote 문서에 삽입하고 사용자를 속여 파일을 실행하도록 유도하는 것으로 나타났습니다. 놀랍게도 2020년 말에 이르러서야 OneNote의 첨부 파일은 Windows OS, 애플리케이션, 최종 사용자에게 해당 파일이 웹에서 왔으며 기본적으로 신뢰할 수 없음을 효과적으로 알리기 위해 고안된 Microsoft의 기본 웹 마크(MOTW) 라벨링 체계에서 제외되었습니다.

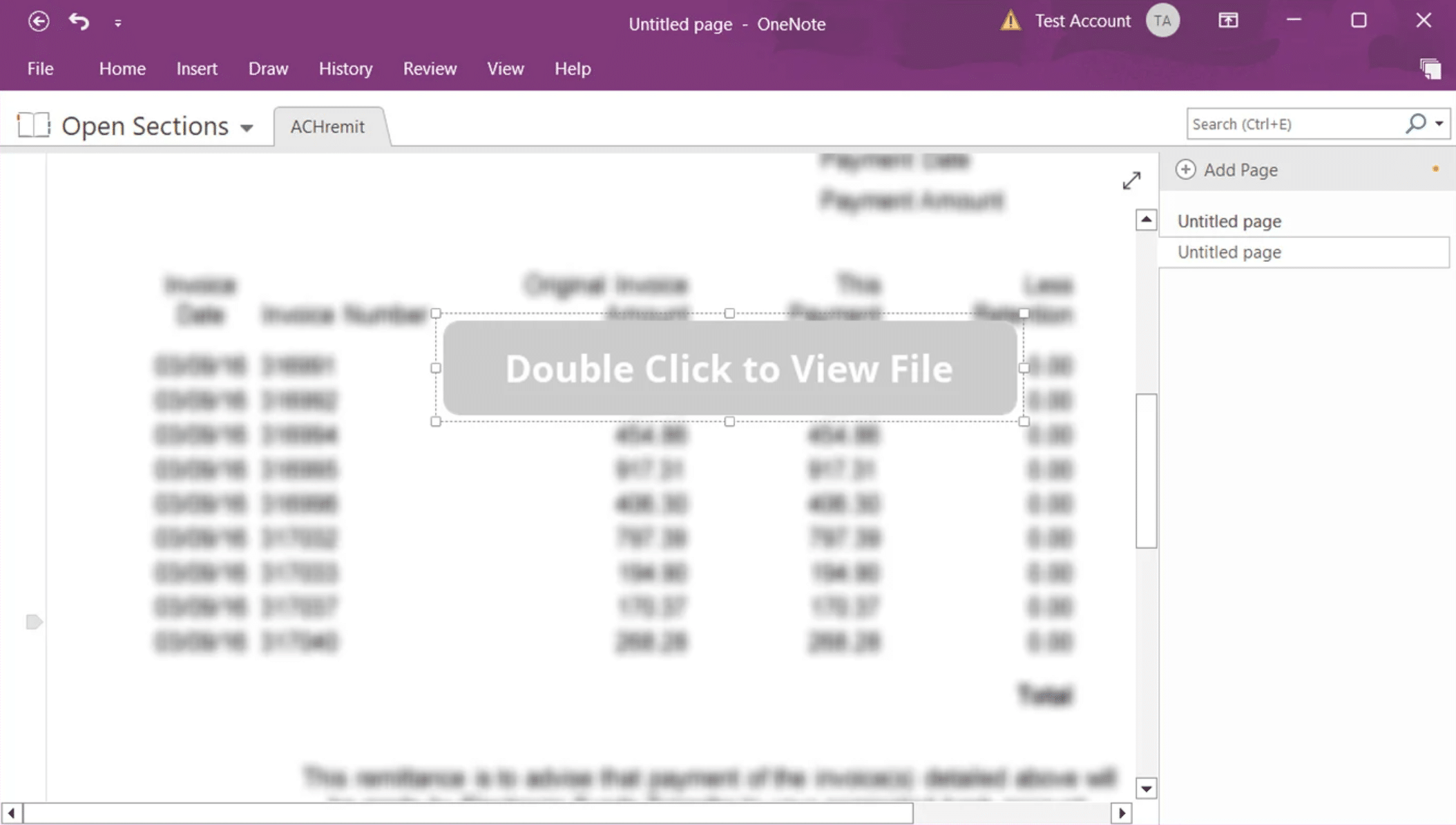

이 MOTW 라벨링 문제는 작성 시점에 Microsoft에서 조용히 패치를 적용하여 .one 파일과 관련된 위험을 크게 최소화한 것으로 보이지만, 안타깝게도 위험을 완전히 제거하지는 못했습니다. 위협 행위자는 감염된 OneNote 문서에 비주얼 베이직 스크립트(VBS) 페이로드를 비롯하여 다양한 파일 유형을 무해한 것처럼 보이는 첨부 파일로 포함할 수 있습니다. 이 첨부 파일은 소셜 엔지니어링을 사용하여 송장, 기계 도면, DHL 배송 알림, 송금 양식 및 기타 문서 등 비즈니스에 필요한 합법적인 콘텐츠로 위장합니다. 하지만 사용자가 노트북에 포함된 멀웨어를 두 번 클릭하면 악성 스크립트가 실행됩니다.

이러한 침해가 발생하는 이유는 무엇인가요?

생산성, 접근성, 공동 작업을 촉진하기 위해 조직은 Microsoft OneNote와 같은 기본 애플리케이션을 채택하여 직원들의 역량을 강화합니다.

Microsoft와 같은 소프트웨어 회사가 악의적인 사용을 방지하기 위해 제품을 업데이트하면 위협 행위자는 자연스럽게 더 강력한 효과를 제공하는 새로운 공격 기술을 개발하기 위해 초점을 전환하고 기술을 개발합니다.

실제로 악성코드 전달을 위해 OneNote를 악용하는 공격은 다른 형태의 감염된 Office 파일을 이용하는 공격과 매우 유사합니다. 사용자가 문서를 열도록 유인하고 보안 검사를 비활성화하여 악성코드가 실행되도록 유도하는 것입니다.

이러한 공격이 사이버 범죄자들에게 특히 효과적인 이유는 표적이 된 사용자가 그럴듯한 함정이 있는 감염된 문서와 물리적으로 상호작용하기 때문입니다. 결국 악성 첨부파일을 열면 경고 대화 상자가 표시되더라도 사용자가 이를 무시할 위험이 높습니다.

예를 들어, 공격자는 요청된 문서를 다운로드하는 것처럼 보이지만 클릭하면 임베드된 멀웨어 스크립트가 대신 실행되는 가짜 그래픽 버튼(Windows의 기본 클릭 가능 버튼과 매우 유사)을 OneNote 파일에 사용합니다.

안타깝게도 이러한 캠페인의 효과에는 사회 공학도 큰 역할을 하는데, 피해자들은 계속해서 속아서 초기 페이로드를 실행하고 가해자의 발판을 마련하는 데 속아 넘어갑니다.

무엇을 할 수 있나요?

항상 그렇듯이 수신되는 이메일과 인스턴트 메시지를 주의 깊게 살펴보는 것이 좋습니다. 이러한 파일은 Microsoft 365와 같은 공동 작업 플랫폼의 결합으로 인해 매우 쉽게 배포될 수 있습니다. 온라인의 사기성 및 위험한 콘텐츠는 멀웨어 페이로드의 드롭을 용이하게 할 수 있으므로 웹 검색 활동에도 동일한 주의를 기울여야 합니다.

또한, 요즘에는 .one 파일 첨부파일이 자주 사용되지 않고 다소 비정상적이거나 의심스러운 것으로 간주된다는 점을 고려하여 추후 공지가 있을 때까지 .one 파일 확장자를 차단할 것을 정보 커뮤니티에 권고합니다.

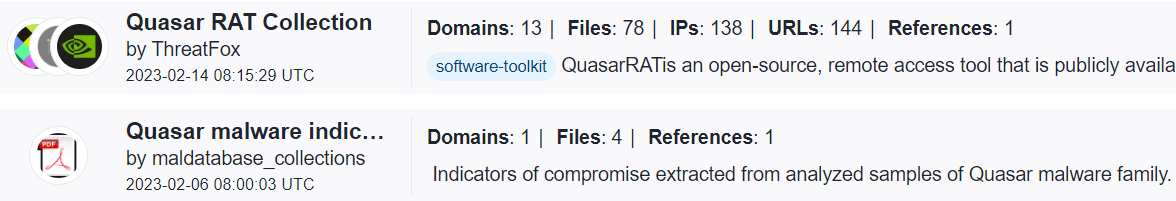

최근 업계 조사에 따르면 AgentTesla, Quasar RAT, Qbot/Quakbot, DoubleBack 등의 멀웨어를 전달하기 위해 OneNote 문서를 악용하는 멀웨어 캠페인이 점점 더 많아지고 있습니다.

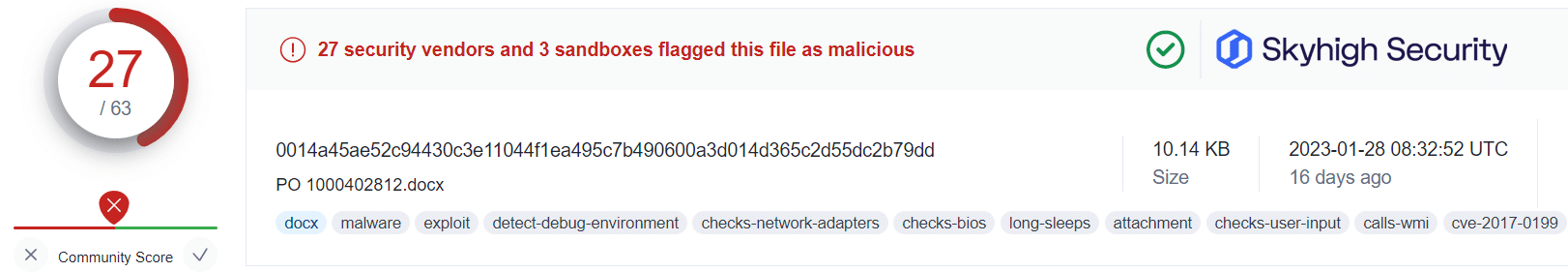

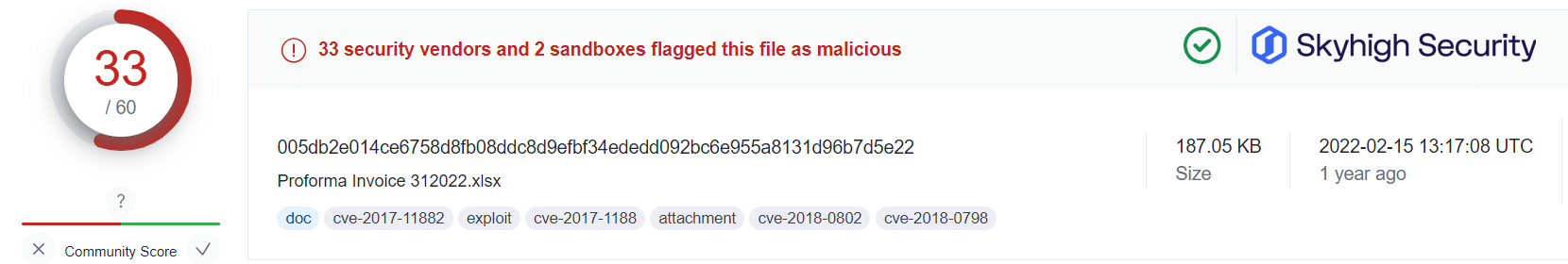

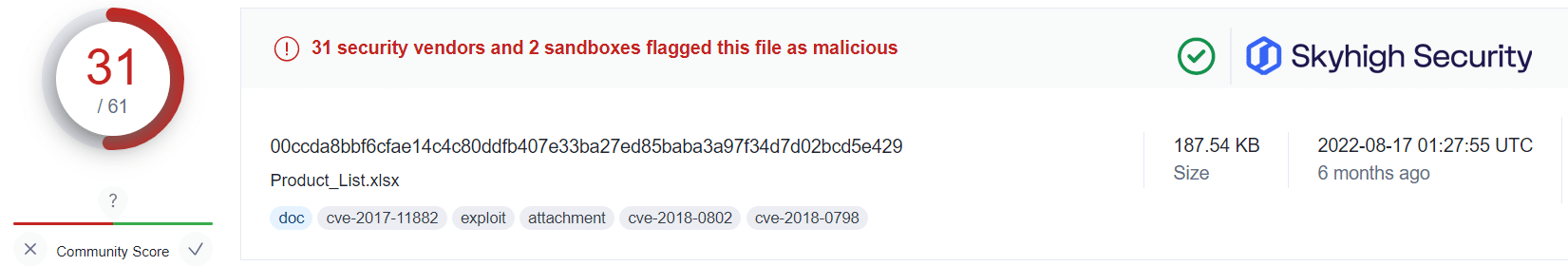

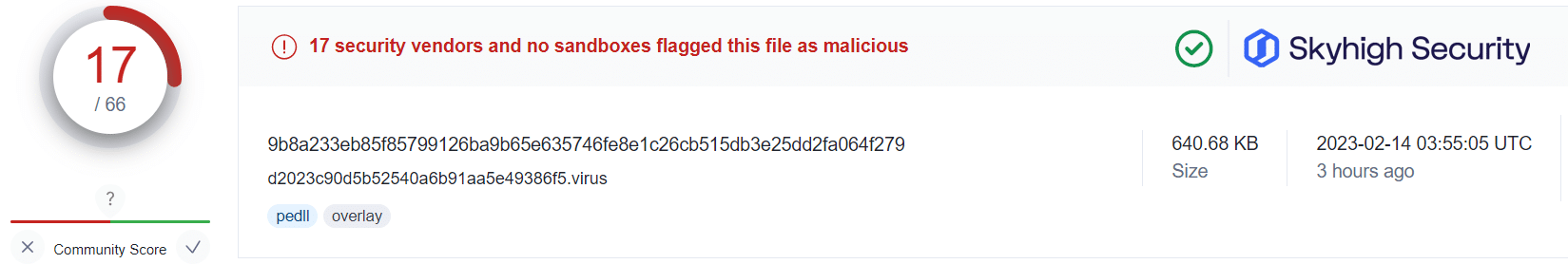

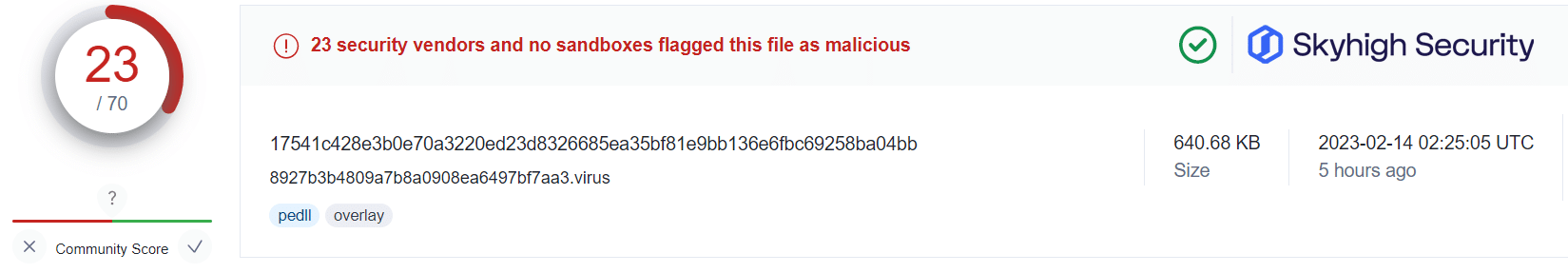

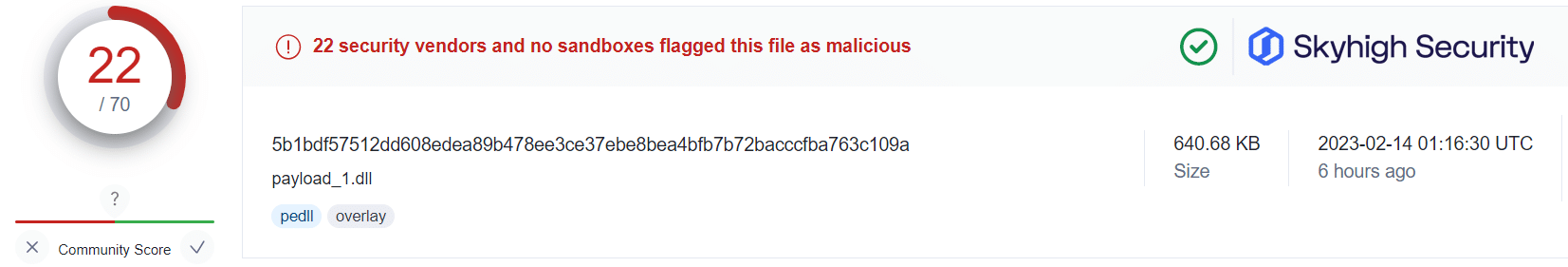

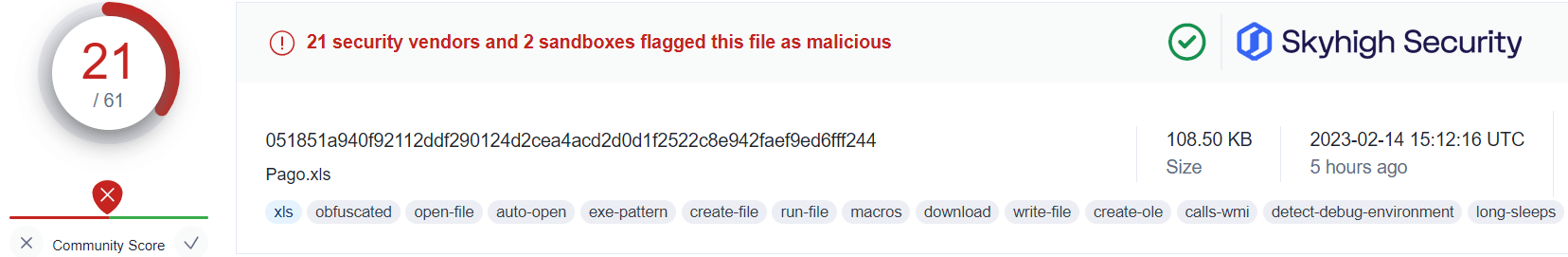

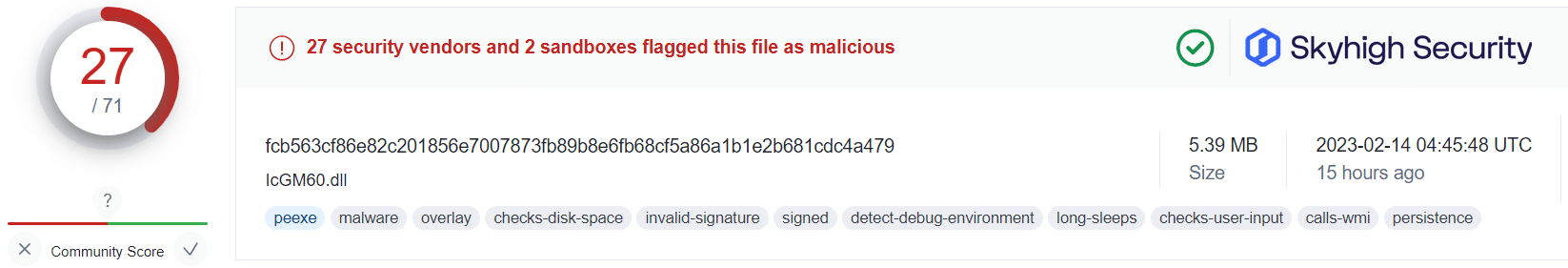

이 정보를 공개 VirusTotal 데이터베이스와 함께 적용하고 해당 캠페인과 관련된 해시의 무작위 샘플링을 통해 몇 가지 통찰력 있는 결과를 얻을 수 있었습니다:

이를 통해 알 수 있는 것은 사용자가 악성 OneNote 첨부 파일의 피해를 입은 경우에도 Skyhigh Security의 게이트웨이 안티 멀웨어(GAM) 에뮬레이션 및 휴리스틱 엔진(이전 명칭은 VirusTotal에 표시된 McAfee-GW-Edition)이 멀웨어가 포함된 페이로드가 공격자의 서버에서 검색되는 것을 식별하고 방지할 수 있었다는 것입니다.

그렇다고 해서 사용자가 주의 없이 원노트 첨부파일을 자유롭게 다운로드하고 열어야 한다는 뜻은 아닙니다. 그러나 불행히도 사용자가 속는 경우 Skyhigh Security의 분석 엔진이 위협 행위자에 의한 추가 피해가 발생하기 전에 관련 위협을 식별하고 유죄 판결을 내릴 수 있다는 추가적인 확신을 제공합니다.

기존 Skyhigh Security 고객의 경우, 게이트웨이 안티멀웨어(GAM) 엔진이 Security Service Edge (SSE) 플랫폼에 기본적으로 통합되어 있으므로 웹 및 클라우드 콘텐츠와 관련된 더 광범위한 사용 사례와 시나리오에도 활용할 수 있습니다.

조직의 위험 성향에 따라 보안팀은 필요한 경우 Skyhigh Security의 Remote Browser Isolation 기술을 활용하여 OneNote 문서를 온라인으로 렌더링하여 로컬 장치에서 OneNote 파일이 실행되지 않고 사용자에게 시각적 픽셀 스트림만 표시할 수 있습니다. 이렇게 함으로써 사용자의 디바이스는 문서나 첨부 파일에 포함된 위협으로부터 효과적으로 보호됩니다.

하지만 항상 그렇듯이 경계를 늦추지 말고 신뢰할 수 있는 사람이 보낸 메시지와 첨부파일만 열어 시스템과 사용자를 보호하는 것이 가장 좋습니다.

참고 자료:

바이러스 토탈 샘플 분석 - 에이전트테슬라, 쿼크봇, 퀘이사 RAT 캠페인

https://www.virustotal.com/

블리핑 컴퓨터

https://www.bleepingcomputer.com/news/security/hackers-now-use-microsoft-onenote-attachments-to-spread-malware/

Skyhigh Security?

- 파일 기반 및 파일리스 페이로드의 에뮬레이션 및 분석을 위한 게이트웨이 안티멀웨어 엔진 활성화

- 조직에서 이 기능을 사용하도록 설정한 경우 사용자를 원격 브라우저 격리 세션으로 보내 OneNote 문서를 렌더링하여 포함된 모든 위협으로부터 디바이스를 보호합니다.

- 웹 DLP 규칙을 적용하여 OneNote(.one) 문서와 같은 특정 파일 형식의 다운로드를 제한하거나 차단합니다.

- 사용자가 위험한 웹 사이트를 탐색하여 OneNote 파일을 검색하는 경우 다음을 사용하여 다운로드 및 기타 특정 활동을 차단합니다. Remote Browser Isolation

11년 이상의 광범위한 사이버 보안 업계 경력을 보유한 Rodman Ramezanian은 엔터프라이즈 클라우드 보안 고문으로 Skyhigh Security 에서 기술 자문, 지원, 솔루션 설계 및 아키텍처를 담당하고 있습니다. 이 역할에서 Rodman은 주로 호주 연방 정부, 국방 및 기업 조직에 중점을 두고 있습니다.

로드먼은 적대적 위협 인텔리전스, 사이버 범죄, 데이터 보호 및 클라우드 보안 분야를 전문으로 합니다. 그는 호주 신호 감독국(ASD)에서 승인한 IRAP 평가자이며 현재 CISSP, CCSP, CISA, CDPSE, Microsoft Azure 및 MITRE ATT&CK CTI 자격증을 보유하고 있습니다.

로드먼은 복잡한 문제를 간단한 용어로 표현하여 일반인 및 신규 보안 전문가가 사이버 보안의 대상, 이유, 방법을 이해할 수 있도록 돕는 데 강한 열정을 가지고 있습니다.

공격 하이라이트

- Microsoft가 다운로드한 MS Office 문서에서 매크로를 비활성화함에 따라 해커가 표적 시스템에서 코드를 실행할 기회가 줄어들었습니다. 피싱 이메일에 첨부된 OneNote는 새로운 공격 벡터로 점점 더 인기를 얻고 있습니다.

- 원노트 문서는 최근까지 Microsoft의 웹 마크(MOTW) 보호 기능이 적용되지 않았고, 원노트 노트북에 파일을 첨부한 후 사용자 경고 없이 실행할 수 있었기 때문에 위협 행위자에게는 강력한 도구로 사용되었습니다.

- 대부분의 Microsoft Office/365 배포에는 Microsoft OneNote가 기본적으로 설치되어 있으므로 Windows 사용자가 이 애플리케이션을 사용하지 않더라도 하나의 파일 형식을 열 수 있습니다.

- 일단 실행되면 임베디드 스크립트는 호스트 시스템에서 명령을 실행하여 공격자의 감염된 파일을 다운로드하여 초기 원격 액세스를 시도합니다.

- 그러면 사용자에게 예상되는 문서처럼 보이는 디코이 파일이 표시됩니다. 그러나 백그라운드에서는 악성 배치 파일이 디바이스에 멀웨어 페이로드를 설치합니다.